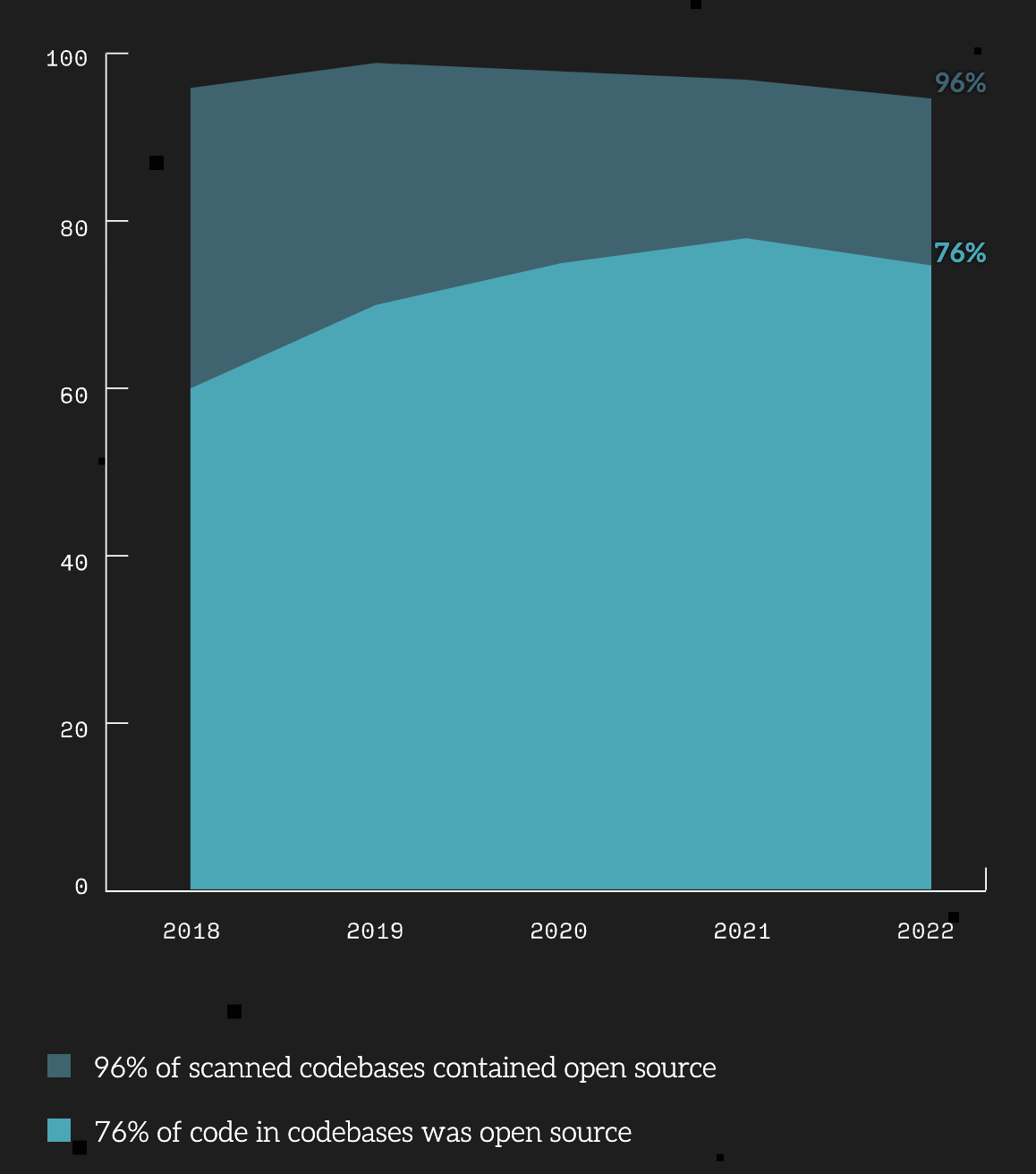

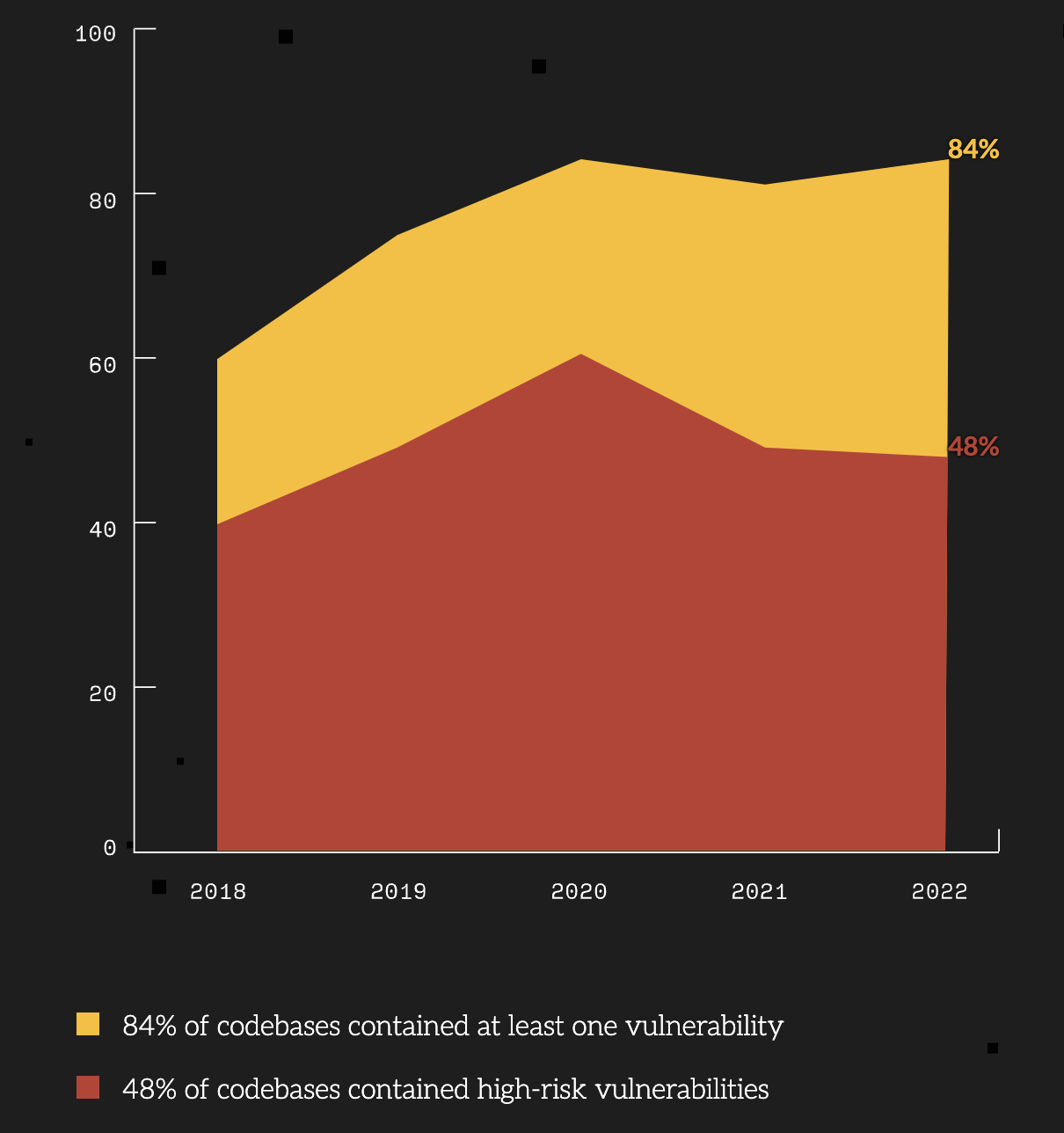

Theo báo cáo “Phân tích rủi ro và an ninh nguồn mở” (OSSRA) năm 2023 của Synopsys, 96% cơ sở mã mà Synopsys đánh giá vào năm 2022 chứa mã nguồn mở. Và trên thực tế, trong mỗi cơ sở mã có đến 76% mã nguồn là mã nguồn mở do Black Duck® Audit Services đã quét vào năm 2022. Mã nguồn mở sẽ tạo ra rủi ro không cần thiết cho các tổ chức nếu không được xử lý kịp thời. Điều đáng chú ý, có đến 84% cơ sở mã được quét chứa ít nhất một lỗ hổng mã nguồn mở đã biết và gần một nửa trong số đó (48%) chứa các lỗ hổng rủi ro cao (High-risk vulnerabilities).

Lỗ hổng rủi ro cao là gì?

Lỗ hổng rủi ro cao (viết tắt là High-risk vulnerabilities) là những điểm yếu trong phần mềm hoặc hệ thống mà nếu bị tấn công có thể gây ra hậu quả nghiêm trọng và tiềm ẩn nguy cơ lớn cho dự án hoặc hệ thống của tổ chức/doanh nghiệp.

Những lỗ hổng bảo mật này thường cho phép tin tặc thực hiện các cuộc tấn công như thâm nhập vào hệ thống, lấy cắp dữ liệu quan trọng, kiểm soát máy tính/máy chủ hoặc thực hiện các hành động tấn công độc hại khác.

Các lỗ hổng bảo mật có nguy cơ cao thường được ưu tiên xử lý ngay lập tức bởi các nhà phát triển và quản trị hệ thống để đảm bảo an ninh và tính ổn định của dự án hoặc hệ thống.

Thông thường, các lỗ hổng bảo mật được phân loại thành các cấp độ rủi ro dựa trên tác động tiềm ẩn của việc khai thác (lợi dụng lỗ hổng để gây ra hành vi ngoài ý muốn hoặc không lường trước được).

Lỗ hổng rủi ro cao có thể gây hiệu quả nghiêm trọng đến lợi ích của doanh nghiệp

Hệ thống đánh giá lỗ hổng bảo mật chung (The Common Vulnerability Scoring System – CVSS) – một tiêu chuẩn ngành để xếp hạng đặc điểm và mức độ nghiêm trọng của các lỗ hổng phần mềm, đã sử dụng thang điểm từ 0 đến 10. Thông số kỹ thuật hiện tại cho CVSS là phiên bản 3.1. Mức độ rủi ro lỗ hổng thực tế có thể khác nhau tùy thuộc vào cách tổ chức/doanh nghiệp xếp hạng rủi ro, nhưng trong bảng xếp hạng CVSS, phạm vi mức độ rủi ro bao gồm:

- Thấp (0,1 đến 3,9): Những lỗ hổng có khả năng gây hại nhỏ và không có khả năng gây ra thiệt hại đáng kể nếu bị khai thác.

- Trung bình (4,0 đến 6,9): Các lỗ hổng có thể không gây ra mối đe dọa ngay lập tức hoặc nghiêm trọng nhưng có khả năng gây hại. Kẻ tấn công có thể khai thác lỗ hổng rủi ro trung bình để giành quyền truy cập trái phép vào hệ thống hoặc xâm phạm thông tin nhạy cảm.

- Cao (7,0 đến 8,9): Những lỗ hổng có khả năng gây hại đáng kể nếu bị khai thác và có thể dẫn đến hậu quả nghiêm trọng, chẳng hạn như mất dữ liệu hoặc tạo khoảng thời gian ngừng hoạt động đáng kể. Tổ chức cần chú ý và xử lý ngay lập tức đối với các lỗ hổng có rủi ro cao.

- Nghiêm trọng (9,0 đến 10,0): Những lỗ hổng thường dễ dàng bị kẻ tấn công khai thác và có thể dẫn đến truy cập trái phép, vi phạm dữ liệu và xâm phạm hoặc làm gián đoạn hệ thống. Đối với các lỗ hổng có rủi ro cao, cần chú ý và giảm thiểu ngay lập tức. Sự khác biệt chính giữa lỗ hổng rủi ro nghiêm trọng và rủi ro cao là việc khai thác lỗ hổng rủi ro nghiêm trọng thường dẫn đến sự xâm phạm cấp gốc của máy chủ hoặc thiết bị cơ sở hạ tầng.

Một số ví dụ về các lỗ hổng mã nguồn mở có rủi ro cao

- Heartbleed (CVE-2014-0160), một lỗ hổng nghiêm trọng trong thư viện phần mềm mật mã OpenSSL, cho phép kẻ tấn công khai thác một lỗ hổng trong tiện ích mở rộng Heartbleed TLS, có khả năng làm lộ thông tin nhạy cảm như tên người dùng, mật khẩu và mã khóa cá nhân. Heartbleed đã được tiết lộ công khai vào tháng 4 năm 2014, với một phiên bản OpenSSL cố định được phát hành cùng ngày.

- Shellshock (CVE-2014-6271), một lỗ hổng được tìm thấy trong giao diện dòng lệnh Bash shell phổ biến trong các hệ thống dựa trên UNIX, cho phép kẻ tấn công thực thi các lệnh tùy ý trên các hệ thống dễ bị tấn công, có khả năng dẫn đến truy cập hoặc kiểm soát trái phép. Lỗ hổng tồn tại 30 năm trước khi được phát hiện.

- Thực thi mã từ xa Apache Struts (CVE-2017-5638) đã ảnh hưởng đến Apache Struts, một khung nguồn mở phổ biến được sử dụng để xây dựng các ứng dụng web Java. Nó cho phép những kẻ tấn công từ xa thực thi mã tùy ý bằng cách gửi các yêu cầu được chế tạo đặc biệt, có khả năng dẫn đến quyền truy cập hoặc kiểm soát trái phép máy chủ bị ảnh hưởng. Việc khai thác CVE-2017-5638 đã gây ra vụ vi phạm dữ liệu nghiêm trọng, có tác động lớn của Equifax, xảy ra từ tháng 5 đến tháng 7 năm 2017 và xâm phạm hồ sơ cá nhân của 147,9 triệu người Mỹ, 15,2 triệu người Anh và 19.000 công dân Canada. Đây là một trong những tội phạm mạng lớn nhất liên quan đến hành vi trộm cắp danh tính cho đến nay.

- Drupalgeddon (CVE-2018-7600), một lỗ hổng nghiêm trọng trong hệ thống quản lý nội dung nguồn mở Drupal. Cho phép kẻ tấn công thực thi mã tùy ý mà không cần xác thực, có khả năng dẫn đến truy cập trái phép, vi phạm dữ liệu hoặc thỏa hiệp hoàn toàn các trang web dựa trên Drupal bị ảnh hưởng. Mặc dù một bản vá đã được phát hành ngay sau khi tiết lộ, những kẻ tấn công vẫn khai thác lỗ hổng gần hai năm sau đó.

Các dự án nguồn mở thường có các cộng đồng bảo mật tích cực và các cơ chế để báo cáo và giải quyết các lỗ hổng. Nhưng điều quan trọng là phải luôn được thông báo về các lỗ hổng đã biết và áp dụng các bản vá hoặc cập nhật cần thiết khi chúng có sẵn.

Báo cáo OSSRA 2023 cho thấy các tổ chức chưa chú trọng vào việc khắc phục các lỗ hổng bảo mật rủi ro cao

Năm nay, OSSRA 2023 đã xem xét lại dữ liệu được sử dụng cho báo cáo trong 05 năm với mục tiêu xác định các xu hướng đáng chú ý, có một số xu hướng gây ngạc nhiên: Ví dụ, kể từ năm 2019, số lượng lỗ hổng rủi ro cao đã tăng tới 557% trong lĩnh vực bán lẻ và thương mại điện tử. Tương tự như vậy, lĩnh vực hàng không vũ trụ, hàng không, ô tô, giao thông vận tải và logistics đã chứng kiến sự gia tăng lớn 232% về các lỗ hổng rủi ro cao.

Kể từ năm 2019, 100% cơ sở mã từ lĩnh vực Internet of Things (IoT) chứa một lượng mã nguồn mở. Tổng lượng mã nguồn mở trong mỗi cơ sở mã cũng đã tăng lên trong những năm qua, tăng 35% kể từ năm 2019, với 89% tổng số mã là mã nguồn mở.

IoT là một biểu tượng lý tưởng cho lợi ích của mã nguồn mở. Các tổ chức IoT đang chịu áp lực rất lớn trong việc sản xuất phần mềm mới một cách nhanh chóng. Trong một ngành phát triển nhanh với sự cạnh tranh mạnh mẽ, nguồn mở giúp các tổ chức duy trì sự nhanh nhạy của họ. Không có nó, họ không thể theo kịp tốc độ chóng mặt mà sự phát triển phần mềm đòi hỏi.

Nhược điểm là nguy cơ tạo ra các lỗ hổng bảo mật đặc biệt là các lỗ hổng rủi ro cao. Ngành IoT đã chứng kiến sự gia tăng 130% về các lỗ hổng rủi ro cao kể từ năm 2019. Và năm nay, 53% ứng dụng kiểm toán của nó chứa các lỗ hổng rủi ro cao (một trong những tỷ lệ phần trăm cao nhất trong các phát hiện của OSSRA).

Điều này đặc biệt đáng lo ngại khi chúng ta nghĩ về tính phổ biến của các thiết bị IoT và có bao nhiêu khía cạnh trong cuộc sống của chúng ta được kết nối với các thiết bị này. Các thiết bị IoT cung cấp năng lượng cho đèn theo lịch trình tự động, nghĩa là chúng chứa dữ liệu về thời điểm chúng ta ở nhà và khi chúng ta ra ngoài. Chúng được sử dụng trong camera chứa hình ảnh bên trong nhà, khóa thông minh ở cửa trước và thiết bị theo dõi trẻ nhỏ để trông chừng con cái,…

Xem báo cáo OSSRA đầy đủ năm 2023 để biết thêm chi tiết về các xu hướng nguồn mở trong 05 năm qua

Hãy đặt ưu tiên vá lỗ hổng bảo mật!

Có một lời đồn nhà phát triển nghĩ rằng họ có thể khắc phục mọi lỗ hổng, nhưng điều đó hoàn toàn không thể nếu nhóm quản lý chưa ưu tiên việc giải quyết vấn đề. Để hoạt động hiệu quả, mức độ ưu tiên của vá lỗi cần phù hợp với tầm quan trọng của tài sản được vá và rủi ro khai thác chúng.

Chỉ một phần nhỏ các lỗ hổng nguồn mở – chẳng hạn như những lỗ hổng ảnh hưởng đến Apache Struts hoặc OpenSSL – có khả năng bị khai thác rộng rãi. Với ý nghĩ đó, các tổ chức nên ưu tiên dành nỗ lực giảm thiểu của mình bằng cách sử dụng điểm số CVSS và thông tin Bảng liệt kê điểm yếu chung (CWE), cũng như tính khả dụng của các khai thác, không chỉ vào “ngày đầu tiên” của việc tiết lộ lỗ hổng mà còn trong suốt vòng đời của lỗ hổng.

Các lỗ hổng trong Cơ sở dữ liệu về lỗ hổng quốc gia (NVD) có điểm số cơ bản hỗ trợ tính toán mức độ nghiêm trọng và có thể được sử dụng như một yếu tố để ưu tiên khắc phục. Các giải pháp phân tích thành phần phần mềm SOFTWARE COMPOSITION ANALYSIS (SCA) như Black Duck cung cấp điểm số tạm thời bên cạnh điểm số cơ sở CVSS, khả năng khai thác và tác động. Điểm số tạm thời dựa trên số liệu thay đổi theo thời gian do các sự kiện bên ngoài. Các mức khắc phục (Có bản sửa lỗi chính thức nào không?) và độ tin cậy của báo cáo (Báo cáo này có được xác nhận không?) cũng giúp điều chỉnh điểm số CVSS tổng thể ở mức độ rủi ro phù hợp.

CWE là danh sách các loại điểm yếu phần mềm hoặc phần cứng có sự phân nhánh bảo mật. CWE cho các nhà phát triển biết điểm yếu nào dẫn đến lỗ hổng được đề cập. Thông tin này có thể giúp làm rõ vấn đề bạn đang xử lý và bổ sung thêm một phần thông tin để giúp đánh giá mức độ nghiêm trọng của lỗ hổng bảo mật. Ví dụ: một nhóm phát triển có thể ưu tiên cho việc tiêm SQL khác với lỗi tràn bộ đệm hoặc từ chối dịch vụ.

Sự tồn tại của một lỗ hổng khai thác sẽ làm tăng điểm số rủi ro và giúp các nhóm khắc phục ưu tiên các lỗ hổng có rủi ro cao nhất trước tiên. Hiểu được liệu có một giải pháp hoặc cách giải quyết hiện có hay không là một phần thông tin quan trọng khác cần xem xét sau khi bạn đã đánh giá rủi ro tổng thể. Nếu bạn có hai lỗ hổng rủi ro trung bình mà không có sẵn các phương thức khai thác, thì quyết định cuối cùng để khắc phục lỗ hổng nào trước tiên có thể tùy thuộc vào việc liệu một trong hai lỗ hổng đó có sẵn giải pháp hoặc cách giải quyết hay không.

Đọc thêm: Lợi ích của quản lý lỗ hổng bảo mật

Thực hiện bước đầu tiên: Kiểm tra nguồn mở của tổ chức bạn ngay bây giờ

Danh mục nguyên liệu phần mềm (SBOM) toàn diện là rất quan trọng để giảm thiểu lỗ hổng hiệu quả. Để giải quyết các lỗ hổng nguồn mở, trước tiên bạn cần biết bạn đang sử dụng nguồn mở nào và cách khai thác nào có thể ảnh hưởng đến các lỗ hổng của chúng.

Tạo SBOM thường là bước khó khăn nhất đối với nhiều nhóm phát triển, họ lo lắng sẽ ảnh hưởng đến năng suất và chi phí liên quan để tạo và duy trì kho phần mềm chi tiết theo cách thủ công. Và đó là một điểm hợp lý: hầu hết các chuyên gia đều cảm thấy việc hoàn thành một SBOM hữu ích theo cách thủ công là một nhiệm vụ gần như bất khả thi. Thay vào đó, hãy cân nhắc sử dụng công cụ SOFTWARE COMPOSITION ANALYSIS (SCA) để tự động hóa quy trình. Hầu hết các giải pháp SCA đều cung cấp cho bạn một SBOM toàn diện liệt kê tất cả các thành phần nguồn mở trong ứng dụng của bạn cũng như giấy phép, phiên bản và trạng thái bản vá của các thành phần đó.

Theo dõi những thay đổi trong các mối đe dọa bên ngoài và tiết lộ lỗ hổng bảo mật

Các nguồn công khai, chẳng hạn như NVD, là một nơi tốt để tìm thông tin về các lỗ hổng được tiết lộ công khai trong phần mềm nguồn mở. Tuy nhiên, hãy nhớ rằng có thể có độ trễ đáng kể trong báo cáo dữ liệu, tính điểm và khả năng hành động của dữ liệu trong mục nhập CVE. Ngoài ra, định dạng của bản ghi NVD gây khó khăn cho việc xác định phiên bản nào của một thành phần nguồn mở nhất định bị ảnh hưởng bởi lỗ hổng bảo mật.

Thay vì chỉ dựa vào NVD, hãy tìm đến nguồn thông tin thứ cấp, chẳng hạn như nguồn cấp tin tức hoặc tư vấn bảo mật cung cấp thông báo sớm hơn về các lỗ hổng. Lý tưởng nhất là họ cũng sẽ cung cấp thông tin chuyên sâu về bảo mật, chi tiết kỹ thuật và hướng dẫn nâng cấp hoặc vá lỗi.

👉 Tải ngay báo cáo OSSRA đầy đủ năm 2023: tại đây