Ransomware – phần mềm độc hại sử dụng mã hóa giữ thông tin của nạn nhân và đòi tiền chuộc để cung cấp lại quyền truy cập cho nạn nhân. Dữ liệu quan trọng của người dùng hoặc tổ chức bị mã hóa và họ không thể truy cập vào tệp, cơ sở dữ liệu hoặc ứng dụng. Đây là mối đe dọa nguy hiểm ngày càng gia tăng, tạo ra hàng tỷ đô la tiền thanh toán cho tội phạm mạng và gây thiệt hại đáng kể cho các tổ chức/doanh nghiệp.

Nếu tổ chức/doanh nghiệp bạn nghi ngờ mình đã bị phần mềm tống tiền (ransomware) tấn công, điều quan trọng cần làm là hành động nhanh chóng! Mi2 & Trellix giới thiệu đến bạn một số bước có thể thực hiện để có cơ hội giảm thiểu thiệt hại và nhanh chóng quay trở lại hoạt động kinh doanh như bình thường nếu ransomware “ghé thăm”. Cùng khám phá tại bài viết bên dưới nhé!

Bước 1: Cô lập thiết bị đã bị lây nhiễm

Ransomware được phép lây nhiễm tất cả các thiết bị của doanh nghiệp là một thảm họa lớn! Để đảm bảo an toàn cho mạng, ổ đĩa chia sẻ và các thiết bị khác, bạn cần ngắt kết nối thiết bị đã bị ảnh hưởng khỏi mạng, internet và các thiết bị khác càng nhanh càng tốt. Bạn thực hiện càng sớm thì khả năng các thiết bị khác bị nhiễm càng thấp.

Bước 2: Ngăn chặn sự lây lan

Vì ransomware di chuyển nhanh – và thiết bị có ransomware không nhất thiết phải là Patient Zero—việc cô lập ngay lập tức thiết bị bị nhiễm sẽ không đảm bảo rằng ransomware không tồn tại ở nơi khác trên mạng của bạn. Để hạn chế hiệu quả phạm vi của nó, bạn sẽ cần ngắt kết nối khỏi mạng tất cả các thiết bị đang hoạt động đáng ngờ, bao gồm cả những thiết bị hoạt động bên ngoài cơ sở—nếu chúng được kết nối với mạng, chúng sẽ gây ra rủi ro bất kể chúng ở đâu. Tắt kết nối không dây (Wi-Fi, Bluetooth, v.v.) tại thời điểm này.

Bước 3: Đánh giá thiệt hại

Để xác định thiết bị nào đã bị nhiễm, hãy kiểm tra các tệp được mã hóa gần đây có tên phần mở rộng tệp lạ và tìm báo cáo về tên tệp lạ hoặc người dùng gặp sự cố khi mở tệp. Nếu bạn phát hiện bất kỳ thiết bị nào chưa được mã hóa hoàn toàn, bạn nên cô lập và tắt chúng để giúp ngăn chặn cuộc tấn công và ngăn ngừa thiệt hại cũng như không mất dữ liệu thêm.

Mục tiêu của bạn là tạo danh sách toàn diện về tất cả các hệ thống bị ảnh hưởng, bao gồm các thiết bị lưu trữ mạng, lưu trữ đám mây, lưu trữ ổ cứng ngoài (bao gồm ổ USB), máy tính xách tay, điện thoại thông minh và bất kỳ vectơ nào khác có thể xảy ra. Tại thời điểm này, bạn nên khóa các chia sẻ. Tất cả chúng nên bị hạn chế nếu có thể. Làm như vậy sẽ dừng mọi quy trình mã hóa đang diễn ra và cũng sẽ ngăn các chia sẻ bổ sung bị nhiễm trong khi quá trình khắc phục diễn ra.

Bước 4: Xác định vị trí Patient Zero

Việc theo dõi trở nên dễ dàng hơn đáng kể khi bạn đã xác định được nguồn. Để thực hiện việc này, hãy kiểm tra bất kỳ cảnh báo nào có thể đến từ phần mềm diệt vi-rút/phần mềm chống phần mềm độc hại, EDR hoặc bất kỳ nền tảng giám sát đang hoạt động nào.

Vì hầu hết các phần mềm tống tiền xâm nhập vào mạng thông qua các liên kết và tệp đính kèm email độc hại, yêu cầu người dùng cuối phải thực hiện hành động, nên việc hỏi mọi người về các hoạt động của họ (chẳng hạn như mở email đáng ngờ) và những gì họ nhận thấy cũng có thể hữu ích.

Bước 5: Xác định ransomware

Trước khi đi xa hơn, điều quan trọng là phải tìm ra biến thể ransomware nào bạn đang phải đối phó. Một cách là truy cập No More Ransom, một sáng kiến toàn cầu mà Trellix là một phần. Trang web có một bộ công cụ giúp bạn giải phóng dữ liệu của mình, bao gồm công cụ Crypto Sheriff: Chỉ cần tải lên một trong các tệp được mã hóa của bạn và nó sẽ quét để tìm kết quả trùng khớp.

Bạn cũng có thể sử dụng thông tin có trong ghi chú đòi tiền chuộc: Nếu nó không nêu trực tiếp biến thể ransomware, hãy sử dụng công cụ tìm kiếm để truy vấn địa chỉ email hoặc chính ghi chú có thể giúp ích. Sau khi xác định được ransomware và nghiên cứu nhanh về hành vi của nó, bạn nên cảnh báo tất cả nhân viên không bị ảnh hưởng càng sớm càng tốt để họ biết cách phát hiện các dấu hiệu cho thấy họ đã bị nhiễm.

Bước 6: Báo cáo ransomware cho chính quyền

Ngay sau khi ransomware được ngăn chặn, bạn cần liên hệ với cơ quan chức năng vì một số lý do. Trước hết, ransomware là vi phạm pháp luật – giống như bất kỳ tội phạm nào khác, nó phải được báo cáo cho các cơ quan có thẩm quyền. Thứ hai, theo Cục Điều tra Liên bang Hoa Kỳ, “Cơ quan thực thi pháp luật có thể sử dụng các thẩm quyền và công cụ pháp lý mà hầu hết các tổ chức không có”.

Quan hệ đối tác với cơ quan thực thi pháp luật quốc tế có thể được tận dụng để giúp tìm dữ liệu bị đánh cắp hoặc được mã hóa và đưa thủ phạm ra trước công lý. Cuối cùng, cuộc tấn công có thể có những tác động về mặt tuân thủ: Theo các điều khoản của GDPR, nếu bạn không thông báo cho ICO trong vòng 72 giờ kể từ khi xảy ra vi phạm liên quan đến dữ liệu của công dân EU, doanh nghiệp của bạn có thể phải chịu khoản tiền phạt lớn.

Bước 7: Đánh giá bản sao lưu của tổ chức bạn

Bây giờ là lúc bắt đầu quy trình phản hồi. Cách nhanh nhất và dễ nhất để thực hiện là khôi phục hệ thống của bạn từ bản sao lưu. Lý tưởng nhất là bạn sẽ có bản sao lưu hoàn chỉnh và không bị nhiễm được tạo gần đây đủ để có lợi. Nếu vậy, bước tiếp theo là sử dụng giải pháp chống vi-rút/phần mềm độc hại để đảm bảo tất cả các hệ thống và thiết bị bị nhiễm đều được xóa sạch phần mềm tống tiền—nếu không, nó sẽ tiếp tục khóa hệ thống của bạn và mã hóa các tệp của bạn, có khả năng làm hỏng bản sao lưu của bạn.

Sau khi loại bỏ mọi dấu vết của phần mềm độc hại, bạn sẽ có thể khôi phục hệ thống của mình từ bản sao lưu này và – sau khi bạn xác nhận rằng tất cả dữ liệu đã được khôi phục và tất cả các ứng dụng và quy trình đã được sao lưu và trở lại hoạt động kinh doanh như bình thường.

Thật không may, nhiều tổ chức không nhận ra tầm quan trọng của việc tạo và duy trì bản sao lưu cho đến khi họ cần chúng và chúng không có ở đó. Vì phần mềm tống tiền hiện đại ngày càng tinh vi và phục hồi nhanh chóng, một số người tạo bản sao lưu sớm phát hiện ra rằng phần mềm tống tiền cũng đã làm hỏng hoặc mã hóa chúng, khiến chúng hoàn toàn vô dụng.

Đọc thêm: Bảo mật dữ liệu trong kỷ nguyên số

Bước 8: Nghiên cứu các lựa chọn giải mã của bạn

Nếu bạn thấy mình không có bản sao lưu khả thi, vẫn có cơ hội bạn có thể lấy lại dữ liệu của mình. Ngày càng có nhiều khóa giải mã miễn phí có thể được tìm thấy tại No More Ransom. Nếu có một khóa giải mã cho biến thể ransomware mà bạn đang phải đối mặt (và giả sử bạn đã xóa sạch mọi dấu vết của phần mềm độc hại khỏi hệ thống của mình cho đến bây giờ), bạn sẽ có thể sử dụng khóa giải mã để mở khóa dữ liệu của mình. Tuy nhiên, ngay cả khi bạn đủ may mắn để tìm thấy trình giải mã, bạn vẫn chưa hoàn thành – bạn vẫn có thể phải chờ hàng giờ hoặc nhiều ngày để khắc phục sự cố.

Bước 9: Bước tiếp hành trình

Thật không may, nếu bạn không có bản sao lưu khả thi và không thể tìm thấy khóa giải mã, lựa chọn duy nhất của bạn có thể là cắt lỗ và bắt đầu lại từ đầu. Xây dựng lại sẽ không phải là một quá trình nhanh chóng hoặc rẻ tiền, nhưng khi bạn đã cạn kiệt các lựa chọn khác, thì đó là điều tốt nhất bạn có thể làm.

Tại sao tổ chức không nên trả tiền chuộc?

Khi đối mặt với khả năng phục hồi trong nhiều tuần hoặc nhiều tháng, bạn có thể bị cám dỗ chấp nhận yêu cầu đòi tiền chuộc. Nhưng có một số lý do tại sao đây là một ý tưởng tồi:

- Bạn có thể không bao giờ nhận được khóa giải mã.

- Bạn có thể nhận được yêu cầu đòi tiền chuộc liên tục.

- Bạn có thể nhận được một khóa giải mã hoạt động—một loại nào đó.

- Bạn có thể là một nơi đầu tư tốt và dễ dàng trong mắt tội phạm mạng.

- Ngay cả khi mọi thứ bằng cách nào đó kết thúc tốt đẹp, bạn vẫn đang tài trợ cho hoạt động tội phạm.

Bạn hãy nghĩ về điều này – nếu không ai trả tiền chuộc, bạn nghĩ rằng họ sẽ tiếp tục tung ra ransomware hay không? Được củng cố bởi thành công và khoản tiền lương khổng lồ của mình, những tên tội phạm này sẽ tiếp tục tàn phá các doanh nghiệp và sẽ tiếp tục dành thời gian, tiền bạc để phát triển các loại ransomware mới hơn và thậm chí còn độc ác hơn – một trong số đó có thể tìm đường vào thiết bị của tổ chức bạn trong tương lai!

Giải pháp phát hiện và phản hồi Ransomware từ hãng Trellix

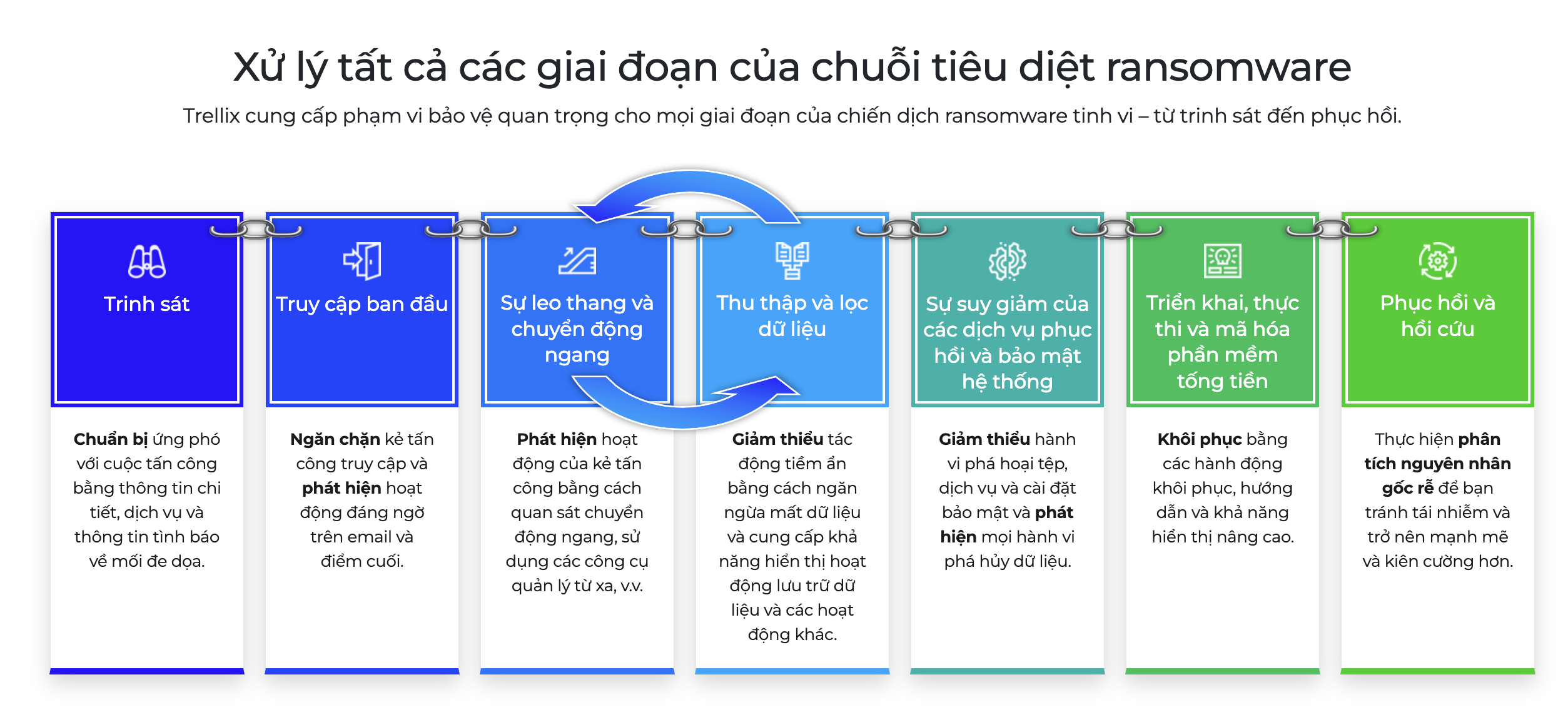

Ransomware không phải là nếu mà là khi nào. Trellix đã phân tích hơn 9.000 cuộc tấn công trong thế giới thực để phát triển mô hình chuỗi tiêu diệt ransomware giúp bạn chống lại ransomware đồng thời giảm thời gian để có giá trị, chi phí, độ phức tạp và rủi ro tổng thể.

Trellix cung cấp phạm vi bảo vệ quan trọng cho mọi giai đoạn của chiến dịch ransomware tinh vi

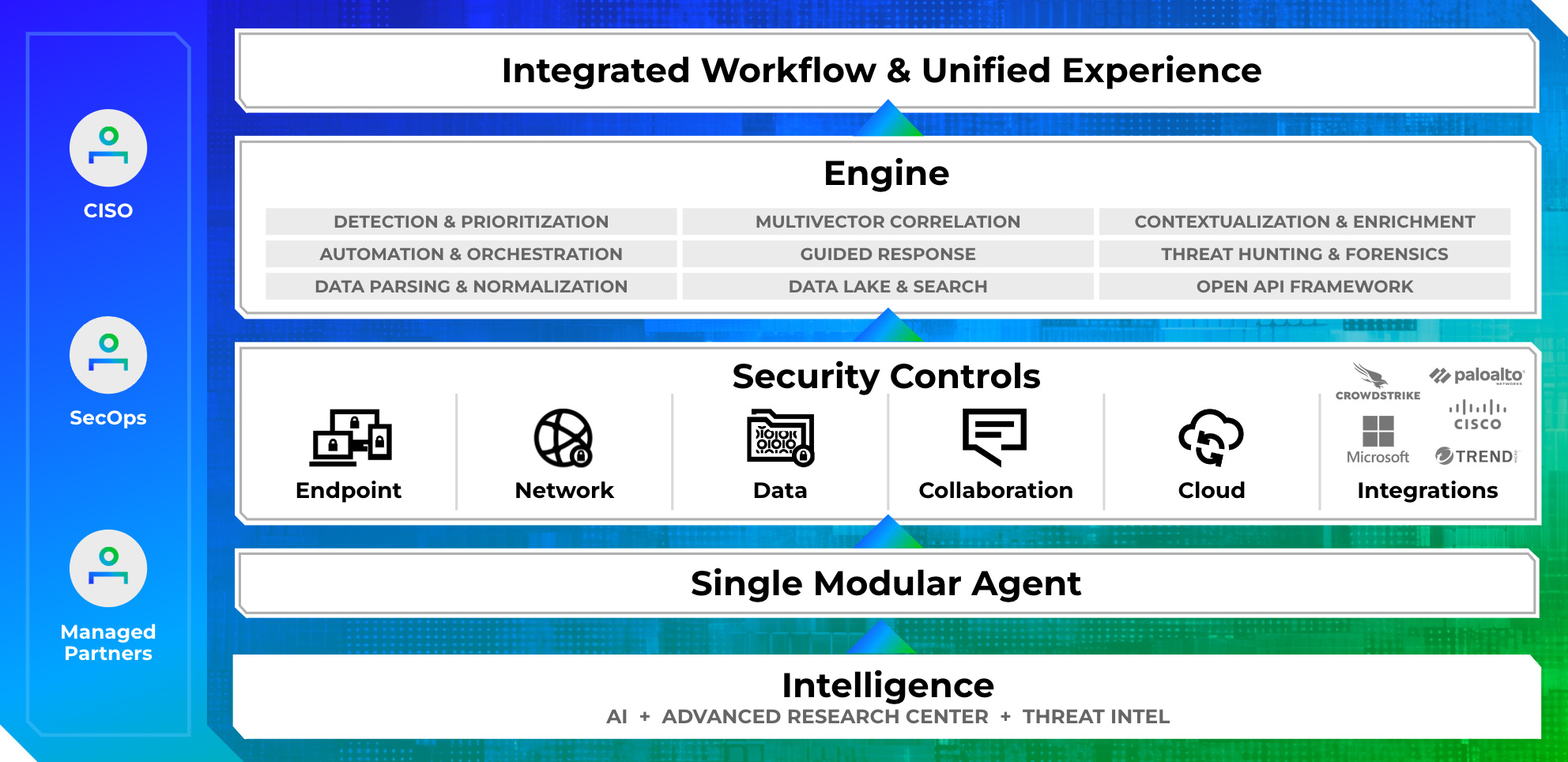

Ưu điểm của Trellix Ransomware Detection and Response

- Tăng cường tư thế

Trellix toàn diện, tích hợp mở rộng, được hỗ trợ bởi AI và XDR giúp giảm thiểu rủi ro ransomware nói chung.

- Giảm thiểu thời gian phát hiện

Tự động tương quan và ngữ cảnh hóa đa vectơ, đa nhà cung cấp giúp giảm thời gian phát hiện trung bình (MTTD).

- Giảm thời gian điều tra và phản hồi

Điều tra, phản hồi và sổ tay hướng dẫn do AI hướng dẫn giúp giảm thời gian điều tra trung bình (MTTI) và phản hồi (MTTR).

- Empower Talent

Trellix Professional Services tăng cường năng lực cho đội ngũ của tổ chức bạn và giúp tổ chức củng cố hàng phòng ngự cũng như phục hồi nhanh hơn.

- Giảm chi phí

Hoạt động bảo mật được đơn giản hóa, năng suất tăng lên và thời gian thu hồi vốn nhanh hơn giúp giảm tổng chi phí.

- Tối ưu với Threat Intelligence

Được tích hợp trong nền tảng và có sẵn dưới dạng dịch vụ, threat intelligence phát hiện và ưu tiên các mối đe dọa.

Hãy quên đi cơn ác mộng về ransomware. Trellix giúp giảm thiểu thời gian phát hiện, điều tra và ứng phó ransomware

Trellix có mặt để xử lý tất cả các giai đoạn của chuỗi tiêu diệt ransomware tấn công vào hệ thống của các tổ chức/doanh nghiệp!