Vừa qua, BeyondTrust đã được công nhận là “Sự lựa chọn hàng đầu của khách hàng” tại Gartner Peer Insights cho Thị trường Quản lý truy cập đặc quyền (PAM) trong năm 2022. Sự công nhận này dựa trên đánh giá của khách hàng BeyondTrust về mức độ hài lòng cao của khách hàng về trải nghiệm giải pháp, tính năng sản phẩm cũng như dịch vụ chăm sóc khách hàng của BeyondTrust so với những nhà cung cấp khác trên thị trường.

Gartner Peer Insights là gì?

Gartner Peer Insights là nền tảng đánh giá sản phẩm/dịch vụ công nghệ định hướng bởi người dùng do Gartner sáng lập, được viết và đọc bởi các chuyên gia CNTT và những người ra quyết định công nghệ. Mục tiêu của Gartner Peer Insights là giúp các nhà lãnh đạo CNTT đưa ra quyết định mua hàng sáng suốt hơn và giúp các nhà cung cấp công nghệ cải thiện sản phẩm của họ bằng cách nhận phản hồi khách quan, không thiên vị từ khách hàng. Gartner Peer Insights bao gồm hơn 350.000 đánh giá đã được xác minh tại hơn 340 thị trường.

Với hạng mục “Sự lựa chọn của khách hàng” cho giải pháp Quản lý quyền truy cập đặc quyền PAM của hãng bảo mật BeyondTrust, Gartner xem xét số lượng bài đánh giá và xếp hạng tổng thể của người dùng bởi các chuyên gia người dùng cuối đã được xác minh. Để đảm bảo đánh giá công bằng, Gartner duy trì các tiêu chí khắt khe để công nhận các nhà cung cấp có tỷ lệ khách hàng hài lòng cao.

BeyondTrust là “Lựa chọn hàng đầu của khách hàng” về giải pháp PAM

Khách hàng của BeyondTrust nói gì về PAM tại Gartner Peer Insights?

Trong suốt 18 tháng xem xét, 278 khách hàng của BeyondTrust đạt mức doanh thu hằng năm hơn 50 triệu USD đã chia sẻ những trải nghiệm của họ về giải pháp quản lý truy cập đặc quyền (PAM) nói riêng và về BeyondTrust nói chung trên nền tảng Gartner Peer Insights. Trong số các hạng mục đánh giá, hoạt động hiệu quả nhất là:

- Tính năng sản phẩm: nhận được 4,5* (dựa trên đánh giá của 276 khách hàng)

- Kinh nghiệm thực thi: nhận được 4,5* (dựa trên phản hồi của 213 khách hàng)

- Độ hài lòng về giải pháp khi triển khai thực tế: nhận được 4,5* (dựa trên đánh giá của 258 khách hàng)

- Trải nghiệm đội ngũ hỗ trợ: nhận được 4,6* (dựa trên đánh giá của 276 khách hàng)

Dưới đây là một số đoạn trích từ một vài trong số 278 khách hàng của BeyondTrust, những người đã chia sẻ trải nghiệm của họ về BeyondTrust trên nền tảng Gartner Peer Insights trong 18 tháng qua:

- “Chúng tôi đã triển khai BeyondTrust trong năm qua và cho đến nay nó đã thực hiện chính xác những gì chúng tôi cần. Việc triển khai tương đối đơn giản, khả năng thiết lập tài khoản cho nhà cung cấp và người dùng trong nền tảng cũng dễ dàng. Giao diện trực quan và không quá phức tạp, đồng thời bộ phận hỗ trợ phản hồi nhanh chóng trong quá trình thiết lập ban đầu và bất cứ lúc nào chúng tôi cần hỗ trợ kể từ đó.” CIO, Electric and Gas Utilities – đọc bài đánh giá tại đây

- “BeyondTrust, Sản phẩm quản lý đặc quyền doanh nghiệp tốt nhất hiện có.” Sr. Chuyên gia bảo mật Ngân hàng – đọc bài đánh giá tại đây

- “Phần mềm tuyệt vời giúp việc quản lý truy cập đặc quyền của chúng tôi trở nên dễ dàng.” Chuyên viên phân tích bảo mật Viễn thông – đọc bài đánh giá tại đây

Phản hồi của khách hàng đóng một vai trò quan trọng trong cách các tổ chức phát triển, định hình, ưu tiên và triển khai các giải pháp cũng như đưa ra các khả năng mới. Mỗi ngày, các thành viên nhóm BeyondTrust lắng nghe và hợp tác chặt chẽ với khách hàng và đối tác của họ để có thể tiếp tục giải quyết các nhu cầu của khách hàng và giúp họ tập trung tốt hơn cũng như đạt được các sứ mệnh của mình.

Giới thiệu về Giải pháp PAM BeyondTrust

Tổng quan giải pháp

Danh mục quản lý quyền truy cập đặc quyền BeyondTrust (PAM) là một bộ giải pháp tích hợp cung cấp khả năng hiển thị và kiểm soát toàn bộ các đặc quyền—danh tính, điểm cuối và phiên. BeyondTrust cung cấp những gì mà các chuyên gia trong ngành coi là toàn bộ các giải pháp quản lý quyền truy cập đặc quyền. Nền tảng được quản lý tập trung, có thể mở rộng của BeyondTrust cho phép bạn triển khai một bộ khả năng PAM hoàn chỉnh cùng một lúc hoặc tăng dần các khả năng theo thời gian theo tốc độ của riêng bạn.

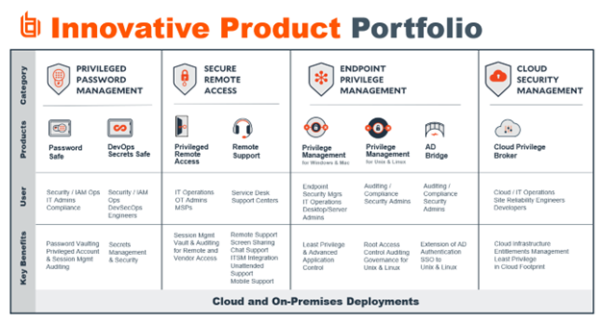

Nền tảng BeyondTrust bao gồm bốn giải pháp sau:

- Privileged password management (Quản lý mật khẩu đặc quyền): cho phép tự động phát hiện và đưa vào tất cả các tài khoản đặc quyền, truy cập an toàn vào thông tin xác thực và bí mật đặc quyền cũng như kiểm tra tất cả các hoạt động đặc quyền.

- Secure remote access (Truy cập từ xa an toàn): cho phép các tổ chức áp dụng các biện pháp kiểm soát kiểm toán mạnh mẽ và ít đặc quyền nhất đối với tất cả quyền truy cập từ xa mà nhân viên, nhà cung cấp và bàn dịch vụ yêu cầu.

- Endpoint privilege management (Quản lý đặc quyền điểm cuối): kết hợp quản lý đặc quyền và kiểm soát ứng dụng để quản lý hiệu quả quyền quản trị trên Windows, Mac, Unix, Linux và các thiết bị mạng mà không cản trở năng suất.

- Cloud security management (Quản lý bảo mật đám mây): giúp các tổ chức xác định chính xác và giảm thiểu rủi ro liên quan đến quyền và quyền truy cập đám mây trên các môi trường nhiều đám mây.

Bốn giải pháp của nền tảng PAM

Câu chuyện sản phẩm

Để dễ hình dung về giải pháp PAM, một câu chuyện đã được biên tập bởi nhóm BeyondTrust nhằm giúp quý vị độc giả có thể biết được tổ chức/doanh nghiệp mình có thực sự đang cần giải pháp quản lý truy cập đặc quyền cho tổ chức/doanh nghiệp của mình hay không.

Hãy tưởng tượng bạn đang đi công tác ở một thành phố mới. Bạn đến khách sạn muộn vào ban đêm. Đầu ngày hôm đó, bạn đã đăng ký vào khách sạn và được cấp một thẻ truy cập bằng nhựa (chìa khóa phòng) để vào cổng. Trước khi đi du lịch, bạn đã đặt trước địa điểm, thời gian, loại phòng và thời gian đến. Những chi tiết này rất quan trọng và chúng tôi sẽ xem lại chúng sau. Vì vậy, bối cảnh được thiết lập, lúc đó là khoảng 11 giờ đêm giờ địa phương…

Bạn đỗ xe cho thuê ở bãi dành cho khách và đến sảnh đợi. Kéo nhanh cánh cửa cho thấy nó đã bị khóa. Một tấm biển nhỏ trên cửa có ghi: “Sau 11 giờ tối – Vui lòng sử dụng chìa khóa phòng của bạn để vào”. Bạn mệt mỏi, thò tay vào ví và đút chìa khóa vào khe. Cánh cửa mở ra. Để thảo luận, hãy gọi đây là bước A. Bạn đã được cấp đặc quyền để vào sảnh khách sạn.

Bước B, bạn cần hành lý để trở về phòng của mình nhanh chóng. Tuy nhiên, bạn chỉ có quyền vào cửa thang máy/nhà tắm/khu vực chờ tại sảnh mà không thể lấy bất kỳ hành lý nào từ phòng cất giữ trừ khi bạn có phiếu yêu cầu. Bạn gần như có thể coi đây là một chứng chỉ mà bạn cần cung cấp cho họ để được tiếp cận hành lý của bạn và nó khớp với cuống vé bạn đã cất giữ.

Vì vậy, bạn tìm thang máy, nhấn mũi tên lên và đợi nó đến. Cánh cửa mở ra và bạn bước vào. Bạn cố bấm số tầng nhưng đèn không sáng. Ngay phía trên bàn phím là một ghi chú khác, “Vui lòng Chèn Chìa khóa Phòng của Bạn và Nhấn Tầng của Bạn để Truy cập.” Để tuân thủ, bạn làm điều đó, chúng ta sẽ gọi nó là Bước C. Như tôi đã đề cập trước đó, bạn rất mệt mỏi. Bạn bấm nhầm số tầng và nó vẫn sáng. Bạn nhanh chóng nhận ra lỗi của mình và chọn đúng tầng nhưng bây giờ có hai nút sáng lên. Đây là Bước D, và bạn phải đợi cho đến khi cửa mở và đóng ở nhầm tầng trước khi tiếp tục.

Tầng của bạn bây giờ mở ra và bạn ra khỏi thang máy và vẫn đang trong trạng thái mệt mỏi. Bạn đến gần một căn phòng, cắm chìa khóa vào và đèn LED sáng màu đỏ. Sau đó, bạn thử lại và có kết quả tương tự. Bạn nhìn lên, nhận ra nhầm phòng và nghe thấy tiếng ai đó đi về phía cửa. Sai lầm của bạn, bây giờ Bước E, bạn đi xuống hành lang đến đúng số phòng và thử lại. Lần này, cửa mở, Bước F, và bạn bước vào phòng. Bạn đặt túi của mình xuống, quay trở lại cửa và khóa chốt chết ở Bước G. Bạn an toàn trong phòng trong phòng cho đến sáng. Không cần phải nói, bạn vẫn phải đối phó với mùi thuốc lá còn sót lại, cặn trên khung giường và những đồ trang trí không mấy bắt mắt khác trong phòng của bạn. Điều đó kết thúc chúng ta ở Bước H.

Vậy tất cả những điều này chuyển thành quản lý quyền truy cập đặc quyền như thế nào? Đầu tiên nó bắt đầu với khách sạn của bạn, bạn đã đặt phòng với các chi tiết về kỳ nghỉ. Quá trình này giống như quản lý truy cập và nhận dạng (IAM). Một căn phòng đã được cung cấp dưới tên của bạn cho những ngày bạn yêu cầu và bạn đã được cấp quyền truy cập (thông qua thẻ khóa) để vào khách sạn. Chi tiết các hoạt động của bạn, bao gồm tất cả các bước và những sai lầm bạn đã thực hiện trong khách sạn, bao gồm cả việc đến muộn hơn và vào nhầm phòng là trách nhiệm của bộ phận quản lý truy cập đặc quyền.

Vì vậy, đây là các bước và cách chúng liên quan đến quản lý truy cập đặc quyền:

- Bước A – Truy cập vào khách sạn. Đây là bước cơ bản nhất của PAM. Hầu hết mọi người đánh đồng điều này với công nghệ lưu trữ , kho tiền hoặc công nghệ lưu trữ an toàn bằng mật khẩu . Đây là bước đầu tiên để giành quyền truy cập vào một nội dung nhưng không nói gì về các quyền và đặc quyền mà bạn có sau khi có quyền truy cập. Bạn có thể đã truy cập khách sạn với tư cách là khách hoặc chủ sở hữu. Kết quả ban đầu là như nhau nhưng những gì xảy ra sau đó và những gì bạn có thể làm sau đó là phần còn lại của mô hình PAM.

- Bước B – Điều hướng sảnh khách sạn. Đây là cơ sở cho một mô hình ít đặc quyền nhất. Một vị khách có thể nhìn thấy các hoạt động cơ bản của sảnh, bao gồm cả cửa thang máy nhưng một quản trị viên thực thụ có thể vào các phòng dịch vụ, quầy lễ tân và thậm chí cả phòng hành lý mà không bị hạn chế. Đối với người dùng, bạn chỉ muốn cung cấp các đặc quyền mà họ cần để hoàn thành công việc bất kể hệ điều hành và ứng dụng nào. Hãy nhớ rằng, tài sản trong trường hợp này tương tự như khách sạn.

- Bước C – Nâng cao lối vào tầng. Điều này tương tự với mức độ chi tiết được cấp cho các quyền của một lệnh hoặc ứng dụng. Bạn cần chỉ định những ứng dụng nào có sẵn cho người dùng và các chính sách quy định mức độ nghiêm ngặt của chúng đối với nhà cung cấp hoặc thư mục. Đối với thang máy, bạn có quyền sử dụng một tầng nhưng các đặc quyền mà bạn được cấp có thể quá rộng.

- Bước D – Chọn sai tầng. Mô hình đặc quyền tối thiểu được viết quá lỏng lẻo. Người dùng được cấp quyền truy cập vào tất cả các tầng so với tầng dành riêng cho chìa khóa phòng của họ. Điều này thể hiện rủi ro gì? Không nhiều đối với một người dùng cá nhân mà là đối với bất kỳ ai theo dõi việc đi thang máy. Điều này tương tự như một hacker. Họ có thể nhấn bất kỳ tầng nào sau bạn và có khả năng nhảy vào phòng tiệc tùng hoặc phạm tội.

- Bước E – Đã thử nhầm phòng. Đây là một khả năng hiển thị thuần túy và quyền truy cập đặc quyền. Nỗ lực nhầm phòng sẽ gửi một thông báo tới nhật ký hoặc trong thế giới CNTT là SIEM. Các đặc quyền của thẻ của bạn chỉ cho phép bạn truy cập vào phòng của bạn. Tuy nhiên, nhóm bảo trì, nhóm dọn dẹp hoặc người quản lý có thể có một khóa cho phép truy cập vào tất cả các phòng và đại diện cho quyền truy cập root.

- Bước F – Bạn vào phòng của bạn. Đây là xác thực thành công dựa trên quyền truy cập đặc quyền của bạn. Phòng của bạn chỉ đại diện cho một lệnh hoặc ứng dụng mà bạn cũng có quyền quản trị. Bạn có thể làm bất cứ điều gì bạn muốn trong phòng của mình vì bạn là quản trị viên. Nếu bạn làm vỡ đồ đạc, làm ngập phòng hoặc làm nổ TV, bạn có thể gặp rắc rối. Về cơ bản, bạn đã lạm dụng đặc quyền của mình với tư cách là quản trị viên trong phòng.

- Bước G – Khóa cửa. Điều này đảm bảo quản lý phiên đồng thời cũng được tuân thủ. Một mình bạn ở trong căn phòng trừ khi bạn cho phép ai đó vào phòng.

- Bước H – Sự sạch sẽ của căn phòng. Căn phòng của bạn giống như một ứng dụng, đã bị người khác sử dụng (hoặc cài đặt) có vấn đề. Nếu họ có quyền truy cập của quản trị viên, họ có thể đã để lại một mớ hỗn độn về cấu hình, bản vá hoặc lỗ hổng. Có kiến thức về khách sạn và phòng là chìa khóa để quản lý ứng dụng và đặc biệt là các kỳ vọng.

Tất cả điều này chuyển thành luồng thực tế để quản lý truy cập đặc quyền. Sự tương tự này chuyển thành tất cả các yêu cầu cơ bản từ quyền truy cập an toàn vào nội dung, quyền truy cập đặc quyền vào ứng dụng, kho lưu trữ xác thực hợp nhất và kiểm tra tất cả các hành động. Tài sản là khách sạn, đặc quyền là những gì thẻ khóa có thể thực hiện và truy cập, kho lưu trữ xác thực hợp nhất là thẻ khóa thực tế và hệ thống phụ trợ, đồng thời bản báo cáo là ghi nhật ký về bất kỳ hoạt động truy cập và sử dụng thẻ khóa nào. Tất cả các phần bảo vệ khách sạn và đảm bảo khách được an toàn, giống như người dùng CNTT và quản trị viên.

Quản lý truy cập đặc quyền BeyondTrust được thiết kế để quản lý vòng đời hoàn chỉnh này. Chúng tôi giải quyết các trường hợp sử dụng sau cho PAM:

- Cần truy cập an toàn vào một tài sản – Password Safe (khách sạn).

- Quản lý đặc quyền – Quản lý đặc quyền điểm cuối (Windows, Mac, Unix, Linux, v.v.) (thẻ khóa có thể làm gì).

- Lập tài liệu và giảm thiểu rủi ro – Quản lý lỗ hổng, BeyondInsight (xác định người điều khiển cổng sau hoặc nhiều tầng có thể được truy cập).

- Kiểm tra và báo cáo về hoạt động và thay đổi – Auditor (báo cáo về truy cập và thay đổi chính).

- Tập trung tài khoản người dùng – Active Directory Bridge (cho phép bất kỳ hệ thống, người dùng, quản trị viên nào sử dụng cùng một loại thẻ khóa).

Biểu diễn quy trình quản lý mật khẩu đặc quyền

Đôi nét về BeyondTrust

BeyondTrust là một công ty bảo mật mạng toàn cầu, đi đầu trong lĩnh vực cung cấp giải các pháp giám sát, kiểm soát các tài khoản đặc quyền và truy cập đặc quyền hệ thống – Privileged Access Management (PAM), giúp khách hàng phòng chống các đe dọa an ninh liên quan đến tài khoản đặc quyền của hệ thống, kiểm soát và duy trì tuân thủ các yêu cầu bảo mật, từ đó bảo vệ dữ liệu quan trọng, đảm bảo tính liên tục của hoạt động kinh doanh của tổ chức.