“Danh sách lỗ hổng dài dằng dặc, nhưng không biết đâu mới là thứ cần xử lý trước” – đó là lời than quen thuộc từ nhiều lãnh đạo an ninh mạng. Gartner® gọi đây là giới hạn của quản lý lỗ hổng truyền thống. Họ khuyến nghị doanh nghiệp cần nâng cấp quản lý lỗ hổng thành quản lý phơi nhiễm toàn diện (CTEM).

Báo cáo “How to Grow Vulnerability Management Into Exposure Management” của Gartner® đưa ra 3 bài học then chốt, giúp tổ chức biến lo lắng thành hành động cụ thể.

Từ quản lý lỗ hổng sang quản lý phơi nhiễm – đâu là điểm khác biệt?

Quản lý lỗ hổng (Vulnerability Management) truyền thống tập trung vào việc phát hiện, ghi nhận và vá lỗ hổng kỹ thuật. Tuy nhiên, phương pháp này thường mang tính phản ứng, thiếu ngữ cảnh và không đủ để bảo vệ hệ thống trước những kẻ tấn công tinh vi.

Quản lý phơi nhiễm (Exposure Management) lại mang góc nhìn rộng hơn. Nó không chỉ dừng lại ở danh sách lỗi kỹ thuật, mà còn bao gồm:

- Hiểu bề mặt tấn công mở rộng (cả bên trong và ngoài tổ chức)

- Phân tích tác động kinh doanh của từng rủi ro

- Kiểm định hiệu quả bảo mật thực tế qua mô phỏng tấn công

Việc nâng cấp quản lý lỗ hổng thành quản lý phơi nhiễm là bước chuyển từ “phát hiện và vá lỗi” sang “đánh giá và giảm thiểu rủi ro toàn diện”.

Bài học 1: Danh sách lỗ hổng là chưa đủ, cần CTEM

Nhiều doanh nghiệp hiện nay vẫn duy trì một danh sách dài các lỗ hổng bảo mật, xếp hạng theo độ nghiêm trọng. Nhưng thực tế, danh sách này chỉ mang tính tham khảo và hiếm khi phản ánh mức độ rủi ro thực tế.

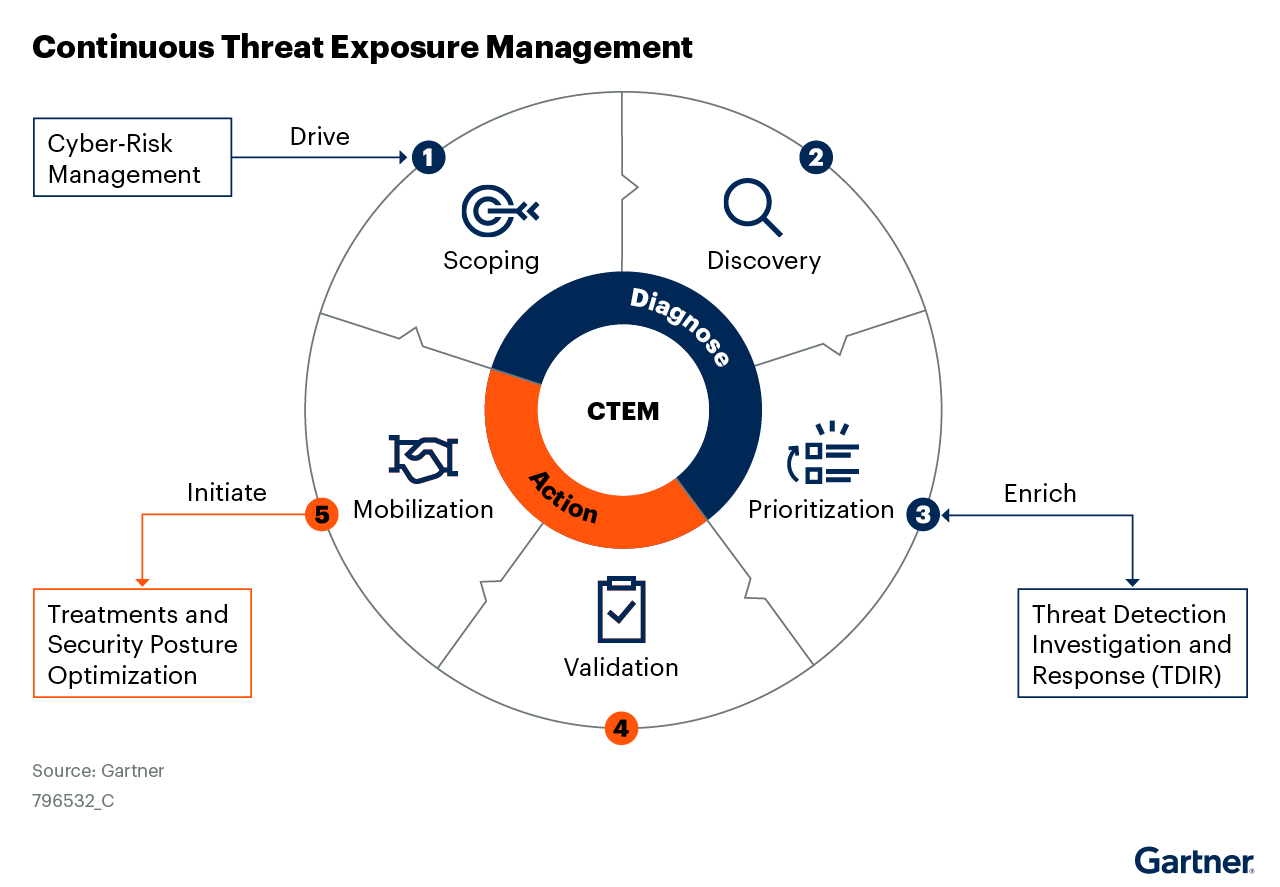

Theo cách gọi của Gartner, đây là giới hạn của quản lý lỗ hổng truyền thống. Thay vào đó, họ đề xuất mô hình Continuous Threat Exposure Management (CTEM) – tức quản lý phơi nhiễm mối đe dọa một cách liên tục.

CTEM là một phương pháp luận bao quát đầy đủ con người, quy trình và công nghệ. Mô hình này cho phép một tổ chức liên tục và nhất quán đánh giá khả năng truy cập, mức độ phơi nhiễm và khả năng bị khai thác của các tài sản số và tài sản vật lý của mình. Quy trình CTEM cũng giúp tăng cường và đặt vào bối cảnh các sáng kiến khác, như phát hiện, điều tra và ứng phó mối đe dọa (TDIR) cũng như quản lý rủi ro an ninh mạng.

Chu trình Quản lý Phơi nhiễm Mối đe dọa Liên tục (CTEM) (Nguồn: Gartner, How to Grow Vulnerability Management Into Exposure Management, 2024)

CTEM giúp tổ chức:

- Liên tục phát hiện lỗ hổng mới

- Theo dõi bề mặt tấn công thay đổi theo thời gian

- Xác định lỗ hổng nào thực sự có thể bị khai thác

- Ưu tiên xử lý dựa trên ngữ cảnh kinh doanh

Với CTEM, doanh nghiệp không chỉ biết “điểm yếu nằm ở đâu” mà còn biết “điểm yếu đó có đáng lo không”.

Bài học 2: Quản lý phơi nhiễm cần đặt trong bối cảnh kinh doanh

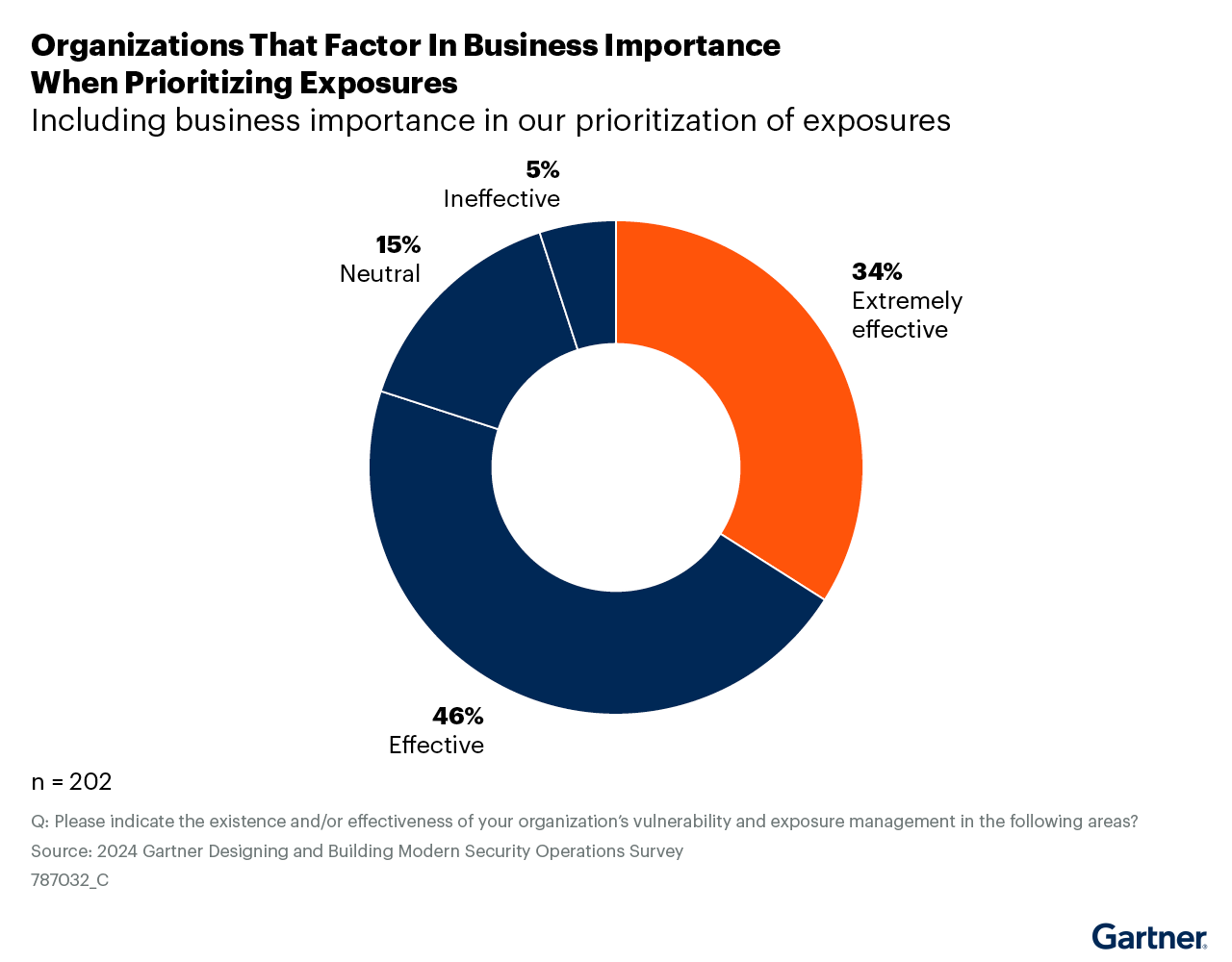

Một rủi ro kỹ thuật nhỏ, nếu nằm trên hệ thống thanh toán, có thể gây thiệt hại lớn hơn nhiều so với một lỗ hổng nghiêm trọng nằm trên hệ thống thử nghiệm. Đây chính là lý do bối cảnh kinh doanh cần được tích hợp vào quá trình đánh giá rủi ro.

Tích hợp yếu tố kinh doanh vào quá trình ưu tiên xử lý phơi nhiễm. (Nguồn: Gartner, How to Grow Vulnerability Management Into Exposure Management, 2024)

Gartner nhấn mạnh: “Việc đưa yếu tố như giá trị tài sản, mức độ ảnh hưởng khi bị tấn công vào đánh giá phơi nhiễm giúp nâng cao tương tác với lãnh đạo cấp cao.”

Khi đội ngũ bảo mật hiểu rõ:

- Tài sản nào là quan trọng nhất với doanh nghiệp

- Ứng dụng nào nếu bị gián đoạn sẽ ảnh hưởng đến vận hành

- Rủi ro nào có thể làm tổn hại đến uy tín hoặc doanh thu

Họ sẽ ưu tiên xử lý đúng chỗ, đúng lúc và đưa ra quyết định hợp lý về đầu tư bảo mật.

Ngoài ra, việc trình bày rủi ro dưới góc nhìn kinh doanh cũng giúp thuyết phục cấp quản lý phê duyệt ngân sách hoặc chính sách nhanh hơn.

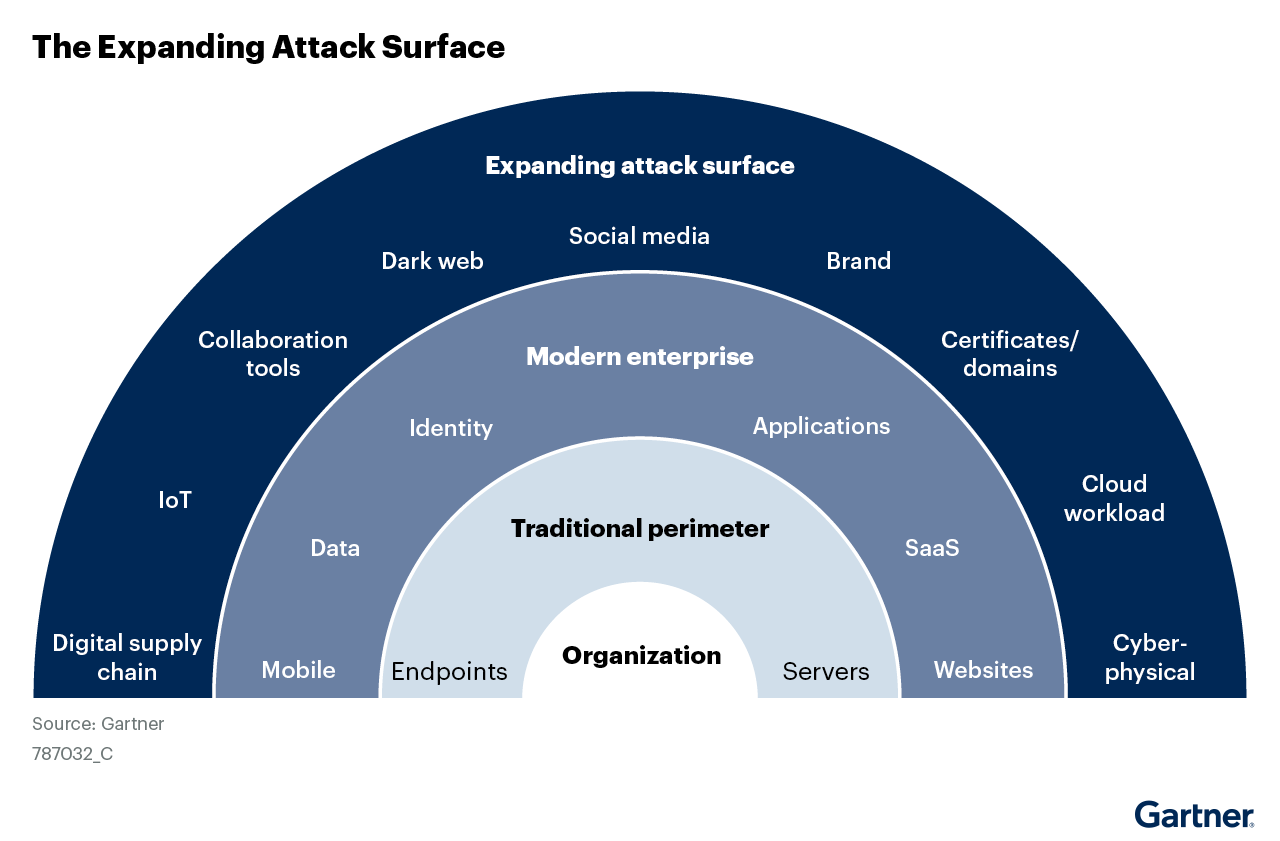

Bài học 3: Cần theo kịp tốc độ mở rộng của bề mặt tấn công

Cách đây vài năm, tổ chức chỉ cần bảo vệ máy chủ, máy tính và phần mềm nội bộ. Nhưng ngày nay, bề mặt tấn công đã mở rộng ra:

- Ứng dụng đám mây (SaaS, PaaS…)

- Thiết bị IoT kết nối mạng

- Hệ thống đối tác và chuỗi cung ứng

- Người dùng làm việc từ xa

Bề mặt tấn công đang mở rộng trong kỷ nguyên số. (Nguồn: Gartner, How to Grow Vulnerability Management Into Exposure Management, 2024)

Gartner cảnh báo: “Phần lớn doanh nghiệp không theo kịp tốc độ số hóa – khiến tài sản công khai dễ bị tấn công hơn bao giờ hết.”

Do đó, để thực sự nâng cấp quản lý lỗ hổng, doanh nghiệp cần:

- Tăng cường khả năng phát hiện tài sản chưa được giám sát

- Phân tích rủi ro từ kết nối bên ngoài và thiết bị cá nhân

- Áp dụng công cụ giám sát liên tục, không chỉ theo lịch định kỳ

- Kiểm soát danh tính, quyền truy cập, cấu hình sai

Chỉ khi có được bức tranh toàn cảnh, cả nội bộ lẫn bên ngoài, thì mới có thể đánh giá đúng mức độ phơi nhiễm thực sự.

So sánh VM truyền thống với CTEM

|

Tiêu chí |

VM truyền thống |

CTEM |

|

Tần suất/nhịp độ thực hiện |

Định kỳ |

Liên tục, đa vòng |

|

Phạm vi và trọng tâm quản lý |

Lỗ hổng kỹ thuật |

Phơi nhiễm + ngữ cảnh kinh doanh |

|

Nguyên tắc ưu tiên xử lý |

CVSS/ độ nghiêm trọng |

Khả năng khai thác + tác động nghiệp vụ |

|

Phương pháp xác thực rủi ro |

Pentest định kỳ |

Adversarial validation, BAS |

|

Cách vận hành và quy trình xử lý |

Giao việc thủ công |

Tích hợp workflow IT/DevOps |

Đọc thêm: Quản lý bản vá: Chìa khóa bảo mật hệ thống

Mi2 và Rapid7 đồng hành cùng doanh nghiệp trong hành trình nâng cấp

Là nhà phân phối chính thức của Rapid7 tại Việt Nam, Mi2 tin rằng mỗi doanh nghiệp đều có thể chuyển đổi từ quản lý lỗ hổng sang quản lý phơi nhiễm một cách hiệu quả, với đúng công cụ và lộ trình phù hợp.

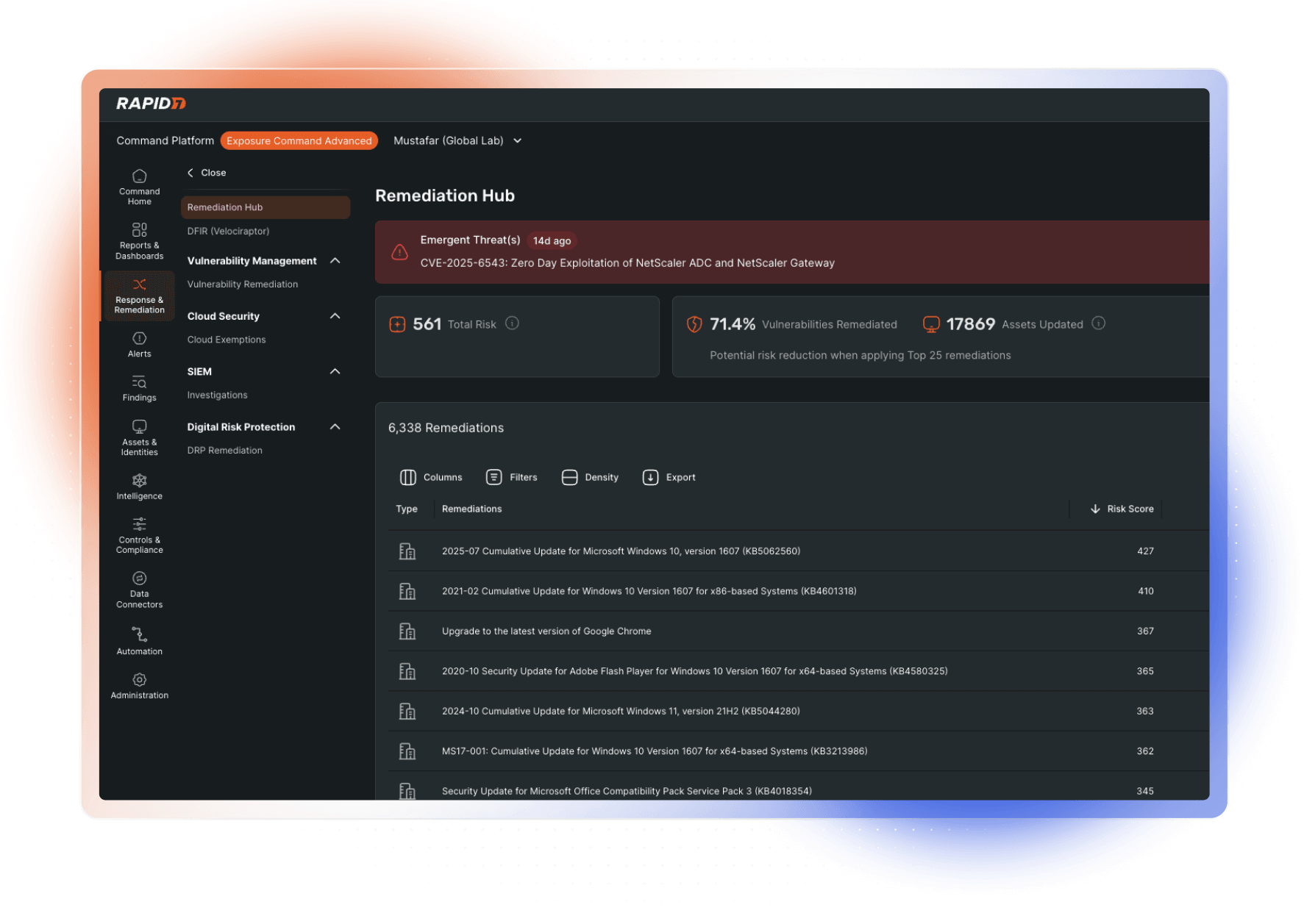

Giải pháp Exposure Management của Rapid7 giúp:

- Phát hiện toàn diện các bề mặt tấn công đang mở rộng

- Ưu tiên xử lý các rủi ro dựa trên khả năng khai thác và tác động kinh doanh

- Kiểm tra hiệu quả hệ thống bảo mật bằng các phương pháp giả lập tấn công

Rapid7 cung cấp khả năng tích hợp giữa phân tích kỹ thuật và phân tích chiến lược – giúp bộ phận bảo mật nói cùng “ngôn ngữ” với lãnh đạo doanh nghiệp.

Dashboard tổng quan rủi ro & tiến trình khắc phục trong Rapid7 Exposure Management

Kết luận – Sẵn sàng hành động để đi trước rủi ro

Không ai có thể loại bỏ rủi ro an ninh hoàn toàn. Nhưng với chiến lược đúng đắn, doanh nghiệp có thể chủ động giảm thiểu chúng đến mức thấp nhất.

Báo cáo Gartner không những chỉ ra những hạn chế của quản lý lỗ hổng hiện tại mà còn mở ra một hướng đi mới, toàn diện và thực tế hơn. Việc nâng cấp quản lý lỗ hổng thành một chương trình quản lý phơi nhiễm chủ động sẽ là chìa khóa giúp doanh nghiệp:

- Tăng khả năng phòng thủ trước các mối đe dọa hiện đại

- Cải thiện sự phối hợp giữa IT và lãnh đạo

- Đầu tư đúng vào những gì thực sự tạo ra giá trị

Liên hệ với đội ngũ Mi2 để được tư vấn cụ thể về giải pháp Exposure Management của Rapid7 phù hợp với tổ chức của bạn.

👉 Tải miễn phí báo cáo đầy đủ từ Gartner® tại đây.