Các vấn đề an ninh mạng, đặc biệt là lừa đảo qua thư điện tử ngày một tăng cao. Bởi vậy, biết cách phân tích để xác định email lừa đảo là điều vô cùng cần thiết.

Tình hình an minh mạng đang diễn biến ngày một phức tạp với nhiều hình thức lừa đảo tinh vi. Trong đó, tấn công qua email là hình thức phổ biến và ưa thích nhất của các tội phạm mạng. Bài viết sau đây sẽ hướng dẫn bạn cách phân tích, xác định một email lừa đảo để tránh mắc bẫy.

Email là phương thức tấn công mạng thường gặp

Các Hacker ưa thích lừa đảo qua email.

Email là một trong những phương pháp giao tiếp chính trong thế giới hiện đại. Chúng ta sử dụng Email để nhận thông báo mua hàng trực tuyến, giao dịch tài chính, báo cáo thẻ tín dụng, nhận mật khẩu đăng ký, gửi đơn xin việc, thử giọng, nhập học và nhiều mục đích khác. Nhiều người trên thế giới phụ thuộc vào thư điện tử để liên lạc, bởi vậy email lừa đảo là một phương thức tấn công được bọn tội phạm mạng ưa chuộng.

Với kiểu tấn công này, Hacker thiết kế Email để trông chúng có vẻ tin cậy và gửi đến những đối tượng mục tiêu. Người gửi giả vờ là bạn, người thân của đối tượng hoặc thậm chí là ngân hàng mà họ gửi tiết kiệm, tổ chức truyền thông xã hội mà họ tham gia. Ngay sau khi đối tượng nhấp vào bất kỳ tệp hoặc liên kết độc hại nào được đính kèm trong email này, họ có thể đã bị xâm phạm.

3 bước phân tích để xác định 1 email lừa đảo

2.1 Phân tích tiêu đề

Một email được chia thành ba phần: tiêu đề, nội dung và tệp đính kèm. Phần tiêu đề lưu giữ thông tin định tuyến của email. Nó có thể chứa các thông tin khác như loại nội dung, ngày gửi, lai lịch người gửi, máy chủ gửi thư và địa chỉ email thực được sử dụng để gửi/nhận email.

- Return- Path: Là địa chỉ nhận thư khi bị trả lại nếu thư không đến được địa chỉ đích. Để nhận các email chưa được gửi hoặc bất kỳ thư bị trả lại nào khác, máy chủ email sử dụng Return- Path. Máy chủ nhận thư sử dụng trường này để xác định các email giả mạo. Trong quá trình này, nó truy xuất tất cả các IP có liên quan đến miền người gửi đồng thời khớp với IP của người gửi. Nếu không có bất kỳ kết quả phù hợp nào, chúng ta có thể coi email này là thư rác.

- Received: Trường này hiển thị thông tin liên quan đến tất cả các bước, qua đó email đã được chuyển. Mục cuối cùng hiển thị địa chỉ ban đầu của người gửi email.

- Reply-To: Địa chỉ email nhận thư trả lời. Nó có thể khác với địa chỉ trong email giả mạo.

- Received-SPF: SPF (Khung chính sách người gửi) giúp xác minh các thư xuất hiện từ một miền cụ thể được gửi từ máy chủ sở hữu thực sự. Nếu giá trị là Pass, thì nguồn email là hợp lệ.

- DKIM: Thư được xác định bằng khóa miền (DKIM) ký vào email gửi đi bằng chữ ký được mã hóa bên trong tiêu đề và máy chủ email người nhận giải mã nó, sử dụng khóa công khai dùng chung để kiểm tra xem thư có bị thay đổi khi chuyển tiếp hay không.

- X-Headers: Những tiêu đề này được gọi là tiêu đề thử nghiệm hoặc mở rộng. Chúng thường được thêm vào bởi các nhà cung cấp hộp thư người nhận. Các trường như X-FOSE-Spam và X-Spam-Score được sử dụng để xác định email spam.

Chúng ta sẽ phân tích thông báo email sau:

Kết quả phân tích tiêu đề như sau:

- Trong ví dụ trên, chúng ta nhận thấy Return- Path không khớp với địa chỉ From, có nghĩa là bất kỳ email nào chưa được gửi sẽ trở lại địa chỉ email của Return- Path.

- Trong trường Received, tên miền gửi email này là hiworks.co.kr (trang web giả mạo email) chứ không phải gki.com. Điều này rõ ràng là không hợp pháp. Ngay cả IP (142.11.243.65) cũng không tương ứng với gki.com, theo tra cứu của Whois.

- Địa chỉ email From khác với địa chỉ email Reply-To. Điều này cho thấy tên miền là @ gmail.com chứ không phải @ gki.com

- Giá trị Received-SPF là trung lập; miền gki.com không cho phép hay từ chối IP (142.11.243.65). Khi xác nhận thêm với tra cứu Whois, chúng ta thấy rằng miền này không thuộc về IP (142.11.243.65).

- DKIM không có. Điều này có nghĩa là email chưa được ký.

Dựa trên những phân tích trên có thể nghi ngờ email này là giả mạo và nên đặt ID email vào danh sách chặn.

2.2 Phân tích nội dung email

Nội dung email lừa đảo mà chúng ta thường nhận được chủ yếu nhắm đến sự tin tưởng, bằng cách xây dựng nội dung trung thực và đáng tin cậy. Nó được cá nhân hóa và trông chân thực đến nỗi nạn nhân có thể mắc lừa. Hãy xem ví dụ dưới đây để biết nên làm gì khi gặp tình huống này.

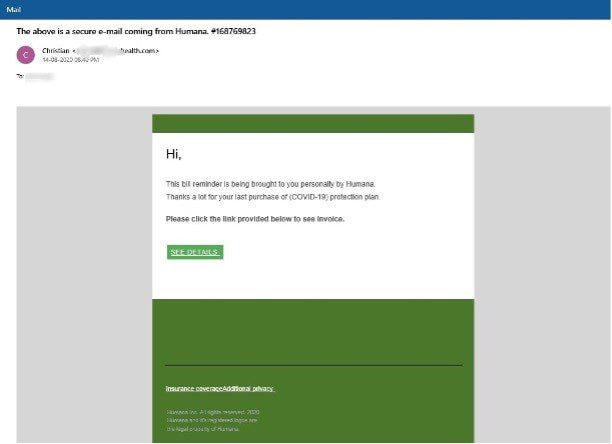

Email lừa đảo liên quan đến COVID-19.

Trong email trên, kẻ gửi thư rác giả danh nhà cung cấp dịch vụ bảo hiểm y tế và thư này liên quan đến hóa đơn thanh toán gói bảo hiểm COVID-19 mà nạn nhân đã mua gần đây.

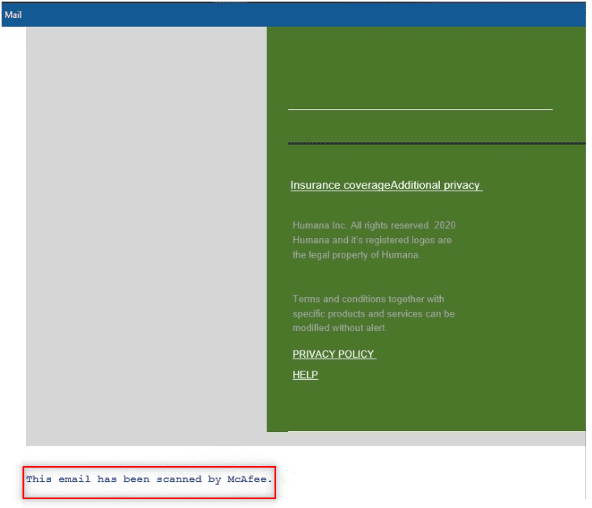

Nếu chúng ta nhìn kỹ vào phần cuối của email, có thể thấy hiện lên thông báo, ‘Email này đã được McAfee quét’. Điều này khiến email trở nên có vẻ đáng tin cậy.

Tiếp theo, khi đưa con trỏ chuột vào phần “xem chi tiết”, một liên kết OneDrive sẽ hiện lên. Thay vì nhấp vào liên kết, chúng ta phải sao chép nó để thực thi riêng.

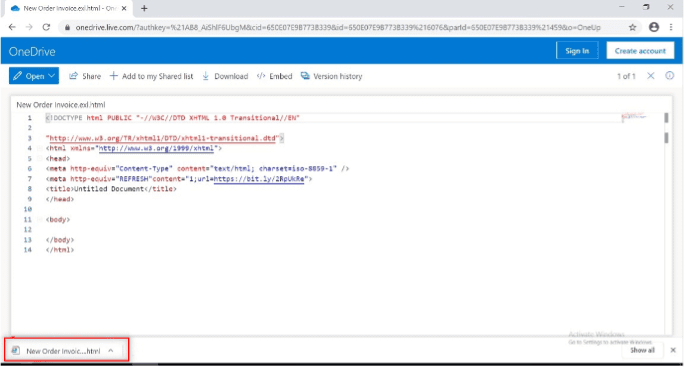

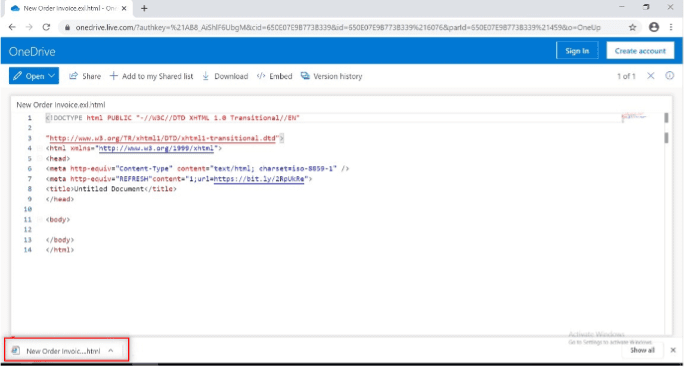

Để thực thi liên kết OneDrive ở trên một cách riêng biệt (hxxps: // 1drv [.] Ms / u / s! Ajmzc7fpBw5lrzwfPwIkoZRelG4D), bạn nên tải nó xuống một thiết bị lưu trữ riêng. Nếu không, bạn có thể sử dụng dịch vụ trình duyệt trực tuyến như Browserling.

Đọc thêm: Bảo mật email là gì?

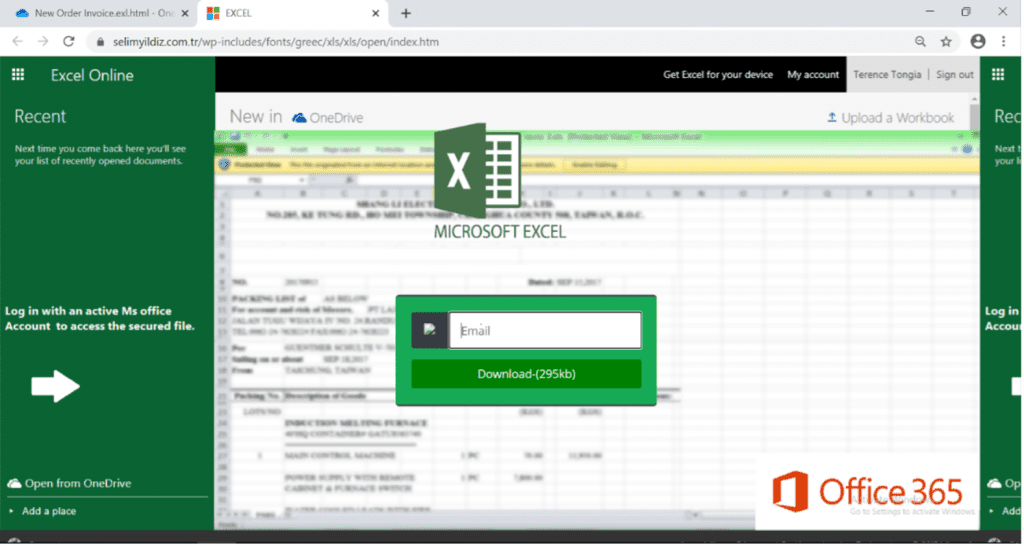

Sau khi tải liên kết trong trình duyệt, bạn sẽ nhận được tệp đính kèm dưới dạng html. Nhấp vào tệp html sẽ đưa chúng ta đến một trang web khác (hxxps: // selimyildiz [.] Com.tr/wp-includes/fonts/greec/xls/xls/open/index.htm).

Nội dung của trang web tương tự như một tài liệu Microsoft Excel trực tuyến, yêu cầu đăng nhập Office 365 để tải xuống. Đến đây, ta cần kiểm tra vài vấn đề khác trước khi thực hiện bất cứ điều gì.

![Bảng quản trị WordPress của selimyildiz [.] Com.tr](https://mi2.com.vn/wp-content/uploads/2022/11/7-1.png)

![Thông tin whois của selimyildiz [.] Com.tr Thông tin whois của selimyildiz [.] Com.tr](https://mi2.com.vn/wp-content/uploads/2022/11/8-1.png)

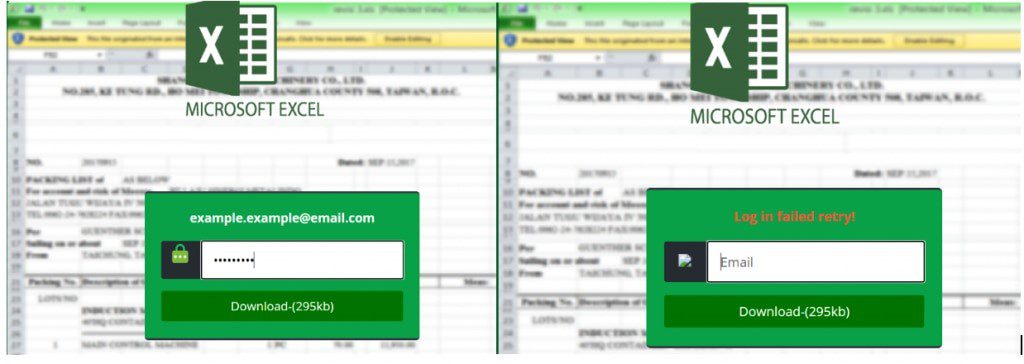

Bây giờ để kiểm tra lại, ta quay lại trang đăng nhập, nhập một số thông tin xác thực ngẫu nhiên và thử tải hóa đơn xuống. Đúng như dự đoán, ta đã gặp phải lỗi đăng nhập không thành công. Đến đây, chúng ta có 2 nguyên nhân dẫn đến việc đăng nhập không thành công. Thứ nhất là để nạn nhân tin rằng đó là một trang đăng nhập chính hãng hoặc thứ hai là để xác nhận xem mật khẩu nhập đã chính xác hay chưa, vì có thể mắc lỗi đánh máy.

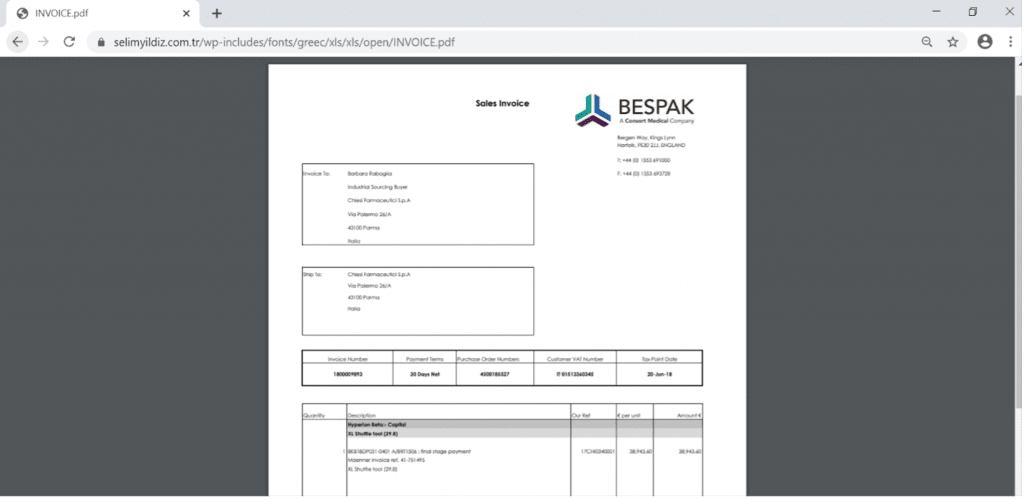

Đến đây chúng ta đã biết email là giả. Nhưng khi ta nhập lại thông tin đăng nhập ngẫu nhiên một lần nữa để xác thực thì nó chuyển hướng đến một hóa đơn pdf có vẻ chính hãng vì thuộc về một công ty y tế nào đó. Tuy nhiên, điều đáng buồn là khi nạn nhân nhận ra đây là hóa đơn giả cũng là lúc thông tin đăng nhập của họ đã bị đánh cắp.

2.3 Phân tích các tệp đính kèm trên email

Trong email, người dùng thường đính kèm 2 dạng tài liệu là Microsoft office và PDF. Chúng thường được sử dụng trong các chiến dịch cài phần mềm độc hại vào tài liệu. Để khai thác đối tượng, những kẻ tấn công thường nhiễm độc các tài liệu này bằng VBA hoặc JavaScript và phân bổ chúng qua email lừa đảo.

Phân tích tài liệu Word:

Tên tệp: PR_Report.bin

Hàm băm: e992ffe746b40d97baf56098e2110ff3978f8229ca333e87e24d1539cea7415c

Công cụ hỗ trợ:

- Oletools

- Yara

- Didier Stevens Suite

- Process Monitor

- Windows Network Monitor

Phân tích tài liệu PDF:

Tài liệu PDF có thể được định nghĩa là một tập hợp các đối tượng mô tả cách các trang sẽ được hiển thị bên trong tệp.

Thông thường, các Hacker sử dụng email hoặc các kỹ năng xã hội khác để thu hút người dùng nhấp hoặc mở tài liệu pdf. Thời điểm người dùng mở tệp pdf, nó thường thực thi JavaScript và khai thác thông tin người dùng.

Một tệp pdf có bốn thành phần. Chúng là tiêu đề, nội dung, tham chiếu và đoạn giới thiệu.

- Header là phần trên cùng của tài liệu. Nó hiển thị thông tin liên quan đến tài liệu.

- Nội dung có thể chứa các đối tượng khác nhau (Các đối tượng được tạo thành từ các luồng. Các luồng này được sử dụng để lưu trữ dữ liệu).

- Bảng tham chiếu chéo chỉ đến từng đối tượng.

- Đoạn giới thiệu chỉ đến bảng tham chiếu chéo.

Tên tệp: Report.pdf

Sha256: a7b423202d5879d1f9e47ae85ce255e3758c5c1e5b19fcd56691dab288a47b4c

Công cụ hỗ trợ:

- Didier Stevens Suite

- Peepdf

- Process Monitor

- Microsoft Network Monitor

Kết luận

Trên đây là 3 bước để xác định 1 email lừa đảo. Ngoài ra, để bảo mật an ninh mạng thì bạn cần phải xác nhận danh tính trước khi trả lời email, chú ý địa chỉ trang web nhằm tránh mắc bẫy lỗi đánh máy, kiểm tra trang web trước khi cung cấp thông tin cá nhân, hoặc thay đổi mật khẩu ngay khi nhận ra vừa đăng nhập vào trang web trái phép…