Quản lý lỗ hổng bảo mật là gì?

Quản lý lỗ hổng bảo mật là quá trình xác định, đánh giá, xử lý và báo cáo. Về các lỗ hổng bảo mật trong hệ thống và phần mềm chạy trên chúng. Cùng với các chiến thuật bảo mật khác, việc này đóng vai trò quan trọng. Giúp các tổ chức ưu tiên các mối đe dọa tiềm ẩn. Và giảm thiểu “bề mặt tấn công” của chúng.

Lỗ hổng bảo mật, hay lỗ hổng, là những điểm yếu về công nghệ. Cho phép kẻ tấn công xâm nhập sản phẩm và đánh cắp thông tin lưu trữ trên đó. Quy trình này cần được thực hiện liên tục. Để theo kịp các hệ thống mới được thêm vào mạng, các thay đổi được thực hiện. Đối với hệ thống và việc phát hiện các lỗ hổng mới theo thời gian.

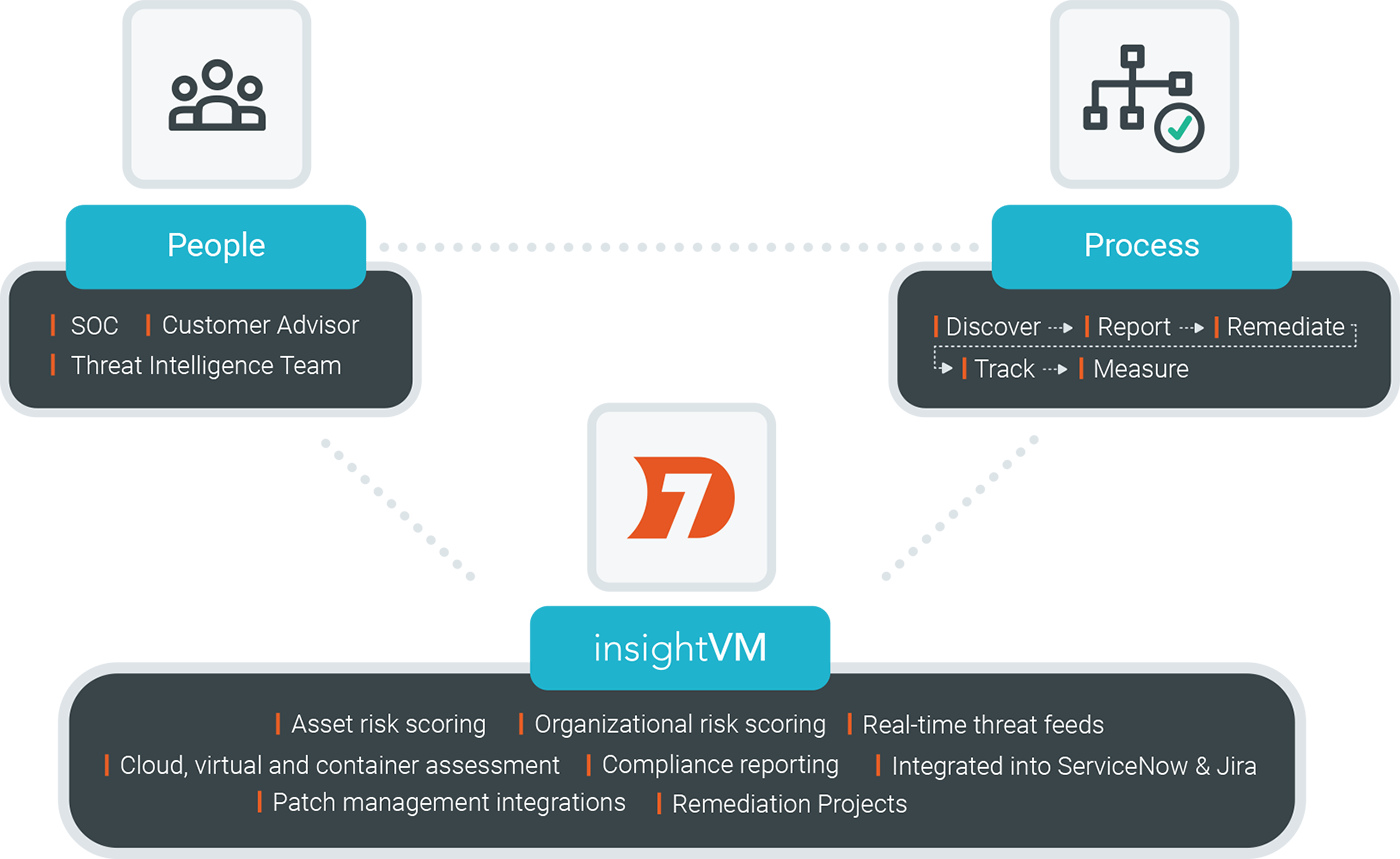

Tổng quan về dịch vụ Quản lý lỗ hổng bảo mật của Rapid7

Quản lý lỗ hổng và Đánh giá lỗ hổng

Thông thường, đánh giá lỗ hổng chỉ là một phần của chương trình Quản lý lỗ hổng toàn diện. Các tổ chức có thể chạy nhiều chương trình Đánh giá lỗ hổng. Để có thêm thông tin cho kế hoạch Quản lý lỗ hổng của mình.

Để Quản lý lỗ hổng được hiệu quả. Hãng công nghệ Rapid7 cùng Mi2 gợi ý cho tổ chức bạn bốn bước như sau:

4 Bước của Quy trình Quản lý Lỗ hổng

Bước 1: Thực hiện quét lỗ hổng

Trình quét lỗ hổng là công cụ cốt lõi của hầu hết của giai đoạn quản lý lỗ hổng. Quét lỗ hổng bao gồm bốn giai đoạn:

- Quét các hệ thống truy cập được qua mạng. Bằng cách gửi tín hiệu ping hoặc các gói tin TCP/UDP (Transmission Control Protocol/User Datagram Protocol).

- Xác định các cổng mở và dịch vụ đang chạy trên các hệ thống được quét.

- Đăng nhập từ xa vào hệ thống (nếu có thể). Để thu thập thông tin chi tiết về hệ thống.

- Đối chiếu thông tin hệ thống với các lỗ hổng đã biết để tìm những lỗ hổng tiềm ẩn.

Trình quét lỗ hổng có khả năng xác định nhiều loại hệ thống chạy trên mạng. Chẳng hạn như máy tính xách tay, máy tính để bàn, máy chủ ảo và máy chủ vật lý, cơ sở dữ liệu, tường lửa, bộ chuyển mạch, máy in,… Các hệ thống đã được xác định sẽ được kiểm tra. Dựa theo các thuộc tính khác nhau: hệ điều hành, cổng mở, phần mềm được cài đặt, tài khoản người dùng, cấu trúc hệ thống tập tin, cấu hình hệ thống,…

Thông tin này sau đó được sử dụng để đối sánh các lỗ hổng bảo mật đã biết. Với các hệ thống được quét. Để thực hiện việc đối sánh này, máy quét lỗ hổng sẽ sử dụng một cơ sở dữ liệu lỗ hổng. Và khai thác chứa danh sách các lỗ hổng được biết đến công khai.

Việc cấu hình đúng cách cho các lần quét lỗ hổng là một phần thiết yếu trong giải pháp quản lý lỗ hổng. Các công cụ quét lỗ hổng đôi khi có thể làm ảnh hưởng đến hoạt động của mạng. Và hệ thống mà chúng đang quét. Nếu băng thông mạng bị hạn chế vào giờ cao điểm của tổ chức. Thì việc quét lỗ hổng nên được lên lịch chạy ngoài thời gian này.

Trình quét lỗ hổng tại chỗ – Rapid7

Nếu một số hệ thống trên mạng không ổn định hoặc hoạt động bất thường khi được quét. Tổ chức có thể cần phải xem xét việc loại bỏ chúng khỏi quy trình quét lỗ hổng. Hoặc điều chỉnh cách thức quét để giảm thiểu sự gián đoạn. Kiểm tra lỗ hổng thích ứng là một phương pháp mới. Giúp tự động hóa và tối ưu hóa quá trình quét lỗ hổng. Dựa trên sự thay đổi trong mạng.

Ví dụ, khi một hệ thống mới kết nối vào mạng lần đầu tiên. Công cụ quét lỗ hổng sẽ ngay lập tức quét hệ thống đó. Thay vì chờ đến lịch trình quét định kỳ hàng tuần. Hoặc hàng tháng, để bắt đầu quét toàn bộ mạng.

Tuy nhiên, trình quét lỗ hổng không còn là cách duy nhất. Để thu thập dữ liệu về lỗ hổng hệ thống nữa. Các giải pháp bảo mật điểm cuối cho phép các công cụ quản lý lỗ hổng thu thập dữ liệu về lỗ hổng. Từ các hệ thống mà không cần thực hiện quét mạng.

Điều này giúp tổ chức duy trì dữ liệu lỗ hổng hệ thống luôn được cập nhật. Dù có kết nối với mạng của tổ chức hay không. Ví dụ, máy tính xách tay của nhân viên có thể được kết nối với mạng của tổ chức. Hoặc mạng tại nhà của nhân viên.

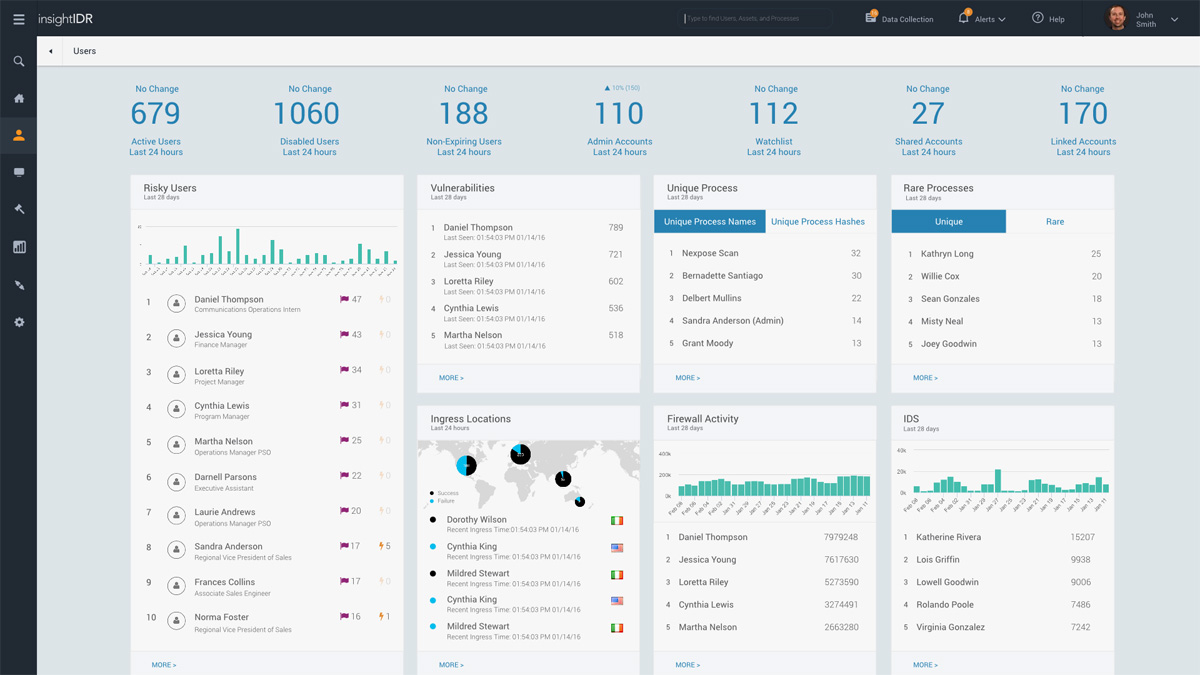

Dù thu thập dữ liệu bằng cách nào, giải pháp quản lý lỗ hổng đều có thể sử dụng thông tin đó. Để tạo báo cáo, chỉ số và bảng điều khiển cho nhiều phòng ban khác nhau.

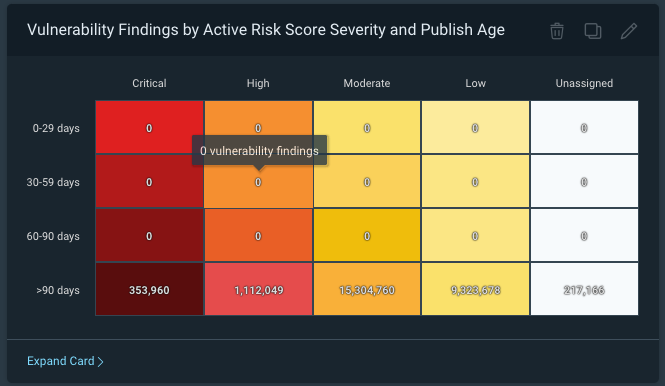

Bước 2: Đánh giá rủi ro lỗ hổng

Sau khi xác định được các lỗ hổng, chúng cần được đánh giá để có thể xử lý rủi ro một cách phù hợp. Và theo đúng khung chương trình quản lý lỗ hổng của tổ chức. Các nền tảng quản lý lỗ hổng sẽ cung cấp các chỉ số. Và điểm rủi ro khác nhau cho các lỗ hổng. Như điểm số của Hệ thống Đánh giá Rủi ro Lỗ hổng Phổ Biến (Common Vulnerability Scoring System – CVSS). Điểm số này giúp tổ chức biết được các lỗ hổng nào cần ưu tiên xử lý trước. Tuy nhiên, rủi ro thực sự của mỗi lỗ hổng còn phụ thuộc vào nhiều yếu tố khác. Ngoài các chỉ số và điểm rủi ro này.

Tính năng InsightVM: Đánh giá mức độ rủi ro

Các Yếu Tố Đánh Giá Rủi ro của Lỗ hổng:

- Lỗ hổng này là thật hay chỉ là báo động giả?

- Kẻ tấn công có thể trực tiếp khai thác lỗ hổng này từ Internet không?

- Mức độ khó khăn để khai thác lỗ hổng này là như thế nào?

- Đã có mã khai thác được công bố cho lỗ hổng này không?

- Hậu quả đối với doanh nghiệp sẽ như thế nào nếu lỗ hổng này bị khai thác?

- Có bất kỳ biện pháp kiểm soát bảo mật nào khác. Giúp giảm thiểu khả năng và/hoặc tác động của việc khai thác lỗ hổng này không?

- Lỗ hổng này đã tồn tại bao lâu trên hệ thống?

Giống như bất kỳ công cụ bảo mật nào, trình quét lỗ hổng cũng không hoàn hảo. Tỷ lệ báo động giả mặc dù thấp, nhưng vẫn tồn tại. Việc kiểm tra lại lỗ hổng bằng các công cụ và kỹ thuật kiểm tra xâm nhập giúp loại bỏ các thông báo sai. Để tổ chức tập trung vào xử lý các lỗ hổng thực sự. Kết quả của việc kiểm tra lại lỗ hổng hoặc kiểm tra xâm nhập. Có thể là một trải nghiệm đáng chú ý cho những tổ chức nghĩ rằng họ đã đủ an toàn. Hoặc cho rằng lỗ hổng không nguy hiểm.

Bước 3: Ưu tiên và xử lý lỗ hổng

Sau khi lỗ hổng đã được xác định và được coi là nguy cơ. Bước tiếp theo là ưu tiên cách xử lý lỗ hổng đó. Với các bên liên quan đến doanh nghiệp hoặc hệ thống mạng. Có các cách khác nhau để xử lý lỗ hổng, bao gồm:

- Khắc phục (Remediation): Hoàn toàn vá hoặc sửa lỗ hổng để nó không thể bị khai thác. Đây là sự lựa chọn lý tưởng mà các tổ chức đang nỗ lực thực hiện.

- Giảm thiểu (Mitigation): Giảm khả năng và/hoặc tác động của lỗ hổng bị khai thác. Điều này đôi lúc sẽ cần thiết khi chưa có biện pháp sửa chữa hoặc vá lỗ hổng thích hợp. Lựa chọn này nên được sử dụng để kéo dài thời gian cho tổ chức khắc phục lỗ hổng.

- Chấp nhận (Acceptance): Không thực hiện hành động nào để sửa chữa hoặc giảm khả năng/tác động của lỗ hổng bị khai thác. Điều này thường được xem xét khi lỗ hổng được coi là rủi ro thấp. Và chi phí để vá lỗ hổng lớn hơn đáng kể so với chi phí tổ chức phải chịu nếu lỗ hổng bị khai thác.

Giải pháp quản lý lỗ hổng cung cấp các kỹ thuật khắc phục được đề xuất cho các lỗ hổng. Tuy nhiên, đôi khi đề xuất khắc phục này không phải là cách tối ưu nhất. Trong những trường hợp đó, nhóm bảo mật, chủ sở hữu hệ thống và quản trị viên hệ thống của tổ chức. Cần xác định phương pháp khắc phục phù hợp. Khắc phục lỗ hổng có thể đơn giản như áp dụng bản vá phần mềm có sẵn, hoặc phức tạp như thay thế toàn bộ máy chủ vật lý trong mạng của tổ chức.

Khi các hoạt động khắc phục được hoàn thành. Tổ chức nên chạy lại một lần quét lỗ hổng khác để xác nhận rằng lỗ hổng đã được giải quyết hoàn toàn.

Tuy nhiên, không phải tất cả các lỗ hổng đều cần phải được vá. Ví dụ: nếu trình quét lỗ hổng của tổ chức phát hiện lỗ hổng trong Adobe Flash Player trên máy tính của họ. Nhưng họ đã hoàn toàn vô hiệu hóa Adobe Flash Player khỏi việc sử dụng trong trình duyệt web và các ứng dụng khách khác. Thì những lỗ hổng đó có thể được coi là đã được giảm thiểu đủ bởi một biện pháp kiểm soát thay thế.

Bước 4: Quản lý lỗ hổng liên tục

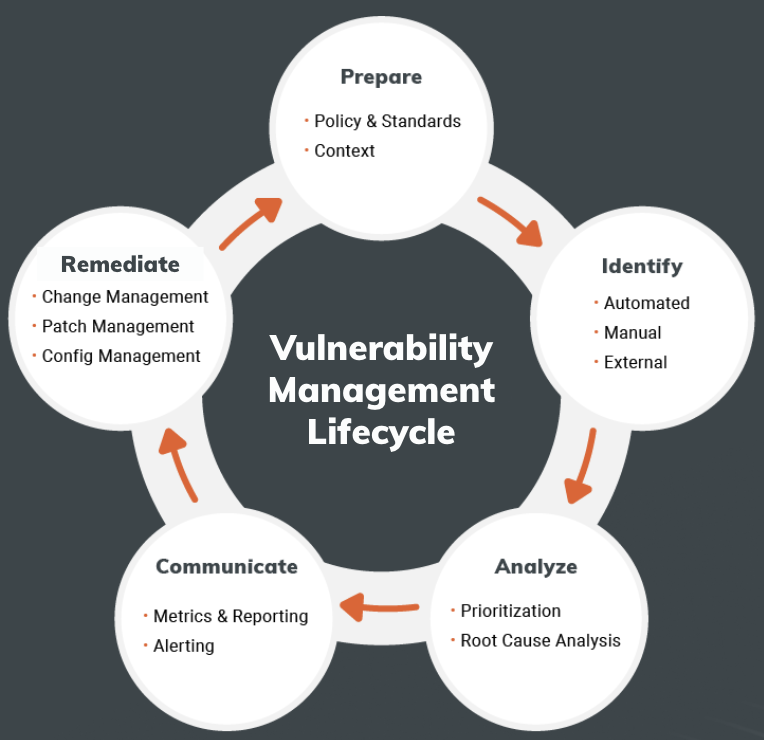

Vòng đời của việc quản lý lỗ hổng

Thực hiện việc đánh giá lỗ hổng thường xuyên và liên tục giúp các tổ chức hiểu được tốc độ và hiệu quả của chương trình quản lý lỗ hổng của họ theo thời gian. Các công cụ quản lý lỗ hổng thường có các tùy chọn khác nhau để xuất và hiển thị dữ liệu. Qua các báo cáo và bảng điều khiển có thể tùy chỉnh.

Điều này không chỉ giúp đội ngũ IT dễ dàng hiểu rõ những kỹ thuật khắc phục nào sẽ giúp họ sửa chữa nhiều lỗ hổng nhất với ít công sức nhất. Hoặc theo dõi được xu hướng lỗ hổng theo thời gian ở các phần khác nhau của hệ thống mạng. Đồng thời hỗ trợ các yêu cầu về tuân thủ và quy định của tổ chức.

Đọc thêm: Quản lý rủi ro an ninh mạng

Luôn chủ động với việc Giám sát lỗ hổng liên tục

Mối đe dọa và kẻ tấn công không ngừng thay đổi. Giống như các tổ chức không ngừng bổ sung các thiết bị di động, dịch vụ đám mây, mạng và ứng dụng mới vào môi trường của họ. Với mỗi thay đổi, sẽ luôn đi kèm với nguy cơ một lỗ hổng mới xuất hiện trong hệ thống mạng. Cho phép kẻ tấn công xâm nhập và đánh cắp những tài sản quan trọng nhất.

Mỗi khi bạn có thêm đối tác liên kết, nhân viên, khách hàng hoặc người dùng mới. Bạn đang mở ra những cơ hội mới cho tổ chức. Nhưng đồng thời cũng khiến tổ chức tiếp xúc với các lỗ hổng, khai thác và mối đe dọa mới. Để bảo vệ tổ chức khỏi các mối đe dọa trên. Bạn cần một giải pháp quản lý lỗ hổng có khả năng theo kịp và thích ứng với tất cả những thay đổi này.