Gần đây, các nhà nghiên cứu tại Coveware (một công ty khôi phục Ransomware) đã phân tích các cuộc tấn công Ransomware trong quý 2 năm nay và vạch trần 2 phương pháp tấn công Ransomware thành công, phổ biến nhất.

Coveware đã công bố 2 phương pháp tấn công Ransomware phổ biến nhất trong quý 2 năm 2021.

Phương pháp tấn công Ransomware: Email Phishing Attacks

Email Phishing Attacks chiếm tới 42% tổng số các cuộc tấn công Ransomware.

Email Phishing Attacks chiếm tới 42% tổng số các cuộc tấn công Ransomware.

Đây là hình thức tấn công mạng phổ biến nhất hiện nay. Tội phạm mạng đã đính kèm một tệp độc hại trong các Email lừa đảo có chứa Ransomware. Coveware báo cáo rằng phương pháp này chiếm tới 42% tổng số các cuộc tấn công Ransomware đã biết.

Cụ thể hơn, Email Phishing Attacks (tấn công giả mạo Email) là hình thức tấn công giả mạo Email mà trong đó tội phạm mạng thường mạo danh một tổ chức, doanh nghiệp uy tín nào đó để thực hiện các kế hoạch lừa đảo trong Email người dùng. Chúng làm mọi cách để khiến họ tin tưởng và cung cấp các thông tin tài khoản cá nhân, tải xuống các tệp độc hại hoặc nhấp vào đường Link có chứa mã độc. Từ đó, chúng xâm nhập vào hệ thống mạng của tổ chức, doanh nghiệp.

Các tội phạm mạng này có thể sẽ tạo ra những Email có giao diện và nội dung gần giống với Email của các ngân hàng. Điều này khiến người dùng tin tưởng rằng đó là Email chính chủ được gửi từ các ngân hàng mà họ đang giao dịch. Người dùng dễ dàng chia sẻ các thông tin tài khoản cá nhân quan trọng như: mật khẩu đăng nhập hệ thống, mật khẩu giao dịch, thẻ tín dụng và các thông tin bảo mật khác.

Phishing Email được phát hiện lần đầu tiên vào năm 1987. Nguồn gốc của từ Phishing là sự kết hợp của 2 từ: Fishing For Information (câu thông tin) và Phreaking (trò lừa đảo). Vì có sự tương quan về mặt ý nghĩa giữa việc “câu cá” và “câu thông tin người dùng”, vì thế thuật ngữ Phishing đã ra đời từ đó.

Tấn công Brute Force

Phương pháp tấn công này đặc biệt tập trung vào các giao thức kết nối trên máy tính để bàn từ xa (RDP). RDP là giao thức độc quyền được phát triển bởi Microsoft. Hiểu một cách đơn giản, nó cho phép bạn truy cập và quản lý vào các máy tính khác từ xa thông qua mạng internet. Tội phạm mạng tấn công các thông tin tên người dùng và mật khẩu yếu hoặc mặc định để có được quyền truy cập. Kiểu tấn công này cũng chiếm 42% trong tổng số các cuộc tấn công Ransomware đã được biết đến.

Ngoài ra, tùy thuộc vào mục đích của người tấn công hướng đến mà phương pháp tấn công Brute Force được đánh giá là tốt hay xấu. Trong trường hợp sử dụng vào mục đích xấu, Hacker sẽ cố tấn công vào sâu bên trong máy chủ của bạn. Sau đó, chúng sẽ chiếm quyền quản trị viên.

Tuy nhiên trong trường hợp nó được sử dụng với mục đích tốt thì bạn có thể sử dụng nó để kiểm tra hệ thống bảo mật Web SSL có đang hoạt động hiệu quả hay không, hoặc do người dùng thông qua Brute Force để lấy lại được mật khẩu khi quên mật khẩu đăng nhập.

Tấn công Brute Force gồm các dạng sau đây:

- Simple Brute Force Attacks: Đây là dạng tấn công Brute Force đơn giản nhất. Theo đó, tội phạm mạng cố gắng đoán thông tin đăng nhập của bạn một cách hợp lý trong khi không được các công cụ phần mềm hoặc các phương tiện khác hỗ trợ thực hiện. Các Hacker có thể tiết lộ mã PIN và mật khẩu đơn giản, dễ đoán.

- Hybrid Brute Force Attacks: Là một dạng tấn công phổ biến trong đó tội phạm mạng lợi dụng các thông tin bên ngoài của bạn để cố gắng lấy thông tin đăng nhập một cách Logic. Một cuộc tấn công hỗn hợp là sự kết hợp giữa các cuộc tấn công từ điển và Brute Force. Các cuộc tấn công này được sử dụng để tìm ra mật khẩu bằng cách kết hợp trộn các từ phổ biến với các ký tự ngẫu nhiên. Một ví dụ về cuộc tấn công dạng này là các mật khẩu như NewYork 1993 hoặc Spike 1234.

- Dictionary Attacks: Các cuộc tấn công từ điển là dạng cơ bản nhất trong các cuộc tấn công Brute Force. Mặc dù không nhất thiết phải là các cuộc tấn công Brute Force, nhưng chúng thường được sử dụng như một thành phần quan trọng để bẻ khóa mật khẩu. Một số tin tặc chạy qua các từ điển không kết hợp và bổ sung các từ bằng các ký tự và chữ số đặc biệt hoặc sử dụng các từ điển từ đặc biệt, nhưng kiểu tấn công tuần tự này rất phức tạp.

- Reverse Brute Force Attacks: Bằng cách bắt đầu với một mật khẩu đã biết, dạng tấn công này được gọi là chiến lược tấn công đảo ngược. Tiếp theo, tội phạm mạng tìm kiếm hàng triệu tên người dùng cho đến khi có một kết quả trùng khớp. Nhiều Hacker đã bắt đầu với mật khẩu bị rò rỉ có sẵn trực tuyến từ các vi phạm dữ liệu hiện có.

- Credential Stuffing: Nếu tội phạm mạng có thống kê tên người dùng và mật khẩu hoạt động cho một trang Web thì chúng cũng sẽ thử nó cho rất nhiều trang Web khác. Người dùng sẽ là mục tiêu độc quyền của một cuộc tấn công Credential Stuffing bởi họ đã được biết là sử dụng lại thông tin đăng nhập trên nhiều trang Web.

Cách phòng chống các phương pháp tấn công Ransomware

Tội phạm mạng yêu thích sử dụng các phương pháp này bởi vì chúng có chi phí thấp nhưng lại rất hiệu quả. Đặc biệt, phương pháp này vô cùng đơn giản để thực hiện và nếu thành công thì truy cập mọi ngóc ngách trong máy tính của bạn.

Các nhóm Ransomware hoạt động trở nên mạnh mẽ hơn khi nhóm REvil thực hiện vụ hack khét tiếng Kaseya và nhóm Conti chống lại hệ thống chăm sóc sức khỏe của Ireland. Một điều chắc chắn là sẽ có những nhóm Ransomware mới xuất hiện trong tương lai gần và còn mạnh hơn những nhóm Ransomware nổi tiếng này.

Để giúp bảo vệ mạng của tổ chức, doanh nghiệp, bạn có thể thực hiện các biện pháp bảo mật bổ sung như xác thực đa yếu tố, thường xuyên cập nhật phần mềm và các bản vá lỗi phần mềm. Đặc biệt, quan trọng nhất là triển khai đào tạo nâng cao nhận thức và kỹ năng của nhân viên về bảo mật. Người dùng sẽ là lớp bảo vệ thiết yếu để ngăn chặn các cuộc tấn công độc hại xảy ra đối với các doanh nghiệp.

Tìm hiểu thêm về: “Thiết bị tường lửa“

Phần mềm mô phỏng Ransomware miễn phí

Tội phạm mạng liên tục đưa ra các chiêu thức mới để tránh bị phát hiện. Tuy nhiên hệ thống mạng máy tính của bạn có thực sự hiệu quả trong việc ngăn chặn tất cả chiêu trò này khi nhân viên rơi vào một cuộc tấn công phi kỹ thuật hay không?

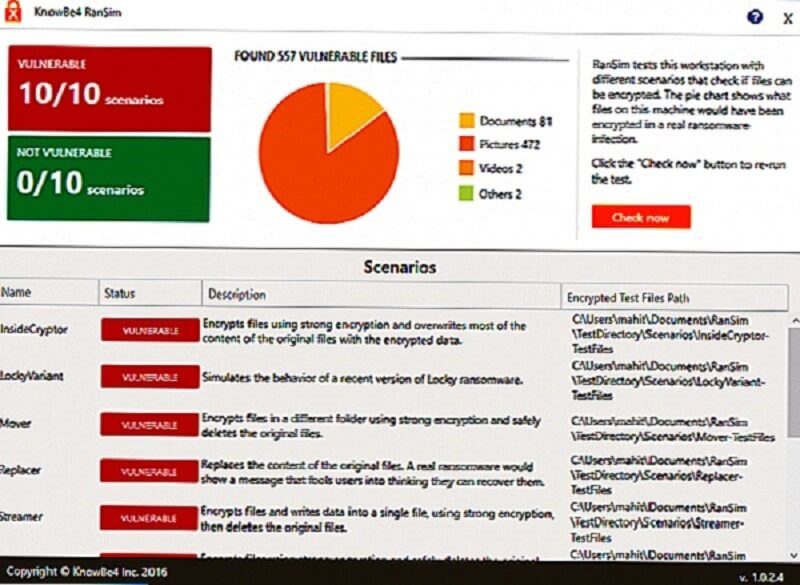

“RanSim” của KnowBe4 sẽ giúp bạn xem nhanh hiệu quả của hệ thống bảo mật mạng máy tính trước các cuộc tấn công Ransomware. Theo đó, RanSim sẽ mô phỏng 22 kịch bản tấn công Ransomware và 1 kịch bản tấn công mã hóa đồng thời cho bạn biết liệu một máy trạm có dễ bị tấn công hay không.

RanSim hoạt động như sau:

- Mô phỏng 100% các cuộc tấn công Ransomware và tấn công tống tiền mã hóa thực tế.

- Không sử dụng bất kỳ tệp nào của riêng bạn.

- Kiểm tra 21 loại tình huống tấn công.

- Chỉ cần tải xuống bản cài đặt và tiến hành chạy thử.

- Hiện kết quả chỉ sau vài phút.

Điều đặc biệt mà RanSim làm được đó là cảnh báo bạn về trạng thái bảo mật trên hệ thống máy tính nhưng không thực sự làm hại dữ liệu của bạn. Ngoài ra, việc kiểm tra sẽ được thực hiện trên tất cả các tệp tin và hệ thống tệp trên máy tính của bạn.

Trên đây là 2 phương pháp tấn công Ransomware thành công và phổ biến nhất mà bạn cần lưu ý. Hiểu rõ về chúng sẽ giúp bạn có kế hoạch phòng chống các cuộc tấn công Ransomware hiệu quả.