Trộm đột nhập nhà riêng và hacker xâm nhập mạng – tưởng chừng không liên quan, nhưng thực ra có rất nhiều điểm chung đáng suy ngẫm.

Cả hai đều bắt đầu từ việc khai thác một lỗ hổng! Có thể cửa không khóa kỹ hoặc hệ thống bảo mật thiếu cập nhật. Cả hai đều để lại hậu quả không nhỏ như mất mát tài sản, thiệt hại tài chính và cảm giác không an toàn kéo dài – cả trong thế giới thực lẫn thế giới số.

Trong bài viết này, chúng ta sẽ khám phá những điểm tương đồng giữa một vụ trộm ngoài đời thực và một cuộc tấn công mạng: từ cách kẻ xâm nhập lựa chọn mục tiêu, khai thác điểm yếu đến quá trình phát hiện, phản ứng và phục hồi. Qua đó, Mi2 đề xuất một cách tiếp cận toàn diện nhằm tăng cường khả năng phòng vệ, giúp doanh nghiệp xây dựng một “ngôi nhà số” an toàn hơn trước những mối đe dọa ngày càng tinh vi.

Hacker xâm nhập mạng: Khi vụ đột nhập số phản chiếu thế giới thực

Giống như một vụ trộm trong đời sống, cuộc tấn công mạng cũng diễn ra theo từng bước rõ ràng. Bắt đầu từ tìm kiếm điểm yếu, xâm nhập hệ thống đến đánh cắp tài sản và xử lý hậu quả. Việc hiểu rõ các giai đoạn của một vụ đột nhập giúp chúng ta nắm bắt bản chất của các mối đe dọa mạng hiện nay.

Khai thác lỗ hổng

Nếu như kẻ trộm chọn cửa sau không khóa làm điểm đột nhập, thì hacker xâm nhập mạng thông qua phần mềm chưa cập nhật hoặc lỗi cấu hình bảo mật. Trong cả hai trường hợp, kẻ xâm nhập đều tìm kiếm và lợi dụng các điểm yếu về bảo mật.

Phòng thủ nhiều lớp

Nhà riêng có thể được bảo vệ bằng nhiều lớp như khóa cửa, camera, báo động. Tương tự, các doanh nghiệp triển khai nhiều tầng bảo mật như firewall, antivirus, EDR/XDR để ngăn chặn hacker.

Lớp bảo vệ bị phá vỡ

Ngay cả khi đã áp dụng các biện pháp bảo mật, tội phạm vẫn có thể đột nhập. Cảm biến sốc cửa không được kích hoạt, khiến kẻ trộm đột nhập mà không bị phát hiện. Điều này tương tự như việc bỏ qua hệ thống kiểm soát an ninh trong thế giới mạng, hacker có thể né tránh các lớp bảo vệ thông qua lỗ hổng chưa biết (zero-day) hoặc khai thác lỗi cấu hình.

Phát hiện và phản ứng

Khi phát hiện xâm nhập, thời gian là yếu tố then chốt. Trong trường hợp trộm cắp tại nhà, camera báo động và cảnh sát được gọi đến để có những phản ứng nhanh chóng. Trong thế giới số, hệ thống phát hiện xâm nhập (IDS) cảnh báo cho trung tâm điều hành an ninh (SOC) để đội phản ứng nhanh can thiệp.

Mất mát tài sản

Mục tiêu chính của bất kỳ kẻ xâm nhập nào là đánh cắp tài sản có giá trị. Kẻ trộm lấy đồ vật, còn hacker lấy dữ liệu. Tài sản vô hình nhưng vô cùng giá trị từ thông tin khách hàng, mã nguồn đến bí mật kinh doanh.

Điều tra và phân tích

Sau một vụ đột nhập, việc điều tra là rất quan trọng. Cảnh sát thu thập bằng chứng như dấu vân tay và dấu chân để xác định thủ phạm và tìm hiểu phương thức hoạt động của chúng. Tương tự, chuyên gia an ninh mạng sẽ phân tích log, điều tra lưu lượng mạng, xác định dữ liệu bị xâm nhập và truy vết đường đi của hacker.

Khắc phục và tăng cường phòng thủ

Nhà bị trộm sẽ lắp đặt khoá mới trên cửa, hệ thống an ninh được cập nhật và mã khóa được thay đổi. Doanh nghiệp sau tấn công cần cách ly hệ thống bị ảnh hưởng, cập nhật bản vá, rà soát toàn bộ điểm yếu và kiểm thử lại quy trình vận hành, nhằm mục đích hiểu rõ tác động của vi phạm và tăng cường khả năng phòng thủ của tổ chức.

Đọc thêm: Vai trò của hệ thống chống xâm nhập trong bảo mật mạng

Lớp giáp vững chắc trước mọi mối đe dọa số mà doanh nghiệp bạn cần biết

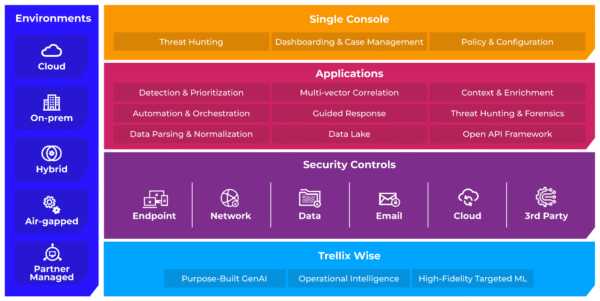

Nếu một hệ thống an ninh gia đình hiệu quả giúp chủ nhà yên tâm trước kẻ trộm, thì trong thế giới mạng, doanh nghiệp cũng cần một hệ thống phòng thủ an ninh mạng toàn diện để ứng phó với các cuộc tấn công ngày càng tinh vi. Đó chính là vai trò của Trellix Security Control Framework – bộ giải pháp an ninh mạng tích hợp và thông minh được xây dựng để phát hiện, ngăn chặn và phản ứng với các mối đe dọa trong thời gian thực.

Trellix Endpoint Security

Bảo vệ các thiết bị đầu cuối (endpoint) như laptop, máy chủ và thiết bị di động với cơ chế nhiều lớp, hoạt động hiệu quả cả khi thiết bị online, offline hoặc trong môi trường đám mây. Công nghệ Trellix Wise AI giúp phát hiện hành vi bất thường và tự động điều tra cảnh báo, giảm thiểu tình trạng quá tải cảnh báo cho đội ngũ bảo mật.

Trellix Endpoint Security bảo vệ điểm cuối đa lớp trải rộng trên môi trường tại chỗ, đám mây và môi trường không kết nối

Trellix Network Security

Tăng cường khả năng giám sát và bảo vệ toàn bộ mạng doanh nghiệp theo chuẩn MITRE ATT&CK. Kết hợp giữa nhận diện hành vi, chữ ký và học máy, giải pháp này phát hiện các hoạt động mạng đáng ngờ và ngăn chặn tấn công mà các hệ thống truyền thống dễ bỏ sót.

Trellix Data Security

Bảo vệ dữ liệu nhạy cảm trên mọi kênh: thiết bị đầu cuối, email, mạng, cơ sở dữ liệu và đám mây. Bộ công cụ gồm mã hóa dữ liệu, phát hiện thất thoát dữ liệu (DLP), phân loại dữ liệu và phản ứng tức thời giúp doanh nghiệp luôn kiểm soát được thông tin quan trọng.

Trellix Email Security

Ngăn chặn các cuộc tấn công qua email với cách tiếp cận đa lớp: lọc spam, phát hiện malware, xác thực email bằng SPF/DKIM/DMARC, đào tạo nhận diện lừa đảo và mô phỏng tấn công phishing nhằm nâng cao nhận thức người dùng.

Bộ giải pháp của Trellix: Lớp giáp vững chắc trước mọi mối đe dọa số

Bản đồ hóa sự cố: Từ trộm nhà đến hacker xâm nhập mạng – Giải pháp của Trellix

|

Trộm đột nhập nhà |

Sự cố an ninh mạng |

Giải pháp Trellix kiểm soát sự cố |

|

Ngôi nhà tối tăm |

Thiếu khả năng hiển thị, lỗ hổng hệ thống chưa được vá |

Helix Connect |

|

Lối vào cửa bên |

Lỗ hổng phần mềm bị khai thác |

ENS/IPS |

|

Cảm biến an ninh |

Tường lửa, phần mềm diệt vi-rút |

NDR/IPS ENS/EDR |

|

Cảm biến cửa bị lỗi |

Bỏ qua kiểm soát an ninh |

ENS/TIE/APP Con/Insights |

|

Bộ kích hoạt camera bên trong |

Cảnh báo hệ thống phát hiện xâm nhập (IDS) |

NSP/NX/PX |

|

Còi báo động |

Hệ thống báo động hoặc thông báo |

Helix Connect |

|

Trung tâm giám sát |

Trung tâm điều hành an ninh (SOC) |

Helix Connect/ MDR |

|

Thông báo của cảnh sát |

Đội ứng phó sự cố |

TIG |

|

Cảnh sát đến |

Ngăn chặn và diệt trừ |

EDR/Helix Connect |

|

Đồ trang sức bị đánh cắp |

Rò rỉ dữ liệu |

DLP/Mã hóa dữ liệu |

|

Tài sản được bảo đảm |

Khóa hệ thống và vá lỗi |

EDR |

|

Thu thập bằng chứng |

Phân tích nhật ký và điều tra pháp y |

EDR/Helix |

|

Dấu chân giày và dấu vân tay |

Bằng chứng, dấu hiệu phần mềm độc hại và công cụ tấn công |

EDR/Theo dõi dữ liệu/Helix |

Bảo vệ an ninh mạng cũng cần tư duy như bảo vệ ngôi nhà của bạn

So sánh giữa một vụ trộm đột nhập và hacker xâm nhập mạng cho thấy một điều rõ ràng: bảo mật hiệu quả đến từ sự chủ động, không chỉ là phản ứng khi sự cố xảy ra. Cũng như chủ nhà đầu tư vào hệ thống an ninh nhiều lớp để phòng ngừa rủi ro, các tổ chức cần ưu tiên xây dựng chiến lược bảo vệ không gian số một cách toàn diện và có hệ thống.

Trong bối cảnh các mối đe dọa ngày càng tinh vi, việc chỉ phản ứng sau khi bị tấn công là không đủ. Một khung an ninh mạng toàn diện như nền tảng tích hợp của Trellix sẽ giúp doanh nghiệp phát hiện sớm, phản ứng nhanh và liên tục củng cố hệ thống phòng thủ.

Bởi trong cả thế giới thực lẫn thế giới số, điều quan trọng không chỉ là tổn thất đã xảy ra, mà còn là khả năng phục hồi và ngăn chặn lần sau hiệu quả đến đâu.