Trong bối cảnh các cuộc tấn công mạng diễn biến phức tạp và tinh vi như hiện nay cùng với sự xuất hiện nổi bật của nhóm tội phạm mạng chuyên nghiệp như LAPSUS$ thì các phương pháp bảo mật truyền thống đã không còn đủ khả năng ngăn chặn. Bài viết này sẽ cung cấp những thông tin và chiến lược bảo mật quan trọng để bảo vệ hệ thống đám mây của bạn trước nguy cơ bị xâm nhập và đánh cắp dữ liệu.

Tổng quan về nhóm tin tặc LAPSUS$ tạo cả thế giới lo sợ

Kể từ tháng 12/2021, nhóm tin tặc Lapsus$ này nổi lên như một hiện tượng, trở thành một trong những nhóm tấn công sử dụng ransomware công khai và đặc biệt nguy hiểm. Điều đáng chú ý là thành phần lớn thành viên của nhóm này còn rất trẻ, độ tuổi trung bình chỉ từ 16 đến 21 tuổi.

Lapsus$ hoạt động như nhóm tội phạm có tổ chức, chuyên nhắm đến các “ông lớn” công nghệ như Microsoft, Samsung hay Nvidia… để đánh cắp dữ liệu nhạy cảm, đe dọa công khai thông tin và tiền để kiếm lợi bất chính từ môi trường đám mây.

Những lỗ hổng bảo mật đám mây phổ biến

Điện toán đám mây mang lại nhiều lợi ích nhưng cũng đi kèm với một số lỗi bảo mật phổ biến. Dưới đây là một số lỗi dễ được khai thác như:

-

Rò rỉ và mất mát dữ liệu

Rò rỉ dữ liệu từ Cloud có thể xảy ra khi dữ liệu nhạy cảm bị truy cập hoặc phát tán trái phép. Một số nguyên nhân thường gặp là lỗi cấu hình sai, hệ thống bảo mật không đủ mạnh hoặc thiếu mã hóa dữ liệu.

-

Lỗi cấu hình sai

Một số dịch vụ đám mây cung cấp cấu hình mặc định không an toàn, do đó việc không linh hoạt điều chỉnh các thiết lập này dễ dẫn đến nguy cơ bị tấn công.

-

Lỗ hổng API

API là cầu nối quan trọng giữa các dịch vụ, hệ thống, ứng dụng trong đám mây. Do tính công khai và tương tác với nhiều hệ thống khác nhau, rủi ro API sẽ dẫn đến quyền mất kiểm soát dữ liệu, mục tiêu hấp dẫn của tin tặc.

-

Tấn công và từ chối dịch vụ (DDOS)

Các cuộc tấn công DoS nhằm làm gián đoạn dịch vụ, khiến người dùng không thể truy cập. Tấn công DoS trên nền tảng đám mây có thể gây ảnh hưởng trên diện rộng do nhiều dịch vụ phụ thuộc vào nhau.

-

Quản lý danh tính và quyền truy cập yếu nguy hiểm

Một số khó khăn trong quản lý quyền truy cập của người dùng, việc đặt mật khẩu yếu hoặc không đổi mật khẩu định kỳ khiến kẻ tấn công có thể dễ dàng chiếm quyền truy cập.

Phương thức hoạt động của LAPSUS$ vào môi trường đám mây

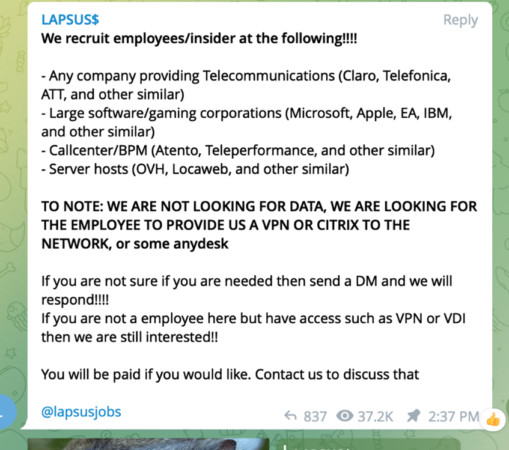

Khác với nhóm tấn công ransomware truyền thống, cách thức hoạt động của nhóm Lapsus$ chủ yếu sử dụng kỹ thuật tấn công xã hội kết hợp công nghệ thông qua mạng xã hội có thể kể đến như: hoán đổi sim, truy cập tài khoản email cá nhân của nhân viên tại các tổ chức mục tiêu, trả tiền cho nhân viên, nhà cung cấp hoặc đối tác kinh doanh của các tổ chức mục tiêu để được truy cập vào thông tin xác thực và phê duyệt xác thực đa yếu tố (MFA); và xâm nhập vào các cuộc gọi liên lạc đang diễn ra của mục tiêu.

LAPSUS$ tuyển dụng người trong cuộc thông qua Telegram.

Nỗ lực của nhóm tấn công này bao gồm:

- Quét, tìm kiếm thông tin đăng nhập và lỗ hổng bảo mật trong các kho mã nguồn công khai.

- Sử dụng phần mềm “redline” nhằm trực tiếp đánh cắp mật khẩu từ máy tính của người dùng.

- Tìm cách vượt qua các lớp bảo mật xác thực đa yếu tố (MFA) để xâm nhập hệ thống.

- Xâm nhập tấn công mạng nội bộ với các ứng dụng SaaS để tìm kiếm dữ liệu nhạy cảm và mở rộng quyền truy cập.

- Mở rộng tìm thêm thông tin xác thực từ kho lưu trữ GitHub riêng tư và các nền tảng cộng tác như Google Drive và Microsoft 365 để tìm thêm thông tin xác thực.

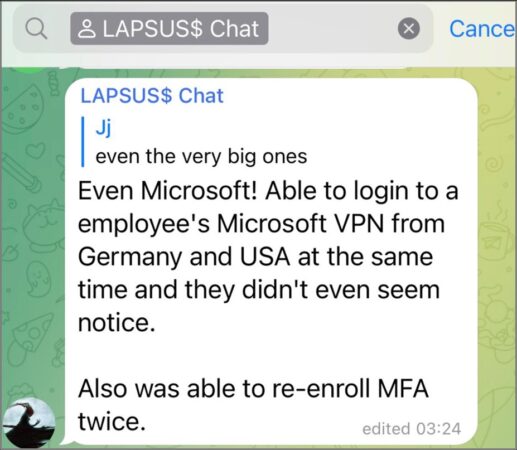

LAPSUS$ công khai quảng cáo về vụ hack Microsoft của mình qua Telegram.

Thay vì mã hóa dữ liệu, chúng tải toàn bộ dữ liệu cần thiết về máy thông tin của mình qua các kênh an toàn như VPN (mạng riêng ảo) hoặc máy ảo, giúp tiết kiệm thời gian và giảm nguy cơ được phát hiện trong cơ sở dữ liệu cũng được mã hóa.

Sau đó chúng cố gắng phá huỷ các bản sao dữ liệu gốc của tổ chức, tạo tình huống khẩn cấp để đe doạ rò rỉ dữ liệu và đòi tiền chuộc.

Dòng thời gian và phương pháp được LAPSUS$ sử dụng trong một cuộc xâm nhập gần đây. (Nguồn: Bill Demirkapi)

Dòng thời gian và phương pháp được LAPSUS$ sử dụng trong một cuộc xâm nhập gần đây. (Nguồn: Bill Demirkapi)

Đọc thêm: Nghiên cứu bảo mật Bill Demirkapi

Chiến lược bảo mật điện toán đám mây trước LAPSUS$ cùng Varonis

Quản lý quyền truy cập và bảo vệ dữ liệu từ Cloud

Để bảo vệ dữ liệu Cloud của tổ chức, chúng ta cần kiểm soát chặt chẽ quyền truy cập và quản trị viên trên các ứng dụng đám mây khác nhau. Ví dụ: trong Salesforce, bạn có thể tạo hồ sơ người giả mạo có tên gọi “Nhân viên bán hàng” nhưng lại có quyền làm được tất cả những gì một quản trị viên có thể làm.

Bạn nên cài đặt hệ thống cảnh báo và thông báo khi có người được cấp quyền truy cập vào hệ thống. Nhờ đó, bạn có thể kiểm tra xem việc cấp quyền này có đúng quy định hay không và có bất kỳ dấu hiệu đáng ngờ nào hay không.

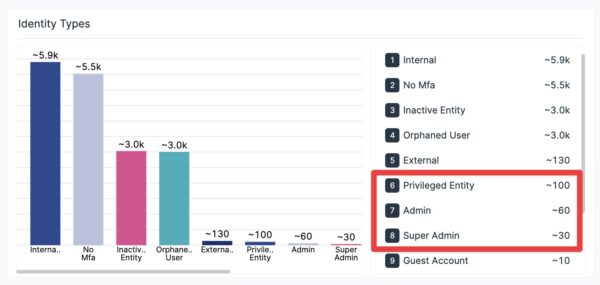

Varonis giúp xác định tất cả các thực thể có thể được cấp quyền trong môi trường đám mây của bạn.

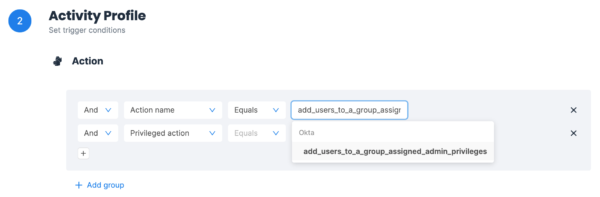

Cảnh báo Varonis sẽ được kích hoạt khi quyền quản trị mới được cấp trong Okta.

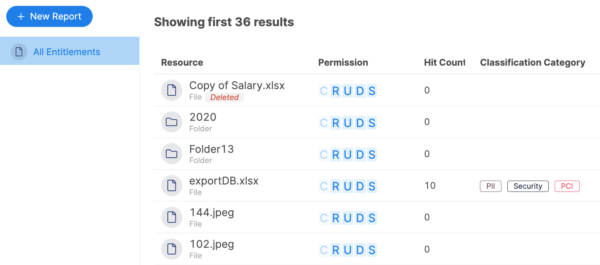

Để giảm thiểu nhóm tin tặc như LAPSUS$ lợi dụng đánh cắp dữ liệu, chúng ta cần hạn chế việc chia sẻ dữ liệu nhạy cảm, kiểm tra kỹ các nơi mà dữ liệu nhạy cảm có thể bị lộ như các kho lưu trữ công khai (ví dụ: GitHub), hoặc khi chia sẻ cho bên ngoài. Càng ít nhóm người truy cập thông tin, khả năng thông tin đó bị rò rỉ càng thấp.

Varonis phân loại loại dữ liệu nhạy cảm và cho bạn biết lượng dữ liệu được hiển thị bên ngoài hay bên trong.

Xác định nhanh chóng quyền truy cập của người dùng trên các ứng dụng SaaS và kho dữ liệu khiến việc điều tra các sự cố bảo mật sẽ trở nên nhanh chóng và hiệu quả hơn. Chúng ta có thể xác định được ngay những đối tượng khả nghi và thu thập bằng chứng một cách dễ dàng.

Bản đồ đám mây về quyền truy cập của người dùng và quyền truy cập vào đó có mối nguy hiểm nào hay không.

Bản đồ đám mây về quyền truy cập của người dùng và quyền truy cập vào đó có mối nguy hiểm nào hay không.

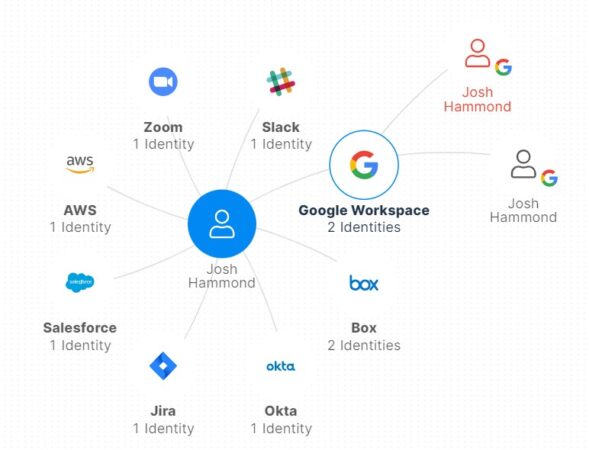

Nhóm tin tặc LAPSUS$ thường xâm nhập vào máy tính cá nhân của nhân viên để truy cập vào các ứng dụng làm việc như GitHub và Jira. Vì một người có thể có nhiều tài khoản trong môi trường đa đám mây, nên điều cần thiết là có hệ thống liên kết các tài khoản tự động để bạn có thể đánh giá khả năng truy cập tiềm ẩn và dễ dàng tổng hợp nhật ký hoạt động từ chủ nhân của tài khoản đó.

Varonis tự động liên kết danh tính trên các ứng dụng đám mây của bạn.

Varonis tự động liên kết danh tính trên các ứng dụng đám mây của bạn.

Theo dõi hoạt động của người dùng và phân tích hoạt động của dữ liệu

Phân tích hành vi của người dùng và hoạt động dữ liệu là một trong những cách tốt nhất để xác định kẻ tấn công mạo danh danh tính của bạn để kịp thời ngăn chặn.

Vì vậy, việc thiết lập chuẩn mực hành vi cho tất cả người dùng và dữ liệu là điều tối quan trọng như sau:

- Xác định các tệp/thư mục mà họ thường sử dụng trên M365, Box, Google, v.v.

- Xác định các trang web/ứng dụng mà họ kết nối (Slack, Zoom) và những gì họ thường làm bên trong chúng.

- Xác định các thiết bị/IP/vị trí địa lý mà họ sử dụng để kết nối với VPN/ứng dụng đám mây.

- Xác định hoạt động AD/IdP/IAM – đăng nhập, thay đổi quyền hạn, đặt lại mật khẩu.

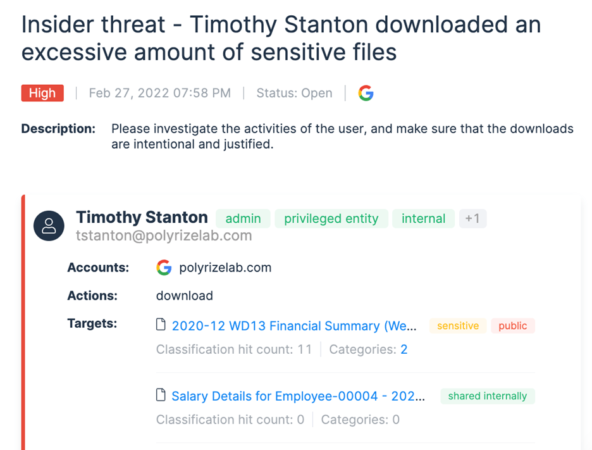

Cảnh báo Varonis sẽ được kích hoạt khi người dùng Timothy Stanton bắt đầu có hành vi khác lạ đáng kể so với thói quen truy cập dữ liệu thông thường của mình.

Với các mô hình và chính sách bảo mật độc quyền, Varonis cung cấp hệ thống cảnh báo chi tiết, giúp bạn phát hiện sớm các hoạt động bất thường và ngăn chặn các cuộc tấn công mạng nhắm vào dữ liệu quan trọng của doanh nghiệp.

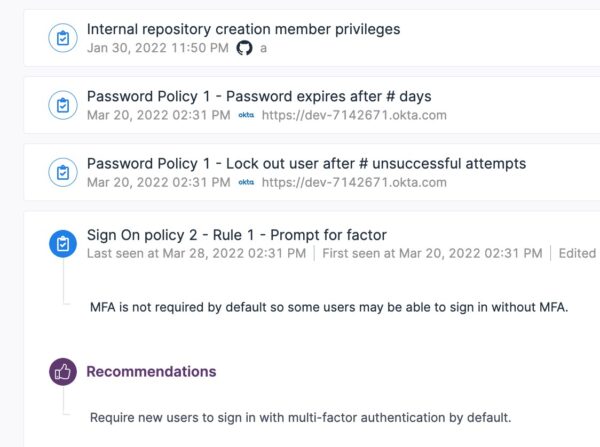

Xác định sai cấu hình toàn tổ chức và bảo vệ tài khoản quản trị viên

Các hacker thường nhắm vào tài khoản của quản trị viên vì quyền truy cập rộng và được kết nối tới kho hệ thống dữ liệu thông tin lớn. Khi giả mạo là quản trị viên, các tin tặc sẽ có quyền thay đổi cài đặt hệ thống, tạo điều kiện thuận lợi cho việc đánh cắp dữ liệu mà không bị phát hiện.

Để bảo vệ hệ thống, phải luôn giám sát thường xuyên hoạt động của tài khoản, phân quyền rõ ràng, chỉ cho phép quản trị viên sử dụng tài khoản của họ để thực hiện các tác vụ quản trị và sử dụng tài khoản thông thường cho các công việc hàng ngày.

Tính năng Varonis Insights quét các SaaS ứng dụng của bạn và làm nổi bật các cấu hình sai hoặc cấu hình không góp ý chính sách.

Giám sát đám mây để bảo mật kết quả dữ liệu

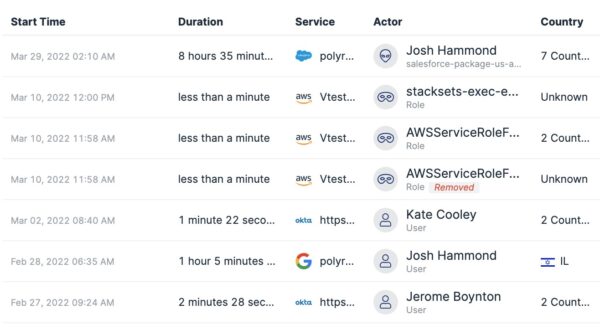

Bảo mật dữ liệu đám mây ngày càng đối mặt với nhiều thách thức, bởi kẻ tấn công dễ dàng di chuyển giữa các dịch vụ để mở rộng phạm vi tấn công.

Bằng cách tận dụng thông tin đăng nhập thu thập được từ một ứng dụng, chúng có thể dễ dàng xâm nhập vào các hệ thống khác, như trường hợp của nhóm tin tặc LAPSUS$.

Nhật ký giám sát của Varonis để điều chỉnh hoạt động của người dùng trên các SaaS ứng dụng khác nhau.

Để phát hiện và ngăn chặn loại hình tấn công này, chú ý việc giám sát liên tục hoạt động của người dùng trên tất cả các kho dữ liệu đám mây và theo dõi các hành vi di chuyển giữa các ứng dụng là vô cùng quan trọng.