Mối Nguy Cơ Từ Việc Cấu Hình Sai AWS

Trong thời đại công nghệ số phát triển, việc sử dụng các dịch vụ điện toán đám mây như AWS (Amazon Web Services) ngày càng trở nên phổ biến. AWS cung cấp các giải pháp mạnh mẽ giúp doanh nghiệp lưu trữ và quản lý dữ liệu, tuy nhiên, nếu không được cấu hình đúng cách, các hệ thống này có thể trở thành điểm yếu dễ bị tấn công.

Amazon-Access-Keys

Một trong những sự cố bảo mật lớn nhất gần đây xảy ra khi tệp .env bị lộ, dẫn đến việc hàng loạt cấu hình AWS bị xâm nhập. Các tệp .env thường chứa các khóa truy cập, thông tin đăng nhập cơ sở dữ liệu, và token truy cập của nhiều dịch vụ đám mây. Nếu những thông tin này bị lộ, kẻ tấn công có thể lợi dụng để truy cập trái phép vào hệ thống.

Theo nghiên cứu của Unit 42, một chiến dịch tống tiền dữ liệu đã tấn công vào các hệ thống AWS thông qua các tệp .env bị lộ, gây ảnh hưởng đến hơn 110,000 tên miền và hơn 90,000 biến môi trường, trong đó có 7,000 biến liên quan đến các dịch vụ đám mây. Đây là lời cảnh báo mạnh mẽ về tầm quan trọng của việc cấu hình đúng và bảo mật hệ thống AWS.

Lỗ Hổng Do Cấu Hình AWS Sai Mở Cửa Cho Tấn Công

Trong sự cố bảo mật lần này, tin tặc đã sử dụng các công cụ tự động để rà soát các tên miền, tìm kiếm các tệp .env lộ thông tin quan trọng như khóa truy cập cấu hình AWS và thông tin đăng nhập dịch vụ đám mây. Khi phát hiện ra lỗ hổng, tin tặc sử dụng API GetCallerIdentity để xác minh danh tính của tài khoản AWS bị xâm nhập.

AWS-Misconfiguration

Mặc dù tài khoản bị lộ không có quyền quản trị tất cả các tài nguyên, nhưng lại có quyền tạo và gắn các IAM role (vai trò quản lý danh tính và truy cập). Từ đó, tin tặc tạo ra một role mới có tên lambda-ex để nâng quyền quản trị và chiếm quyền điều khiển toàn bộ hệ thống.

Sử dụng AWS Lambda, một nền tảng điện toán không máy chủ, tin tặc đã triển khai các tập lệnh bash để tiếp tục rà soát các tên miền khác, thu thập thêm thông tin và tải lên một S3 bucket (kho lưu trữ đám mây của AWS) mà chúng đã chiếm quyền điều khiển từ trước.

Thực Hành Tốt Về Bảo Mật IAM Trên AWS

Sự cố lần này không chỉ là một tình huống cá biệt. Trên thực tế, việc lộ tệp .env và .git đã được cảnh báo từ trước, nhưng vẫn thường xuyên xảy ra. Nguyên nhân chính là do các sai sót trong cấu hình AWS. Để giảm thiểu rủi ro, các doanh nghiệp cần tuân thủ những thực hành bảo mật IAM (Identity and Access Management) sau đây:

- Sử dụng IAM Roles thay vì IAM Users: Cấu hình AWS khuyến cáo sử dụng IAM roles thay vì IAM users với khóa truy cập dài hạn để tăng cường bảo mật. Điều này cho phép việc quản lý quyền truy cập linh hoạt hơn và dễ dàng thay đổi khi có sự thay đổi nhân sự.

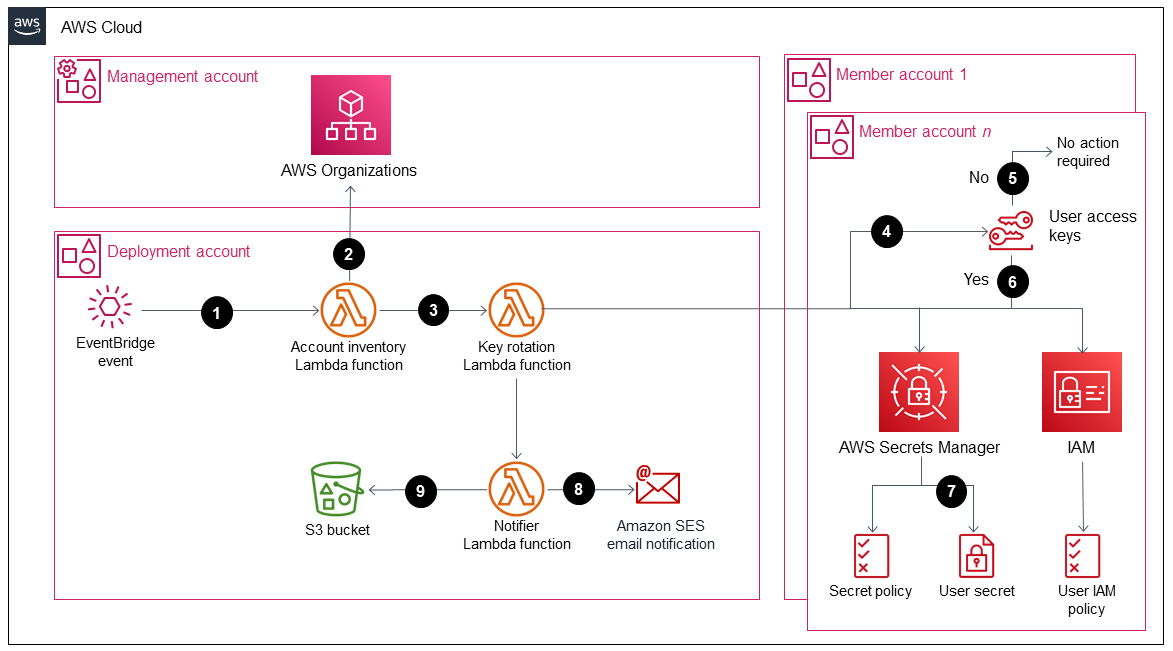

- Thường xuyên xoay vòng khóa truy cập: Nếu bắt buộc phải sử dụng khóa truy cập, nên thực hiện việc xoay vòng (rotate) các khóa IAM thường xuyên, ít nhất là mỗi 90 ngày. Điều này giúp giảm thiểu rủi ro từ việc khóa bị xâm nhập.

- Tích hợp với AWS Secrets Manager: Quản lý các khóa truy cập thông qua AWS Secrets Manager để tăng cường bảo mật. Các khóa mới sẽ được lưu trữ dưới dạng bí mật và chỉ những người dùng có thẩm quyền mới được phép truy cập.

- Kiểm tra và giám sát hành vi bất thường: Luôn theo dõi các hoạt động bất thường như tạo role mới hoặc thay đổi chính sách IAM. Những dấu hiệu này có thể là chỉ báo cho các cuộc tấn công.

Cách Varonis Giúp Bảo Vệ AWS Khỏi Các Sai Sót Cấu Hình

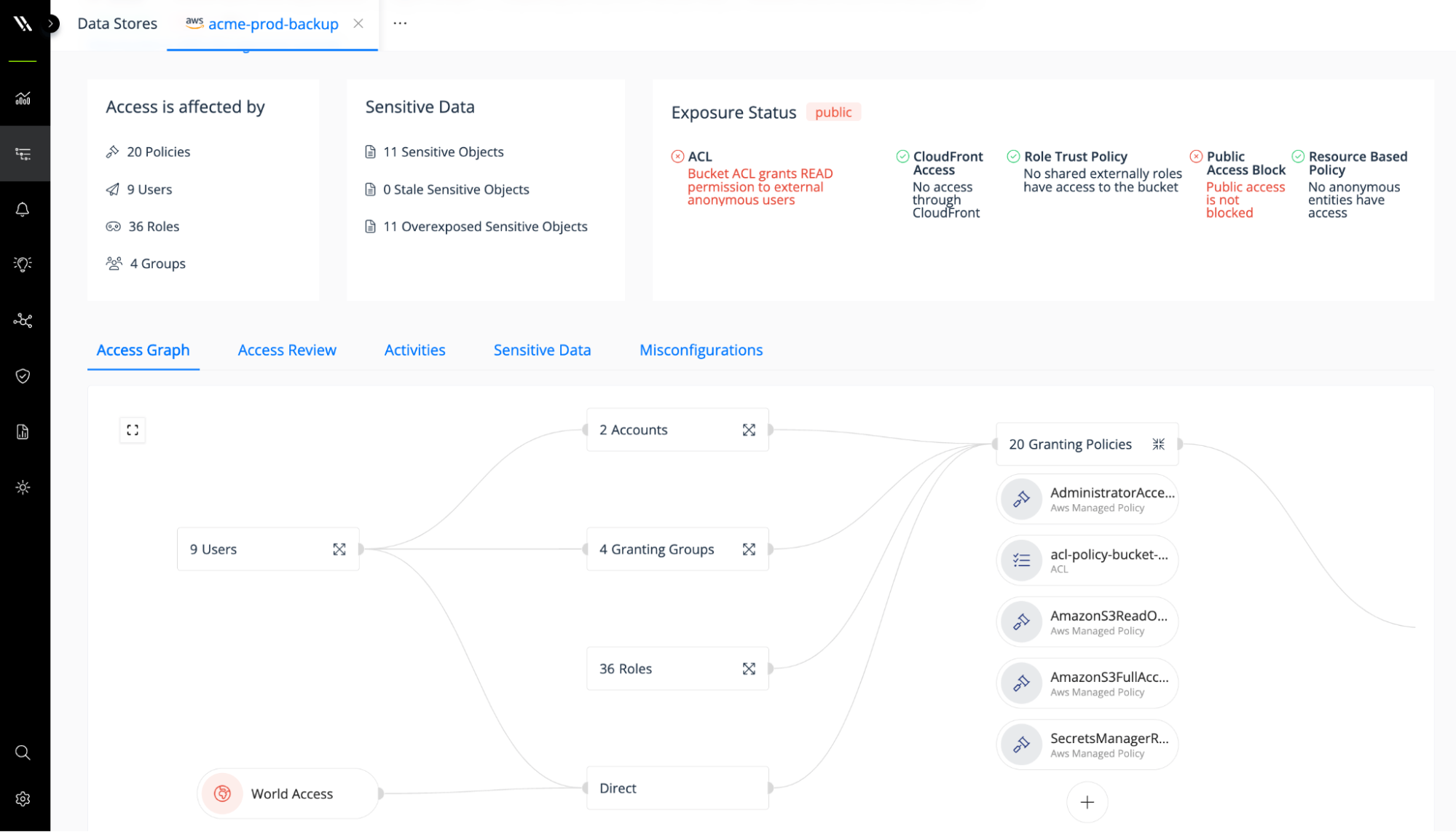

Trong bối cảnh tấn công ngày càng gia tăng, Varonis nổi lên như một giải pháp bảo mật toàn diện giúp doanh nghiệp bảo vệ cấu hình AWS khỏi những sai sót. Varonis không chỉ phát hiện ra những tệp .env bị lộ trên các hệ thống EC2, S3, RDS, mà còn giúp theo dõi các hoạt động bất thường trong tài khoản IAM và phát hiện sớm các cuộc tấn công.

Varonis-AWS-Identity

Tính Năng Nổi Bật Của Varonis Trong Bảo Mật Cấu Hình AWS:

- Phát hiện và cảnh báo sớm các hoạt động đáng ngờ: Varonis liên tục theo dõi các hành vi truy cập và hoạt động của người dùng. Nếu phát hiện sự thay đổi bất thường trong việc gán quyền, thay đổi chính sách IAM, hay tạo role mới, hệ thống sẽ ngay lập tức gửi cảnh báo đến quản trị viên để kịp thời xử lý.

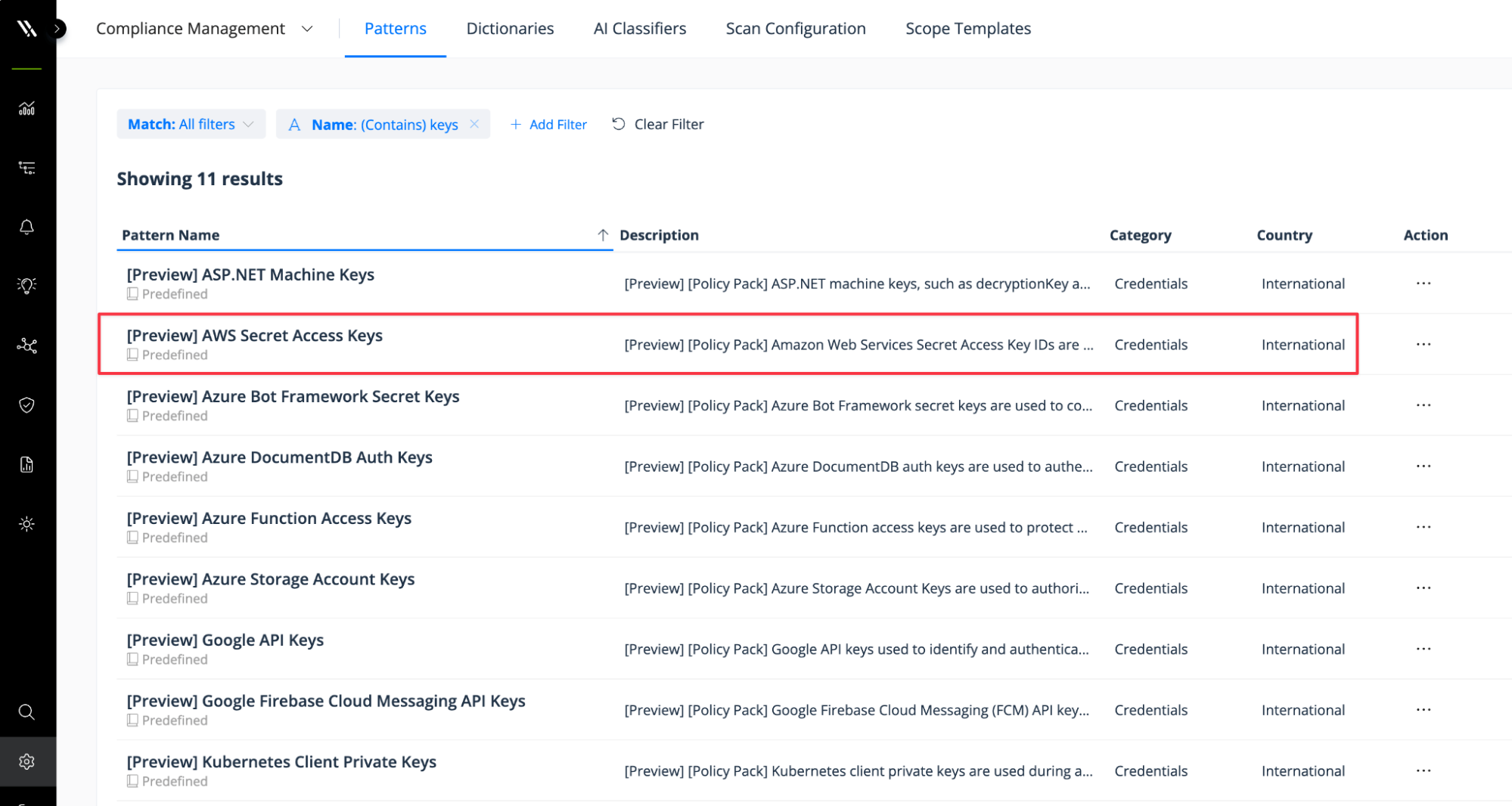

- Bảo vệ tệp nhạy cảm: Varonis có thể quét toàn bộ các tệp tin trên S3, EC2 và các dịch vụ đám mây khác để phát hiện và bảo vệ các tệp nhạy cảm như .env hoặc thông tin đăng nhập. Điều này giúp ngăn chặn việc tin tặc lợi dụng các tệp tin này để xâm nhập hệ thống.

- Tự động hóa bảo mật IAM: Với khả năng tích hợp và giám sát các tài khoản IAM, Varonis giúp doanh nghiệp dễ dàng quản lý quyền truy cập, đảm bảo rằng chỉ những người có thẩm quyền mới được phép truy cập các tài nguyên quan trọng.

- Phân tích rủi ro: Công nghệ phân tích rủi ro của Varonis giúp doanh nghiệp dự đoán và ngăn chặn các mối đe dọa trước khi chúng trở thành vấn đề nghiêm trọng.

Kết Luận

Việc cấu hình AWS sai không chỉ gây rủi ro bảo mật nghiêm trọng mà còn làm tăng khả năng bị tấn công từ các yếu tố bên ngoài. Để bảo vệ hệ thống và dữ liệu, các doanh nghiệp cần tuân thủ chặt chẽ các thực hành tốt về bảo mật IAM và thường xuyên giám sát các hoạt động bất thường.

Varonis là một giải pháp toàn diện giúp bảo vệ cấu hình AWS khỏi các lỗ hổng bảo mật. Với khả năng phát hiện và cảnh báo sớm, quản lý quyền truy cập hiệu quả và bảo vệ các tệp tin nhạy cảm, Varonis đã chứng minh vai trò quan trọng trong việc bảo vệ dữ liệu và duy trì an ninh cho các hệ thống đám mây.

Hãy đảm bảo rằng hệ thống AWS của bạn được bảo mật tốt nhất với Varonis để tránh những sự cố nghiêm trọng trong tương lai.