Các thiết bị IoT hiện diện khắp nơi trong cuộc sống hàng ngày của chúng ta — từ thiết bị tự động hóa gia đình kết nối tại nhà đến các nhà máy, bệnh viện và thậm chí cả ô tô kết nối tại nơi làm việc. Theo công ty thu thập dữ liệu và trực quan hóa Statista, ước tính có khoảng 15,9 tỷ thiết bị IoT đang được sử dụng vào năm 2023, và con số này dự kiến sẽ tăng lên hơn 32,1 tỷ vào năm 2030.

Khi các doanh nghiệp trên toàn cầu đã chuyển đổi quy trình của họ trong thập kỷ qua với trí tuệ nhúng, điều khiển bằng IoT nhiều hơn, thì hàng tỷ thiết bị kết nối này cũng trở thành mục tiêu của tội phạm mạng. Theo nghiên cứu mới đây của Keyfactor, “Niềm tin số trong Thế giới Kết nối: Định hướng tình trạng bảo mật IoT” có tới 69% tổ chức được khảo sát trong năm 2023 đã chứng kiến sự gia tăng nhiều cuộc tấn công mạng vào các thiết bị IoT của họ.

Những yếu tố chính thúc đẩy các cuộc tấn công vào IoT

Bên cạnh việc tội phạm mạng lợi dụng các thiết bị bị xâm nhập để khởi động các cuộc tấn công từ chối dịch vụ phân tán (DDoS), hàng triệu điểm cuối bị lộ còn tạo ra mối đe dọa đối với an ninh quốc gia. Không có gì ngạc nhiên khi FBI đã chú ý và cung cấp hướng dẫn về thực hành bảo mật IoT để phòng ngừa tội phạm mạng nhắm vào các thiết bị IoT không an toàn. Một số yếu tố chính thúc đẩy các cuộc tấn công vào thiết bị IoT bao gồm:

- Thiếu cập nhật vá lỗ hổng kịp thời: Báo cáo “Tình trạng DevSecOps Toàn cầu 2023” của Synopsys cho thấy trong một cuộc khảo sát 1.000 chuyên gia bảo mật CNTT, 28% cho biết tổ chức của họ mất đến ba tuần để vá các rủi ro/lỗ hổng bảo mật quan trọng trong các ứng dụng đã triển khai, và 20% khác cho biết có thể mất đến một tháng.

- Thiếu nhận thức của người tiêu dùng: Quyết định mua hàng của người tiêu dùng thường bị ảnh hưởng bởi các tính năng mới, dễ sử dụng và giá cả. Bảo mật, nếu có được xem xét, thì cũng chỉ là suy nghĩ sau cùng.

- Năng lực bảo mật không đầy đủ: Trong nỗ lực đáp ứng nhu cầu người tiêu dùng và cung cấp các thiết bị chi phí thấp, các nhà sản xuất thường bỏ qua các vấn đề về an ninh. Ngoài ra, không có quy định và tiêu chuẩn an ninh bắt buộc các nhà sản xuất phải tích hợp bảo mật vào thiết bị của mình.

Vai trò của Pentest trong bảo mật IoT

Trung tâm An ninh Mạng (CIS) khuyến nghị các phương pháp tốt nhất để bảo vệ hệ thống và dữ liệu CNTT. Đối với các tổ chức lớn, việc triển khai các biện pháp kiểm soát tổ chức tập trung vào con người và quy trình là yếu tố then chốt, giúp thay đổi và thực thi một kế hoạch tích hợp để cải thiện mức độ rủi ro của tổ chức.

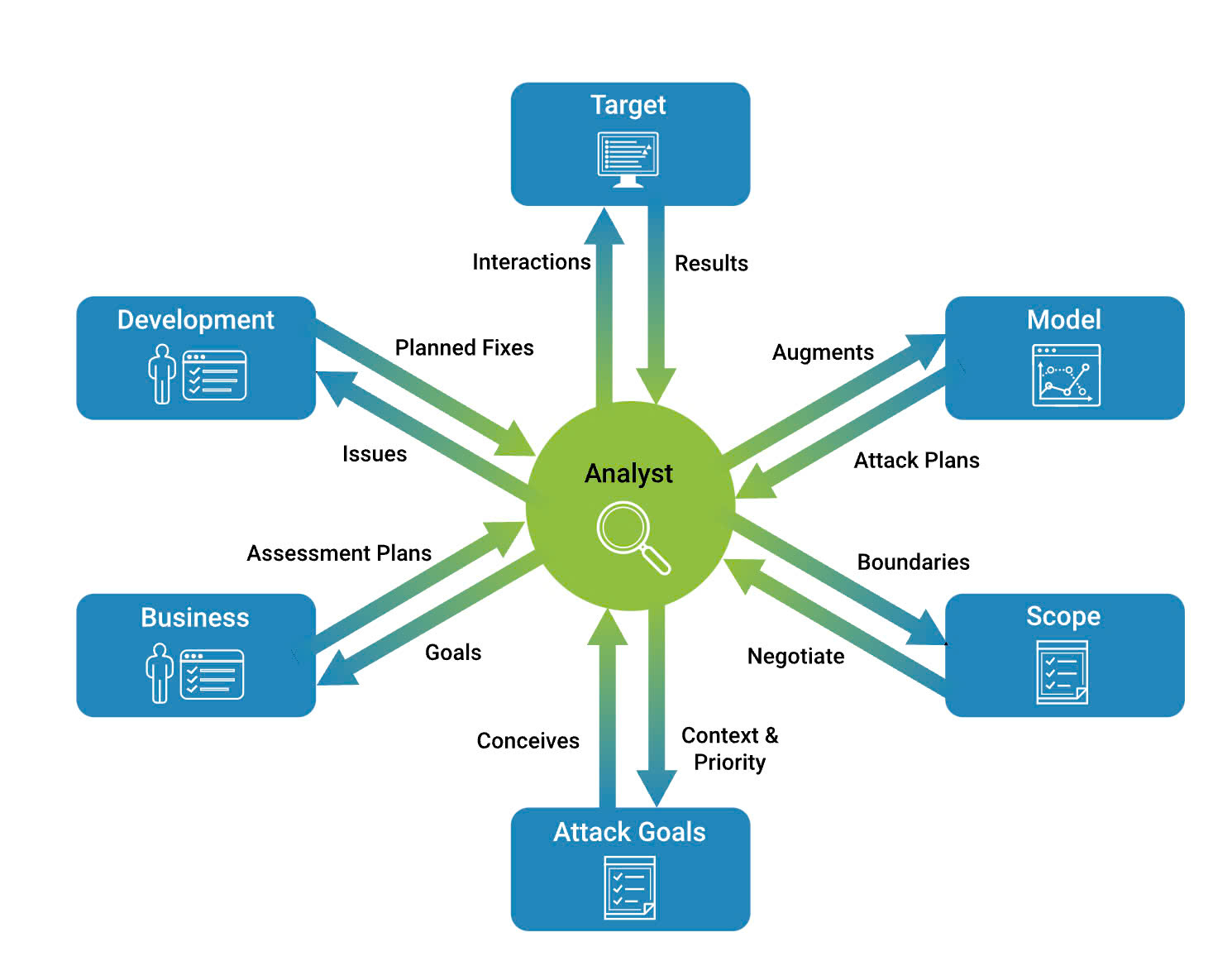

Thông thường, kẻ tấn công nhắm vào các lỗ hổng trong triển khai phần mềm như cấu hình, quản lý chính sách và các khoảng trống trong tương tác giữa các công cụ phát hiện mối đe dọa. Kiểm thử xâm nhập và các bài kiểm tra Red team (CIS Control 20) cho phép các chuyên gia an ninh mạng phát hiện lỗ hổng và đánh giá tổng thể sức mạnh phòng thủ của tổ chức bằng cách mô phỏng hành động của kẻ tấn công.

Triển khai các biện pháp kiểm soát tổ chức tập trung vào con người và quy trình là yếu tố then chốt

Các lĩnh vực chính cho kiểm thử xâm nhập IoT bao gồm:

- Giao diện thiết bị IoT: Thiết bị IoT có thể có nhiều loại giao diện, chẳng hạn như giao diện web cho người dùng hoặc giao diện đối tượng cho các ứng dụng quản trị như mã điều khiển. Việc kiểm tra xác thực đầu vào, tiêm lệnh và tiêm mã là những trọng tâm chính của kiểm thử xâm nhập đối với thiết bị IoT.

- Cơ sở hạ tầng mạng: Hạ tầng mạng kết nối các thiết bị IoT thường có thể bị tấn công, và đối với thiết bị IoT nằm trên một mạng, các cuộc tấn công chỉ cần khai thác thành công một lỗ hổng duy nhất. Điều quan trọng là sử dụng cả công cụ tự động và phương pháp kiểm thử xâm nhập thủ công để hoàn thành việc kiểm thử chuyên biệt trên hạ tầng mạng, các sơ đồ mật mã liên quan và giao thức truyền thông.

- Chương trình độc quyền: Việc quét các chương trình độc quyền đại diện cho toàn bộ kiến trúc hệ thống là rất quan trọng. Theo báo cáo mới nhất “Phân tích Rủi ro và An ninh Mã nguồn Mở” (OSSRA) của Synopsys, hơn 80% các mã nguồn được kiểm tra có ít nhất một lỗ hổng. Điều này cho thấy sự đa dạng và phức tạp lớn trong mã nguồn, do đó các chuyên gia kiểm thử xâm nhập có kinh nghiệm cần sử dụng phương pháp kiểm thử gray box thông minh để đảm bảo bao phủ toàn diện các loại kiểm thử cần thiết cho một bài kiểm tra xâm nhập toàn diện.

Các bước kiểm thử xâm nhập thiết bị IoT

Kiểm thử xâm nhập thiết bị IoT đòi hỏi một cách tiếp cận có hệ thống, phân tích tất cả các khía cạnh của hệ thống hoặc thiết bị để tìm các lỗ hổng bảo mật — từ phần cứng, phần mềm đến mạng và các giao thức truyền thông. Điều này giúp đảm bảo các thiết bị và hệ thống IoT được bảo vệ trước các cuộc tấn công mạng tiềm tàng. Quy trình này bao gồm 05 bước:

-

Xác định phạm vi và thu thập dữ liệu:

Có phạm vi sẽ giúp thu hẹp những gì cần được bảo vệ và đánh giá. Việc thu thập dữ liệu bao gồm thu thập thông tin về hệ thống hoặc thiết bị IoT, bao gồm kiến trúc, các giao thức API,… để người kiểm thử hiểu rõ mục tiêu và các vectơ tấn công tiềm năng.

-

Quét lỗ hổng:

Sử dụng các phương pháp kiểm thử thủ công và tự động, người kiểm thử sẽ xác định các lỗ hổng trong hệ thống IoT mà kẻ tấn công có thể khai thác.

-

Khai thác lỗ hổng:

Sau khi đã xác định lỗ hổng, người kiểm thử sẽ cố gắng khai thác chúng để truy cập vào hệ thống IoT.

-

Duy trì quyền truy cập:

Nếu việc truy cập vào hệ thống IoT thành công, người kiểm thử sẽ giám sát thời gian có thể duy trì quyền truy cập đó.

-

Phân tích và báo cáo kết quả:

Ở giai đoạn cuối cùng, người kiểm thử sẽ lập tài liệu về những phát hiện, bao gồm các lỗ hổng được phát hiện, mức độ rủi ro của chúng và đưa ra các khuyến nghị để giảm thiểu.

Đọc thêm: Penetration Testing – “Bức Tường Lửa” Bảo Vệ Hệ Thống Mạng Khỏi Các Mối Đe Dọa An Ninh

Xây dựng tư thế phòng thủ bảo mật IoT mạnh mẽ

Điều quan trọng là xây dựng một tư thế phòng thủ an ninh toàn diện với mô hình quản trị dưới dạng mã (governance-as-code), quản lý chính sách và đào tạo đội ngũ nhằm bảo vệ toàn bộ vòng đời phát triển phần mềm (SDLC). Khi các phiên bản phần mềm được phát hành thường xuyên và phức tạp hơn, kiểm thử xâm nhập là điều cần thiết để định kỳ kiểm tra hệ thống phòng thủ của tổ chức, xác định các lỗ hổng và thúc đẩy quá trình khắc phục bởi các đội ngũ phát triển sản phẩm.

Bằng cách tiến hành các bài kiểm thử xâm nhập phức tạp bao gồm các vectơ tấn công đa dạng như tấn công không dây, dựa trên máy khách và ứng dụng web, các tổ chức có thể có cái nhìn sâu sắc hơn về rủi ro kinh doanh từ những lỗ hổng này, cho phép họ cấu hình một tư thế phòng thủ phù hợp với hệ sinh thái của mình.

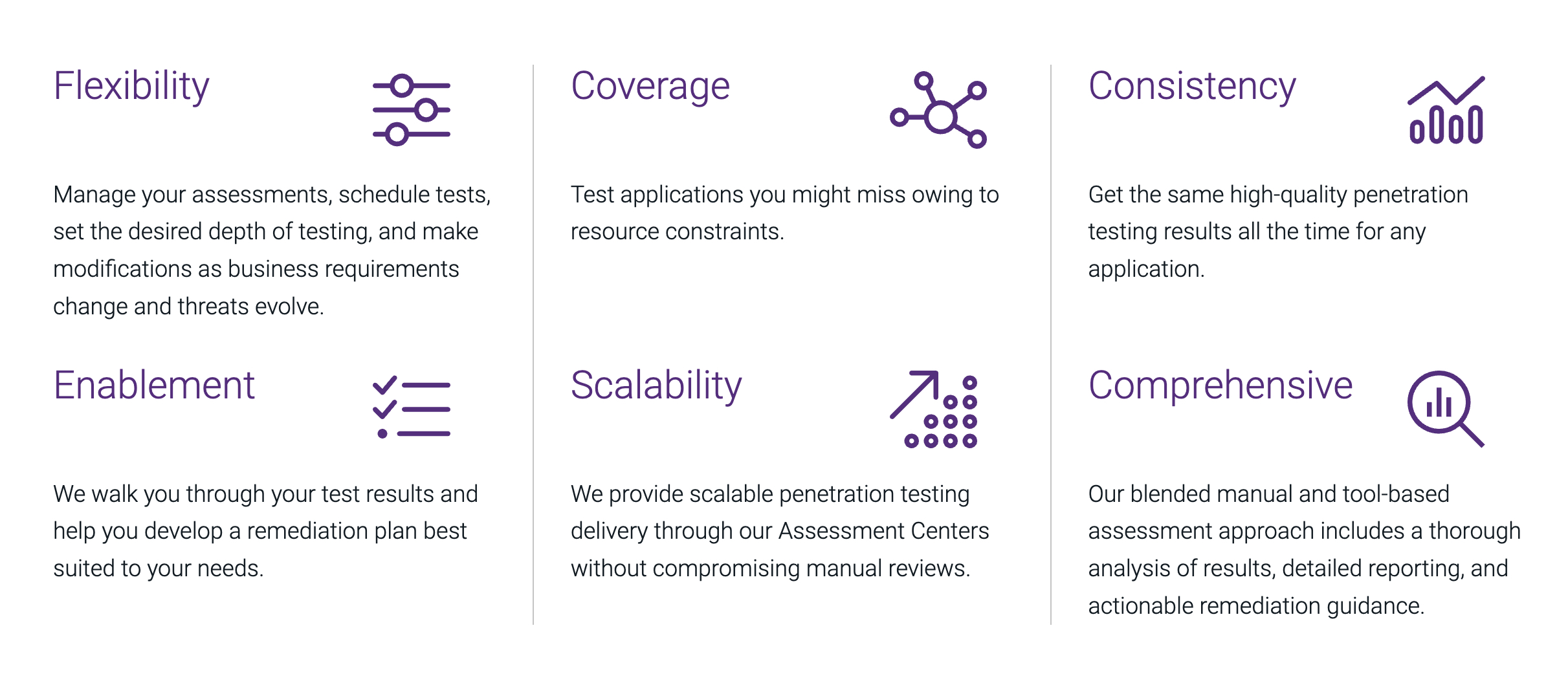

Lợi ích của dịch vụ kiểm thử xâm nhập từ Synopsys