Mô tả chung về MITRE ATT&CK Framework

MITRE ATT&CK® là viết tắt của MITRE Adversarial Tactics, Techniques, and Common Knowledge (ATT&CK). MITRE ATT&CK là một cơ sở kiến thức và mô hình được tạo ra để nắm bắt hành vi của kẻ tấn công mạng, phản ánh các giai đoạn khác nhau trong chu kỳ tấn công của kẻ tấn công và các nền tảng mà chúng đã biết đến. Các chiến thuật và kỹ thuật trong mô hình cung cấp một bảng phân loại chung về các hành động cụ thể của kẻ tấn công được hiểu bởi cả bên trong lĩnh vực bảo mật mạng, bên tấn công và bên phòng thủ. Nó cũng cung cấp một mức độ phân loại phù hợp cho hành động của kẻ tấn công và cách cụ thể để phòng ngừa chúng.

Mô hình hành vi được trình bày bởi ATT&CK bao gồm các thành phần cốt lõi sau đây:

- Chiến thuật (Tactics): Đề cập đến các mục tiêu tấn công ngắn hạn và chiến thuật của kẻ tấn công trong suốt cuộc tấn công (được mô tả theo cột)

- Kỹ thuật (Techniques): Mô tả các phương tiện mà kẻ tấn công sử dụng để đạt được mục tiêu chiến thuật (các ô cá nhân)

- Sử dụng kỹ thuật của đối thủ và thông tin về kỹ thuật: Đây là dữ liệu và thông tin về cách mà các đối thủ đã sử dụng các kỹ thuật cụ thể trong các cuộc tấn công thực tế. Các thông tin này được liên kết với các kỹ thuật tương ứng trong mô hình để cung cấp ví dụ và bằng chứng về việc thực tế của các kỹ thuật đó.

MITRE ATT&CK đã được tạo ra vào năm 2013 như một kết quả của Thử nghiệm Fort Meade (FMX) của MITRE, trong đó các nhà nghiên cứu mô phỏng cả hành vi của kẻ tấn công và bên phòng thủ trong một nỗ lực cải thiện việc phát hiện sau khi mạng bị xâm nhập thông qua cảm biến tín hiệu và phân tích hành vi. Câu hỏi quan trọng đối với các nhà nghiên cứu là “Chúng ta đang làm tốt như thế nào trong việc phát hiện hành vi của kẻ tấn công đã được tài liệu hóa?” Để trả lời câu hỏi này, các nhà nghiên cứu đã phát triển khung làm việc ATT&CK, được sử dụng như một công cụ để phân loại hành vi của kẻ tấn công.

MITRE ATT&CK hiện đang có ba phiên bản:

1. ATT&CK cho Doanh nghiệp: Tập trung vào hành vi của kẻ tấn công trên các môi trường Windows, Mac, Linux và Cloud.

2. ATT&CK dành cho thiết bị di động: Tập trung vào hành vi của kẻ tấn công trên hệ điều hành iOS và Android.

3. ATT&CK cho ICS: Tập trung vào việc mô tả các hành động mà đối thủ có thể thực hiện khi hoạt động trong mạng lưới hệ thống điều khiển công nghiệp (ICS – industrial control system)

MITRE ATT&CK được sử dụng trên toàn thế giới trong nhiều lĩnh vực, bao gồm phát hiện xâm nhập, săn lùng mối đe dọa, kỹ thuật an ninh, tình báo đe dọa, kiểm tra bảo mật (red teaming), và quản lý rủi ro.Có gì trong Ma trận MITRE ATT&CK?

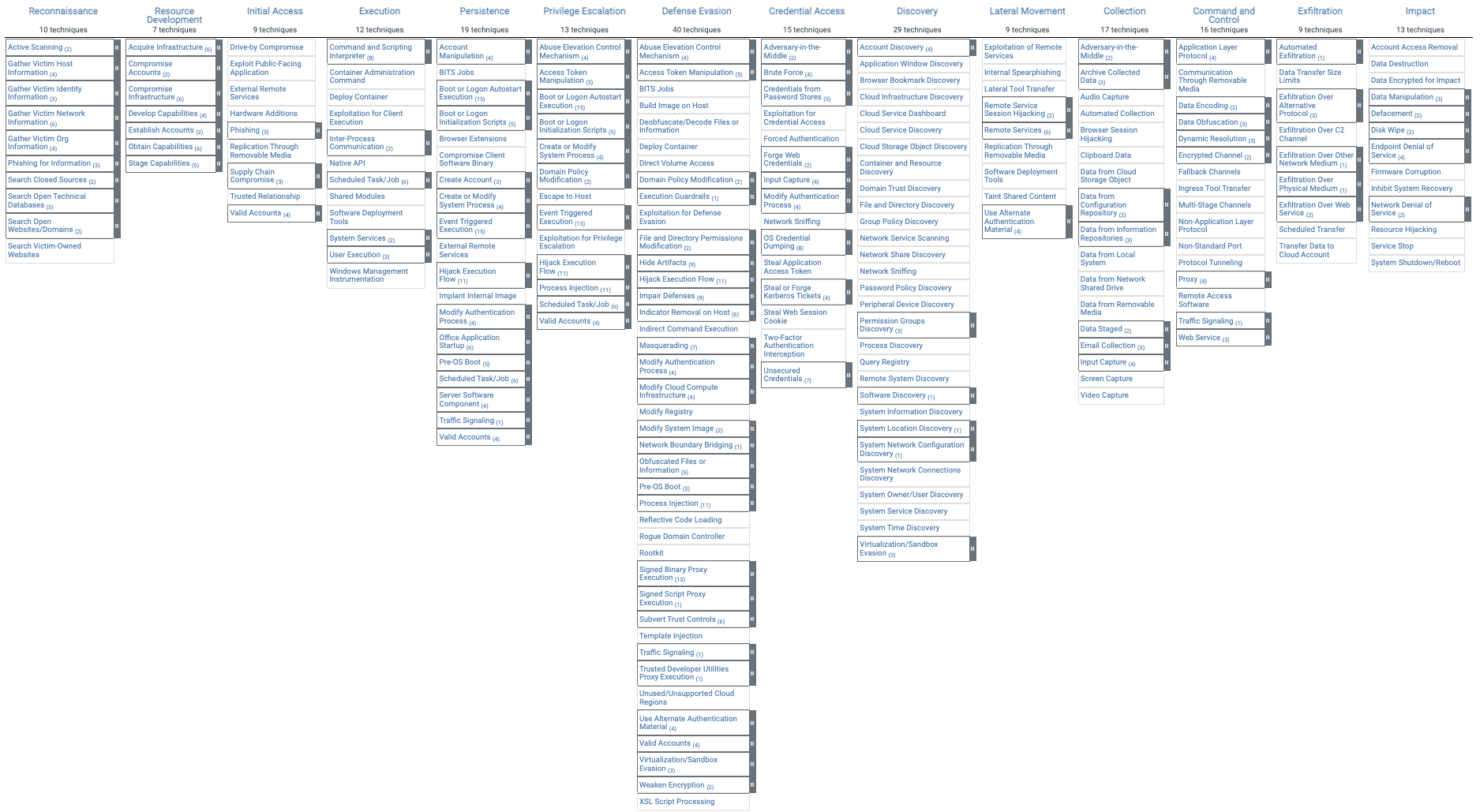

Ma trận MITRE ATT&CK chứa một tập hợp các kỹ thuật được đối thủ sử dụng để đạt được một mục tiêu cụ thể. Những mục tiêu đó được phân loại thành chiến thuật trong Ma trận ATT&CK. Các mục tiêu được trình bày một cách tuyến tính từ điểm trinh sát đến mục tiêu cuối cùng là lọc hoặc “tác động”. Nhìn vào phiên bản rộng nhất của ATT&CK dành cho Doanh nghiệp, bao gồm Windows, macOS, Linux, PRE, Azure AD, Office 365, Google Workspace, SaaS, IaaS, Network và Container, các chiến thuật đối thủ sau đây được phân loại:

1. Trinh sát: Thu thập thông tin để lập kế hoạch cho các hoạt động của đối thủ trong tương lai, ví dụ: thông tin về tổ chức mục tiêu.

2. Phát triển nguồn lực: thiết lập các nguồn lực để hỗ trợ các hoạt động, điều đó có nghĩa là thiết lập cơ sở hạ tầng chỉ huy và kiểm soát

3. Tiếp cận bạn đầu: Cố gắng xâm nhập vào mạng của bạn, ví dụ: tấn công spear-phishing.

4. Triển khai thực hiện: mô tả mục tiêu của đối thủ là cố gắng thực hiện mã độc hại hoặc mã lệnh tấn công trên hệ thống mục tiêu. Điều này có thể bao gồm việc thực hiện mã độc hại trên máy tính, server, hoặc thiết bị trong mạng để có quyền truy cập và kiểm soát hệ thống. ví dụ:Running a Remote Access Tool (Chạy Một Công Cụ Truy Cập Từ Xa): Đây là một ví dụ cụ thể về cách mà đối thủ có thể thực hiện chiến thuật “Execution.” Trong trường hợp này, đối thủ chạy một công cụ truy cập từ xa (remote access tool) trên hệ thống mục tiêu. Công cụ này có thể cho phép họ từ xa kiểm soát hệ thống mục tiêu và thực hiện các hoạt động độc hại, như thu thập thông tin, lấy dữ liệu, hoặc thậm chí tiếp tục cuộc tấn công.

5. Bám trụ vị trí của mình: cố gắng duy trì chỗ đứng của mình. Mục tiêu của họ có thể là duy trì sự ổn định hoặc thành công bằng cách thay đổi cách họ hoạt động hoặc định hình lại chiến lược của mình để phản ánh những thay đổi này.

6. Nâng cao đặc quyền: cố gắng đạt được các quyền cấp cao hơn, tức là tận dụng lỗ hổng để nâng cao quyền truy cập

7. Defense Evasion (Tránh bị phát hiện): Cố gắng tránh bị phát hiện, thường bằng cách sử dụng các quy trình được tin tưởng để che giấu phần mềm độc hại.

8. Credential Access (Truy cập thông tin đăng nhập): Đánh cắp tên tài khoản và mật khẩu, thường thông qua các phương pháp như keylogging (ghi lại các phím được nhấn trên bàn phím).

9. Discovery (Khám phá): Cố gắng tìm hiểu về môi trường của bạn, thường bằng cách khám phá những gì họ có thể kiểm soát.

10. Lateral Movement (Di chuyển bên trong mạng): Di chuyển qua các phần của môi trường mạng của bạn, thường bằng cách sử dụng thông tin đăng nhập hợp lệ để truy cập nhiều hệ thống.

11. Collection (Thu thập thông tin): Thu thập dữ liệu quan trọng đối với mục tiêu của kẻ tấn công, thường bằng cách truy cập dữ liệu trong lưu trữ đám mây hoặc các nguồn lưu trữ khác.

12. Command and Control (Kiểm soát và Điều khiển): Liên lạc với các hệ thống bị tấn công để kiểm soát chúng, thường bằng cách giả mạo lưu lượng web bình thường để truyền thông với mạng của nạn nhân.

13. Exfiltration (Lấy cắp dữ liệu): Đánh cắp dữ liệu, thường bằng cách chuyển dữ liệu đến tài khoản đám mây hoặc các tài khoản khác.

14. Impact (Tác động): Tác động vào hệ thống và dữ liệu, thường bằng cách mã hóa dữ liệu bằng ransomware hoặc gây ra các hỏa hoạn mạng khác.

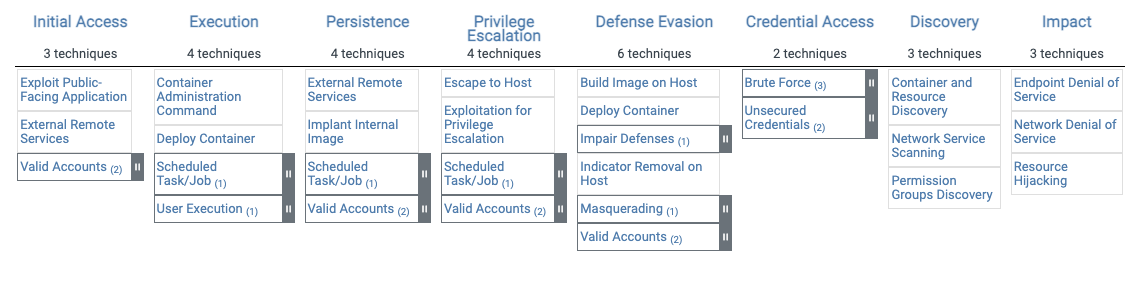

Trong bảng ma trận MITRE ATT&CK, mỗi chiến thuật (tactic) đại diện cho một mục tiêu hoặc một kế hoạch chung mà các kẻ tấn công đang cố gắng thực hiện trong quá trình tấn công mạng. Ví dụ, một số chiến thuật bao gồm Initial Access (Tiếp cận ban đầu), Execution (Thực thi), Persistence (Kiên trì), Privilege Escalation (Tăng quyền), Defense Evasion (Tránh bị phát hiện), và nhiều chiến thuật khác.

Mỗi chiến thuật này được cụ thể hóa thành các kỹ thuật (techniques) cụ thể, mô tả những hoạt động thực tế mà các kẻ tấn công thực hiện để đạt được mục tiêu của họ trong chiến thuật đó. Ví dụ, trong chiến thuật “Execution” (Thực thi), có thể có nhiều kỹ thuật khác nhau mà các kẻ tấn công sử dụng để thực hiện việc thực thi mã độc hại.

Ngoài ra, một số kỹ thuật có thể có các kỹ thuật con (sub-techniques), chúng giúp mô tả chi tiết hơn về cách mà một kẻ tấn công thực hiện một kỹ thuật cụ thể. Chúng giúp cung cấp cái nhìn sâu hơn về cách các kẻ tấn công thực hiện các hành động cụ thể và có thể giúp các chuyên gia bảo mật hiểu rõ hơn và đối phó tốt hơn với các mối đe dọa cụ thể.

Ma trận ATT&CK đầy đủ dành cho doanh nghiệp từ bộ điều hướng MITER ATT&CK được

MITRE ATT&CK for Enterprise, 2021

MITRE ATT&CK dành cho môi trường Cloud có gì khác biệt?

MITRE ATT&CK for Enterprise Matrix: Đây là một ma trận rộng lớn, được sử dụng trong lĩnh vực bảo mật mạng để mô tả các chiến thuật và kỹ thuật mà các kẻ tấn công có thể sử dụng để tấn công môi trường doanh nghiệp truyền thống như hệ điều hành Windows, macOS, Linux và các môi trường doanh nghiệp khác. Ma trận này giúp tổ chức hiểu và đối phó với các mối đe dọa trong môi trường truyền thống.

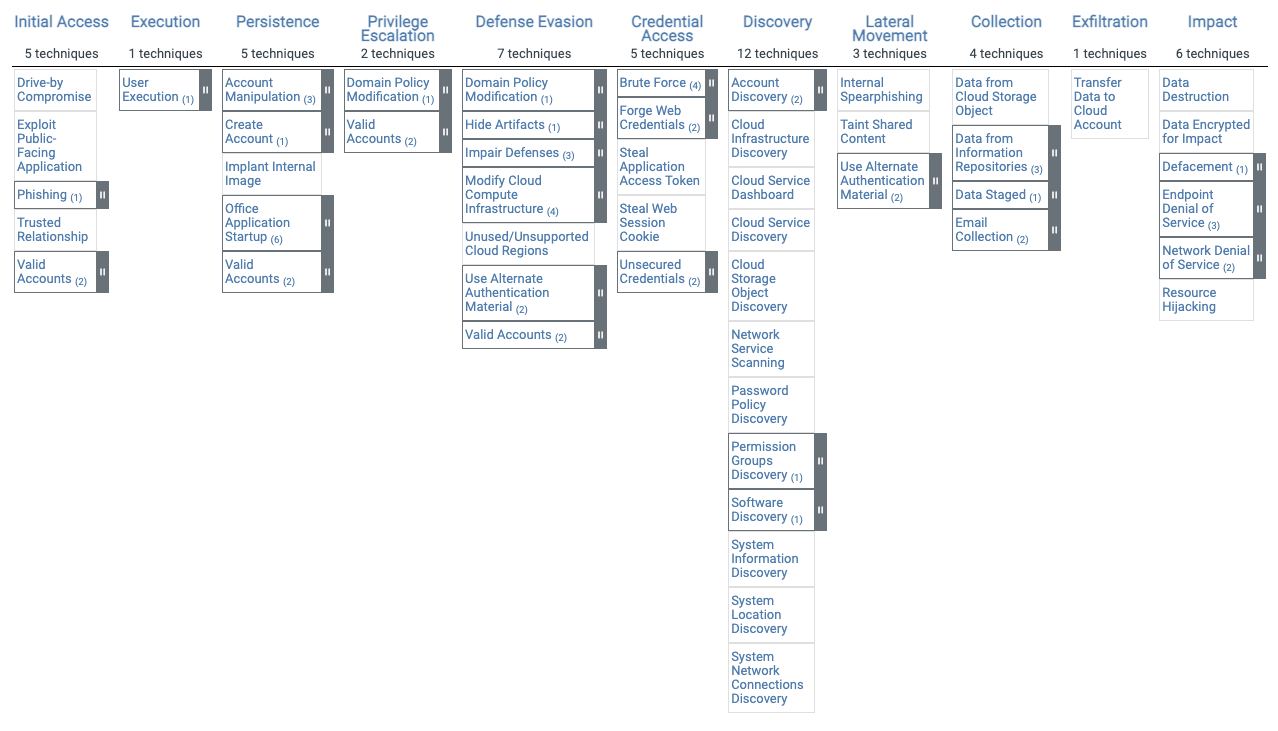

MITRE ATT&CK for Cloud Matrix: Đây là một phần con của ma trận MITRE ATT&CK for Enterprise, tập trung vào các chiến thuật và kỹ thuật liên quan đến môi trường đám mây. Môi trường đám mây hoạt động theo các nguyên tắc và cấu hình khác biệt so với môi trường truyền thống. Ma trận này được sử dụng để mô tả cách các kẻ tấn công sử dụng các kỹ thuật đặc thù của đám mây để tấn công vào môi trường đám mây, chẳng hạn như dịch vụ của các nhà cung cấp đám mây như AWS, Azure và GCP.

MITRE ATT&CK for Cloud Matrix không giống với phần còn lại của ma trận Enterprise. Lý do là vì cách mà các kẻ tấn công hành động và các kỹ thuật được sử dụng trong tấn công môi trường đám mây không tuân theo cùng một “sổ tay” (playbook) như trong các tấn công đối với Windows, macOS, Linux hoặc các môi trường doanh nghiệp khác. Điều này nhấn mạnh sự đặc thù của bảo mật đám mây và cần phải áp dụng một phương pháp bảo mật khác biệt so với môi trường truyền thống để bảo vệ môi trường đám mây một cách hiệu quả.

Các kỹ thuật MITRE ATT&CK trong Windows, macOS, Linux và các môi trường liên quan khác thường liên quan đến phần mềm độc hại và xâm nhập vào mạng do tổ chức mục tiêu sở hữu và vận hành.

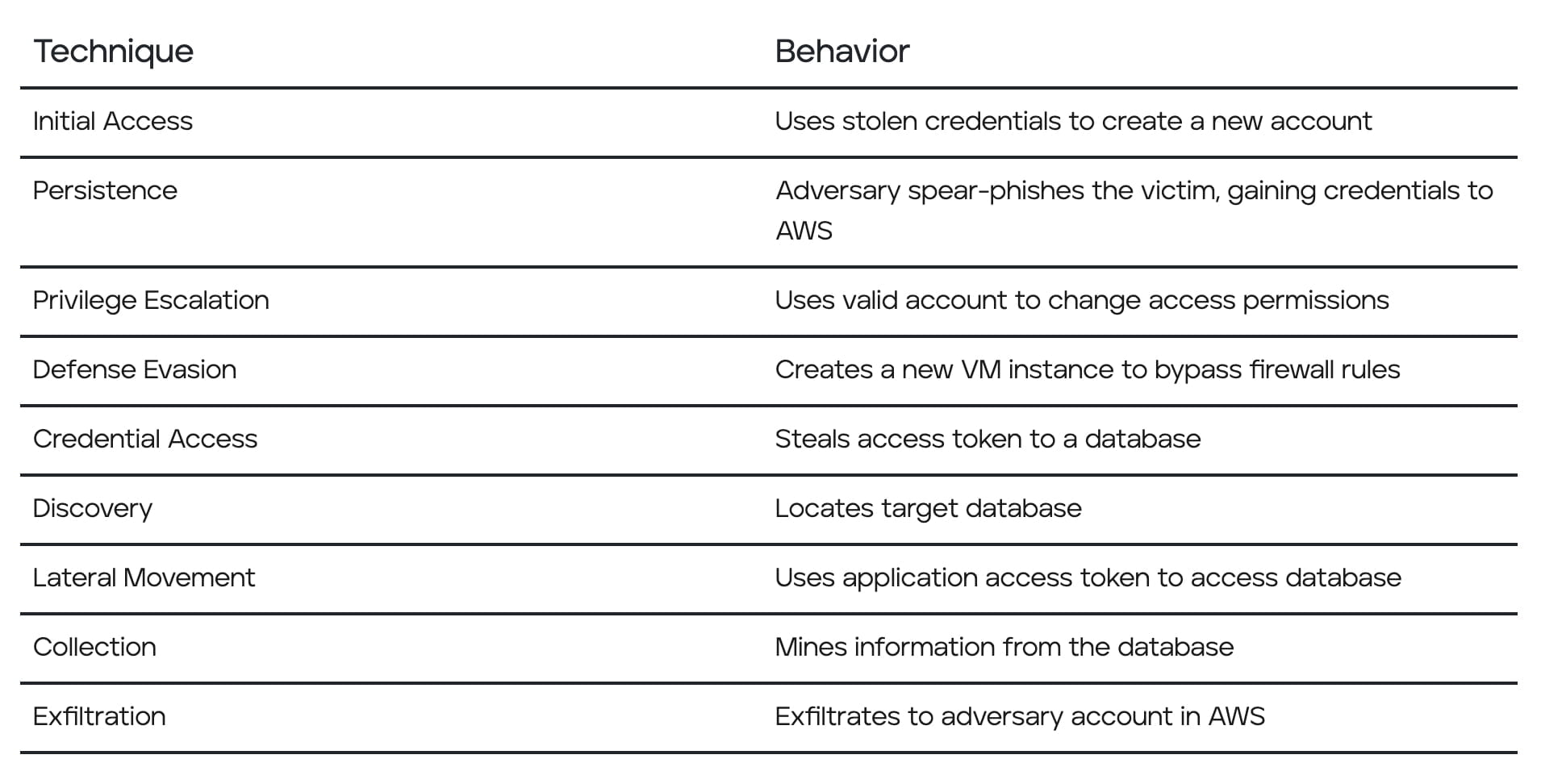

Kỹ thuật MITRE ATT&CK trong AWS, Azure, Office 365 và các môi trường liên quan khác thường không liên quan đến phần mềm độc hại vì môi trường mục tiêu được sở hữu và vận hành bởi nhà cung cấp dịch vụ đám mây bên thứ ba như Microsoft hoặc Amazon. Nếu không có khả năng xâm nhập vào môi trường của nạn nhân, kẻ thù thường sẽ tận dụng các tính năng gốc của CSP để xâm nhập vào tài khoản của nạn nhân mục tiêu, leo thang đặc quyền, di chuyển ngang và lấy cắp dữ liệu. Một ví dụ về hành vi của đối thủ sử dụng khung ATT&CK dành cho Đám mây được minh họa bằng các kỹ thuật ví dụ sau:

Có thể xem toàn bộ ma trận ATT&CK dành cho Cloud ở bên dưới, trong đó hiển thị tập hợp con các chiến thuật và kỹ thuật ma trận ATT&CK dành cho Doanh nghiệp:

MITRE ATT&CK for Cloud, 2021

MITRE ATT&CK for Containers, 2021

MITRE ATT&CK so với the Cyber Kill Chain

MITRE ATT&CK và Cyber Kill Chain là hai khung làm việc phổ biến trong lĩnh vực bảo mật mạng, giúp hiểu và đối phó với hành vi của các kẻ tấn công trong các cuộc tấn công mạng. Dưới đây là sự so sánh giữa chúng:

MITRE ATT&CK

MITRE ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge) là một bộ công cụ mở rộng được sử dụng để mô tả và phân loại các chiến thuật (tactics), kỹ thuật (techniques), và các thủ tục (procedures) mà các kẻ tấn công sử dụng trong các cuộc tấn công mạng.

Khung làm việc này không giới hạn việc mô tả các giai đoạn tấn công theo trình tự cụ thể. Thay vào đó, nó liệt kê các chiến thuật và kỹ thuật mà các kẻ tấn công có thể sử dụng, và nó không bắt buộc chúng phải tuân theo một trình tự nhất định.

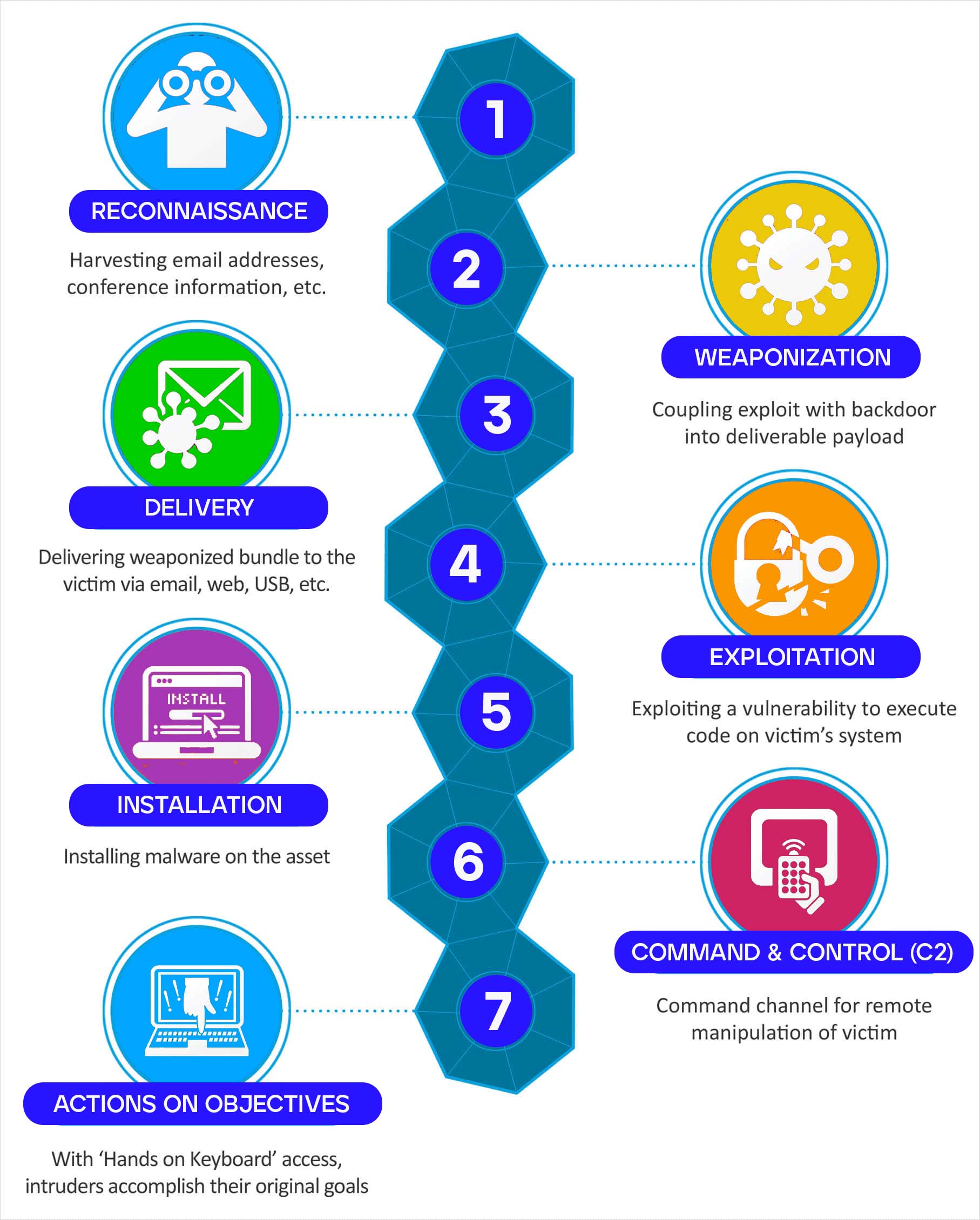

Lockheed Martin Cyber Kill Chain

Lockheed Martin Cyber Kill Chain là một khung làm việc tập trung vào việc mô tả các giai đoạn tấn công mạng theo trình tự cụ thể, được phát triển bởi Lockheed Martin.

Nó chia quá trình tấn công thành 7 giai đoạn theo thứ tự: Reconnaissance (Thu thập thông tin), Weaponization (Kết hợp khai thác với tải thư), Delivery (Giao tải thư), Exploitation (Tận dụng lỗ hổng), Installation (Cài đặt mã độc), Command & Control (Kiểm soát và Điều khiển), Actions on Objectives (Thực hiện mục tiêu).

So sánh

MITRE ATT&CK tập trung vào việc liệt kê các chiến thuật và kỹ thuật mà các kẻ tấn công có thể sử dụng mà không yêu cầu tuân theo một trình tự cụ thể.

Lockheed Martin Cyber Kill Chain chia quá trình tấn công thành các giai đoạn cụ thể theo một trình tự cố định, giúp tổ chức hiểu cách các cuộc tấn công phát triển từ giai đoạn này sang giai đoạn khác.

Mỗi khung làm việc có ưu điểm riêng và có thể được sử dụng cho mục đích khác nhau trong việc phân tích và đối phó với các cuộc tấn công mạng.

Mô hình Kill Chain bao gồm các giai đoạn sau, được trình bày theo trình tự:

- Trinh sát: Thu thập thông tin như địa chỉ email và thông tin hội nghị.

- Vũ khí hóa: Sử dụng Exploit để tận dụng lỗ hổng và sau đó kết hợp nó với Backdoor để tạo ra một playload chứa cả khả năng tấn công và cách tiếp cận không được ủy quyền vào hệ thống mục tiêu. Sau khi playload này được tạo ra, nó có thể được sử dụng để tiến hành cuộc tấn công mạng.

- Chuyển phát tập tin: Chuyển gói tập tin tới nạn nhân qua email, web, USB, và nhiều cách khác.

- Khai thác: Tận dụng lỗ hổng để thực thi mã trên hệ thống của nạn nhân.

- Cài đặt: Đặt phần mềm độc hại lên tài sản.

- Kiểm soát và Điều khiển (Command & Control- C2): Bao gồm kênh lệnh để thực hiện điều khiển từ xa.

- Hành động theo mục tiêu: Bằng cách sử dụng quyền truy cập ‘Bàn tay trên bàn phím’, những người xâm nhập sẽ hoàn thành mục tiêu ban đầu của họ.

Lockheed Martin cung cấp thêm chi tiết về khung Cyber Kill Chain của họ trong đồ họa này.

Đồ hoạ mô tả chi tiết về khung Cyber Kill Chain

Có hai điểm khác biệt chính giữa MITRE ATT&CK và Cyber Kill Chain:

Đầu tiên, khung MITRE ATT&CK đi sâu hơn về cách thực hiện từng giai đoạn thông qua các kỹ thuật và kỹ thuật phụ của ATT&CK. MITRE ATT&CK được cập nhật thường xuyên với thông tin đầu vào của ngành để theo kịp các kỹ thuật mới nhất và cập nhật thường xuyên các phương pháp thực hành và mô hình tấn công của riêng họ thường xuyên.

Thứ hai, Cyber Kill Chain không tính đến các chiến thuật và kỹ thuật khác nhau của cuộc tấn công dựa trên nền tảng đám mây, như đã thảo luận ở trên. Khung Cyber Kill Chain giả định rằng kẻ thù sẽ cung cấp playload, chẳng hạn như phần mềm độc hại, đến môi trường mục tiêu; một phương pháp ít liên quan hơn nhiều trong đám mây.

Tổ chức/doanh nghiệp bạn sử dụng Ma trận MTRER ATT&CK như thế nào?

Khung MITRE ATT&CK có thể giúp tổ chức theo nhiều cách. Nói chung, sau đây là những lợi ích có thể áp dụng khi áp dụng MITRE ATT&CK:

- Mô phỏng hoạt động của kẻ tấn công: Đánh giá tính bảo mật bằng cách áp dụng thông tin tình báo về đối thủ và cách chúng hoạt động để mô phỏng mối đe dọa. ATT&CK có thể được sử dụng để tạo các kịch bản mô phỏng đối thủ nhằm kiểm tra và xác minh khả năng phòng thủ.

- Red Teaming: Đóng vai trò là đối thủ để chứng minh tác động của hành vi vi phạm. ATT&CK có thể được sử dụng để tạo kế hoạch cho red team và tổ chức hoạt động.

- Phát triển phân tích hành vi: Liên kết các hoạt động đáng ngờ với nhau để theo dõi hoạt động của đối thủ. ATT&CK có thể được sử dụng để đơn giản hóa và sắp xếp các mô hình hoạt động đáng ngờ được coi là độc hại.

- Đánh giá khoảng cách trong phòng thủ: Xác định những bộ phận nào của doanh nghiệp thiếu khả năng phòng thủ và/hoặc tầm nhìn. ATT&CK có thể được sử dụng để đánh giá các công cụ hiện có hoặc thử nghiệm các công cụ mới trước khi mua, nhằm xác định mức độ bảo mật và ưu tiên đầu tư.

- Đánh giá mức độ hiệu quả của SOC: Tương tự như Đánh giá khoảng cách phòng thủ, ATT&CK có thể được sử dụng để xác định mức độ hiệu quả của trung tâm điều hành an ninh (SOC) trong việc phát hiện, phân tích và ứng phó với các vi phạm.

- Bổ sung thông tin tình báo mối đe dọa mạng: Nâng cao thông tin về các mối đe dọa và tác nhân đe dọa. ATT&CK cho phép người bảo vệ đánh giá liệu họ có thể chống lại các Mối đe dọa liên tục nâng cao (ATP) cụ thể và các hành vi phổ biến của nhiều tác nhân đe dọa hay không.

Việc triển khai MITRE ATT&CK thường liên quan đến việc ánh xạ hoặc tích hợp thủ công với các công cụ an ninh mạng, trong đó phổ biến nhất là Giải pháp quản lý và phân tích sự kiện an toàn thông tin (SIEM), Hệ thống Phát hiện và phản hồi các mối nguy hại tại điểm cuối (Endpoint Detection & Response – EDR) và Nhà môi giới bảo mật truy cập đám mây (CASB).

Sử dụng MITRE ATT&CK với SIEM bao gồm việc tổng hợp dữ liệu nhật ký từ các điểm cuối, mạng và dịch vụ đám mây, xác định các mối đe dọa và ánh xạ chúng tới MITRE ATT&CK. Sau đó, các thay đổi về trạng thái bảo mật sẽ được tiến hành trong các công cụ bảo mật cung cấp dữ liệu nhật ký của chúng (ví dụ: EDR hoặc CASB).

Sử dụng MITRE ATT&CK cùng với các giải pháp EDR (Endpoint Detection and Response) liên quan đến việc ánh xạ các sự kiện được quan sát bởi các agent trên các thiết bị đầu cuối (endpoint). Quá trình này giúp người phòng thủ xác định các giai đoạn của một sự kiện đe dọa, đánh giá nguy cơ liên quan và ưu tiên hóa phản ứng.