Năm 2014, Emotet khởi đầu khiêm tốn bằng một Trojan chuyên đánh cắp dữ liệu ngân hàng. Sau đó, nó phát triển nhanh chóng và tạo ra một mạng botnet khổng lồ nhằm phát tán mã độc trên các thiết bị. Và tình thế đã thay đổi đối với Emotet – vào tháng 1 năm 2021, một lực lượng đặc nhiệm đã đánh sập cơ sở hạ tầng mạng botnet Emotet trong một hoạt động toàn cầu có sự tham gia của 8 quốc gia do Europol, Hà Lan và Mỹ dẫn đầu. Tuy nhiên trong những tháng gần đây, Emotet đã trở lại và lây lan nhanh chóng trên toàn cầu. Theo công ty an ninh mạng Mỹ Proofpoint – đã có hơn 1,25 triệu sự cố do Emotet gây ra trong giữa đầu năm 2022.

Điều đáng lo ngại là Emotet đặc biệt nguy hiểm trong lĩnh vực Cyber Security vì nó dễ dàng đánh lừa được các phần mềm bảo mật cùng với khả năng lây lan qua lại giữa các máy tính trong mạng với nhau. Chúng ẩn nấp và đánh cắp các thông tin đăng nhập, dữ liệu quan trọng của cá nhân/tổ chức/doanh nghiệp.

Phần mềm độc hại Emotet là gì?

Emotet là một botnet phần mềm độc hại được phát tán qua các chiến dịch thư rác, bắt chước báo cáo tài chính, chuyển khoản và hóa đơn thanh toán. Emotet hoạt động phổ biến qua tệp đính kèm email Office có chứa macro. Nếu được bật, nó sẽ tải xuống tệp PE độc hại (Emotet), tệp này sau đó sẽ được thực thi. Sau khi được thực thi, nó có thể chặn và ghi lại lưu lượng mạng, đưa vào trình duyệt và truy cập các trang web ngân hàng để lấy ra và lưu trữ dữ liệu tài chính.

Emotet né tránh các biện pháp bảo mật và di chuyển theo chiều ngang bằng cách tận dụng khai thác khối tin nhắn máy chủ hoặc thông tin đăng nhập quản trị viên. Điều này khiến nó trở thành một trong những phần mềm độc hại thống trị và nguy hiểm nhất.

Đọc thêm về mã độc emotet: https://www.deepinstinct.com/glossary/emotet-malware

Các biến thể Emotet mới xuất hiện từ khi Emotet trở lại từ cõi chết

Các băng đảng hacker/attacker với hàng triệu nguồn tài trợ để duy trì hoạt động rất khó bị đánh sập lâu dài. Như chúng ta đã thấy nhiều lần trong quá khứ, các hacker – hoặc tối thiểu là mã nguồn của chúng dường như không bao giờ hết hạn hoàn toàn.

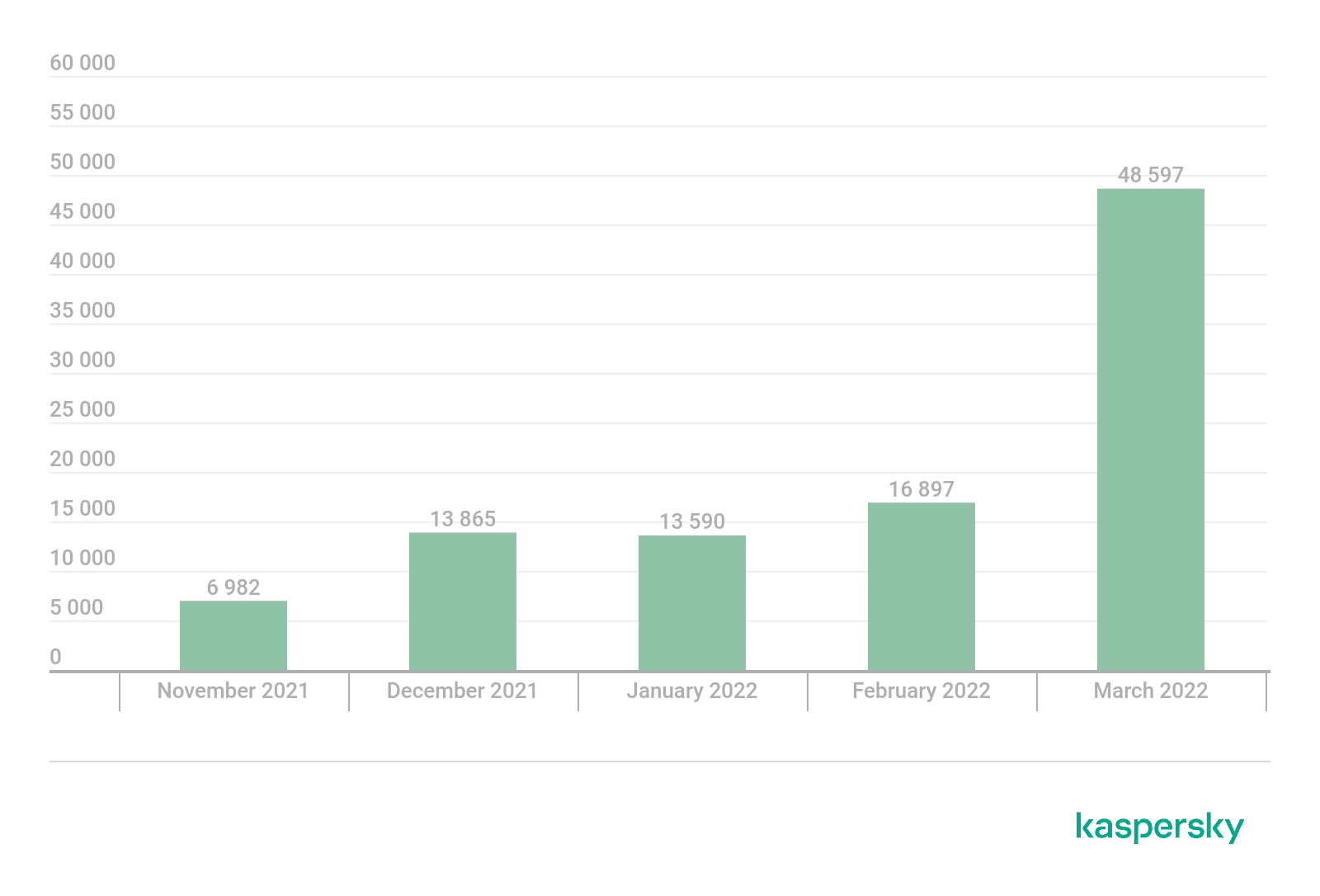

Trong lịch sử, các thành viên của các băng nhóm đã bị đóng cửa hoặc giải tán có xu hướng chuyển sang các tổ chức tội phạm khác và mục đích duy nhất của chúng là kiếm tiền. Nhóm Emotet cũng không khác. Các báo cáo ban đầu cho thấy Emotet đã xuất hiện trở lại vào quý 4 năm 2021 và thực sự bắt đầu gây sóng gió với các báo cáo về các chiến dịch lừa đảo lớn nhắm mục tiêu vào các doanh nghiệp Nhật Bản vào tháng 2 và tháng 3 năm 2022. Hiện tại, một số chiến dịch lừa đảo độc hại mới vào tháng 4 và tháng 5 đang nhắm mục tiêu vào các khu vực mới.

Trong một phát hiện khác, băng nhóm TrickBot đã giúp đỡ đối tác lâu năm của mình là Emotet triển khai các máy đã bị nhiễm virus để tải xuống các biến thể Emotet mới. Từ đó, các phát hiện của Emotet đã tăng vọt 2700% trong quý I năm 2022 so với quý IV năm 2021.

Emotet 2022: Thủ đoạn mới – Mối đe dọa mới

Nhìn vào các mối đe dọa mới đến từ Emotet vào năm 2022, chúng ta có thể thấy rằng việc sử dụng macro Microsoft Excel đã tăng gần 900% so với quý IV năm 2021. Các cuộc tấn công mà chúng ta đã thấy nhắm vào các nạn nhân Nhật Bản đang sử dụng email bị tấn công, và sau đó sử dụng các tài khoản đó làm điểm khởi chạy để lừa nạn nhân kích hoạt macro của các tài liệu văn phòng độc hại đính kèm.

Một trong những hành vi đáng lo ngại hơn của Emotet “mới và cải tiến” này là tính hiệu quả của nó trong việc thu thập và sử dụng thông tin đăng nhập bị đánh cắp, sau đó được vũ khí hóa để phân phối thêm các tệp nhị phân Emotet.

Những phát hiện chính về sự trở lại của Emotet vào năm 2022

Các nhóm nghiên cứu về mối đe dọa, bao gồm cả nhóm tình báo về mối đe dọa hàng đầu của Deep Instinct và Wolf Security của HP, đã xác định được những phát hiện chính sau:

- 9% các mối đe dọa là những mối đe dọa không xác định & chưa từng thấy

- 14% phần mềm độc hại email đã vượt qua ít nhất một trình quét bảo mật cổng email trước khi bị bắt

- 45% phần mềm độc hại được phát hiện đang sử dụng một số loại tệp đính kèm văn phòng

- Các tệp đính kèm phổ biến nhất được sử dụng để cung cấp phần mềm độc hại là bảng tính (33%), file .exe và .script (29%), tệp lưu trữ (22%) và file .doc (11%)

- Emotet hiện đang sử dụng mã shell 64bit, cũng như PowerShell nâng cao hơn và các tập lệnh hoạt động

- Gần 20% trong số tất cả các mẫu mã độc đang khai thác lỗ hổng Microsoft 2017 (CVE-2017-11882)

Giải pháp của Deep Instinct chống lại phần mềm độc hại Emotet

Trong khi Emotet đã xuất hiện trở lại và ngày càng mạnh mẽ, nó vẫn sử dụng nhiều vectơ tấn công tương tự đã sử dụng trong quá khứ. Vấn đề là các cuộc tấn công này ngày càng tinh vi hơn và đang bỏ qua các công cụ bảo mật tiêu chuẩn hiện nay để phát hiện và lọc ra các loại tấn công này.

Nhưng đây là tin tức mà bạn đang chờ đợi! Tại Deep Instinct có một lịch sử lâu dài trong việc dự đoán và ngăn chặn các loại tấn công này. Mặc dù một số vectơ tấn công mới nhất là các mối đe dọa mới và chưa từng thấy trước đây, Deep Learning của Deep Instinct có một hồ sơ theo dõi đã được chứng minh về việc ngăn chặn ngay cả các cuộc tấn công mới nhất từ Emotet cũng như các nhóm mối đe dọa tinh vi khác bằng công nghệ đã được phát triển và triển khai trong nhiều tháng (và trong một số trường hợp thậm chí nhiều năm) trước khi các mối đe dọa được phát triển và triển khai.

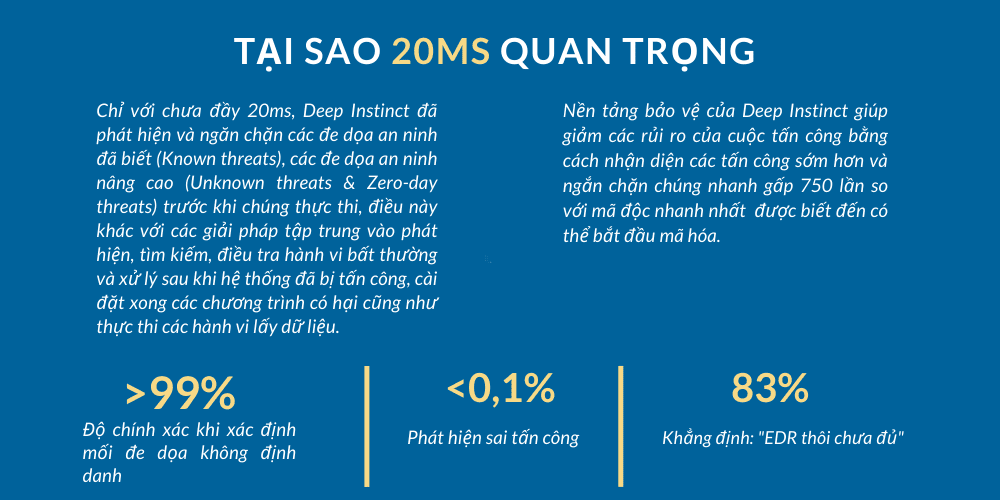

Deep Instinct áp dụng phương pháp phòng ngừa đầu tiên để ngăn chặn ransomware và các phần mềm độc hại khác bằng cách sử dụng khung an ninh mạng học sâu, được xây dựng đầu tiên trên thế giới. Deep Instinct dự đoán và ngăn chặn các mối đe dọa đã xác định, chưa xác định và zero-day chỉ trong <20 mili giây, nhanh hơn 750 lần so với ransomware nhanh nhất có thể mã hóa.

Nguồn: https://www.deepinstinct.com/blog/emotet-malware-returns-in-2022