Passkey (Password-less future) – Tương lai không mật khẩu là bước tiến lớn trong lĩnh vực xác thực số. Được hậu thuẫn bởi những ông lớn công nghệ như Google, Microsoft và Apple. Dựa trên tiêu chuẩn xác thực không mật khẩu của Liên minh FIDO, passkey mang đến một phương thức đăng nhập mới. Tiện lợi, kháng lừa đảo và không còn phụ thuộc vào mật khẩu truyền thống vốn tiềm ẩn nhiều rủi ro. Tuy nhiên, thực tế lại phức tạp hơn. Dù người dùng đã thiết lập passkey, mật khẩu cũ thường vẫn còn tồn tại song song như một phương thức đăng nhập hợp lệ. Điều này có nghĩa là tin tặc vẫn có thể đánh cắp mật khẩu, khai thác điểm yếu quen thuộc qua các hình thức như phishing, hay từ các vụ rò rỉ dữ liệu.

Cách thức hoạt động của passkey

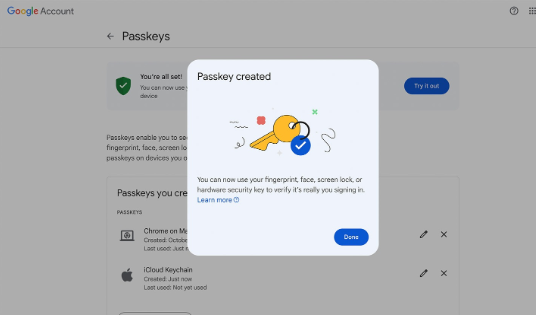

Passkey là phương thức xác thực không mật khẩu, sử dụng ‘public key – private key’ để tăng tính bảo mật. Người dùng đăng ký passkey sau khi đăng nhập tài khoản bằng phương thức xác thực hiện có trên dịch vụ trực tuyến.

Passkey được lưu trong trình quản lý mật khẩu mặc định hoặc trên khóa bảo mật nếu người dùng chọn sử dụng thiết bị phần cứng. Người dùng có thể đồng bộ passkey giữa các thiết bị qua trình quản lý mật khẩu hoặc mang theo khóa bảo mật.

Khi đăng nhập, người dùng xác minh danh tính bằng sinh trắc học, mã PIN hoặc chạm khóa bảo mật đã đăng ký. Thiết bị gửi chữ ký mật mã đến máy chủ để xác minh và hoàn tất quá trình đăng nhập an toàn.

Passkey chỉ hoạt động trên đúng website đã đăng ký, không thể bị nhập nhầm vào trang lừa đảo. Dịch vụ trực tuyến chỉ lưu public key, không có hash mật khẩu, giảm nguy cơ bị đánh cắp hoặc bẻ khóa.

Mỗi dịch vụ và tài khoản có passkey riêng, không thể dùng chung để theo dõi hoạt động người dùng. Sinh trắc học hoặc PIN dùng để mở khóa passkey luôn được xử lý cục bộ, không rời khỏi thiết bị.

Trên thiết bị mới, người dùng cài lại trình quản lý mật khẩu để truy cập passkey đã đồng bộ từ trước. Nếu dùng khóa bảo mật, private key không đồng bộ mà chỉ hoạt động khi khóa được kết nối trực tiếp.

Passkey giúp loại bỏ nguy cơ bị lừa đảo, bảo vệ quyền riêng tư và cung cấp trải nghiệm xác thực đơn giản. Được xem là phương thức xác thực an toàn, tiện lợi và là xu hướng thay thế mật khẩu trong tương lai.

Passkey hiện khả dụng trên các thiết bị:

- Thiết bị iPhone sử dụng hệ điều hành iOS 16 trở lên.

- Máy tính Macbook có hệ điều hành macOS Ventura trở lên.

- Thiết bị Android có điều hành từ Android 9 trở lên.

- Máy tính hỗ trợ Windows 10 trở lên.

Passkey hiện khả dụng trên các trình duyệt:

- Chrome 109 trở lên.

- Safari 16 trở lên.

- Edge 109 trở lên.

Ưu điểm của passkey so với mật khẩu truyền thống

- An toàn hơn: Passkey sử dụng các tiêu chuẩn xác thực không cần mật khẩu, vốn được coi là an toàn hơn so với mật khẩu truyền thống.

- Dễ sử dụng hơn: Passkey chỉ yêu cầu người dùng xác thực bằng cách sử dụng phương thức xác thực sinh trắc học, đơn giản hơn so với việc phải nhớ và nhập mật khẩu phức tạp.

- Tương thích hơn: Passkey là một tiêu chuẩn mở, do đó nó có thể được sử dụng bởi các ứng dụng và trang web khác nhau.

Tại sao dùng passkey vẫn bị đánh cắp mật khẩu?

Hầu hết các trường hợp, khi thiết lập passkey cho một tài khoản đã có từ trước (sử dụng mật khẩu). Mật khẩu của bạn vẫn tiếp tục hoạt động sau khi đã kích hoạt passkey. Trang web hay dịch vụ đó không vô hiệu hóa tùy chọn đăng nhập bằng mật khẩu.

- Nếu chỉ cần nhập mật khẩu để đăng nhập, thì đó là không vô hiệu hóa tùy chọn đăng nhập bằng mật khẩu.

- Nếu trang web bắt buộc bạn phải xác minh bằng vân tay hoặc có mã gửi về điện thoại, thì đó là đã vô hiệu hóa đăng nhập chỉ bằng mật khẩu.

Thay vào đó, các trang web chỉ bổ sung passkey như một phương thức đăng nhập thay thế. Thử nghiệm hơn một tá trang web – và tất cả đều hoạt động theo cách đó.

Điều này đồng nghĩa với việc: Bạn – và cả kẻ tấn công – vẫn có thể dùng mật khẩu để đăng nhập. Nói cách khác, hacker vẫn có thể:

- Đánh cắp mật khẩu của bạn.

- Lừa đảo (phishing) để khiến bạn tự tiết lộ mật khẩu.

- Dò mật khẩu.

- Hoặc giải mã hash mật khẩu nếu họ có được nó từ hệ thống.

Về bản chất, điều này có nghĩa là bạn đang sử dụng một phương thức xác thực an toàn hơn (passkey), nhưng hacker vẫn có thể dùng mật khẩu cũ để xâm nhập.

Tips phòng ngừa rò rỉ password

- Đảm bảo mật khẩu của bạn đủ mạnh.

Mỗi mật khẩu nên dài tối thiểu 12 ký tự và hoàn toàn ngẫu nhiên. Hãy sử dụng trình quản lý mật khẩu để tạo và lưu trữ các mật khẩu mạnh, riêng biệt cho từng trang web/dịch vụ.

Nếu bạn tự thiết lập mật khẩu, hãy đảm bảo nó dài ít nhất 20 ký tự. Rất ít người muốn làm vậy, nên hãy sử dụng trình quản lý mật khẩu bất cứ khi nào có thể. - Khi bạn tạo passkey, hãy nhớ rằng mật khẩu vẫn hoạt động.

- Nếu trang web hoặc dịch vụ cho phép vô hiệu hóa đăng nhập bằng mật khẩu khi bạn đã bật passkey – hãy làm ngay.

Ví dụ, Microsoft cho phép bạn vô hiệu hóa mật khẩu nếu bạn dùng ứng dụng Microsoft Authenticator. Tuy nhiên, điều trớ trêu là Microsoft Authenticator không có khả năng chống lừa đảo, vì vậy giải pháp này không được đánh giá cao. - Ngay cả khi bạn đã vô hiệu hóa mật khẩu khi sử dụng passkey. Một số dịch vụ, hệ thống vẫn có thể lưu trữ hoặc sử dụng mật khẩu hoặc hash mật khẩu phía sau hậu trường như một phần của quy trình xác thực trong một số kịch bản.

Ví dụ: Trong nhiều phương thức xác thực của Microsoft (như đăng nhập bằng thẻ thông minh), ngay cả khi bạn không sử dụng mật khẩu. Microsoft vẫn lưu trữ và sử dụng một dạng hash tương đương mật khẩu ở phía server. Vẫn còn nhiều tình huống mà mật khẩu được lưu trữ và sử dụng mà chúng ta không hề biết.

Kết luận

Ngay cả khi dùng passkey, mật khẩu vẫn có thể bị đánh cắp nếu người dùng thiếu nhận thức.

Tin tặc tận dụng lỗ hổng từ con người qua phishing, giả mạo và lừa đảo tinh vi. Đào tạo nhận thức an toàn thông tin là tuyến phòng thủ đầu tiên, hiệu quả và bền vững nhất. Mi2 là đối tác của KnowBe4 – hãng bảo mật cung cấp giải pháp đào tạo nhận thức an ninh mạng uy tín giúp nhân viên nhận diện, phản ứng đúng trước các mối đe dọa mạng.

📩 Liên hệ Mi2 để nhận tư vấn giải pháp phù hợp. Bảo mật bắt đầu từ con người – Đừng để lỗ hổng nhỏ gây hậu quả lớn!