Trong báo cáo cuối cùng của Forescout về OT:ICEFALL. Forescout Vedere Labs đã tìm ra ba lỗ hổng mới và kết thúc dự án sau một năm nghiên cứu theo thông tin được công bố ban đầu.

Nghiên cứu OT:ICEFALL, bao gồm 61 lỗ hổng ảnh hưởng đến 13 nhà cung cấp. Đã đưa ra ba nhận định quan trọng về tình trạng hiện tại của bảo mật sản phẩm OT:

- Các nhà cung cấp vẫn thiếu hiểu biết cơ bản về tích hợp bảo mật khi phát triển sản phẩm

Ngoài ra, bản báo cáo phát hiện ra các lỗ hổng bảo mật lặp đi lặp lại khi lập kế hoạch kiểm soát bảo mật. Các lỗ hổng này cho thấy sự thiếu hiểu biết. Về các biện pháp kiểm soát bảo mật cơ bản, bao gồm:

- Lưu trữ dữ liệu nhạy cảm dưới dạng văn bản thuần túy hoặc mã hóa cứng thông tin xác thực.

- Xác thực chỉ ở phía máy khách hoặc không có xác thực phía máy chủ.

- Sử dụng kiểm soát trạng thái trên các giao thức không trạng thái.

- Thiếu sót các bước xác thực quan trọng.

- Sử dụng thuật toán bị hỏng hoặc cài đặt sai.

Một số lỗ hổng này vẫn tồn tại trong các sản phẩm cũ hơn. Do yêu cầu tương thích ngược, nhưng chúng cũng được tìm thấy trong các thiết kế mới hơn.

- Nhà cung cấp thường phát hành các bản vá chất lượng thấp

Các bản vá không hoàn chỉnh có thể dẫn đến việc phát hiện ra các lỗ hổng mới. Cho thấy cách mà một bản vá xấu có thể làm tăng rủi ro thay vì giảm nó. Tình trạng này đã được công nhận trước đây trong lĩnh vực công nghệ thông tin. Nhưng lại càng trở nên nghiêm trọng hơn trong OT. Nơi mà việc áp dụng các bản vá bảo mật khó hơn. Các bản vá thường không hoàn chỉnh do thiếu phân tích các biến thể. Và sửa lỗi từng phần cho các lỗ hổng. Thay vì giải quyết nguyên nhân gốc rễ của chúng.

- Nhà cung cấp phải cải thiện các quy trình kiểm tra bảo mật

Những lỗ hổng “bề mặt” mà Forescout tìm thấy trong dự án. Đã đặt ra nghi ngờ về chất lượng các quy trình kiểm tra bảo mật hiện tại của các sản phẩm. Lý do đưa ra có thể là trong một số trường hợp. Các sản phẩm và giao thức cần duy trì khả năng tương thích với các thiết kế cũ. Tuy nhiên, đối với một số nhà cung cấp đã được chứng nhận về phát triển vòng đời sản phẩm. Điều này khiến chúng ta phải tự hỏi làm thế nào mà những lỗi này lại bị các nhà cung cấp đó bỏ qua ngay từ đầu.

Mỗi vấn đề nêu trên phản ánh cách tiếp cận của một số nhà cung cấp. Nhưng không nhất thiết áp dụng cho tất cả các nhà cung cấp bị ảnh hưởng bởi OT:ICEFALL.

Đọc thêm: Đánh giá các mối đe dọa 2023

Các lỗ hổng mới của sản phẩm OT

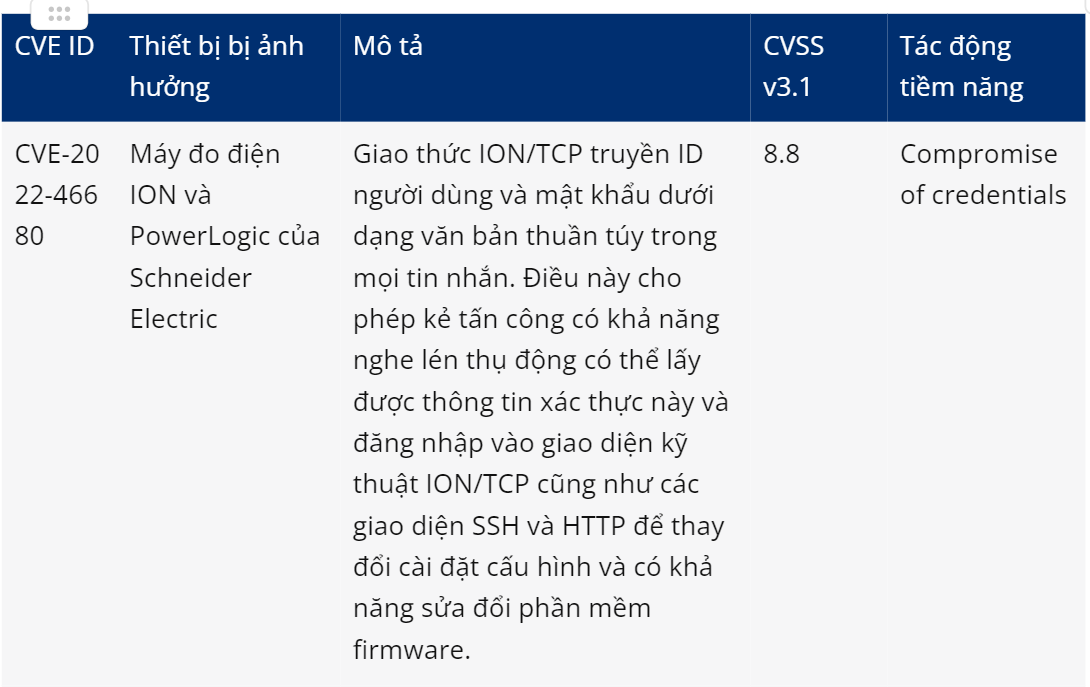

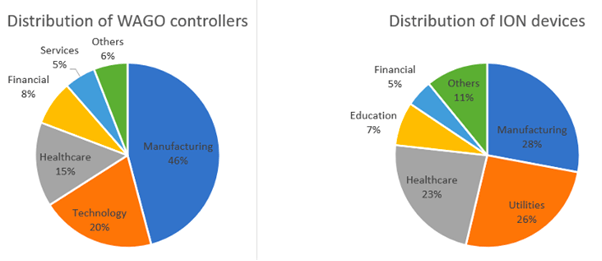

Bảng dưới đây tóm tắt các lỗ hổng mới mà chúng tôi công bố. CVE-2022-46680 là vấn đề cuối cùng được tìm thấy trong nghiên cứu OT:ICEFALL ban đầu. Và không được công bố ngay lập tức theo yêu cầu của nhà cung cấp bị ảnh hưởng. CVE-2023-1619 và CVE-2023-1620 là những phát hiện mới trên các bộ điều khiển WAGO. Sử dụng môi trường chạy CODESYS V2 phổ biến .

Các biện pháp khắc phục và giảm thiểu rủi ro cho lỗ hổng CVE-2022-46680. Đã được nhà cung cấp Schneider Electric công bố trong thông báo bảo mật. Forescout và Schneider Electric đã hợp tác chặt chẽ để giải quyết vấn đề này. Việc phát triển bản vá để bảo vệ cho giao thức cũ được thiết kế từ 30 năm trước. Là một thành tựu đáng kể và cho thấy cam kết của Schneider Electric trong việc áp dụng triết lý “bảo mật ngay từ khâu thiết kế” để bảo vệ khách hàng hiện tại. Các biện pháp khắc phục và giảm thiểu rủi ro cho các lỗ hổng CVE-2023-1619 và CVE-2023-1620. Cũng có sẵn trong thông báo của nhà cung cấp.

Các đồng hồ đo năng lượng ION và PowerLogic cung cấp khả năng giám sát điện năng. Và năng lượng trong các lĩnh vực như sản xuất, năng lượng, hệ thống nước và nước thải. WAGO 750 là một dòng bộ điều khiển tự động. Với các biến thể hỗ trợ nhiều giao thức khác nhau. Chẳng hạn như Modbus, KNX, Ethernet/IP, PROFIBUS, CANopen, BACnet/IP, DeviceNet và LonWorks. Được sử dụng trong các lĩnh vực như cơ sở thương mại, sản xuất, năng lượng và giao thông vận tải.

Mặc dù các thiết bị này không được thiết kế để kết nối trực tuyến. Chúng tôi ghi nhận trên Shodan từ 2.000 đến 4.000 thiết bị có nguy cơ bị truy cập trực tiếp. Các giao thức bị phơi bày phổ biến nhất là HTTP cho bộ điều khiển WAGO. Và Telnet cho đồng hồ ION. Bộ điều khiển WAGO phổ biến nhất ở Châu Âu. Trong khi đồng hồ ION phổ biến nhất ở Bắc Mỹ.

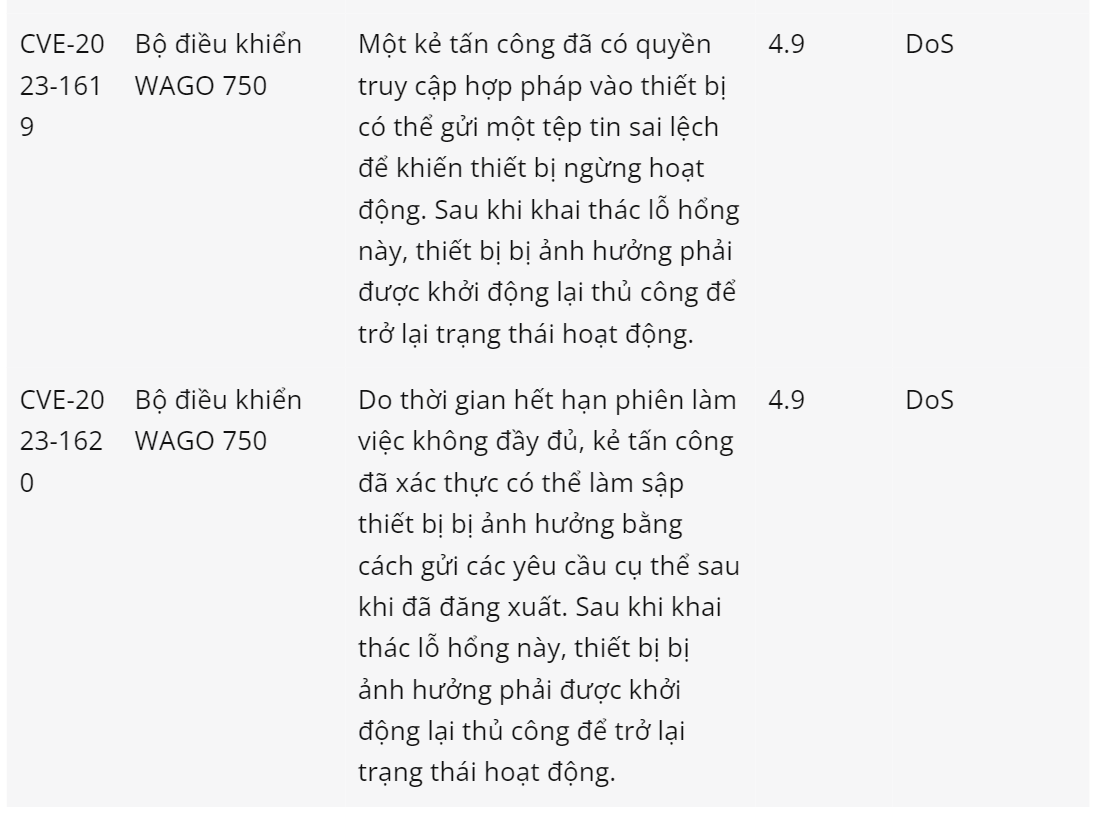

Trên Forescout Device Cloud – một kho lưu dữ liệu từ 19 triệu thiết bị được giám sát bởi các thiết bị Forescout – thấy được khoảng 500 bộ điều khiển WAGO và 500 đồng hồ đo điện ION. Cả hai loại thiết bị này đều thường gặp nhất trong lĩnh vực sản xuất. Nhưng chúng cũng phổ biến trong các tiện ích và chăm sóc sức khỏe. Trong trường hợp sau chủ yếu là dành cho tự động hóa tòa nhà.

Đọc thêm: 5 Thiết bị kết nối mạng có rủi ro cao nhất năm 2023

Biểu đồ so sánh độ phổ biến của bộ điều khiển WAGO và đồng hồđo điện ION

“Shift left” để thiết kế an ninh OT ngay từ đầu.

Nghiên cứu OT:ICEFALL cho thấy tầm quan trọng của việc giám sát chặt chẽ hơn và cải thiện các quy trình liên quan đến thiết kế an toàn, vá lỗi và kiểm thử ở các nhà cung cấp thiết bị OT.

Ngày càng có nhiều cuộc thảo luận về việc cần phải đưa ra các nhà cung cấp cần có trách nhiệm cao hơn và cần thiết phải có bảo mật tốt hơn từ khi triển khai sản phẩm, dịch vụ và nên được cấu hình ngay từ đầu. . Chiến lược An ninh mạng Quốc gia của Mỹ cũng nêu mục tiêu chiến lược là “chuyển đổi trách nhiệm đối với các sản phẩm và dịch vụ phần mềm không an toàn”, bao gồm cả việc ban hành luật pháp để thiết lập trách nhiệm của nhà cung cấp thiết bị đối với các sản phẩm không an toàn hoặc dễ bị tấn công.

Dù các thảo luận về quy định này có diễn ra như thế nào thì một cách để cải thiện tình trạng an ninh OT là đảm bảo các nhà cung cấp giải quyết những sai lầm thiết kế rõ ràng như những sai lầm đã được nêu trong nghiên cứu. Việc “shift left” hoạt động an ninh sẽ phá vỡ văn hóa hiện tại của việc vá lỗi từng phần “kém hiệu quả và cản trở” trong OT.

Kết luận

Xét cho cùng, việc vá lỗi trong hệ thống OT có thể ẩn chứa rủi ro. Cải thiện quy trình vá lỗi bằng cách đảm bảo các bản vá được kiểm tra bảo mật nghiêm ngặt, bao gồm phân tích biến thể và ưu tiên hơn các tính năng sản phẩm mới sẽ tự động làm giảm số lượng lỗ hổng mới xuất hiện.

Đối với các chủ sở hữu tài sản đang sử dụng các thiết bị CNTT vốn không an toàn và dễ bị tấn công, quyết định thời điểm vá lỗi là một thách thức. Hiện nay, có một xu hướng tập trung vào khả năng bị khai thác để đưa ra quyết định này. Mặc dù việc xem xét khả năng này là quan trọng, nhưng nó cũng có thể thay đổi nhanh chóng, dưới tác động của những yếu tố như động cơ của kẻ tấn công và các công cụ khai thác có sẵn công khai.

Ví dụ, lỗ hổng CVE-2015-5374 lần đầu tiên được báo cáo mà không có thông tin chi tiết vào tháng 7 năm 2015 trước khi bị sử dụng vào tháng 12 năm 2016 như một phần của cuộc tấn công Industroyer – nhưng thông tin chi tiết của nó đã có thể được tìm thấy trong một bài thuyết trình vào tháng 5 năm 2016, nửa năm trước khi cuộc tấn công xảy ra. Vào tháng 3 năm 2018, mã khai thác đã được tích hợp vào Metasploit, khiến nó có thể được sử dụng rộng rãi trong công chúng.

An ninh đa lớp được thiết kế để đối phó với loại khả năng biến động này, nhưng nếu người phòng thủ chỉ dựa vào việc sự kiện có khả năng xảy ra thấp mà không tích hợp nhiều biện pháp an ninh đa lớp, họ có thể không kịp vá lỗi khi khả năng đó thay đổi.

Vì tất cả những lý do này, các doanh nghiệp nên thực hiện phân tích cẩn thận, dựa trên hậu quả để xác định lỗ hổng nào cần vá, trên những tài sản nào, thay vì tuân theo hướng dẫn của nhà cung cấp một cách thiếu cân nhắc hoặc chỉ dựa vào các biện pháp kiểm soát bù đắp.