Trong nửa đầu năm 2023, Forescout Vedere Labs đã công bố báo cáo về đánh giá các mối đe dọa, tập trung vào lỗ hổng, kẻ tấn công, và phần mềm độc hại. Báo cáo tiếp tục theo dõi sự tiến triển của mối đe dọa. Với 16.556 lỗ hổng mới, tăng 15% so với năm trước. Kẻ tấn công chủ yếu là tội phạm mạng (51%). Nguồn gốc từ Nga (25%), Trung Quốc (16%), và Iran (13%).

Các cuộc tấn công ransomware cũng tăng lên, đặc biệt từ các nhóm như LockBit, Cl0p, và ALPHV. Các nhóm được tài trợ bởi quốc gia. Tiếp tục sử dụng các công cụ hợp pháp như Cobalt Strike và Metasploit. Trong số 2.809 cuộc tấn công ransomware, Mỹ chiếm 48%. Tiếp theo là quốc gia châu Âu (26%). Cơ sở hạ tầng của kẻ thù dựa nhiều vào việc tái sử dụng các công cụ như Sliver và Mythic C2s.

Hãy cùng Mi2 và hãng bảo mật Forescout cùng tìm hiểu chi tiết hơn qua báo cáo bên dưới.

Báo cáo về Lỗ hổng

Trong nửa đầu năm 2023, Forescout Vedere Labs đã phát hiện và công bố tám CVEs mới (Common Vulnerabilities and Exposures), bao gồm:

- Ngày 13 tháng 2: Hai CVE ảnh hưởng đến PLC Schneider Electric Modicon. Sử dụng trong nghiên cứu về Deep Lateral Movement.

Báo cáo lổ hổng về CVEs

Hai CVEs ảnh hưởng đến Schneider Electric Modicon PLCs (Programmable Logic Controllers). Những lỗ hổng này đã được sử dụng như một phần của một nghiên cứu có hệ thống. Về cách các kẻ tấn công có thể di chuyển ngang giữa các phân đoạn mạng khác nhau. Và các loại mạng tại cấp điều khiển của các mạng OT (Operational Technology). Được gọi là Deep Lateral Movement.

- Ngày 2 tháng 5: Ba CVE ảnh hưởng đến triển khai Border Gateway Protocol (BGP) của FRRouting, những lỗ hổng này chỉ ra rằng triển khai BGP hiện đại vẫn có những điểm yếu có thể bị kẻ tấn công lợi dụng.

- Ngày 15 tháng 6: Ba CVE ảnh hưởng đến bộ điều khiển công nghiệp và đồng hồ đo công suất. Kết thúc dự án OT:ICEFALL và tiết lộ tổng cộng 61 CVE ảnh hưởng đến thiết bị OT. Dự án kết thúc với những bài học về bảo mật OT và chất lượng bản vá.

Số lượng lỗ hổng

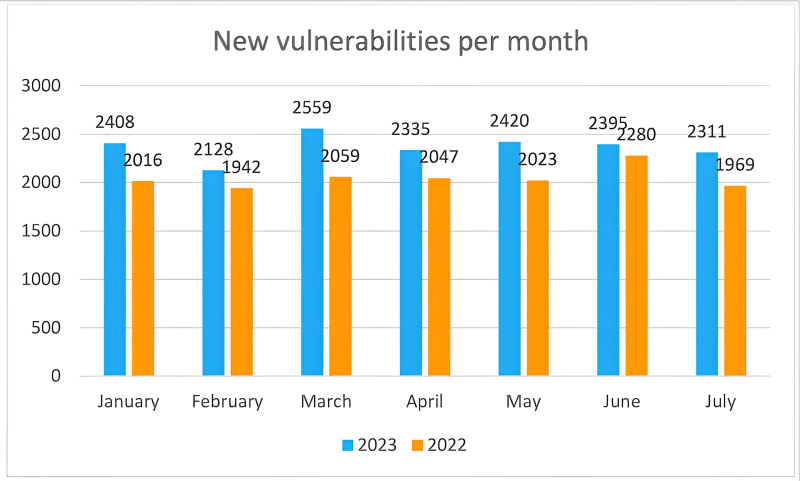

Ngoài ra, trong giai đoạn này, tổng cộng có 16.556 lỗ hổng mới được công bố. Với trung bình 78 CVE mới mỗi ngày hoặc 2.365 mỗi tháng, tăng 15% so với cùng kỳ năm trước.

Hình 1: Số lượng lỗ hổng mới mỗi tháng

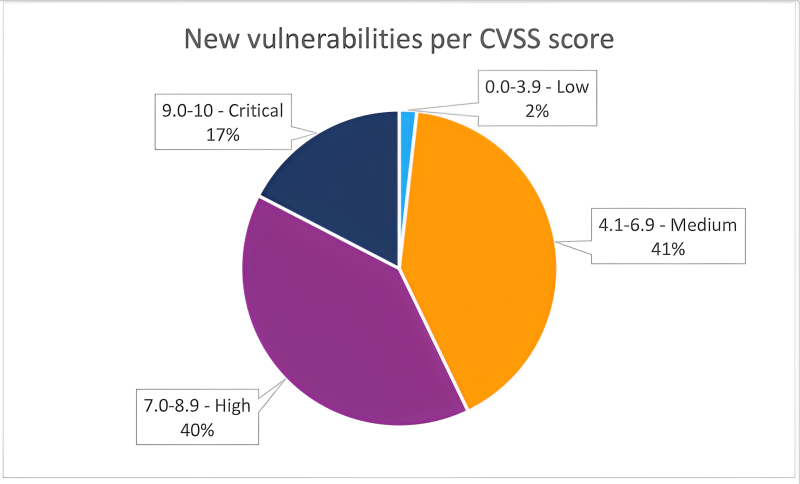

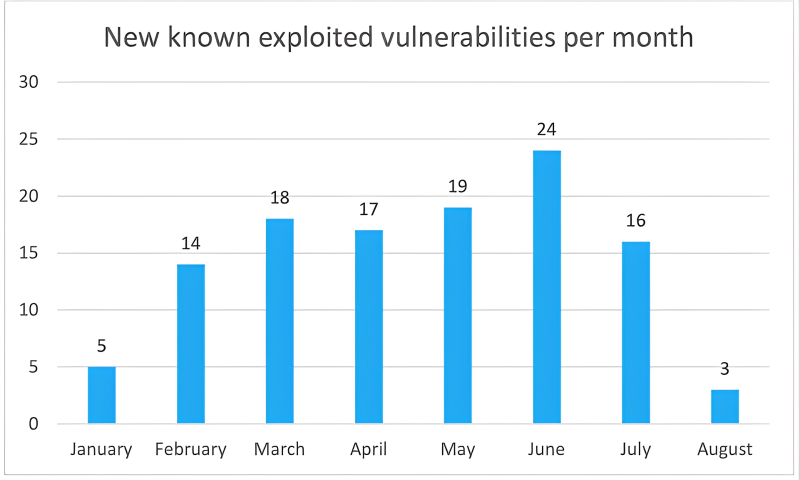

Hầu hết các CVE mới có điểm CVSS trung bình (41%) hoặc cao (40%), trong đó có 17 lỗ hổng quan trọng với điểm CVSS. Trong danh mục Lỗ hổng đã biết bị khai thác của CISAs (Known Exploited Vulnerabilities – KEV), 113 CVE mới được thêm vào, đưa tổng số lên 981, tăng 13%. Trung bình, có 16 lỗ hổng mới được thêm vào mỗi tháng.

Hình 2: Lỗ hổng mới trên mỗi điểm CVSS

Hình 3: Các lỗ hổng mới được khai thác mỗi tháng

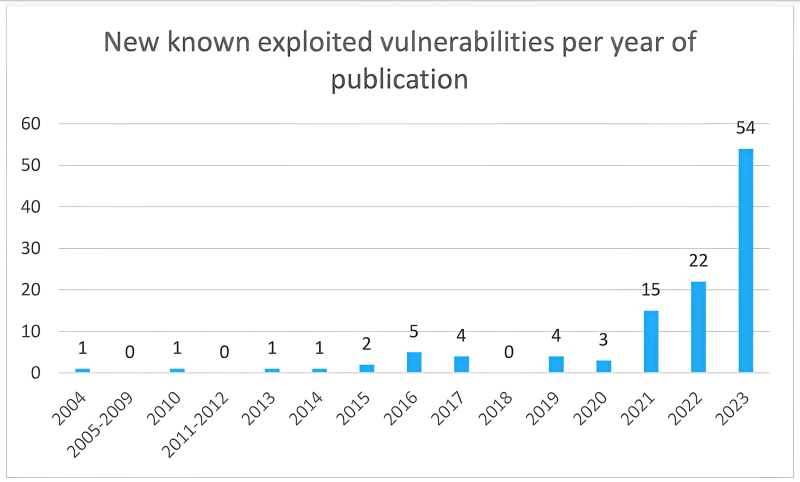

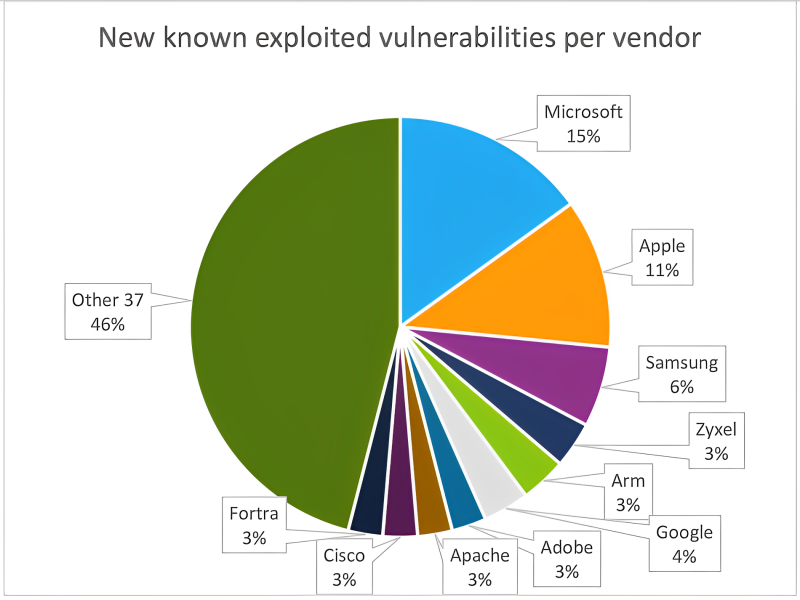

Mặc dù có nhiều lỗ hổng mới được khai thác (48%), nhưng cũng có một lỗ hổng từ năm 2004 và bốn lỗ hổng ảnh hưởng đến sản phẩm đã kết thúc vòng đời. Các lỗ hổng này ảnh hưởng đến 47 nhà cung cấp khác nhau, trong đó 10 nhà cung cấp chiếm 54% số lỗ hổng mới (Hình 4).

Hình 4: Lỗ hổng mới được khai thác mỗi năm xuất bản

Hình 5: Các lỗ hổng mới được khai thác đã biết trên mỗi nhà cung cấ

Đọc thêm: 5 Thiết bị kết nối mạng có rủi ro cao nhất năm 2023

Báo cáo về các tác nhân đe dọa

Forescout Vedere Labs theo dõi thông tin về 464 tác nhân đe dọa, trong đó có 182 (39%) tác nhân đã được cập nhật trong nửa đầu năm 2023.

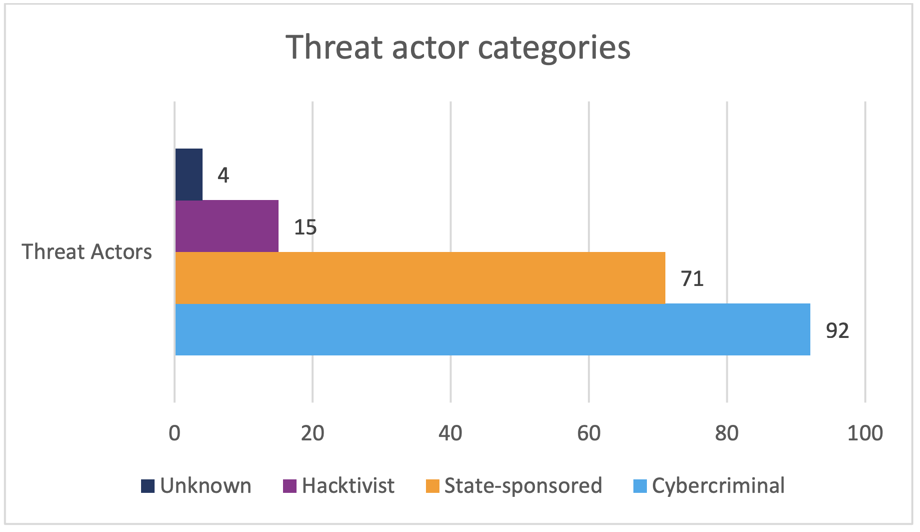

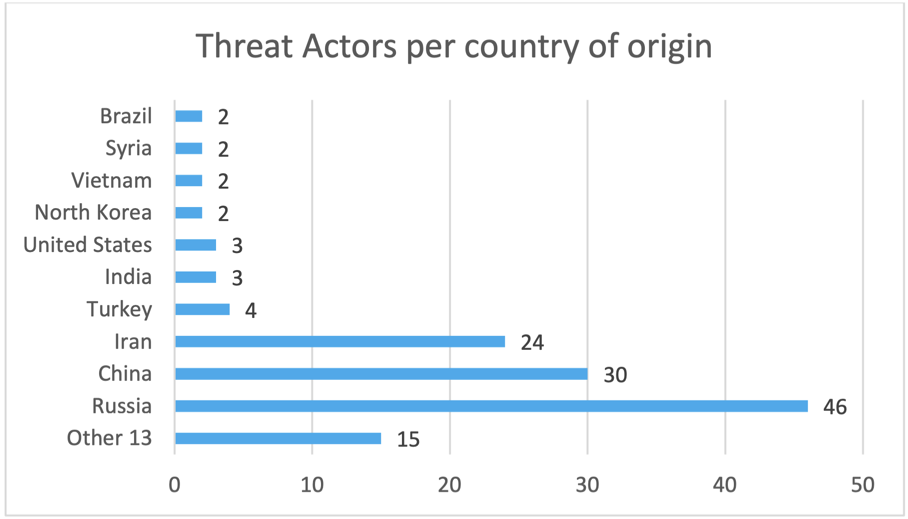

Những con số ở Hình 6 cho thấy rằng các nhân tố này chủ yếu là các tội phạm mạng (51%) – bao gồm các nhóm ransomware – tiếp theo là các nhân tố được tài trợ bởi các quốc gia (39%) và các nhóm hacktivists (8%). Về phương diện các tác nhân tại quốc gia cho thấy rằng chủ yếu đến từ Nga (25%), Trung Quốc (16%) và Iran (13%) (Thống kê như Hình 7).

Hình 6: Danh mục tác nhân đe dọa

Hình 7: Tác nhân đe dọa theo xuất xứ quốc gia

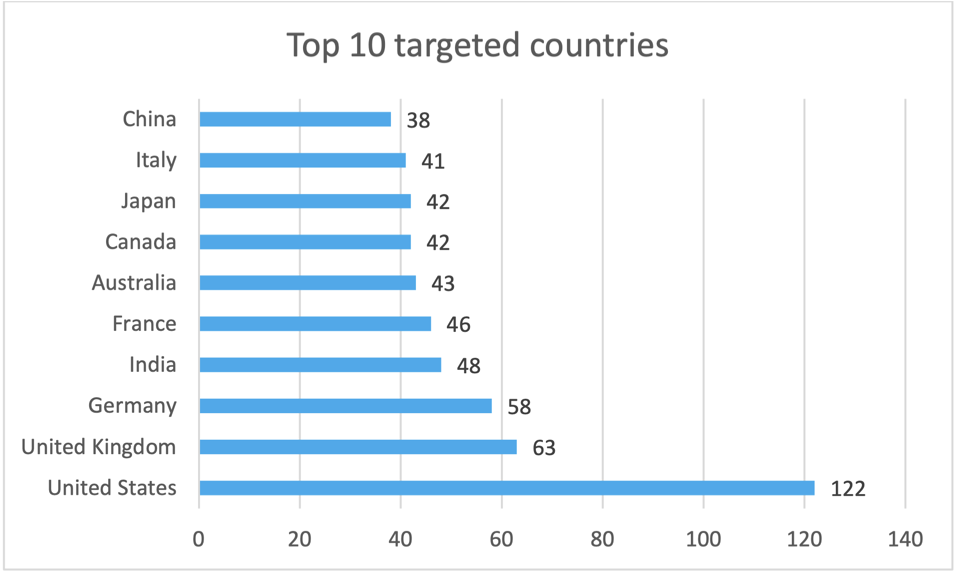

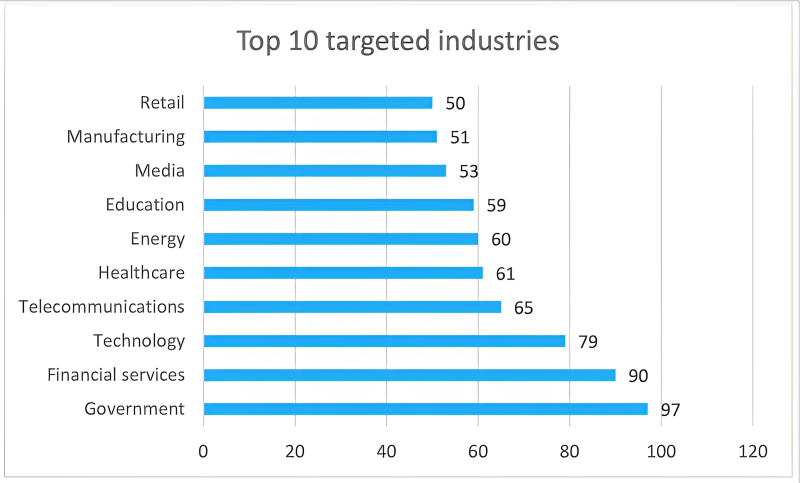

Những nhân tố đe dọa này đã nhắm vào hơn 150 quốc gia, như mô tả của hình bên dưới (Hình 8) cho thấy rằng các mục tiêu hàng đầu là Hoa Kỳ với 67% nhân tố, Anh với 35% và Đức với 32%. Đồng thời, các ngành công nghiệp bị nhắm mục tiêu hàng đầu – được thể hiện trong Hình 9 – là chính phủ với 53% nhân tố, dịch vụ tài chính với 49% và công nghệ với 43%.

Hình 8: 10 quốc gia bị nhắm mục tiêu hàng đầu (theo số lượng tác nhân đe dọa)

Hình 9: Top 10 ngành mục tiêu (theo số lượng tác nhân đe dọa)

Danh sách tội phạm mạng nguy hiểm

Trong nửa đầu năm 2023, hai xu hướng tội phạm mạng đáng chú ý là:

- Sử dụng proxy cư trú: Proxy cư trú là dịch vụ cho phép người dùng kết nối với một mạng và sử dụng thiết bị cư trú chạy phần mềm proxy như một điểm thoát. Phần mềm proxy có thể được phân phối dưới dạng ứng dụng hợp lệ hoặc cài đặt mà không có sự đồng ý của người dùng.

- Phát triển phần mềm lấy thông tin: Phần mềm lấy thông tin được sử dụng để thu thập thông tin nhạy cảm từ nạn nhân, chẳng hạn như thông tin đăng nhập, ví tiền điện tử và thông tin thẻ tín dụng. Loại phần mềm độc hại này thường được phân phối dưới dạng dịch vụ.

Ransomware – Mối quan tâm hàng đầu

Ransomware vẫn là mối đe dọa hàng đầu: Ransomware vẫn là hoạt động tội phạm mạng có lợi nhất và tích cực nhất. Các nhóm ransomware mới nổi, chẳng hạn như Royal, đang hoạt động tích cực. Mục tiêu ransomware phổ biến bao gồm máy chủ ảo hóa. Các lỗ hổng được khai thác rộng rãi bởi các nhóm ransomware, chẳng hạn như CVE-2023-34362, được sử dụng để xâm nhập vào hàng trăm tổ chức.

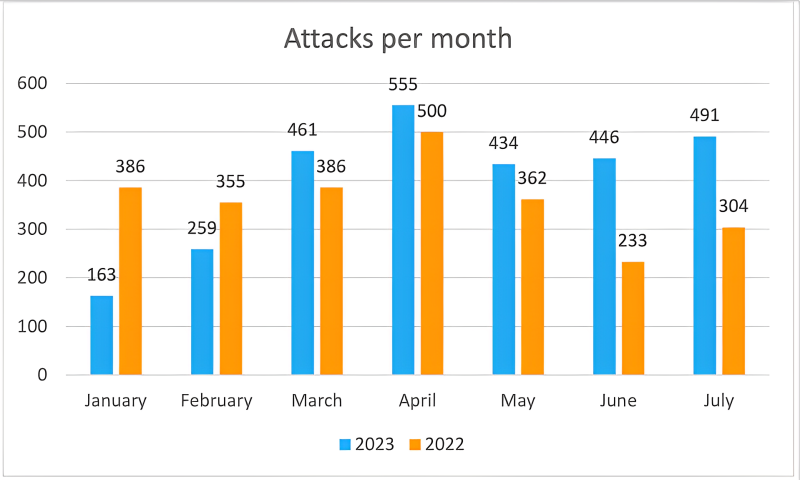

Số lượng cuộc tấn công ransomware tăng 11%: Trong nửa đầu năm 2023, số lượng cuộc tấn công ransomware đã tăng 11% so với cùng kỳ năm ngoái, lên 2.809 cuộc. Đó là một trung bình 401 cuộc tấn công mỗi tháng hoặc 13 cuộc mỗi ngày.

Hình 10: Các cuộc tấn công bằng ransomware mỗi tháng trong năm 2023

Hình 11

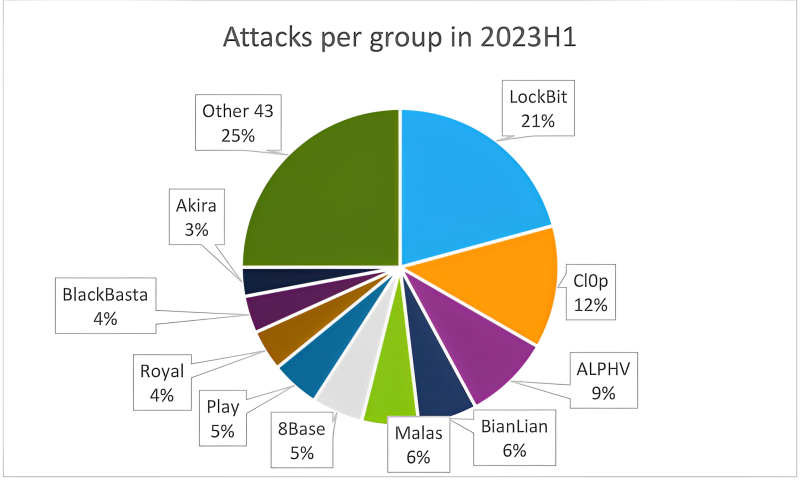

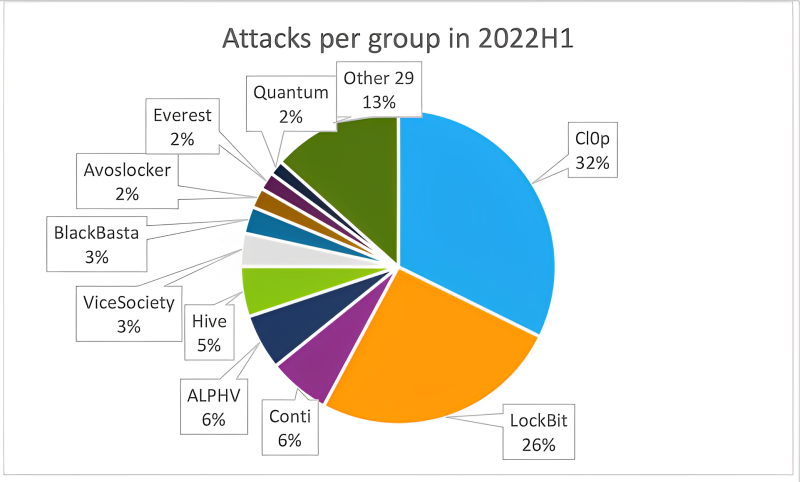

Thể hiện số lượng cuộc tấn công ransomware của các nhóm trong nửa đầu năm 2023 và nửa đầu năm 2022. Các nhóm như LockBit, Cl0p và ALPHV vẫn giữ vị trí hàng đầu, trong khi Conti và Hive đã biến mất do xung đột nội bộ, truy quét của cơ quan chức năng hoặc thay đổi tên để tránh phát hiện. Ngoài ra, nhóm mới như Malas và 8Base đã xuất hiện, làm tăng tổng số nhóm tấn công lên 53, tăng 36 so với nửa đầu năm trước. Cảnh quan ransomware năm nay trở nên đa dạng hơn và phân tán.

Hình 11: Các cuộc tấn công trên mỗi nhóm ransomware trong năm 2023H1 và 2022H1

Hình 12

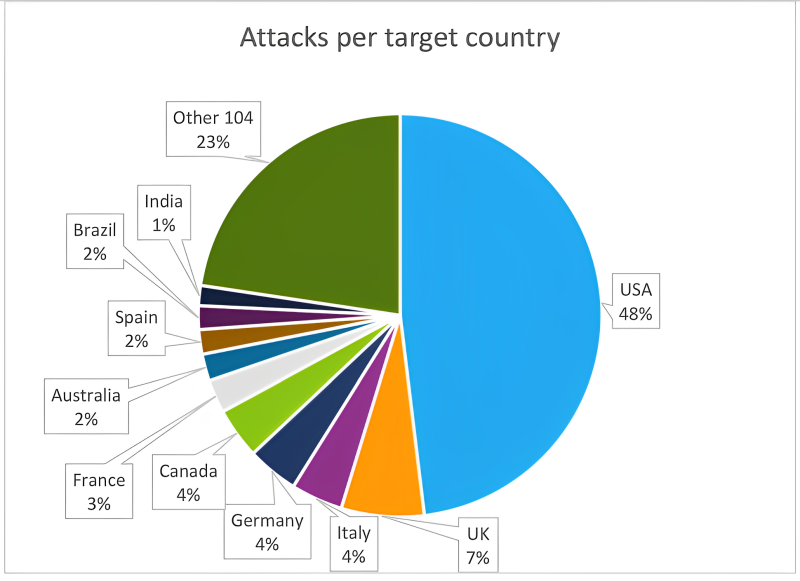

Thể hiện phân bố quốc gia mà tổ chức bị tấn công bởi ransomware. Trong tổng số hơn 100 quốc gia bị ảnh hưởng, Mỹ chiếm gần một nửa (48%), tiếp theo là 26 quốc gia Châu Âu. Còn lại 25 quốc gia khác trải rộng trên toàn thế giới.

Hình 12: Các cuộc tấn công ransomware trên mỗi quốc gia mục tiêu

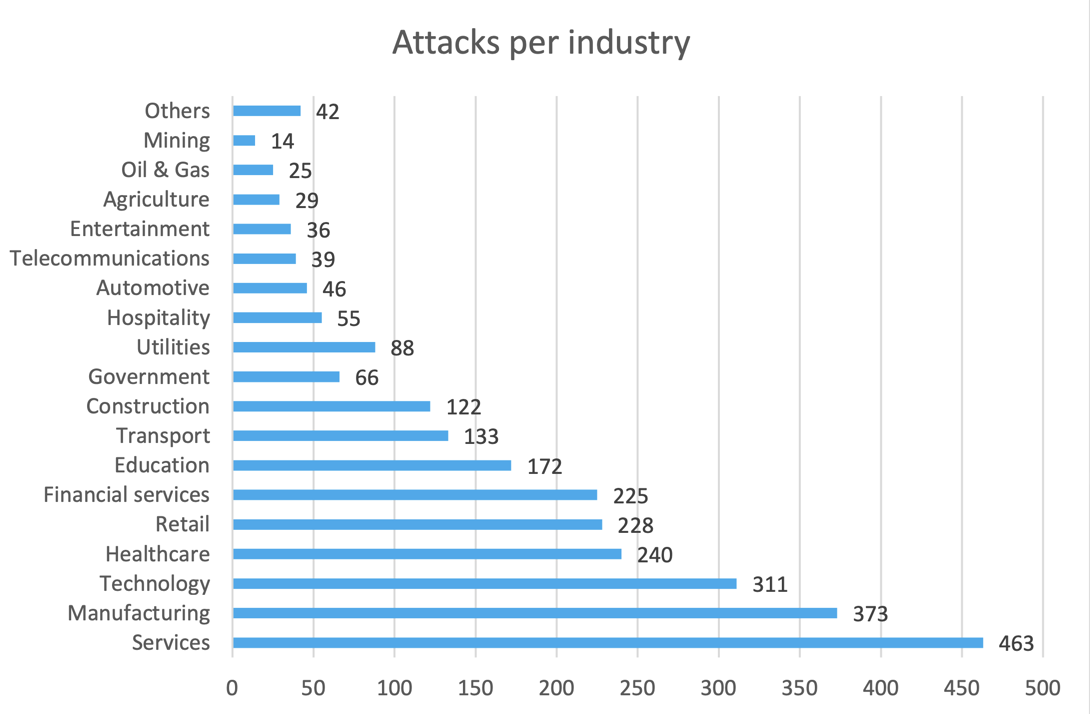

Hình 13

Chỉ ra các ngành công nghiệp chịu tác động mạnh từ ransomware trong nửa đầu năm 2023. Ngành dịch vụ đứng đầu với 16 cuộc tấn công, tiếp theo là sản xuất với 13 và công nghệ với 11. Những ngành khác bị tác động nhiều bao gồm chăm sóc sức khỏe, bán lẻ, dịch vụ tài chính và giáo dục.

Hình 13: Các cuộc tấn công bằng ransomware theo ngành

Đọc thêm: Các Cuộc Tấn Công Mạng Được Hỗ Trợ Bởi AI Đã Tiến Sâu Vào Lĩnh Vực Y Tế

Dưới đây là một số chiến dịch APT (Advanced Persistent Threat) được tài trợ bởi các quốc gia cụ thể:

Nga:

- APT28 (Fancy Bear) đã thực hiện chiến dịch Jaguar Tooth, sử dụng router Cisco để triển khai phần mềm gián điệp ở châu Âu, Hoa Kỳ và Ukraine.

- APT tạo mạng ngang hàng với phần mềm Snake, được FSB sử dụng để thu thập thông tin tình báo toàn cầu.

- Phát hiện phần mềm độc hại mới CosmicEnergy, liên quan đến RostelecomSolar, tập trung vào hệ thống điều khiển công nghiệp.

Trung Quốc:

- Volt Typhoon đã xâm nhập vào các mạng lưới hạ tầng quan trọng của Hoa Kỳ, bao gồm cả các căn cứ quân sự.

- Một APT Trung Quốc khác đã khai thác lỗ hổng trong Barracuda Email Security Gateways để thu thập dữ liệu và di chuyển ngang.

- CISA đã phát hiện ra các nhà hoạt động Trung Quốc lấy được các khóa đặc quyền của Microsoft và giả mạo mã xác thực để truy cập vào các tài khoản email của các cơ quan chính phủ.

Iran:

- APT MuddyWater đã tấn công một trường đại học công nghệ của Israel bằng ransomware DarkBit.

- Các nhóm APT được cho là do Iran tài trợ đã sử dụng ransomware để che đậy các cuộc tấn công phá hoại.

- Iran đang gia tăng việc sử dụng các hoạt động ảnh hưởng mạng để đạt được mục tiêu địa chính trị của mình.

Bắc Triều Tiên:

- Các tác nhân Triều Tiên đã sử dụng ransomware Maui, H0lyGh0st, BitLocker, Deadbolt và các loại khác để tấn công các tổ chức cơ sở hạ tầng quan trọng và yêu cầu thanh toán tiền chuộc.

- Lazarus APT đã sử dụng phiên bản trojan của 3CXDesktopApp để khởi đầu một cuộc tấn công đa bước đối với nhiều tổ chức trên toàn cầu.

Báo cáo về các kẻ tấn công

Trong nửa đầu năm 2023, các nhóm hacktivist tiếp tục hoạt động với phương pháp tương tự như năm 2022, tập trung vào mục đích địa chính trị và sử dụng các kênh truyền thông như Twitter và Telegram. Sự chia rẽ giữa các nhóm tập trung vào tấn công DDoS và những nhóm hướng đến gây thiệt hại vật lý qua thiết bị không quản lý như IoT và OT cũng xảy ra liên tục.

Một trong những nhóm nổi bật nhất vào năm 2022 vì hỗ trợ Nga tấn công các tổ chức phương Tây là Killnet. Killnet thực hiện nhiều cuộc tấn công DDoS, tập trung vào cơ sở hạ tầng quan trọng. Trong ba tháng đầu năm 2023, họ tấn công hơn 90 tổ chức chăm sóc sức khỏe ở Mỹ, gây sự cố dịch vụ trong vài giờ hoặc ngày. Vào tháng 6, Killnet mở rộng cuộc tấn công vào tổ chức tài chính ở châu Âu, kèm theo sự xuất hiện của nhóm hacktivist mới Anonymous Sudan.

Nhóm tấn công GhostSec

GhostSec, cũng là một nhóm hoạt động tích cực, sử dụng công nghệ vận hành, tiếp tục tấn công cơ sở hạ tầng quan trọng ở Nga. Vào tháng 1, họ thông báo về việc mã hóa một đơn vị điều khiển từ xa RTU trên một router di động TELEOFIS RTU968V2, sử dụng phương pháp tấn công bruteforce vào dịch vụ SSH.

Ngoài mối liên hệ Nga-Ukraine, Israel vẫn là mục tiêu ưa thích của hacktivism. Cuộc tấn công OpIsrael, diễn ra từ tháng 4 năm 2013 với mục đích tấn công các tổ chức Israel, chủ yếu là DDoS và can thiệp vào các hệ thống kiểm soát nước tưới và xử lý nước thải. Hoạt động này ban đầu được phối hợp bởi Anonymous từ năm 2013 đến 2021, nhưng năm nay đã có vô số nhóm tham gia, đặc biệt là các nhóm có trụ sở tại Đông Nam Á.

Báo cáo về các phần mềm độc hại

Trong nửa đầu năm 2023, botnet Mirai và các biến thể tiếp tục mở rộng danh sách lỗ hổng mới cho IoT và sử dụng chúng để thực hiện các cuộc tấn công DDoS. Các biến thể của Mirai đã không chỉ tấn công vào các thiết bị như tường lửa, máy chủ web, mà còn nhắm đến hệ thống giám sát năng lượng mặt trời, camera, DVR, hệ thống tự động hóa tòa nhà và nhiều thiết bị khác. Điển hình là biến thể của Gafgyt sử dụng một lỗ hổng ảnh hưởng đến router Zyxel đã hết hạn.

Ngoài ra, xuất hiện ít nhất ba botnet mới, bao gồm Condi (tấn công router TPLink), HinataBot (tấn công router Huawei và Realtek SDK) và Andoryu (tấn công router Ruckus Wireless). Điều đáng chú ý là hai loại phần mềm độc hại mới đã thu hút sự chú ý trong nửa đầu năm 2023:

Raspberry Robin:

Phần mềm độc hại này được phân phối qua thiết bị NAS QNAP và sử dụng để tải xuống các phần mềm độc hại khác. Được quan sát trong các chiến dịch chống lại các tổ chức tài chính tại Châu Âu, Raspberry Robin có lớp hạ tầng thứ hai sử dụng các máy chủ VPS Linode được liên lạc bởi thiết bị NAS QNAP.

HiatusRAT:

Phần mềm độc hại này nhắm vào các router DrayTek Vigor đã hết hạn sử dụng. Nó thu thập thông tin email và truyền tải tệp một cách thụ động, cho phép kẻ tấn công chạy lệnh trên thiết bị xâm nhập và có khả năng được sử dụng để lưu lượng proxy. HiatusRAT được phát hiện từ tháng 7 năm 2022 và có nhiều đặc điểm giống với ZuoRAT, chúng được cho là do các nhà hoạt động Trung Quốc đứng sau.

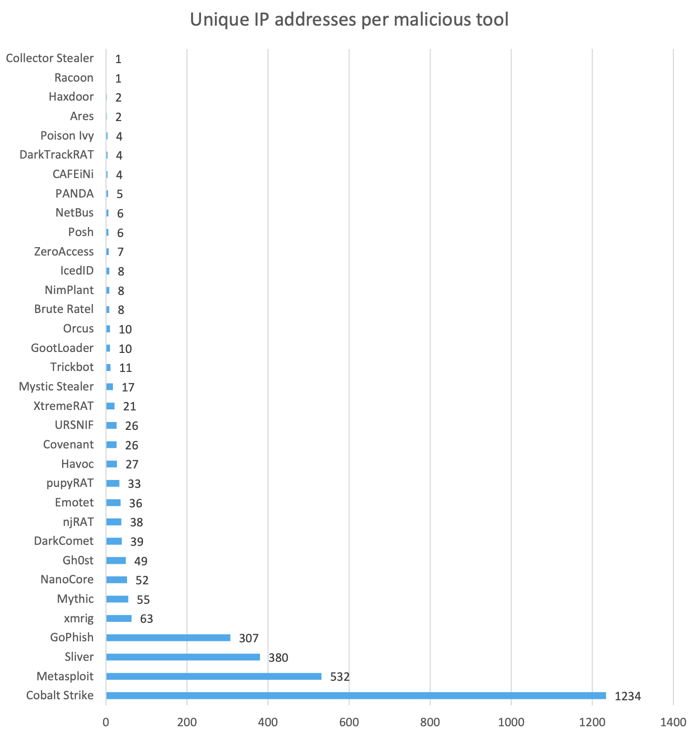

Trong quá trình theo dõi hạ tầng của kẻ thù, Forescout quan sát được sự phân phối của các địa chỉ IP độc nhất, liên quan đến nhiều loại công cụ độc hại như C2, RATs, stealers và miners. Các công cụ hàng đầu bao gồm các ứng dụng kiểm tra bảo mật, với Cobalt Strike và Metasploit được sử dụng rộng rãi. Sliver, một framework mô phỏng kẻ thù, và GoPhish, một toolkit phishing mã nguồn mở, cũng trở nên phổ biến.

Hình 14: Địa chỉ IP duy nhất cho mỗi công cụ độc hại

Tổng kết

Các hoạt động và dữ liệu chúng tôi đã thấy trong nửa đầu năm 2023 xác nhận các xu hướng chúng tôi đã quan sát gần đây về các mối đe dọa đối với các thiết bị không được quản lý, chẳng hạn như:

-

Mục tiêu cơ sở hạ tầng mạng:

Nhóm tài trợ từ Nga và Trung Quốc đặc biệt chú trọng vào khai thác lỗ hổng và phát triển phần mềm độc hại tùy chỉnh cho các thiết bị định tuyến và VPN. Đồng thời, các tội phạm mạng tận dụng các thiết bị định tuyến và chiếm đoạt chúng để tạo ra các proxy dành cho các khu dân cư. Cơ sở hạ tầng mạng trở thành mục tiêu nổi bật, và CISA đã đưa ra chỉ thị cụ thể về giảm thiểu rủi ro từ các thiết bị này.

-

Thiết bị NAS nguy cơ cao:

Trong báo cáo tháng 7, Forescout cho thấy rằng thiết bị NAS ngày càng chứa nhiều phần mềm độc hại khác nhau, không chỉ là botnet DDoS truyền thống. Chúng trở thành thiết bị IoT có nguy cơ cao nhất trên các mạng tổ chức. Đặc biệt là do các chiến dịch mã hóa tiền chuộc. Các lỗ hổng mới như CVE-2023-27992 và Raspberry Robin đã được khai thác trên NAS. Mục tiêu là các hệ thống IT truyền thống.

-

Thiết bị tự động hóa công trình:

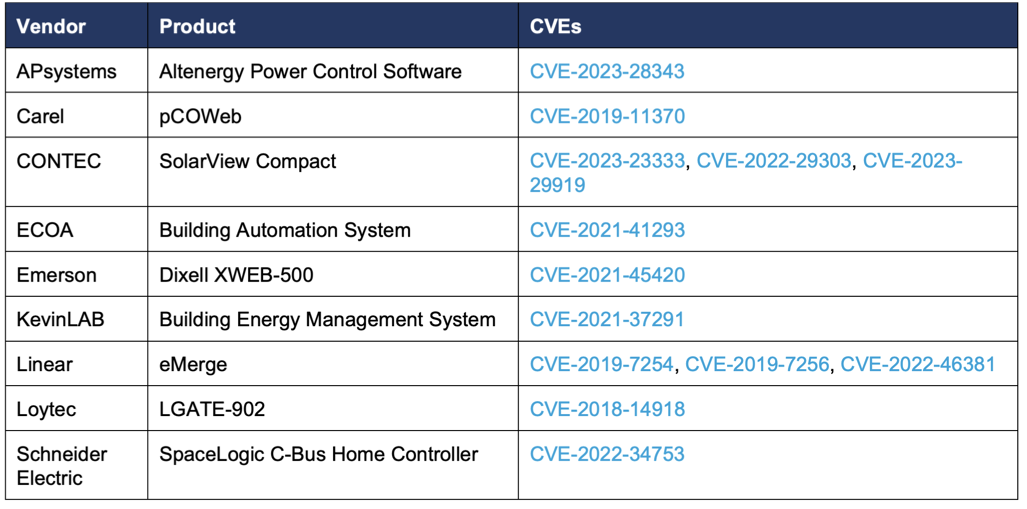

Biến thể của botnet Mirai đã tận dụng lỗ hổng mới trên các thiết bị kiểm soát truy cập. Và các thiết bị giám sát sản xuất năng lượng mặt trời. Schneider Electric cũng báo cáo về các lỗ hổng trên các thiết bị KNX của họ. Có 13 lỗ hổng đang bị khai thác trên các thiết bị tự động hóa công trình. Từ 9 nhà cung cấp, theo thống kê của Shadowserver.

Bảng 1 – Các lỗ hổng bị khai thác ảnh hưởng đến các thiết bị tự động hóa tòa nhà

Một số phát triển khác cũng đáng chú ý, chẳng hạn như:

-

Lỗ hổng CISA KEV:

Các lỗ hổng được thêm vào CISA KEV chủ yếu đến từ trước năm 2023. Mặc dù có những lỗ hổng mới nguy hiểm. Nhưng các tổ chức thường bỏ qua lỗ hổng cũ, tưởng rằng chúng không nguy cơ cao. Tuy nhiên, có bằng chứng cho thấy. Lỗ hổng cũ trên phần mềm IT và thiết bị điều khiển tòa nhà vẫn bị khai thác.

-

Sử dụng công cụ mã nguồn mở:

Kẻ tấn công ngày càng lựa chọn các công cụ mã nguồn mở làm phần của cơ sở hạ tầng của họ. Xu hướng thương mại hóa các công cụ tấn công tiếp tục phát triển mạnh mẽ. Cung cấp cho kẻ tấn công nhiều lựa chọn từ lừa đảo đến quản lý cơ sở hạ tầng.

-

Ransomware không ngừng thay đổi:

Mặc dù ransomware đã là mối đe dọa nổi bật, nhóm tấn công ransomware vẫn thay đổi nhanh chóng. Thậm chí được sử dụng như một vỏ bọc cho các hoạt động của nhà nước tài trợ. Năm 2023, các nhóm ransomware đã thử nghiệm các chiến thuật mới. Chẳng hạn như phân phối ransomware kèm theo các công cụ thu thập thông tin. Sử dụng ransomware tùy chỉnh trên các thiết bị OT. Và thử nghiệm ransomware trên các thiết bị nhúng.

Trong nửa đầu năm 2023, chúng ta đã chứng kiến sự gia tăng về đa dạng của các cuộc tấn công. Từ các đối tượng đe dọa. Có xu hướng kết hợp giữa thiết bị truyền thống. Và các thiết bị không được quản lý, như VPN, bộ định tuyến, NAS, và điều khiển tòa nhà trong các chiến dịch tấn công. Để giảm thiểu rủi ro, chúng tôi đề xuất một số biện pháp cụ thể:

- Mở rộng khả năng quan sát và giảm thiểu rủi ro trên bề mặt tấn công đang gia tăng.

- Đối mặt với những lỗ hổng cũ và hệ thống lạc quan đã hết tuổi.

- Đảm bảo phát hiện mối đe dọa trên tất cả các thiết bị trong tổ chức.

- Theo dõi thông tin về ransomware và các mối đe dọa khác để duy trì tình hình hiện đại.

- Tìm kiếm mối đe dọa bằng các công cụ mới. Giữ cho khả năng phát hiện của bạn luôn linh hoạt và đầy đủ.