Năm 2022 bắt đầu với một dấu ấn đáng nhớ — nhiều tổ chức trên toàn cầu đã phải cố gắng khắc phục lỗ hổng zero-day Log4Shell. Đối với đội ngũ phát triển InsightVM và Nexpose, năm 2022 bắt đầu với việc làm thế nào để Rapid7 có thể gia tăng thêm giá trị và tiếp tục đáp ứng nhu cầu của khách hàng một cách tốt nhất có thể. Điều này có nghĩa là Rapid7 tiếp tục ưu tiên những gì thực sự quan trọng, ngay cả khi điều đó có nghĩa là phải đưa ra một số quyết định khó khăn và phải cải thiện mạnh mẽ hoạt động truyền thông với khách hàng.

Trong suốt năm 2022, Rapid7 đã ra mắt nhiều tính năng và cải tiến mới — một số tính năng rất được mong đợi và được nhiều khách hàng yêu cầu. Log4j đã mang đến những khó khăn, nhưng Rapid7 đã học được từ nó để phản ứng nhanh hơn và tốt hơn với mối đe dọa mới. Rapid7 gần đây đã cải thiện triết lý và chính sách tiết lộ lỗ hổng phối hợp (coordinated vulnerability disclosure – CVD) của Rapid7. Khi Rapid7 gặp phải nhiều loại lỗ hổng nghiêm trọng hơn, Rapid7 đã học được rằng không thể đối xử bình đẳng với tất cả chúng mà cần phải linh hoạt hơn với phương pháp CVD của mình. Vì vậy, Rapid7 đã đưa ra sáu loại lỗ hổng bảo mật (và một phân loại meta gồm “nhiều hơn một”) và một số nét khái quát về những gì Rapid7 dự định thực hiện với CVD của mình cho từng loại lỗ hổng đó.

Rapid7 đã mô phỏng lại nhiều quy trình và nhóm nội bộ của mình để mang lại kết quả tốt hơn cho khách hàng. Chẳng hạn, Rapid7 đang đầu tư đáng kể vào việc tái cấu trúc cơ sở dữ liệu InsightVM/Nexpose để đảm bảo các chương trình quản lý lỗ hổng (VM) mở rộng quy mô với môi trường CNTT đang phát triển của khách hàng.

Dưới đây là một số điểm nổi bật về InsightVM trong 2022:

Cải tiến sản phẩm chính

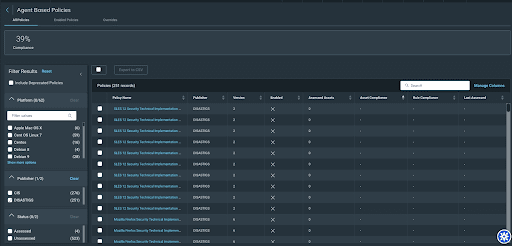

Đánh giá chính sách dựa trên agent

Một chương trình quản lý lỗ hổng mạnh mẽ sẽ đánh giá các tài sản CNTT để tìm ra các cấu hình sai và các lỗ hổng. Đó là lý do tại sao Rapid7 rất vui mừng được giới thiệu Agent-based Policy trong InsightVM. Giờ đây, khách hàng có thể sử dụng Insight Agents để tiến hành đánh giá cấu hình của tài sản CNTT dựa trên các tiêu chuẩn ngành được sử dụng rộng rãi từ Trung tâm An ninh Internet (CIS) và Cơ quan Hệ thống Thông tin Quốc phòng Hoa Kỳ (DISA) để giúp ngăn chặn vi phạm và đảm bảo tuân thủ.

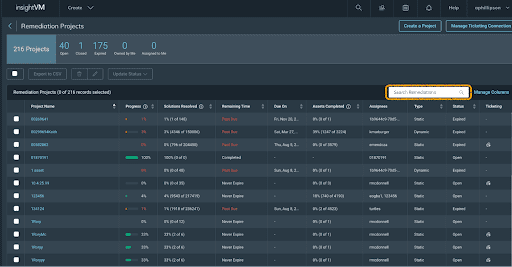

Cải tiến dự án khắc phục

Dự án khắc phục giúp các nhóm bảo mật cộng tác và theo dõi tiến độ của công việc khắc phục (thường được giao cho các đối tác điều hành CNTT của họ). Dưới đây là những cập nhật đáng chú ý của Rapid7:

Remediator Export – một tùy chọn xuất CSV dựa trên giải pháp mới, Remediator Export chứa thông tin chi tiết về nội dung, lỗ hổng, dữ liệu bằng chứng, v.v. cho một giải pháp nhất định.

Một cách tốt hơn để theo dõi tiến độ dự án – Số liệu mới tính toán tiến độ cho các Dự án khắc phục sẽ tăng dần cho từng nội dung riêng lẻ được khắc phục trong một nhóm “giải pháp”. Điều này có nghĩa là khách hàng không còn phải đợi tất cả các nội dung bị ảnh hưởng được khắc phục để xem tiến độ.

Hỗ trợ quét

Hỗ trợ quét (Scan Assistant) cung cấp giải pháp thay thế sáng tạo cho chức năng quét được xác thực truyền thống. Thay vì thông tin đăng nhập dựa trên tài khoản, nó sử dụng chứng chỉ số, giúp tăng tính bảo mật và đơn giản hóa việc quản lý đối với các lần quét được xác thực.

Hỗ trợ quét hiện khả dụng rộng rãi cho Linux

Tạo thông tin đăng nhập Hỗ trợ quét tự động – loại bỏ thêm gánh nặng cho các nhóm quản lý lỗ hổng, khách hàng có thể sử dụng Shared Credentials management UI để tự động tạo thông tin xác thực Hỗ trợ quét.

Cải thiện khả năng mở rộng – cập nhật phần mềm Hỗ trợ quét tự động và xoay vòng chứng chỉ số cho những khách hàng đang tìm cách triển khai và duy trì nhóm Hỗ trợ quét.

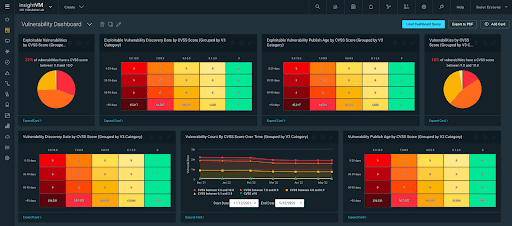

Bảng điều khiển và báo cáo

Khách hàng muốn sử dụng bảng điều khiển để trực quan hóa tác động của một hoặc nhiều lỗ hổng bảo mật cụ thể đối với môi trường của họ và Rapid7 đã tạo ra khá nhiều cập nhật:

Các thẻ bảng điều khiển mới dựa trên mức độ nghiêm trọng của CVSS v3 – Rapid7 đã mở rộng các thẻ bảng điều khiển CVSS để gộp một phiên bản sắp xếp các lỗ hổng dựa trên điểm số CVSS v3 (cùng với điểm số CVSS v2).

Bảng điều khiển nguồn cấp dữ liệu về mối đe dọa bao gồm danh mục KEV của CISA – Rapid7 đã mở rộng phạm vi lỗ hổng được theo dõi để kết hợp danh mục KEV của CISA trong Bảng điều khiển nguồn cấp dữ liệu về mối đe dọa InsightVM để giúp khách hàng ưu tiên nhanh hơn.

5 Thẻ bảng điều khiển mới – Rapid7 đã ra mắt một bộ năm thẻ bảng điều khiển mới sử dụng biểu đồ đường để hiển thị xu hướng về mức độ nghiêm trọng của lỗ hổng và cho phép so sánh dễ dàng khi báo cáo.

Phân phối Báo cáo qua Email – Giờ đây, khách hàng có thể gửi báo cáo InsightVM cho đội ngũ của họ qua email.

Cải tiến agent cho desktop ảo

Đại dịch thúc đẩy công việc từ xa và kéo theo đó là việc sử dụng desktop ảo. Giờ đây, InsightVM có thể xác định các tài sản dựa trên tác nhân là các phiên bản Citrix VDI và tương quan chúng với người dùng, cho phép gắn thẻ tài sản/phiên bản chính xác hơn. Điều này sẽ tạo ra trải nghiệm trơn tru, hợp lý cho các tổ chức triển khai và quét Citrix VDIs. Chúng ta mong đợi những cải tiến tương tự cho VMware Horizon VDI vào năm 2023.

Hỗ trợ được cải thiện

Tính năng opt-in mới giúp khách hàng không cần phải đính kèm nhật ký vào các trường hợp hỗ trợ và/hoặc gửi nhật ký theo cách thủ công, đảm bảo quy trình hỗ trợ nhanh hơn, trực quan hơn.

Phản hồi về mối đe dọa mới nổi đáng chú ý và phạm vi bảo hiểm định kỳ

Vào năm 2022, Rapid7 đã thêm hỗ trợ cho các hệ thống doanh nghiệp như Windows Server 2022, AlmaLinux, VMware Horizon (máy chủ và máy khách), v.v. vào danh sách bảo hiểm định kỳ. Tìm hiểu về các hệ thống có phạm vi bảo hiểm định kỳ.

Chương trình Phản hồi mối đe dọa mới nổi (ETR) của Rapid7 là một phần của quy trình đang diễn ra nhằm cung cấp phân tích chuyên môn nhanh chóng cùng với nội dung bảo mật hạng nhất cho các mối đe dọa bảo mật có mức độ ưu tiên cao nhất. Năm nay Rapid7 đã đánh dấu một số lỗ hổng nghiêm trọng, có thể liệt kê như dưới đây:

- Giả mạo yêu cầu phía máy chủ Microsoft Exchange và Thực thi mã từ xa (CVE-2022-41040 và CVE-2022-41082)

- Tràn bộ đệm OpenSSL (CVE-2022-3786 và CVE-2022-3602)

- Máy chủ hợp lưu và Trung tâm dữ liệu Thực thi mã từ xa không được xác thực (CVE-2022-26134)

- Fortinet FortiOS Authentication Bypass (FortiGate, FortiProxy, FortiSwitch Manager) (CVE-2022-40684)

Đó chưa phải là tất cả. Rapid7 đã thêm hơn 21.000 lần kiểm tra mới trên gần 9000 CVE để giúp khách hàng hiểu rõ hơn về rủi ro của họ và do đó bảo mật tốt hơn.

Hãy xem các blog trước đây của Rapid7 – Q1, Q2 và Q3 – để biết thêm thông tin về các cải tiến sản phẩm và bảo hiểm lỗ hổng chính.

Câu chuyện của khách hàng

Năm ngoái, Rapid7 đã có đặc quyền chia sẻ những câu chuyện về cách khách hàng của Rapid7 đang sử dụng Insight VM để bảo vệ môi trường của họ. Đây là những gì trích dẫn từ một khách hàng:

“Một trong những điều chúng tôi đánh giá cao nhất về InsightVM là nó có khả năng xác định chính xác các lỗ hổng bị khai thác mạnh mẽ, vì vậy chúng tôi có thể ưu tiên và hướng sự chú ý của mình vào nơi cần thiết nhất.” – Daniel Hernandez, Information Security Analyst III at Pioneer Telephone Cooperative, Inc.

Hướng đến năm 2023

Rapid7 sẽ duy trì phương châm lấy khách hàng làm trung tâm vào năm 2023 khi tiếp tục cung cấp các tính năng và cải tiến vì lợi ích tốt nhất của khách hàng.