Bảo mật máy chủ và bảo vệ môi trường Unix và Linux hiện nay rất cần thiết. Trong khi việc áp dụng các mô hình PaaS (Platform as a Service – nền tảng dưới dạng dịch vụ), IaaS (Infrastructure as a service – cơ sở hạ tầng dưới dạng dịch vụ) và SaaS (Software as a service – Phần mềm dưới dạng dịch vụ) đã diễn ra trong nhiều năm, nhu cầu về đám mây đã xuất hiện rất nhiều trong thời đại chuyển đổi kỹ thuật số để đáp ứng cho sự phát triển đáng kể của loại hình “công việc từ xa” và các hoạt động kinh doanh phi tập trung. Sự phát triển nhanh chóng và ngày càng phức tạp này làm tăng số lượng lỗ hổng cho máy chủ. Điều này khiến những kẻ tấn công bên ngoài (hoặc ngay cả bên trong) có thể khai thác để gây ra thiệt hại đáng kể.

Trong bài chia sẻ này, chúng ta sẽ khám phá về bảo mật máy chủ Unix/Linux và xem xét các nguyên tắc cơ bản để bảo vệ máy chủ, bao gồm các chủ đề chính sau:

- Các trường hợp sử dụng phổ biến cho Unix và Linux

- Những thách thức trong việc bảo vệ máy chủ Linux và Unix

- Ưu điểm và nhược điểm của các giải pháp mã nguồn mở và công cụ tự động hóa cho bảo mật máy chủ Unix/Linux

- Linux Security Modules là gì và cách sử dụng chúng để cải thiện bảo mật

- Các giải pháp doanh nghiệp cho bảo mật Unix/Linux

- 10 phương pháp tốt nhất để củng cố và bảo vệ môi trường Unix & Linux

- Các giải pháp hàng đầu để bảo vệ máy chủ Unix/Linux.

Tại sao bảo mật máy chủ Linux & Unix cũng là bảo mật đám mây

Linux là hệ điều hành phổ biến nhất trong hệ thống đám mây, hỗ trợ một loạt các tải trọng công việc. Nó được sử dụng cho các máy chủ web, cơ sở dữ liệu, thư điện tử và cũng được sử dụng trong các lĩnh vực như blockchain, container, TV, IoT (Internet of Things), và nhiều lĩnh vực khác. Mối đe dọa đối với các hệ thống đám mây ngày càng tăng, và việc bảo mật chúng trở nên khó khăn hơn. Các nhà quản trị hệ thống cần đảm bảo rằng những hệ thống quý giá này được bảo vệ chặt chẽ để tránh bị xâm nhập, mất dữ liệu, hay gặp các vấn đề an ninh khác. Do đó, việc tăng cường bảo mật và ứng phó với mối đe dọa trở thành một nhiệm vụ cấp bách.

Bản chất của các hệ thống phân tán là thường có xu hướng dễ bị cấu hình không an toàn, tạo ra các lỗ hổng bảo mật. Ví dụ, một cấu hình sai trong ứng dụng web có thể cho phép kẻ đe dọa thực thi các lệnh từ xa trên máy chủ bên dưới. Một kẻ đe dọa với quyết tâm cao sẽ sử dụng quyền truy cập này để liên tục thăm dò hệ thống, tìm cách nâng cao đặc quyền, rồi cuối cùng là kiểm soát toàn bộ hệ thống. Sau một thời gian, các mối đe dọa với sự kiên trì và hiện đại như vậy có thể chuyển từ đơn sang một cuộc tấn công quy mô rộng lớn, gây chấn động đến hệ sinh thái kỹ thuật số toàn cầu, như chúng ta đã thấy trong cuộc tấn công SolarWinds.

Đọc thêm: Các cuộc tấn công mạng đáng chú ý trong 6 tháng đầu năm 2021

Không chỉ có vấn đề về quy mô do cấu hình Unix hoặc Linux; khi số lượng hệ thống và nền tảng tăng lên, việc quản lý của các nhà điều hành cơ sở hạ tầng cũng từ đó tăng theo (cả người và máy). Sự gia tăng hỗn loạn này đưa các tổ chức vào tình huống khó khăn. Chỉ cần một khóa SSH được lưu trữ không đúng cách cũng có thể trở thành điểm tấn công, qua đó tổ chức có thể bị xâm nhập. Đơn giản mà nói, khả năng thành công của kẻ tấn công là lớn hơn 0%, trong khi đội ngũ bảo mật phải nhắm đến 100% bảo vệ suốt thời gian.

Hãy nghĩ về nơi Linux và Unix chạy – chúng là nền tảng cốt lõi của quy trình kinh doanh, và quan trọng trong hầu hết các lĩnh vực. Một số các hệ thống này cần điều khiển quy trình liên tục, trong khi thời gian phục hồi sau khi tắt có thể kéo dài đến hàng tuần. Nếu những hệ thống này không khả dụng do bị tấn công mạng hoặc cấu hình không đúng, điều này sẽ gây ra ảnh hưởng đáng kể về danh tiếng và tài chính cho tổ chức.

Những thách thức đối với bảo mật máy chủ Unix và Linux là gì?

Sự phát triển trong công nghệ tiên tiến cũng đi kèm với ngày càng nhiều thách thức. Ví dụ, đội ngũ bảo mật mạng phải quản lý các tài khoản trên các hệ thống Linux và Unix một cách chủ động, đặc biệt là các tài khoản có đặc quyền cao như tài khoản root (tài khoản có quyền cao nhất trên hệ thống máy tính chạy hệ điều hành Unix hoặc Linux). Đây là nơi mà thách thức bắt đầu. Mỗi hệ thống có một kho lưu trữ người dùng nội bộ duy nhất. Mặc dù điều này ổn với doanh nghiệp nhỏ, tuy nhiên khi một công ty phát triển và xây dựng thêm nhiều hệ thống, số lượng tài khoản đặc quyền bắt đầu tăng lên.

Để đảm bảo bạn có đủ điều kiện để quản lý những tài khoản này một cách hiệu quả, việc quan trọng là phải suy nghĩ câu trả lời cho những câu hỏi sau:

- Quản trị viên hệ thống đang lưu trữ mật khẩu root như thế nào?

- Mật khẩu có được viết xuống hoặc lưu trữ ở bất kỳ đâu dưới dạng văn bản thuần túy không?

- Làm thế nào để đảm bảo rằng những mật khẩu không yếu hay mật khẩu mặc định được thay đổi?

- Làm thế nào để quản trị viên của hệ thống đảm bảo tính toàn vẹn của các tệp hệ thống, đảm bảo bảo mật ứng dụng? Làm thế nào để bảo vệ các Khóa SSH?

Mô hình 5W’s trong quản lý danh tính đặc quyền và quyền truy cập trên máy chủ

Quản lý đặc quyền cho Chính sách Unix và Linux

Khi quản lý các danh tính đặc quyền trong bất kỳ môi trường nào, có 5 điều cần nhớ để đưa ra các biện pháp và quy trình bảo mật phù hợp cho tổ chức của bạn:

1. Ai (Who)

- Danh tính của người dùng Linux hoặc Unix là ai?

- Ai nên được cấp quyền truy cập?

2. Điều gì/Cái gì (What)

- Tài sản mục tiêu là gì?

- Phương thức kết nối là gì?

3. Tại sao (Why)

- Tại sao người dùng Linux hoặc Unix cần truy cập vào hệ thống này?

- Tại sao điều này cần được thực hiện?

4. Khi nào (When)

- Khi nào thay đổi này nên được thực hiện?

- Khi nào thay đổi này được chấp nhận bởi doanh nghiệp?

5. Ở đâu (Where)

- Thay đổi này sẽ được thực hiện từ đâu?

- Bản ghi kiểm toán đầy đủ của thay đổi này sẽ được lưu trữ ở đâu?

Giải pháp mã nguồn mở cho việc quản lý đặc quyền trên máy chủ

Nhiều giải pháp mã nguồn mở đã được cài sẵn trên các nền tảng Unix/Linux để giúp giải quyết các câu hỏi và thách thức được thảo luận ở các phần trên. Ví dụ, ứng dụng Sudo, miễn phí trên hầu hết các bản phân phối, cho phép người dùng tiêu chuẩn thực thi một lệnh dưới tư cách một root, hoặc một người dùng khác được chỉ định. Nó có thể được so sánh với tùy chọn nhấp phải “run as” trên Windows. Điều này cho phép áp dụng nguyên tắc “đặc quyền tối thiểu” một cách dễ dàng, đảm bảo người dùng có thể nâng cao đặc quyền khi cần thiết. Tuy nhiên, giải pháp đơn giản này không đáp ứng đủ các yêu cầu đa dạng của thuật toán hiện nay, chưa kể đến cơ sở hạ tầng đang mở rộng linh hoạt ở quy mô lớn.

Khi số lượng hệ thống tăng lên, việc quản lý với Sudo trở nên khó khăn hơn. Sudo yêu cầu bạn phải quản lý từng máy chủ riêng lẻ, và sẽ nhanh chóng trở nên phức tạp, tốn thời gian. Cuối cùng là không thể áp dụng để quản lý. Sự thiếu tính tập trung này dẫn đến khoảng trống, và khoảng trống dẫn đến rủi ro.

Ngoài ra, mặc dù Sudo được sử dụng, nhưng nó sẽ có giới hạn trong việc quản lý đặc quyền và danh tính root. Hơn nữa, nó có thể không hoạt động tốt trong môi trường lớn hơn. Do đó, các thành viên của nhóm sẽ chia sẻ tài khoản root và các tài khoản khác, dẫn đến việc sử dụng các biện pháp tạm thời. Hoặc còn tệ hơn là vi phạm bảo mật.

Một khi tài khoản root được chia sẻ, bạn sẽ gặp vấn đề về kiểm toán/ tuân thủ – bạn đã hoàn toàn mất khả năng chứng minh một lịch sử kiểm toán không thể xoá sổ cho bất kỳ hoạt động đặc quyền nào. Nhật ký hoạt động sudo không đáng tin cậy, khiến việc tuân thủ hay điều tra vấn đề pháp lý trở nên không thể.

Để tránh tình trạng bế tắc về việc sử dụng Sudo như vậy, biện pháp tốt và hiệu quả nhất là chuyển sang sử dụng một giải pháp quản lý máy chủ đặc quyền thực sự. Điều này sẽ giúp tổ chức của bạn quản lý tất cả người dùng mà không cần bất kỳ đặc quyền cố định nào. Các quản trị viên vẫn có thể tiếp tục sử dụng các ứng dụng mà họ đã từng sử dụng. Nhưng việc nâng quyền chỉ thực hiện cho từng lệnh cụ thể dựa trên chính sách kinh doanh.

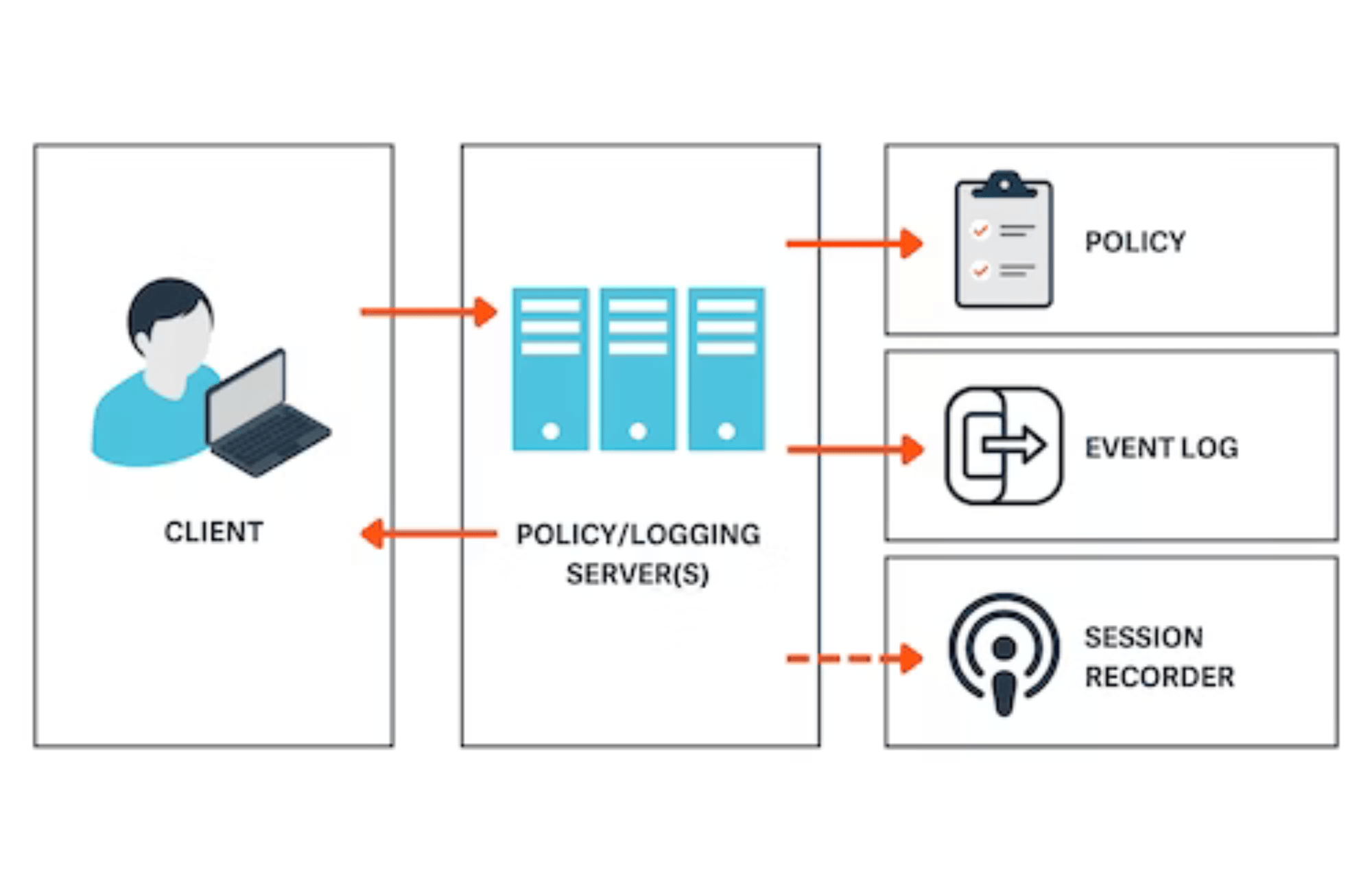

Đối với người dùng, điều này đơn giản như thay đổi lệnh để thực hiện hành động. Tất cả các sự kiện đều được ghi lại một cách đầy đủ để đảm bảo tính trách nhiệm. Và có chính sách chi tiết cho phép bạn kiểm soát những hành động có sẵn. Tất cả thông tin về các hoạt động đặc quyền sau đó được ghi lại trong một hệ thống theo dõi kiểm tra không thể sửa đổi. Và sẵn sàng để được sử dụng bởi các nhà kiểm toán hoặc đội phản ứng sự cố.

Đọc thêm: Các giải pháp bảo vệ an toàn thông tin cho doanh nghiệp

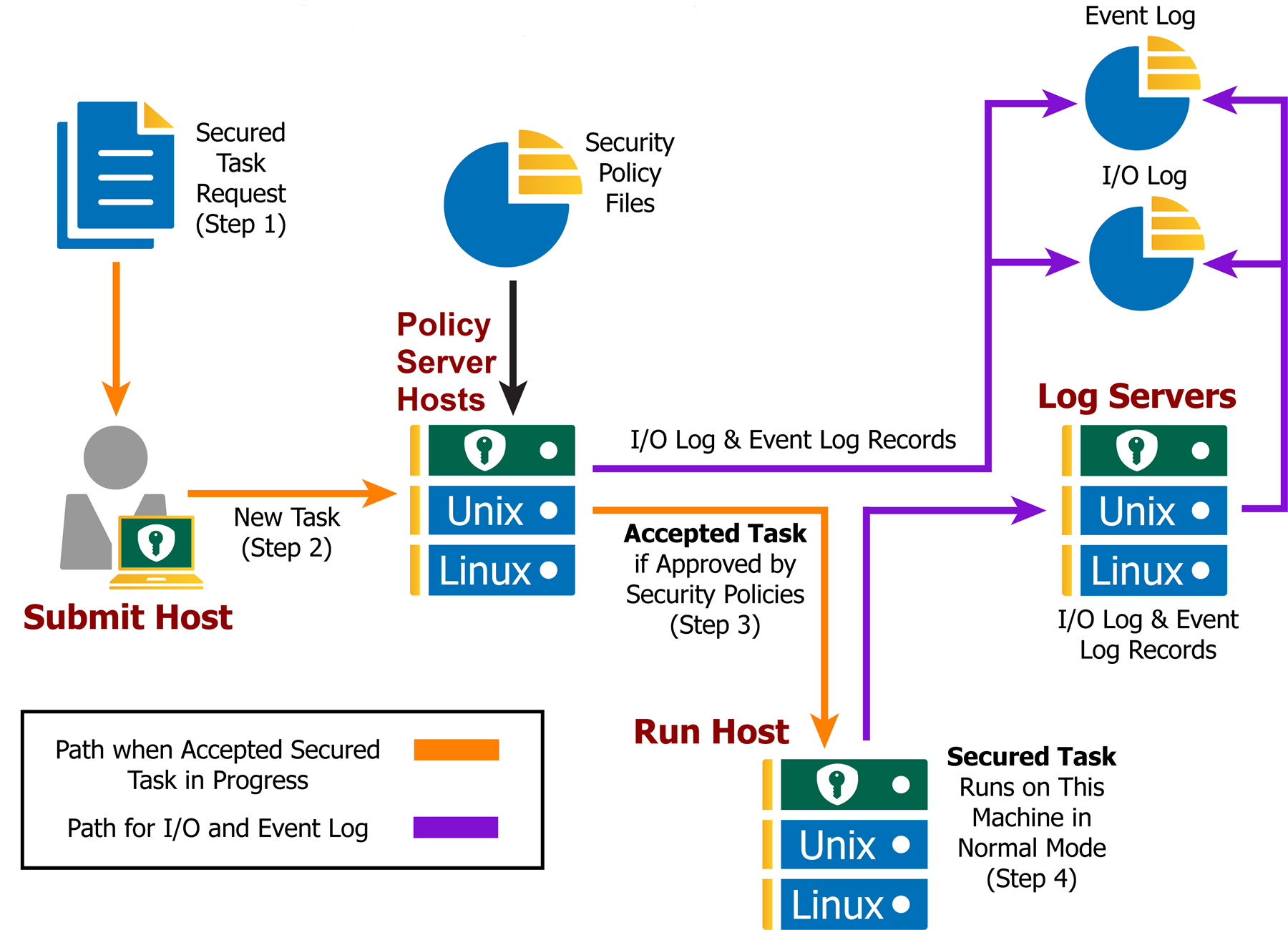

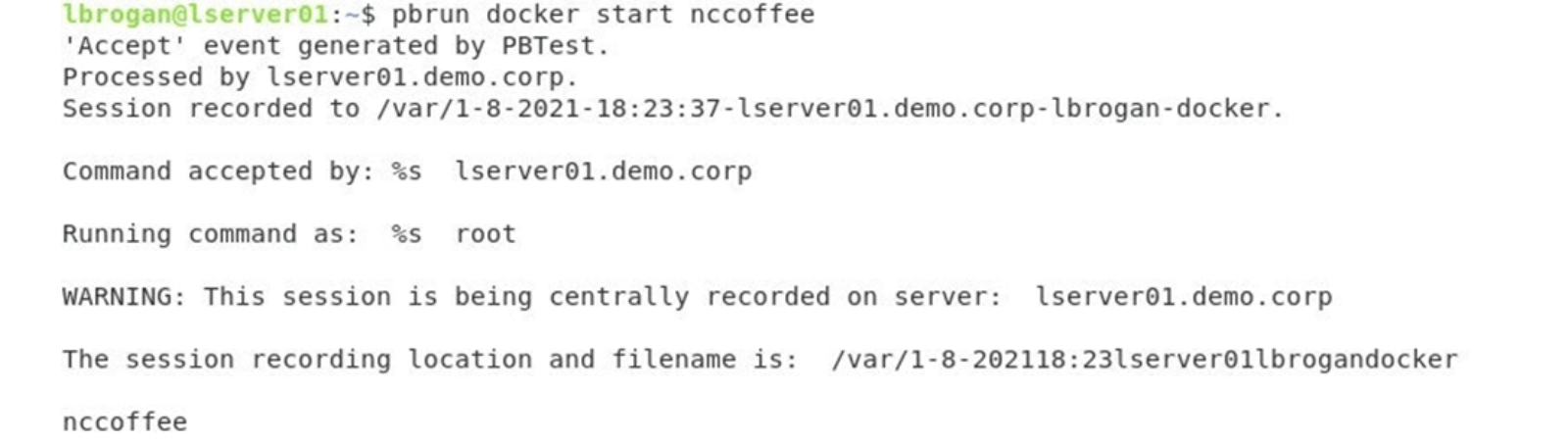

Như bạn có thể thấy trong ví dụ dưới đây, ảnh hưởng tới luồng công việc hiện tại là tối thiểu:

Một người dùng tiêu chuẩn khởi chạy một container Docker với pbrun, nơi mà quyền đặc quyền được nâng lên đúng thời điểm khi làm việc với quyền root.

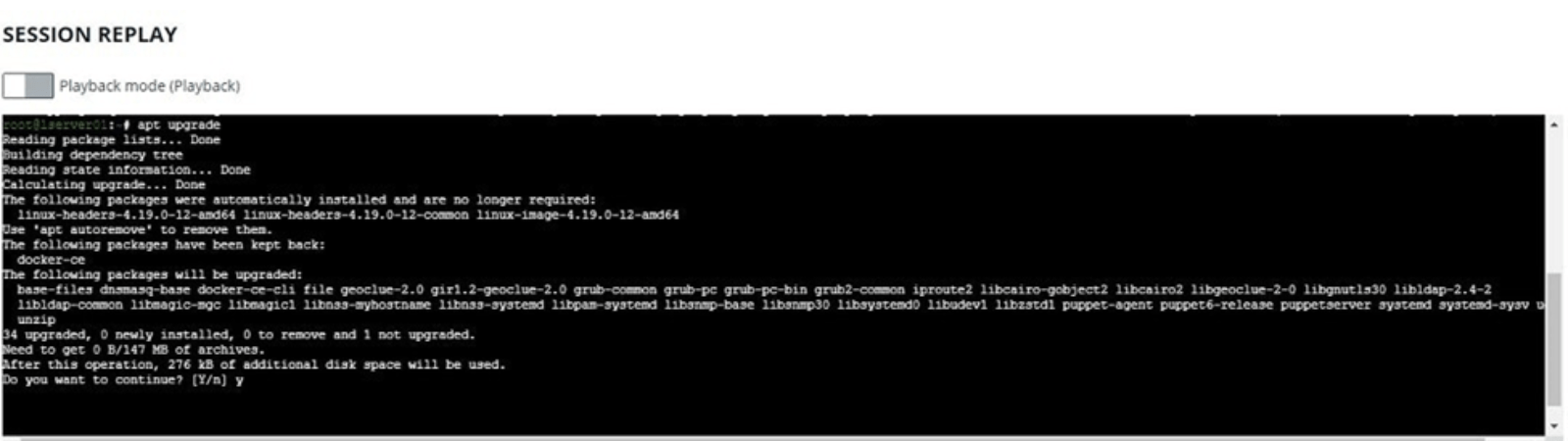

Ví dụ về lịch sử phiên hiển thị lại từ giải pháp BeyondTrust, trong đó người dùng đã nâng quyền lên với pbrun bash và thực hiện lệnh apt upgrade để nâng cấp đúng thời điểm.

Hiểu cách hoạt động của các mô-đun bảo mật Linux (LSM)

LSM là gì?

LSM (Linux Security Modules) là một công nghệ bảo mật được tích hợp vào nhân Linux. Nó cung cấp Kiểm soát Truy cập Bắt buộc, trong đó quyền truy cập được quy định bởi các chính sách bảo mật xác định bởi quản trị hệ thống.

Cách hoạt động của LSM

- LSM thêm các “khoá” (hooks) vào mọi điểm trong nhân Linux mà một cuộc gọi hệ thống của người dùng yêu cầu truy cập vào một đối tượng nhân hạt nhân quan trọng.

- LSM sử dụng các hệ thống chính sách bảo mật để áp dụng và xác thực các yêu cầu truy cập, và tự động từ chối truy cập mặc định.

Đặc điểm của SELinux

- SELinux là một trong các LSM modules được tích hợp trong nhân Linux.

- Nó cung cấp chính sách bảo mật chi tiết, cho phép quản trị viên xác định quyền truy cập chính xác cho từng tập tin hoặc thư mục, vượt xa khái niệm truy cập mặc định “Đọc, Ghi, Thực thi”.

Sự mạnh mẽ của LSM

- Tất cả các cuộc gọi hệ thống được kiểm tra bởi LSM theo chính sách trong Cơ sở dữ liệu Chính sách, và mặc định sẽ bị từ chối nếu không có quy định cho phép.

- Cơ chế này được thực hiện bằng cách gán ngữ cảnh cho các tập tin và cổng mạng, và đánh dấu nhãn cho các đối tượng này.

- Chính sách sau đó tham chiếu đến các ánh xạ này, để cung cấp một chính sách bảo mật duy nhất.

Dễ dàng triển khai chính sách bảo mật

May mắn thay, các quản trị viên không cần phải viết luật và nhãn từ đầu. Hiện nay có nhiều luật mẫu tồn tại để đơn giản hóa việc triển khai và kiểm thử trên hệ thống của bạn.

Lợi ích của LSMs trong việc bảo mật máy chủ

LSMs ngăn chặn tấn công từ việc lan truyền qua lỗ hổng PHP trên Apache Linux server

Ví dụ, nếu bạn có một trang web PHP(Personal Home Page) dễ bị tấn công đang chạy trên một máy chủ Linux sử dụng Apache, nếu LSM được triển khai đúng cách, bất kỳ sự bùng phát nào trong lỗ hổng PHP sẽ bị tự động chặn lại. Điều này đảm bảo rằng những kẻ tấn công không thể tiến xa hơn vào bên trong hệ thống thông qua lỗ hổng này.

Giới hạn quyền truy cập khi tấn công thành công

Khi attacker đạt được kiểm soát và điều khiển thông qua lỗ hổng, họ thường cố gắng tăng quyền hoặc di chuyển ngang hệ thống. Tuy nhiên, LSMs sẽ đảm bảo rằng các tệp quan trọng như sudoers, passwd, known_hosts, resolve.conf,… đều tham chiếu đến các nhãn (labels) khác nhau so với chính sách bảo mật của PHP mà attacker đang sử dụng. Chính sách bảo mật của PHP sẽ không cho phép đọc, ghi hoặc thực thi quyền cho bất kỳ tài nguyên hệ thống khác.

Các cuộc tấn công như vậy là đáng chú ý – và nguy hiểm – bởi vì máy chủ có thể đã được vá lỗi, cập nhật đầy đủ và quản lý an toàn, nhưng một kẻ tấn công vẫn có thể xâm nhập thông qua một lỗ hổng khác. Linux Security Modules (LSMs) cung cấp một lớp bảo mật quan trọng ở đây – nhưng bạn chỉ mạnh mẽ như điểm yếu của mình.

- Nhưng việc quản lý các tài khoản root để ngăn chặn việc nâng quyền đặc quyền thì sao?

- Liệu IT Security có biết về hệ thống hoạt động và dữ liệu phiên của hệ thống một cách đúng đắn?

- Liệu IT Security có hệ thống theo dõi và kiểm toán đầy đủ về các yếu tố 5Ws?

Đây là nơi mà LSM đạt đến giới hạn của nó, và việc thêm các lớp bảo mật bổ sung là cần thiết

Giới hạn của LSMs và cần thêm các lớp bảo mật khác

Mặc dù LSMs cung cấp một lớp bảo mật quan trọng, tuy nhiên chúng chỉ giới hạn ở mức độ mà chúng được triển khai. Dù hệ thống đã được vá lỗi, cập nhật đầy đủ và quản lý một cách an toàn, nhưng kẻ tấn công vẫn có thể tấn công vào hệ thống thông qua các lỗ hổng khác. Điều này đòi hỏi việc triển khai thêm các lớp bảo mật và cơ chế bảo vệ bổ sung để đảm bảo mức độ an toàn cao hơn cho hệ thống.

Quản lý tài khoản root và dữ liệu hoạt động của hệ thống

Việc quản lý tài khoản root để ngăn chặn việc tăng quyền truy cập bất hợp pháp. Cũng như sự quan trọng của việc IT Security có một “cơ sở dữ liệu” (audit trail) chứa thông tin về các hoạt động và dữ liệu phiên hệ thống để giúp phát hiện và giải quyết các vấn đề bảo mật.

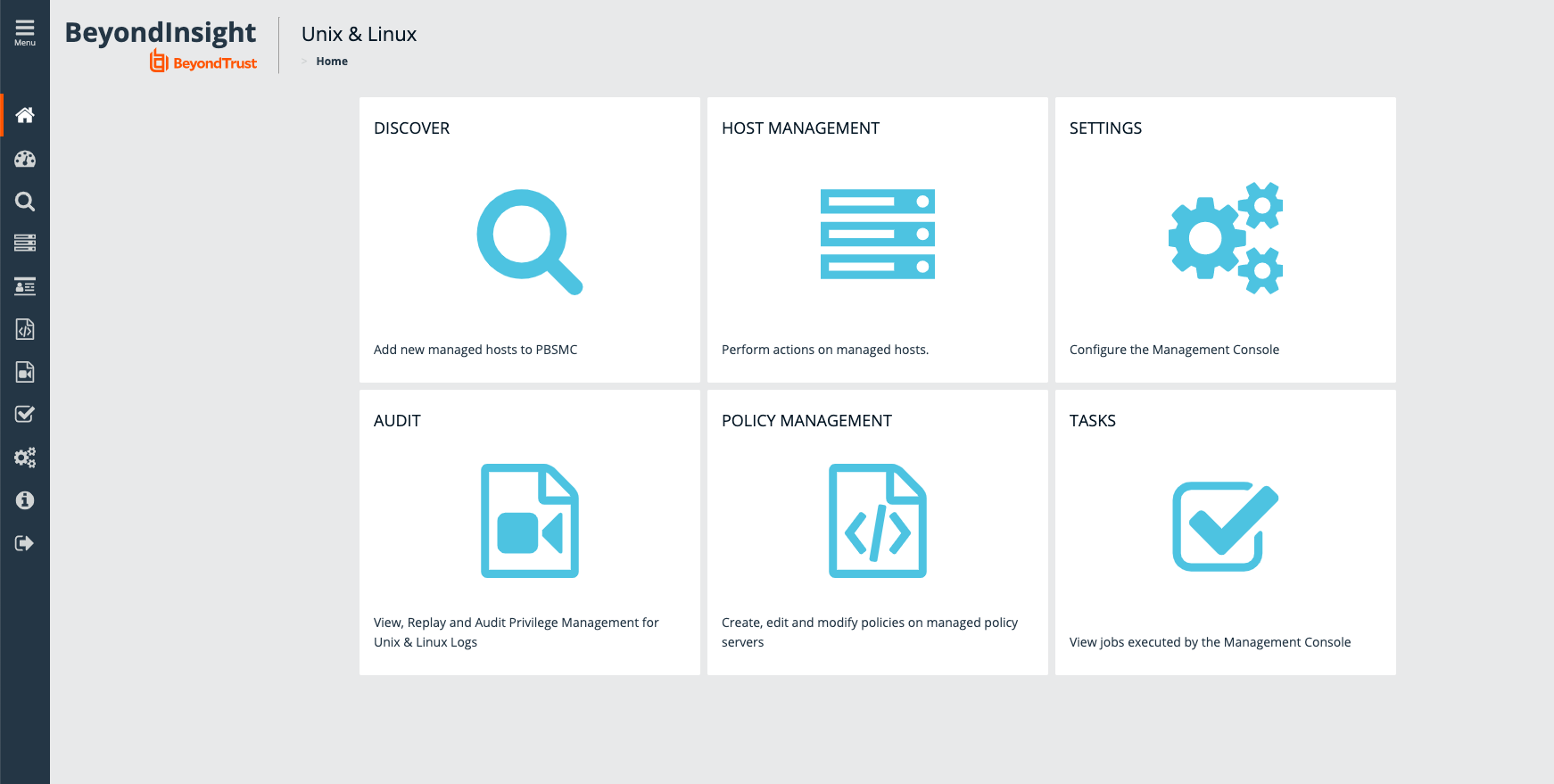

Quản lý đặc quyền BeyondTrust cho Unix & Linux 10.2

Sản phẩm Quản lý đặc quyền cho Unix và Linux của BeyondTrust (cũng bao gồm sản phẩm Quản lý đặc quyền cho Windows và Mac) có thể tạo ra một hệ thống các hoạt động cơ bản được biết đến trên điểm cuối và một hệ thống kiểm toán trung tâm. Tất cả các quản trị viên của hệ thống đều có thể đăng nhập dưới dạng người dùng tiêu chuẩn và chỉ nâng quyền cho các công cụ và ứng dụng cần thiết để hoàn thành công việc.

Ngoài ra, Password Safe của BeyondTrust sẽ tự động quét, đăng ký và quản lý các tài khoản đặc quyền (người dùng, ứng dụng, máy, v.v.). Không chỉ là tài khoản root tích hợp sẵn, mà còn là danh tính và Khóa SSH của các người dùng đặc quyền khác đã được biết đến. Bằng cách quản lý các tài khoản này, Password Safe đảm bảo tất cả thông tin đăng nhập được đưa ra đúng thời điểm và được thay đổi sau khi sử dụng.

Công cụ tự động hóa cho bảo mật máy chủ – Infrastructure as Code

Infrastructure as Code (IaC), trong việc quản lý cấu hình của môi trường lớn. Trước đây, việc thay đổi một tệp cấu hình trên hàng trăm máy chủ.

Đội ngũ quản trị có thể áp dụng công nghệ này để đơn giản hóa việc quản lý tài khoản trên các hệ thống. Người dùng mới, các nhóm và thư mục gốc có thể được tạo và xác định từ một nút trung tâm. Tuy nhiên, các giải pháp tích hợp sẵn này, như SSSD, gặp khó khăn trong môi trường phức tạp và thiếu các tính năng tiên tiến như Group Policy, xác thực đa yếu tố (MFA) và báo cáo trung tâm.

Những công cụ tự động này cũng đi kèm với nhiều rủi ro. Ví dụ, tài khoản có đặc quyền cao điều hành các công cụ tự động thường là tài khoản cố định, với đặc quyền rất lớn. Loại tài khoản như vậy có thể là mục tiêu hấp dẫn nhất đối với các kẻ tấn công với nhiều quyết tâm trong bất kỳ cuộc tấn công mạng nào, bởi vì nó cho phép kiểm soát hoàn toàn cơ sở hạ tầng của tổ chức.

Điều này cũng không loại bỏ yêu cầu đối với quản lý danh tính tập trung. Nếu thiếu quản lý danh tính trung tâm, mỗi Quản trị viên hệ thống sẽ phải duy trì ít nhất hai tài khoản, mỗi tài khoản có mật khẩu và chính sách riêng. Sử dụng công cụ như Active Directory (AD) Bridge, cũng là một phần của giải pháp Endpoint Privilege Management của BeyondTrust, các Quản trị viên hệ thống có thể tổng hợp tất cả danh tính người dùng vào Active Directory.

Bằng việc tập trung tất cả xác định người dùng và cấp quyền vào Active Directory (AD), doanh nghiệp có thể đạt được một nguồn thông tin duy nhất, một điểm quản lý cho tất cả các hệ thống, không chỉ giới hạn ở các điểm cuối Windows. Với BeyondTrust AD Bridging, tất cả cấu hình, triển khai và cập nhật được thực hiện thông qua một ứng dụng web trung tâm. Nền tảng này giúp đơn giản hóa công việc cho các nhóm quản lý danh tính – giúp giảm thời gian xử lý các yêu cầu mới, sự thay đổi và rời đi, đồng thời giảm thiểu công sức trong việc tạo báo cáo về quyền và tuân thủ quy định.

10 giải pháp tối ưu để tăng cường bảo mật máy chủ cho Unix & Linux

Dưới đây là 10 bước mà các Quản trị viên Hệ thống nên thực hiện để tăng cường bảo mật cho môi trường Unix và Linux của họ:

- Chọn một hệ điều hành mạnh mẽ, an toàn và uy tín để chạy ứng dụng kinh doanh của bạn.

- Áp dụng mã hóa để đảm bảo các tệp tin được bảo mật khi đang ở yên tại một nơi, nâng cao tính an toàn vật lý.

- Sử dụng các Mô-đun Bảo mật Linux tích hợp sẵn và các tường lửa để nâng cao bảo mật cục bộ.

- Cập nhật thường xuyên bằng cách sử dụng chế độ tự động hóa để giảm khả năng bị lỗi bảo mật.

- Loại bỏ các tài khoản chung: mỗi người dùng chỉ sử dụng một tài khoản riêng với tên người dùng, ID, mật khẩu và thư mục home duy nhất.

- Chuyển tiếp tất cả các sự kiện syslog đến một giải pháp SIEM (Security Information and Event Management) hoặc giải pháp giám sát từ xa khác.

- Quản lý mật khẩu, khóa và thông tin đăng nhập đặc quyền của tất cả tài khoản bằng cách khám phá và kết nối tự động để hỗ trợ các thay đổi môi trường.

- Thực thi chế độ ít đặc quyền cho tất cả người dùng bằng cách xác định và thi hành các chính sách.

- Đăng nhập và ghi lại tất cả hoạt động phiên đăng nhập đặc quyền để tạo một lịch sử kiểm tra đầy đủ.

- Sử dụng giám sát toàn diện tính toàn vẹn tập tin (FIM – File Integrity Monitoring) để đảm bảo các tệp tin quan trọng không bị thay đổi trái phép.

Bảo mật máy chủ Linux & Unix cao cấp từ BeyondTrust

Khi chọn nhà cung cấp Quản lý Quyền Truy cập Đặc quyền (PAM), việc xác nhận rằng họ có hiểu biết toàn diện về PAM và cung cấp khả năng bảo mật máy chủ mạnh mẽ là vô cùng quan trọng. Họ không chỉ cần có khả năng mở rộng mà còn phải hỗ trợ đa nền tảng, dễ triển khai và mang lại lợi ích. Dưới đây là một số tính năng quản lý đặc quyền Unix/Linux chính mà BeyondTrust có thể giúp đội ngũ của bạn đạt được:

- Quản lý các tài khoản, mật khẩu và khóa trong môi trường *nix của bạn để đảm bảo tuân thủ chính sách mật khẩu và không để chúng ở trạng thái yếu và cố định. Điều này giúp bảo vệ bạn khỏi nhiều loại cuộc tấn công mật khẩu, chẳng hạn như tái sử dụng mật khẩu, phá mật khẩu, pass-the-hash và nhiều loại cuộc tấn công khác.

- Thực hiện nguyên tắc “đặc quyền tối thiểu” (least privilege) để loại bỏ đặc quyền quản trị quá mức. Điều này giúp bảo vệ chống lại các cuộc tấn công chiếm quyền Unix và Linux cũng như ngăn chặn sự “di chuyển ngang” (lateral movement)của kẻ tấn công trong mạng nội bộ sau khi đã xâm nhập vào một hệ thống.

- Loại bỏ việc sử dụng chia sẻ tài khoản nguy hiểm để đảm bảo tính không thể chối bỏ

- Kiểm soát quyền truy cập vào môi trường *nix, chỉ cấp phiên cho những cá nhân được phê duyệt và xác thực từ những địa điểm được phê duyệt.

- Cung cấp bộ lọc dòng lệnh và bảo vệ khỏi các lệnh sai hoặc độc hại.

- Ghi lại hoạt động người dùng để đảm bảo tuân thủ trong toàn bộ tổ chức.

- Quản lý và ghi lại hoạt động đặc quyền từ xa để có đầy đủ lịch sử kiểm tra vấn đề, thay đổi và sự cố. BeyondTrust cung cấp một lịch sử kiểm tra không thể chối cãi về tất cả các hoạt động phiên.

- Nhận cảnh báo về hoạt động bất thường để có thể tùy chỉnh cấu hình, tạm dừng hoặc chấm dứt phiên đang diễn ra nghi ngờ.

- Cho phép quản lý tập trung và thống nhất để giúp nhân viên IT làm việc hiệu quả và an toàn nhất có thể.

Quản lý đặc quyền cho Unix & Linux

BeyondTrust hỗ trợ bạn với hơn 30 năm sáng tạo trong quản lý đặc quyền máy chủ và nền tảng PAM hoàn chỉnh nhất. Với BeyondTrust, bạn có thể nâng cao các điều khiển bảo mật quyền truy cập đặc quyền trên toàn bộ hệ thống IT của bạn theo mức độ phù hợp với bạn.

Dưới đây là ba giải pháp BeyondTrust quan trọng cho một số lĩnh vực trong không gian bảo mật máy chủ Unix và Linux. Điều quan trọng là bạn không cần phải bắt đầu từ bất kỳ trình tự cụ thể nào khi bắt đầu hành trình PAM, nhưng BeyondTrust chắc chắn có thể đề xuất các bước tiếp theo dựa trên tình hình hiện tại của bạn. Hơn nữa, các giải pháp của Beyondtrust tích hợp vào một nền tảng duy nhất và có thể kết hợp để khai thác thêm hiệu suất lợi ích.

- Privilege management for Unix/Linux: giải pháp quản lý đặc quyền cho hệ thống Unix, Linux và mạng, giúp áp dụng nguyên tắc “đặc quyền tối thiểu” thực sự. Nó kiểm soát quyền truy cập root, theo dõi hoạt động người dùng và cho phép giám sát và phát lại các phiên làm việc.

- Active Directory Bridge: giải pháp kết nối chứng thực từ Microsoft Active Directory đến các hệ thống Unix và Linux, hỗ trợ đăng nhập một lần và cấu hình Group Policy.

- Password Safe: giải pháp được sử dụng để tìm kiếm, kiểm toán và giám sát các tài khoản đặc quyền, thông tin đăng nhập và bí mật của nhiều loại, bao gồm tài khoản root, SSH keys, quản trị viên cục bộ, công cụ DevOps và nhiều loại khác.

Privilege Management for Unix/Linux (Quản lý đặc quyền truy cập cho Unix/Linux)

Đây là giải pháp cung cấp quản lý đặc quyền truy cập toàn diện trên các hệ thống Unix, Linux và mạng. Nó giúp đảm bảo nguyên tắc quyền ít nhất thật sự được thực hiện trên các hệ thống này. Điều này đảm bảo rằng các quyền đặc quyền chỉ được cấp cho những người dùng hoặc nhóm người dùng cần thiết, giúp ngăn chặn các cuộc tấn công leo thang đặc quyền và di chuyển ngang giữa các hệ thống. Giải pháp này cũng kiểm soát quyền truy cập root và ghi nhật ký hoạt động của người dùng để đảm bảo tuân thủ và giám sát hoạt động của họ. Ngoài ra, nó hỗ trợ khả năng giám sát phiên và lưu lại hoạt động của phiên, cho phép kiểm tra lại hoạt động trước đó nếu cần thiết.

Active Directory Bridge (Cầu nối Active Directory)

Giải pháp này mở rộng việc xác thực từ Microsoft Active Directory cho các hệ thống Unix và Linux. Nó cho phép đăng nhập một lần (single sign-on) giữa các hệ thống này và hỗ trợ cấu hình Group Policy. Điều này giúp đơn giản hóa việc quản lý tài khoản và đăng nhập, đồng thời đảm bảo tính nhất quán trong việc xác thực và quản lý các quyền đặc quyền trên cả hai môi trường hệ thống.

Password Safe (Bảo mật mật khẩu)

Giải pháp này giúp phát hiện, kiểm tra và giám sát các tài khoản đặc quyền, thông tin xác thực và bí mật trên các hệ thống Unix và Linux. Nó hỗ trợ quản lý các loại tài khoản quan trọng như tài khoản root, SSH keys, local administrator và các công cụ DevOps khác. Bằng cách quản lý và theo dõi các thông tin này, PasswordSafe giúp tăng cường bảo mật và đảm bảo tuân thủ các quy định bảo mật.