BeyondTrust, nhà cung cấp giải pháp quản lý đặc quyền hàng đầu. Vừa chính thức mua lại Entitle. Việc mua lại này đánh dấu một bước tiến quan trọng trong cuộc chiến của BeyondTrust. Nhằm bảo vệ khách hàng khỏi các mối đe dọa ngày càng tinh vi trong môi trường đám mây.

Entitle mang đến giải pháp quản lý quyền truy cập Just-In-Time (JIT) và quản trị quyền truy cập danh tính hiện đại. Giúp các tổ chức quản lý và kiểm soát hiệu quả quyền truy cập đặc quyền cho người dùng. Và ứng dụng trên toàn bộ tài sản đám mây. Nền tảng này tự động cấp quyền truy cập. Dựa trên nhu cầu, giúp giảm thiểu nguy cơ lạm dụng quyền truy cập và vi phạm dữ liệu.

Truy cập đặc quyền Just-in-Time

Truy cập Just-in-Time (JIT) đề cập đến việc cấp quyền truy cập. Hoặc đặc quyền chỉ trong thời gian ngắn cần thiết. Quyền truy cập sẽ tự động chấm dứt hoặc bị thu hồi sau khi thời gian đặt trước hết hạn. Hoặc khi một số điều kiện nhất định được đáp ứng. Mô hình truy cập Just-in-Time loại bỏ quyền truy cập đặc quyền liên tục. Thường được gọi là “quyền truy cập thường trực”.

Hầu hết các tổ chức đều biết rằng chỉ cấp cho người dùng quyền truy cập “chỉ đủ” (Just-Enough-Access). Và đúng lúc là điều cần thiết để đảm bảo nguyên tắc Quyền truy cập tối thiểu (Least Priviledge Access). Tuy nhiên, để thực hiện đầy đủ nguyên tắc này. Cần phải kết hợp cả JEA và JIT. Việc kết hợp hai phương pháp này cũng rất cần thiết. Để triển khai mô hình bảo mật Zero Trust.

Mặc dù các doanh nghiệp phần lớn nắm được cách triển khai JEA, giúp làm giảm đáng kể bề mặt tấn công. Nhưng nhiều doanh nghiệp lại bỏ qua việc áp dụng mô hình cấp quyền JIT. Có thể rút ngắn đáng kể thời gian bị tấn công. Bằng cách kết hợp hai mô hình này. Các tổ chức có thể giảm thiểu tối đa các điểm tấn công tiềm ẩn cho kẻ gian. Và các con đường truy cập đặc quyền. Có thể cho phép chúng xâm nhập sâu hơn và leo thang cuộc tấn công.

Một vài vấn đề mà các tổ chức thường gặp phải:

- Quá nhiều tài khoản với quyền truy cập không cần thiết

- Quyền truy cập luôn bật

- Chưa có cái nhìn toàn cảnh về các tài khoản có quyền truy cập cao. Hoặc khả năng truy cập cao

- Thiếu nhận thức về rủi ro đặc quyền

Just-Enough-Access (JEA) vs Just-In-Time Access (JIT)

Quản lý ít đặc quyền có nghĩa là chỉ cho phép người dùng, quy trình, ứng dụng và hệ thống có đủ quyền truy cập. Để thực hiện một hoạt động hợp pháp. Điều này có thể được thực hiện thông qua nhiều công nghệ và chiến lược khác nhau. Nhưng quản lý quyền truy cập đặc quyền (PAM). Có thể coi là phương pháp quan trọng và hiệu quả nhất. Đặc biệt là ở mức định danh.

Một phương pháp truy cập đúng đủ do PAM đề xuất có hiệu quả lớn trong việc giảm diện tích đe dọa. Ví dụ, theo Báo cáo Rủi ro của Microsoft. Trong quá khứ, 75% số lỗ hổng quan trọng của Microsoft có thể được giảm nhẹ. Bằng cách hoàn toàn loại bỏ quyền quản trị từ người dùng.

Tuy nhiên, việc lạm dụng và/hoặc sử dụng sai quyền đặc quyền đóng vai trò trong gần như mọi vụ vi phạm an ninh mạng ngày nay. Một phần là vì nhiều tổ chức vẫn chưa triển khai nguyên tắc ít đặc quyền. Ngay cả trong môi trường IT tiên tiến và trên các thiết bị di động của họ.

Trong khi JEA tập trung vào việc cấp đúng quyền hạn cần thiết. JIT đảm bảo rằng quyền truy cập đặc quyền chỉ tồn tại trong khoảng thời gian cần thiết. Kết hợp cả hai mô hình này. Là cần thiết để thực hiện nguyên tắc ít quyền nhất (principle of least privilege) một cách đầy đủ. Giảm thiểu rủi ro và tăng cường bảo mật.

Đọc thêm: Quản lý truy cập đặc quyền là gì?

Rủi ro của Quyền truy cập luôn bật

Cần phải lưu ý rằng, rủi ro không chỉ đến từ các tài khoản đặc quyền truyền thống (root, Admin,…). Mà còn từ bất kỳ tài khoản nào có quyền truy cập cao. Với mô hình cấp quyền trên đám mây hiện đại. Hầu hết người dùng đều có quyền truy cập vào nhiều ứng dụng SaaS (có thể lên đến hàng tá ứng dụng). Điều này khiến ranh giới giữa tài khoản đặc quyền và không đặc quyền trở nên mờ nhạt hơn trước.

Việc cấp quyền truy cập luôn bật tạo ra một bề mặt tấn công rất lớn. Nó có nghĩa là quyền truy cập đặc quyền, quyền hạn và thẩm quyền luôn ở trạng thái hoạt động. Và sẵn sàng được sử dụng – cho cả mục đích hợp pháp và bất hợp pháp. Mô hình luôn hoạt động này tương đương với việc cấp quá nhiều quyền truy cập. Tạo cơ hội cho kẻ tấn công khai thác lỗ hổng.

Một số báo cáo của Microsoft và IBM cho thấy:

- Có rất nhiều quyền hạn trên các nền tảng đám mây có thể được cấp cho người dùng. Trong đó hơn một nửa được đánh giá là rủi ro cao.

- Một nửa tài khoản đám mây có quyền quản trị viên siêu cấp (Super Admin). Có quyền truy cập vào tất cả quyền hạn và tài nguyên.

- 60% tài khoản đám mây không hoạt động và không sử dụng bất kỳ quyền hạn nào được cấp trong 90 ngày qua.

- Trong gần như tất cả các trường hợp kiểm tra thâm nhập. Các chuyên gia đã có thể xâm nhập môi trường đám mây của khách hàng. Thông qua quyền truy cập hoặc cung cấp quá mức.

Lợi ích của Truy Cập Just-in-Time

Việc triển khai Just-in-Time quyền truy cập đặc quyền (JIT PAM). Đảm bảo rằng tài khoản chỉ có quyền truy cập khi cần thiết và trong thời gian ngắn nhất có thể. Quá trình này có thể được tự động hóa hoàn toàn. Giúp người dùng không cần can thiệp.

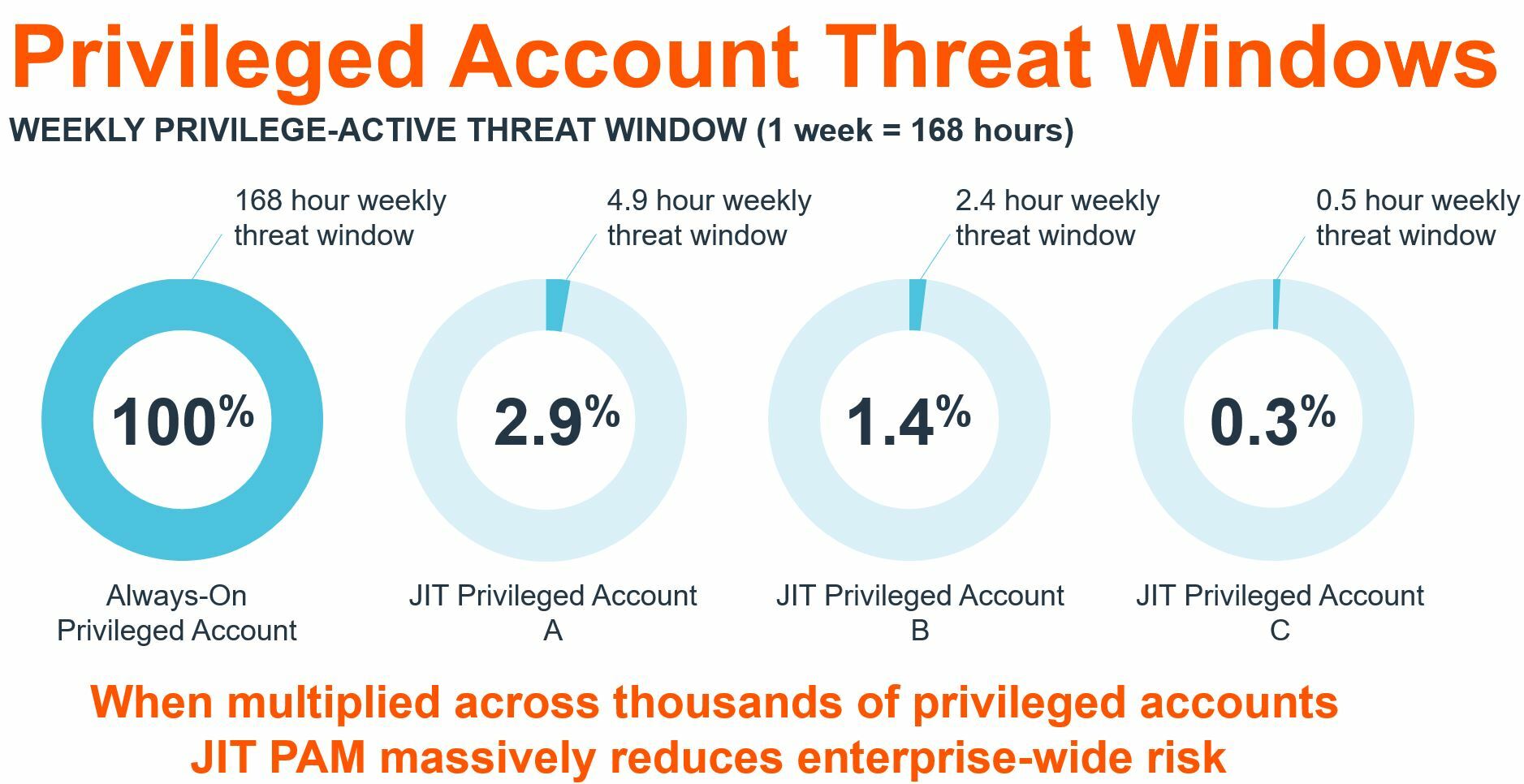

Truy cập Just-in-Time giảm thiểu đáng kể thời gian mà một tài khoản có các quyền truy cập cao. Thu hẹp khoảng thời gian mà kẻ tấn công có thể lợi dụng. Tài khoản sẽ không hoạt động cho đến khi cần thiết. Nghĩa là các con đường để truy cập đặc quyền cũng không tồn tại cho đến khi cần.

Ví dụ, một tài khoản đặc quyền có thể hoạt động 168 giờ mỗi tuần (7 ngày x 24 giờ). Khi chuyển sang mô hình Just-in-Time. Thời gian hoạt động của tài khoản này có thể giảm xuống chỉ còn vài giờ. Thậm chí vài phút, nếu ít khi cần dùng.

Nhờ đó, tổ chức sẽ giảm thiểu rủi ro bảo mật và hạn chế cơ hội cho các cuộc tấn công mạng.

Ở bên trái, tài khoản đặc quyền Luôn bật có quyền truy cập thường trực 100% thời gian (24 x 7). Ở bên phải, ba tài khoản đặc quyền khác nhau. Mỗi tài khoản hoạt động trong thời gian ngắn hơn nhiều trong suốt cả tuần. Các đặc quyền tài khoản JIT này chỉ hoạt động trong những thời điểm hữu hạn cần thiết.

Giảm Thiểu Rủi Ro và Tăng Cường Bảo Mật

Bằng cách chỉ cấp quyền truy cập đặc quyền trong khoảng thời gian cần thiết. Mô hình Truy Cập Just-in-Time giúp giảm thiểu rủi ro. Và tăng cường bảo mật theo các cách sau:

- Giảm Diện Tích Tấn Công (Attack Surface): Khi quyền truy cập đặc quyền chỉ tồn tại trong một khoảng thời gian ngắn. Diện tích tấn công có thể bị khai thác bởi tin tặc sẽ được thu hẹp đáng kể.

- Ví dụ, một tài khoản đặc quyền có thể hoạt động 168 giờ mỗi tuần (7 ngày x 24 giờ). Khi chuyển sang mô hình Just-in-Time. Thời gian hoạt động của tài khoản này có thể giảm xuống còn vài giờ. Thậm chí chỉ cần vài phút.

- Hạn Chế Quyền Truy Cập Không Cần Thiết: Khi loại bỏ quyền truy cập đặc quyền liên tục. JIT ngăn chặn việc lạm dụng quyền hạn và giảm nguy cơ sai sót hoặc lỗi do con người gây ra.

- Tăng Cường Theo Dõi và Giám Sát: Mô hình JIT tạo ra một cơ sở dữ liệu về ai đã yêu cầu quyền truy cập, khi nào và vì lý do gì. Cho phép theo dõi và giám sát dễ dàng hơn.

Tuân Thủ và Quản Trị

Ngoài các lợi ích về bảo mật. Truy Cập Just-in-Time cũng hỗ trợ các tổ chức trong việc tuân thủ các quy định và tiêu chuẩn bảo mật như:

- Nguyên Tắc Ít Quyền Nhất (Principle of Least Privilege): JIT giúp đảm bảo rằng người dùng chỉ có đúng quyền hạn cần thiết trong thời gian cần thiết. Theo nguyên tắc ít quyền nhất.

- Kiểm Soát Truy Cập Dựa Trên Vai Trò (Role-Based Access Control – RBAC): Bằng cách kiểm soát chặt chẽ quyền truy cập đặc quyền. JIT hỗ trợ việc thực hiện RBAC hiệu quả hơn.

- Tuân Thủ Quy Định: Nhiều tiêu chuẩn bảo mật như PCI-DSS, HIPAA, NIST và GDPR đòi hỏi phải thực hiện các biện pháp kiểm soát truy cập phù hợp. Mà JIT có thể đáp ứng.

Cách Thức Hoạt Động của JIT PAM

Trong mô hình truy cập Just-in-Time, các quyền hoặc quyền truy cập đám mây cần thiết được tự động cấp. Dựa trên nhiệm vụ đã phê duyệt và sẽ bị thu hồi sau khi nhiệm vụ hoàn thành hoặc thời gian truy cập hết.

Khi yêu cầu quyền truy cập, nó phải đáp ứng các tham số ngữ cảnh cần thiết. Như địa chỉ IP nguồn, vị trí địa lý, thành viên nhóm, hệ điều hành, ứng dụng cài đặt, lỗ hổng đã biết và các rủi ro khác. Quyền truy cập JIT sẽ được cấp hoặc thu hồi. Dựa trên sự kết hợp của các yếu tố này. Để đáp ứng yêu cầu kinh doanh và giảm thiểu rủi ro.

Trong các triển khai JIT PAM truyền thống, quyền truy cập thường chỉ kích hoạt trong một miền duy nhất. Ví dụ, quản trị viên có thể được cấp quyền JIT để làm việc trong Active Directory. Tuy nhiên, hiện nay có thể gộp các quyền để cho phép truy cập JIT vượt qua nhiều miền trong một luồng công việc liền mạch. Cải thiện hiệu quả và đơn giản hóa việc kiểm toán.

Một quy trình làm việc truy cập JIT có thể giống như sau:

- Khởi tạo yêu cầu quyền truy cập.

- Xác thực quyền truy cập.

- Giám sát quyền truy cập.

- Kiểm tra và báo cáo.

- Phát hiện xâm nhập.

- Thu hồi quyền truy cập.

Dưới đây là cách thức hoạt động của quy trình cấp phép đám mây Just-in-Time (JIT) thông qua yêu cầu tự phục vụ:

Thông thường, sau khi bạn gửi yêu cầu (ví dụ như xin quyền truy cập). Toàn bộ quy trình xử lý, bao gồm cả phê duyệt và cấp phép, đều có thể tự động diễn ra. Tuy nhiên, đối với các yêu cầu cần quyền hạn cao. Quy trình có thể cần thêm các bước phê duyệt và xử lý phức tạp hơn.

Ví dụ sử dụng JIT PAM

JIT PAM hữu ích trong nhiều tình huống, dưới đây là một số ví dụ điển hình:

- Truy cập từ xa với quyền hạn đặc quyền: Người dùng từ xa (nhân viên, đối tác,…) chỉ được cấp quyền truy cập các chức năng đặc quyền cần thiết trong khoảng thời gian ngắn. Sau khi hoàn thành công việc, quyền truy cập sẽ tự động hết hạn.

- Truy cập môi trường DevOps: Quyền truy cập được giới hạn chỉ cho phép thực hiện các chức năng nhất định. Giúp kiểm soát phạm vi tác vụ và ngăn ngừa vi phạm nguyên tắc phân quyền. Quá trình này có thể bao gồm tự động tạo mật khẩu hoặc khóa SSH để cấp quyền truy cập tạm thời.

- Khẩn cấp/Phục hồi sự cố: Trong trường hợp khẩn cấp hoặc sự cố hệ thống bất ngờ. Mô hình JIT cho phép truy cập tức thời vào các tài nguyên quan trọng. Để đội ngũ IT có thể nhanh chóng khắc phục sự cố.

- Dự án tạm thời: Quyền truy cập JIT có thể được sử dụng để cung cấp quyền truy cập tạm thời (cho bộ phận phát triển, marketing, nhân sự và các phòng ban khác) vào các tài nguyên đám mây trong các dự án hoặc hợp tác ngắn hạn.

BeyondTrust và quyền truy cập tối thiểu

Được xây dựng để giải quyết bốn thách thức chính về bảo mật. Trong đó có hai vấn đề liên quan đến Just-in-Time quyền truy cập đặc quyền (JIT PAM):

- Quá nhiều tài khoản có quyền hạn, quyền truy cập và thẩm quyền không cần thiết

- Tài khoản luôn bật quyền truy cập đặc quyền

BeyondTrust giúp tổ chức triển khai mô hình Just-in-Time trên toàn tổ chức. Để giải quyết cả hai vấn đề này mà không ảnh hưởng đến hoạt động kinh doanh. BeyondTrust thực hiện quyền truy cập tối thiểu. Bằng cách loại bỏ quyền quản trị và các quyền hạn, thẩm quyền không cần thiết khác. Đồng thời, BeyondTrust cũng áp dụng các mô hình Just-in-Time hiện đại. Cho Quản lý quyền truy cập đặc quyền (PAM) và Quyền hạn Đám mây.

BeyondTrust Privileged Identity Security cùng giải pháp Identity Security Insights giải quyết hai thách thức còn lại:

- Chưa có cái nhìn toàn cảnh về các tài khoản có quyền truy cập cao hoặc khả năng truy cập cao

- Thiếu nhận thức về rủi ro đặc quyền

Identity Security Insights giúp tổ chức nhìn thấy các lỗ hổng liên quan đến quyền truy cập đặc quyền (ví dụ như xác thực đa yếu tố MFA, lỗ hổng tấn công steal token,…). Ngoài ra, BeyondTrust còn sử dụng trí tuệ nhân tạo (AI). Để phát hiện các cuộc tấn công tinh vi mà các công cụ khác có thể bỏ sót.

Đọc thêm: Khám phá 6 bước Quản lý quyền truy cập đặc quyền hiệu quả

Kết Luận

Truy cập Just-in-Time (JIT) không chỉ là một cách tiếp cận hiệu quả để quản lý quyền truy cập đặc quyền. Mà còn là bước quan trọng trong việc thực hiện nguyên tắc ít quyền nhất (least privilege) trong bảo mật thông tin. Bằng cách cấp quyền truy cập đặc quyền chỉ khi cần thiết và trong khoảng thời gian hạn chế. Tổ chức có thể giảm thiểu rủi ro từ các cuộc tấn công và lỗi con người.