Bước 1: Nâng cao trách nhiệm và kiểm soát tài khoản, mật khẩu và quyền truy cập đặc quyền

Thông tin xác thực đặc quyền bao gồm mật khẩu tài khoản đặc quyền, mật khẩu/khoá. Cho bộ công cụ DevOps và CI/CD, khóa SSH. Và bất kỳ tệp nào cần thiết để khởi động và duy trì các hệ thống DevOps. Chẳng hạn như các tệp JSON và XML. Theo Nghiên cứu Forrester, các thông tin xác thực đặc quyền này. Liên quan đến 80% các vụ vi phạm dữ liệu.

Làm thế nào để tổ chức đảm bảo an ninh và trách nhiệm. Đối với tất cả các loại thông tin đăng nhập khác nhau. Cho phép truy cập đặc quyền – nhưng không làm gián đoạn năng suất, quy trình. Và luồng công việc của quản trị viên?

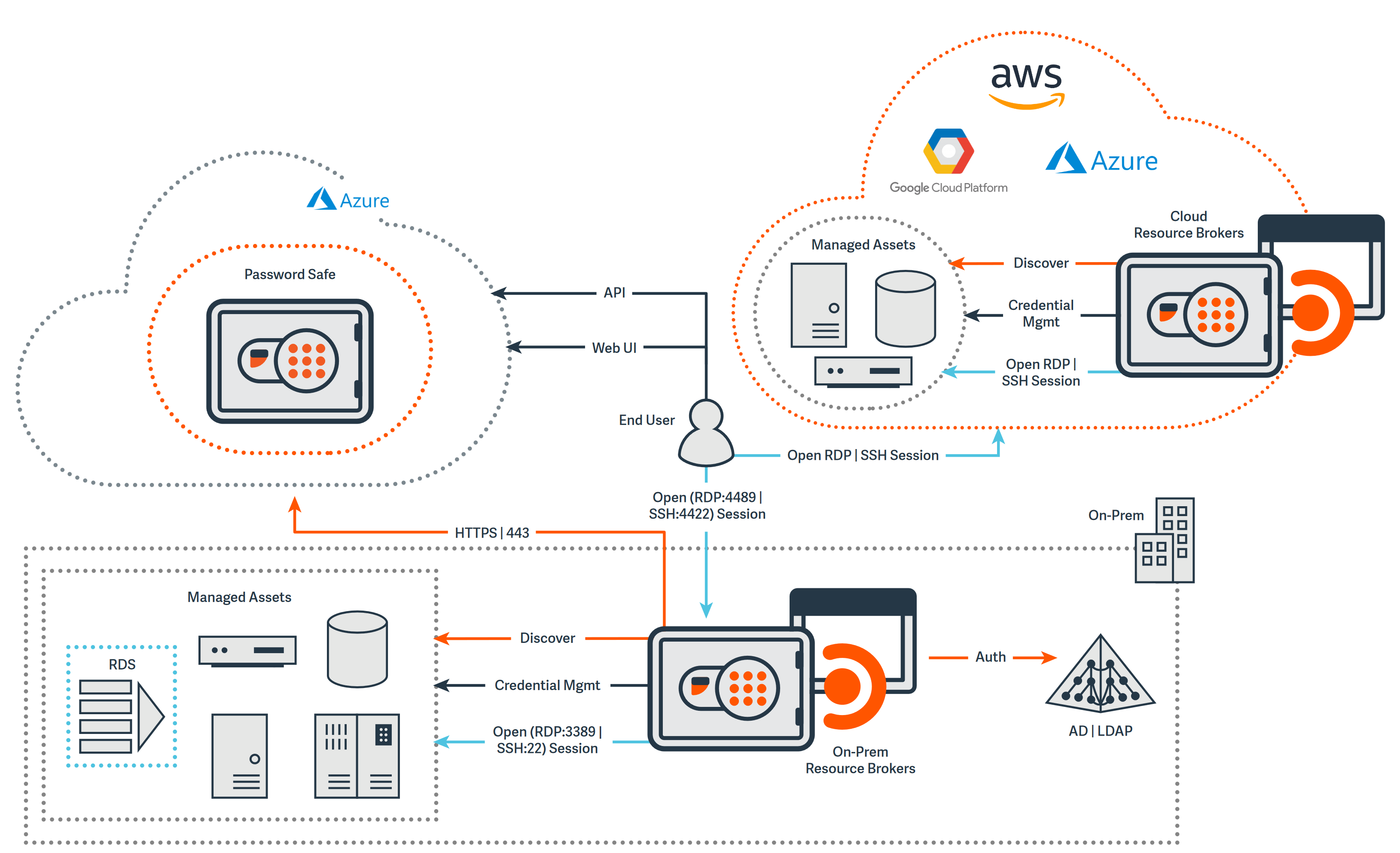

BeyondTrust Password Safe tổng hợp quản lý tài khoản đặc quyền, mật khẩu, khóa SSH, khóa API và bí mật DevOps. Trong một sản phẩm duy nhất. Giải pháp cung cấp khả năng khám phá tự động, quản lý, kiểm tra đánh giá. Và giám sát các thông tin đăng nhập đặc quyền. Để giảm thiểu rủi ro lạm dụng thông tin và tuân thủ yêu cầu thông thường.

Ngoài ra, tính năng phân tích mối đe dọa của giải pháp. Nhấn mạnh việc liên kết hành vi người dùng đặc quyền và dữ liệu bên thứ ba. Để xác định mức độ nguy hiểm của mối đe dọa. Đồng thời cung cấp báo cáo tiên tiến. Và mở rộng doanh nghiệp một cách linh hoạt.

Cấu trúc của bảo mật mật khẩu đám mây BeyondTrust

Đọc thêm: Các phương pháp tối ưu nhất để quản lý Quyền truy cập đặc quyền

Top 3 trường hợp áp dụng

- Quản lý thông tin đăng nhập, khóa, tài liệu mật

- Quản lý phiên theo thời gian thực

- Tăng cường kiểm tra, đánh giá và pháp lý

Bước 2: Đảm bảo đội ngũ nhân viên, nhà cung cấp, nhà thầu có thể truy cập từ xa an toàn

Các phương thức truy cập từ xa từ lâu. Đã là điểm yếu của hầu hết các tổ chức. Số lượng người làm việc từ xa và lực lượng lao động phân tán. Ngày càng tăng đã tạo ra nhiều cơ hội cho kẻ tấn công. Các nhà nghiên cứu phát hiện rằng. 50-80% các cuộc tấn công ransomware xâm nhập ban đầu. Thông qua khai thác giao thức máy tính từ xa (Remote Desktop Protocol – RDP). Theo Báo cáo X-Force của IBM, 76% tài khoản đám mây được bán ra đều cho phép truy cập RDP.

Cả nhà cung cấp bên thứ ba và nhân viên nội bộ đều cần mức truy cập phù hợp. Để thực hiện công việc hiệu quả. Tương tự với việc các quản trị viên CNTT cần khả năng quản lý, cấp. Và nâng cao quyền truy cập.

Làm thế nào để các tổ chức giám sát quyền truy cập từ xa cho người dùng đặc quyền tốt hơn mà không cản trở tính linh hoạt của doanh nghiệp?

Để giải quyết vấn đề này, doanh nghiệp có thể triển khai quyền truy cập. Dựa trên vai trò, công việc chi tiết và thời gian đến các hệ thống cụ thể. Cho phép người dùng chỉ truy cập vào các hệ thống và thời gian đã được chỉ định.

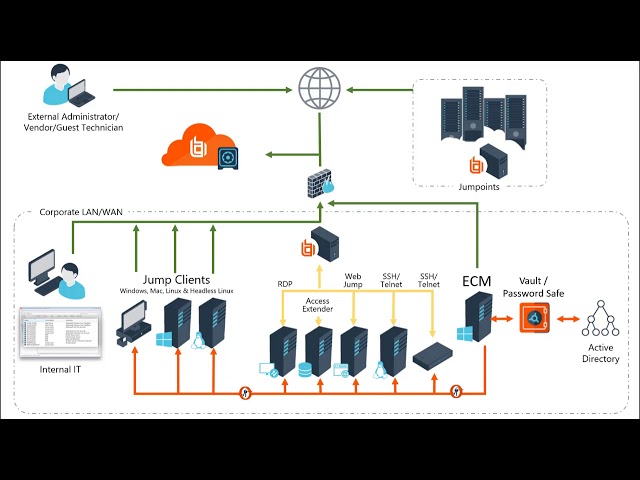

Cách thức hoạt động của quyền truy cập từ xa đặc quyền của BeyondTrust

Giải pháp Privileged Remote Access của BeyondTrust. Cho phép kiểm soát an toàn quyền truy cập từ xa đặc quyền vào các hệ thống quan trọng. Mà không cần đến VPN. Nó cung cấp một kho lưu trữ quản lý thông tin xác thực. Để bảo vệ thông tin đặc quyền. Từ tài khoản quản trị viên đến tài khoản cá nhân của người dùng. Bao gồm cả khóa SSH và tài khoản đám mây.

Top 3 trường hợp áp dụng

- Truy cập an toàn cho nhân viên ở bất cứ đâu

- Quản lý quyền truy cập đặc quyền nhà cung cấp (Vendor Privileged Access Management – VPAM)

- Truy cập hạ tầng

Bước 3&4: Thực hiện nguyên tắc đặc quyền tối thiểu. Và kiểm soát ứng dụng. Trên Windows & macOS; máy chủ, máy tính để bàn Unix & Linux.

Sau khi thông tin đăng nhập và tài khoản đặc quyền được phát hiện, tiếp nhận và quản lý một cách liên tục. Bước tiếp theo là triển khai quyền truy cập tối thiểu. Với phương pháp đặc quyền tối thiểu. Người dùng sẽ chỉ nhận được quyền truy cập vào hệ thống, ứng dụng và dữ liệu mà họ cần. Dựa trên vai trò hiện tại của họ. Nếu chỉ sử dụng các công cụ nội bộ. Để quản lý quyền hạn người dùng. Tổ chức bạn sẽ rất tốn thời gian và công sức.

|

Hệ điều hành |

Hoạt động | Giải pháp |

Top 3 trường hợp sử dụng |

| Windows & macOS | Loại bỏ quyền quản trị cục bộ trên máy của người dùng cuối. Và thiết lập quyền truy cập đặc quyền phù hợp cho các tài khoản Quản trị viên khác nhau. Trong đó có Mạng, Microsoft Exchange Active Directory, Cơ sở dữ liệu, Nhà phát triển, Bộ phận Hỗ trợ, Nhân viên IT/Người dùng có đặc quyền. Và những người khác | BeyondTrust Privilege Management dành cho Windows & Mac tự động gỡ bỏ quyền truy cập đặc quyền của người dùng. Và chỉ cấp quyền truy cập cho các ứng dụng cần thiết. Áp dụng nguyên tắc đặc quyền tối thiểu và đơn giản hóa việc tuân thủ các quy định. Trên các máy tính Windows và Mac. Đồng thời cải thiện hiệu suất cho người dùng cuối. |

|

| Unix & Linux | Các ứng dụng quan trọng của doanh nghiệp chạy trên máy chủ Unix và Linux. Thường là mục tiêu chính của các cuộc tấn công mạng. Việc sở hữu thông tin đăng nhập đặc quyền cho các tài nguyên này. Có thể dẫn đến việc truy cập vào dữ liệu thương mại, hệ thống ERP, thông tin khách hàng và tài chính nhạy cảm. Sở hữu mật khẩu root hoặc quyền superuser. Có thể là cần thiết cho các quản trị viên IT. Nhưng thói quen này mang lại rủi ro bảo mật đáng kể. Sử dụng các công cụ miễn phí có thể giải quyết được vấn đề. Nhưng trong môi trường máy chủ phức tạp. Việc này có thể gây ra nhiều hậu quả không mong muốn. | BeyondTrust Privilege Management for Unix & Linux là giải pháp hàng đầu. Để bảo vệ quyền truy cập đặc biệt trên hệ điều hành Unix và Linux. Nó giúp tổ chức kiểm soát các quyền đặc biệt của tài khoản root trên các hệ thống. Bằng cách tổ chức, phân tích và ghi lại những gì người dùng làm. Điều này giúp giảm thiểu rủi ro và đạt được tuân thủ quy định nhanh chóng hơn. So với việc sử dụng các công cụ gốc hoặc sudo. |

|

Đọc thêm: 10 giải pháp tăng cường bảo mật máy chủ Unix & Linux

Bước 5: Tích hợp Unix và Linux vào Windows. Để tối ưu hóa quản lý danh tính và bảo mật

Sau khi có kiểm soát tốt hơn về quyền truy cập đặc quyền trong môi trường Unix và Linux. Bước tiếp theo là đưa các hệ thống này vào một quy trình quản lý, chính sách. Và đăng nhập một lần thống nhất. Unix và Linux truyền thống đã được quản lý như các hệ thống độc lập – mỗi hệ thống là một “silos” với bộ người dùng, nhóm, chính sách kiểm soát truy cập, tệp cấu hình và mật khẩu riêng.

Quản lý một môi trường đa dạng chứa những “silos” này – ở ngoài môi trường Microsoft – dẫn đến việc quản trị không nhất quán cho bộ phận IT. Sự phức tạp không cần thiết cho người dùng cuối. Và tăng thêm rủi ro cho doanh nghiệp.

Làm thế nào tổ chức IT quản lý chính sách một cách đồng nhất trên các nền tảng đa dạng. Và cung cấp trải nghiệm người dùng thuận tiện. Giúp giảm lỗi và thời gian quản trị?

Xây dựng hệ thống xác thực tập trung cho môi trường Windows, Unix và Linux. Nhằm giảm rủi ro và phức tạp khi quản lý một môi trường đa dạng. Tăng cường hiệu quả bằng cách giảm số lần đăng nhập (và cuộc gọi đến bộ phận hỗ trợ khi quên mật khẩu). Cũng như giảm số lượng các hệ thống, cấu hình và chính sách khác nhau cần quản lý. Điều này đòi hỏi một giải pháp Active Directory Bridging. Để tối ưu hóa quản lý danh tính người dùng.

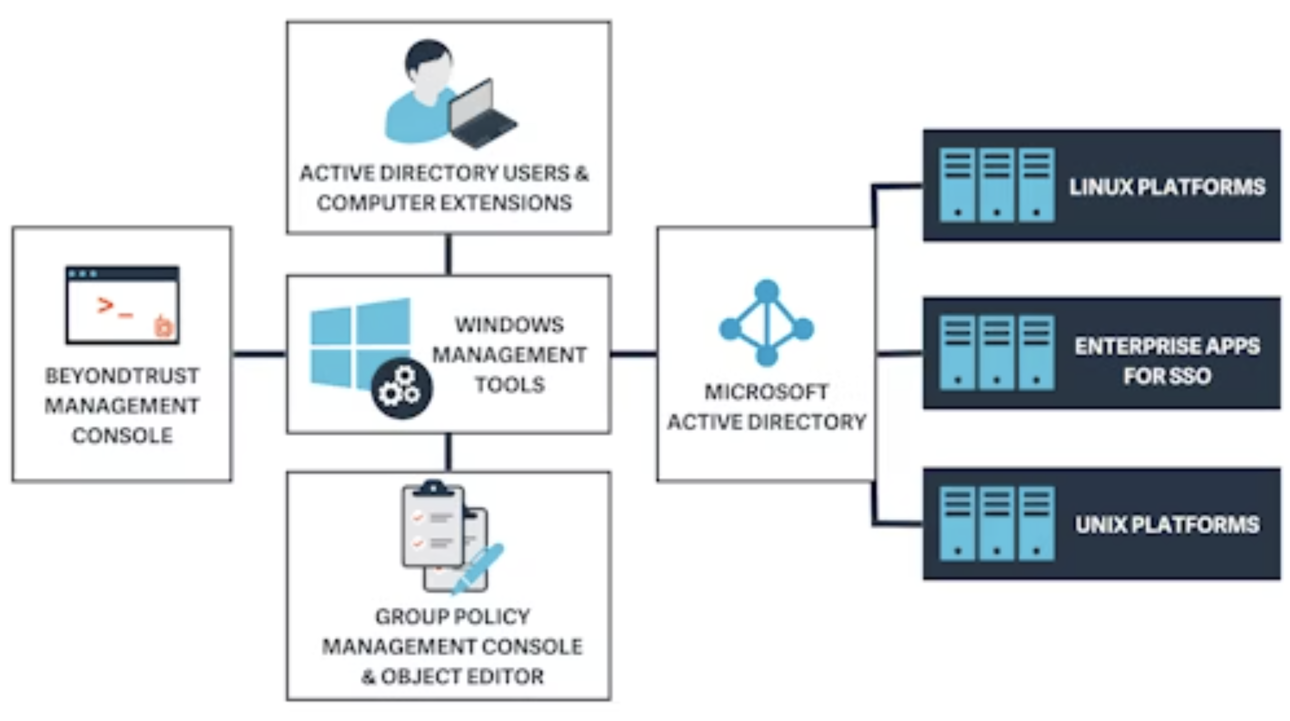

Giải pháp BeyondTrust Active Directory (AD) Bridge tối ưu hóa quản lý danh tính. Và kiểm soát truy cập trong môi trường lai của tổ chức. Bằng cách mở rộng xác thực Microsoft Active Directory. Khả năng đăng nhập duy nhất (SSO) và quản lý cấu hình Group Policy cho các hệ thống Unix và Linux.

Active Directory Bridge

Bằng cách tập trung quản lý đăng nhập. Cấu hình và tận dụng cơ sở hạ tầng Windows Active Directory của tổ chức. BeyondTrust AD Bridge giúp nhanh chóng đạt được mục tiêu bảo mật danh tính và kiểm tra đánh giá. Đồng thời tăng năng suất cho người dùng và quản trị viên.

Top 3 trường hợp áp dụng

- Quản lý toàn diện các danh tính

- Kiểm tra, đánh giá và tuân thủ

- Nâng cao bảo mật Unix/Linux

Bước 6: Tăng cường khả năng phát hiện và đối phó với các mối đe dọa liên quan đến danh tính để bảo vệ an toàn cho tổ chức

Các tổ chức đang gặp khó khăn trong việc tự bảo vệ mình do hai xu hướng chính.

Xu hướng đầu tiên là kích thước của tài sản số và bề mặt tấn công đang tăng lên. Trong khi khả năng nhận biết mối đe dọa lại giảm đi. Xu hướng thứ hai là sự bùng nổ nhanh chóng của danh tính con người và máy móc. Cùng với sự phát triển không ngừng của các lối tiếp cận mới đến các hệ thống và dữ liệu quan trọng.

Ngoài ra, việc các tổ chức đang sử dụng hơn 20 hệ thống quản lý danh tính và quyền truy cập. Làm gia tăng sự phức tạp và mở rộng bề mặt tấn công. Đáng chú ý, nhiều hệ thống này lại tiềm ẩn nhiều nguy cơ gây hại.

Các chuyên gia IT và an ninh đang đối mặt với sự quá tải thông tin về lỗ hổng và mối đe dọa. Các giải pháp phân tích bảo mật truyền thống. Thường không liên kết được dữ liệu liên quan đến danh tính đa dạng (như tài khoản đặc quyền, người dùng, tài sản, quyền truy cập đám mây,…). Dẫn đến việc các rủi ro tiềm ẩn không được phát hiện.

Làm thế nào để các nhóm an ninh và vận hành công nghệ thông tin có được hiểu biết về nguồn gốc của các mối đe dọa, ưu tiên chúng và nhanh chóng giảm thiểu rủi ro?

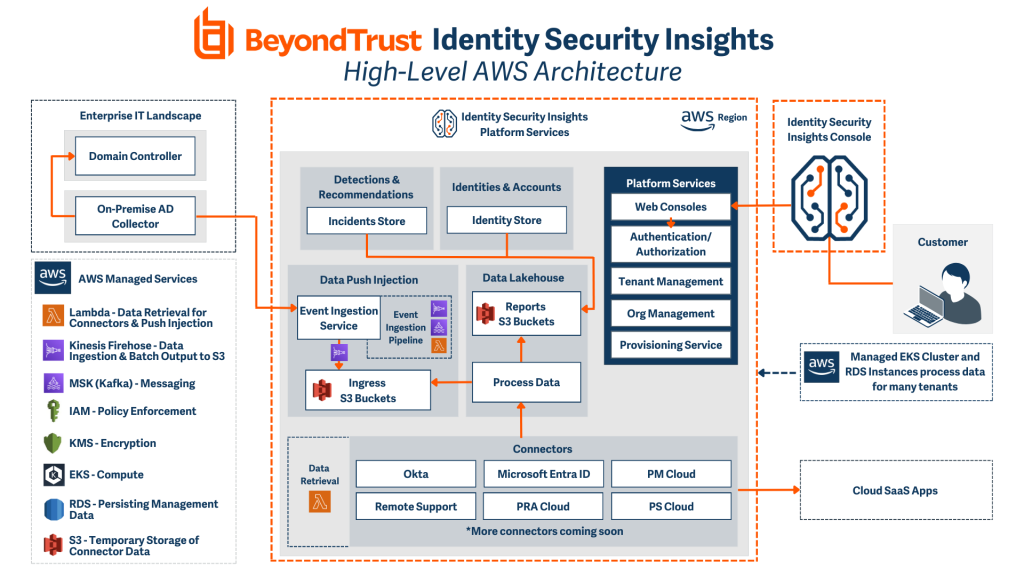

Sơ đồ kiến trúc của BeyondTrust

BeyondTrust Identity Security Insights sử dụng các khả năng mạnh mẽ về PAM, CIEM và ITDR. Để cung cấp thông tin về mối đe dọa dựa trên danh tính toàn diện. Điều này giúp đội ngũ bảo mật và IT có cái nhìn rõ ràng về tất cả danh tính, đặc quyền và quyền truy cập. Đưa ra tác động chính xác của chúng đối với tình hình bảo mật của tổ chức.

Identity Security Insights giúp cải thiện an ninh và loại bỏ những điểm yếu tiềm ẩn. Bằng cách cung cấp thông tin về danh tính và mối đe dọa. Nó tích hợp với các giải pháp khác của BeyondTrust. Và sử dụng dữ liệu từ Okta, Ping Identity, Microsoft Entra ID Azure Active Directory. Để tận dụng thông tin về người dùng, tài khoản và đặc quyền. Bằng cách áp dụng khuyến nghị dựa trên thông tin danh tính toàn diện. Nó đảm bảo quyền truy cập tối thiểu và ngăn chặn các lỗ hổng tấn công tiềm ẩn.

Top 3 trường hợp áp dụng

- Tầm nhìn thống nhất, đa nền tảng

- Tăng cường bảo mật danh tính chủ động

- Phát hiện mối đe dọa dựa trên danh tính

Kết luận

Trong thời đại công nghệ số, việc quản lý đặc quyền hoàn chỉnh là vô cùng quan trọng. Để đảm bảo tính bảo mật và an toàn của các tài nguyên. Và dữ liệu quan trọng trong tổ chức. Với 6 bước chính đã được đề cập trong bài viết. Tổ chức có thể xây dựng một hệ thống quản lý đặc quyền hiệu quả. Và đáp ứng được các yêu cầu về an ninh thông tin ngày càng cao. Tuy nhiên, việc duy trì và cải tiến hệ thống quản lý đặc quyền. Là một quá trình liên tục và cần được thực hiện một cách cẩn thận. Để đảm bảo tính hiệu quả và tuân thủ chính sách.

BeyondTrust là nhà cung cấp quản lý quyền truy cập đặc quyền hoặc Bảo mật danh tính duy nhất. Có khả năng mở rộng các phương pháp thực hành tốt nhất về bảo mật truy cập đặc quyền. Cho nhà cung cấp, các bên thứ ba và nhân viên từ xa, tất cả trong một giải pháp.