Nguyên tắc đặc quyền tối thiểu (Principle of Least Privilege – PoLP) là một nguyên tắc bảo mật vượt thời gian! Bối cảnh bảo mật đã thay đổi nhanh chóng trong những năm gần đây. Do xu hướng làm việc từ xa ngày càng tăng. Di chuyển đám mây tức thời và một thế giới đặt các phương pháp bảo mật danh tính. Và zero-trust làm trung tâm. Trong bối cảnh đó, việc triển khai đặc quyền tối thiểu trở nên quan trọng hơn bao giờ hết. Là nền tảng của bất kỳ phương pháp tiếp cận bảo mật danh tính và kiến trúc Zero-Trust (ZTA) nào. Cùng khám phá chi tiết ở bài viết bên dưới cùng Mi2 và BeyondTrust nhé!

Nguyên tắc đặc quyền tối thiểu là gì?

Đây là phương thức hạn chế quyền truy cập của người dùng, tài khoản, máy tính – chỉ có thể truy cập những tài nguyên thực sự cần thiết để thực hiện các chức năng hợp lệ. Khi áp dụng cho người dùng, nguyên tắc đặc quyền tối thiểu thực thi quyền của người dùng ở mức tối thiểu. Hoặc mức cho phép thấp nhất để người dùng chỉ thực hiện chức năng trong vai trò/quyền hạn của mình.

Tuy nhiên, nó cũng áp dụng cho các quy trình, ứng dụng, hệ thống và thiết bị (chẳng hạn như IoT). Vì mỗi quy trình này chỉ nên có những quyền cần thiết để thực hiện hoạt động được ủy quyền. Thực thi quyền truy cập đặc quyền tối thiểu là biện pháp tốt. Để giảm rủi ro bảo mật và giảm thiểu gián đoạn kinh doanh do gặp lỗi hoặc có mục đích xấu.

Nguyên tắc đặc quyền tối thiểu rất đơn giản nhưng có thể phức tạp để triển khai hiệu quả. Đặc biệt khi bạn xem xét nhiều biến số. Chẳng hạn như:

- Các hệ thống không đồng nhất (Windows, macOS, Unix, Linux, v.v.)

- Mở rộng số lượng/loại ứng dụng và thiết bị đầu cuối (máy tính để bàn, máy chủ, máy tính xách tay, máy tính bảng, điện thoại thông minh, IoT, ICS, v.v.)

- Môi trường điện toán đa dạng (đám mây, ảo, tại chỗ, kết hợp)

- Nhiều loại nhận dạng và vai trò người dùng khác nhau (con người, ứng dụng, máy móc)

- Quyền truy cập của bên thứ ba/nhà cung cấp

Thực thi Least Privilege giúp giảm thiểu rủi ro bảo mật và gián đoạn kinh doanh

Lợi ích của Least Privilege đối với hệ thống bảo mật của doanh nghiệp

Theo Báo cáo về lỗ hổng bảo mật của Microsoft năm 2023 (do BeyondTrust xuất bản). Việc xóa quyền quản trị cục bộ và kiểm soát thực thi đặc quyền tối thiểu trong lịch sử. Đã giảm thiểu 75% lỗ hổng nghiêm trọng của Microsoft.

Người dùng, tài khoản hoặc thiết bị càng có nhiều đặc quyền. Thì khả năng lạm dụng, lợi dụng hoặc xảy ra lỗi càng lớn. Việc thực hiện đặc quyền tối thiểu không chỉ giúp giảm khả năng xảy ra vi phạm ngay từ đầu. Mà còn giúp hạn chế phạm vi vi phạm nếu xảy ra.

Least Privilege mang lại nhiều lợi ích thiết thực:

1) Giảm bề mặt tấn công: Việc giới hạn đặc quyền cho con người, quy trình và ứng dụng/máy móc. Sẽ làm giảm đường dẫn và sự xâm nhập để khai thác lỗ hổng.

2) Giảm sự lây nhiễm và lan truyền phần mềm độc hại: vì phần mềm độc hại (chẳng hạn như chèn SQL hoặc ransomware). Sẽ bị từ chối khả năng nâng cao quy trình để nó không thể cài đặt hoặc thực thi.

3) Cải thiện hiệu suất hoạt động: Khi nói đến các ứng dụng và hệ thống. Việc hạn chế đặc quyền ở phạm vi quy trình tối thiểu để thực hiện hoạt động được ủy quyền. Sẽ giảm nguy cơ xảy ra sự cố không tương thích giữa các ứng dụng. Hoặc hệ thống khác và giúp giảm nguy cơ ngừng hoạt động.

4) Dễ dàng đạt được và chứng minh sự tuân thủ: Tạo ra một môi trường ít phức tạp và thân thiện với kiểm toán hơn. Hơn nữa, nhiều quy định tuân thủ (bao gồm HIPAA, PCI DSS, FDDC, Government Connect, FISMA và SOX) yêu cầu các tổ chức áp dụng các chính sách truy cập có đặc quyền tối thiểu. Để đảm bảo quản lý dữ liệu và bảo mật hệ thống phù hợp.

Đọc thêm: Quản lý truy cập đặc quyền là gì?

Các phương pháp thực hành Least Privilege tốt nhất

Vậy, việc áp dụng hoàn toàn các nguyên tắc đặc quyền tối thiểu trên môi trường điện toán sẽ như thế nào? Làm thế nào tổ chức của bạn thực hiện được điều đó?

Dưới đây là một số phương pháp và chiến lược tốt nhất. Để giúp bạn thực hiện nguyên tắc đặc quyền tối thiểu trong toàn tổ chức của mình:

1) Thực hiện chiến dịch kiểm tra đặc quyền và đưa vào quản lý chính sách tất cả các tài khoản/thông tin xác thực đặc quyền. Dành cho từng cấp nhân viên, nhà thầu và nhà cung cấp.

2) Xóa quyền quản trị trên điểm cuối

3) Xóa tất cả quyền truy cập root và quản trị viên đối với máy chủ. Và chuyển tất cả người dùng thành quyền “standard user accounts”. Thay vì “super user accounts”

4) Phân đoạn hệ thống và mạng

5) Thực thi việc phân chia đặc quyền

6) Triển khai đặc quyền Just-In-Time (JIT)

7) Triển khai thông tin xác thực sử dụng một lần. Ví dụ mật khẩu một lần (OTP)

8) Thay thế thông tin xác thực được mã hóa cứng bằng APIs

9) Đảm bảo các hành động cá nhân có thể truy vết

10) Mở rộng các chính sách đặc quyền tối thiểu ra ngoài phạm vi

11) Phân tích và báo cáo về tất cả các tài khoản. Và quyền truy cập đặc quyền theo quý/năm

Đọc thêm: Các phương pháp tối ưu nhất để quản lý Quyền truy cập đặc quyền

Giải pháp triển khai Least Privilege

Bạn đã tìm hiểu một số phương pháp và chiến lược tốt nhất. Vậy công cụ hoặc công nghệ nào có thể hỗ trợ triển khai đặc quyền tối thiểu? Mi2 – BeyondTrust giới thiệu tổ chức có thể sử dụng các công cụ và công nghệ sau:

Phân đoạn mạng

Tạo các vùng khác nhau thông qua cấu hình và quy tắc tường lửa. Là một cách quan trọng để thực thi Least Privilege trong phạm vi rộng. Bằng cách kiểm soát quyền truy cập và di chuyển giữa các vùng. Tường lửa có thể hạn chế người dùng dựa trên các đặc quyền trên diện rộng.

Chẳng hạn, tường lửa được sử dụng để tạo DMZ (khu phi quân sự) giữa mạng công ty và mạng công cộng. Tường lửa cũng có thể dễ dàng chặn hoạt động nâng cao đặc quyền trái phép. Dựa trên các quy tắc áp dụng cho vùng.

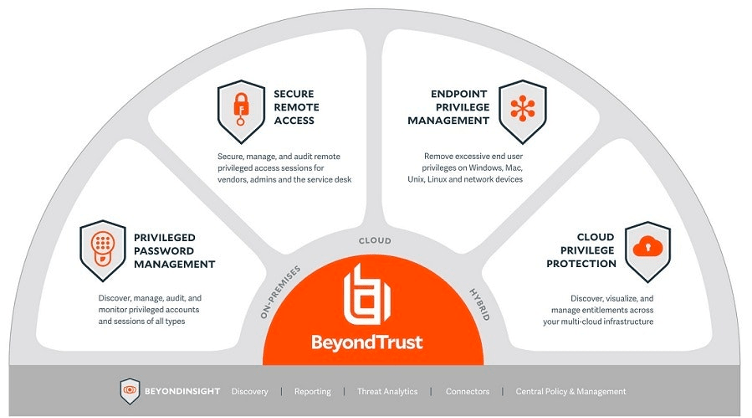

Quản lý quyền truy cập đặc quyền (PAM)

Giải pháp này loại bỏ quyền quản trị viên khỏi người dùng. Thay vào đó nâng cao đặc quyền cho các ứng dụng hoặc tác vụ được ủy quyền khi cần. Lý tưởng nhất là phù hợp với các mô hình truy cập đúng lúc. Khả năng kiểm soát ứng dụng là một thành phần quan trọng của PAM. Giúp đảm bảo chỉ những ứng dụng được ủy quyền mới thực thi các chức năng hoặc thông tin liên lạc đã được phê duyệt.

Nền tảng PAM tích hợp của BeyondTrust giải quyết toàn bộ phạm vi truy cập đặc quyền

Trong khi các biện pháp kiểm soát quản lý danh tính và quyền truy cập (IAM) cung cấp tính năng xác thực danh tính. Thì PAM cho phép các tổ chức kiểm soát việc ủy quyền. Đối với khả năng thực hiện một hoạt động chi tiết. Khi giải pháp IAM và PAM phối hợp với nhau có thể giúp cung cấp khả năng kiểm soát, khả năng hiển thị và khả năng kiểm tra chi tiết. Đối với tất cả thông tin xác thực và đặc quyền.

PAM hoàn thiện nhất cũng có thể mở rộng các phương pháp hay nhất. Về quản lý đặc quyền tối thiểu ra ngoài phạm vi cho các nhà cung cấp và nhân viên từ xa. Đảm bảo khả năng kiểm soát chi tiết hơn mức có thể với VPN. Hoặc các công cụ truy cập từ xa khác. Các công nghệ quản lý quyền truy cập đặc quyền. Đặc biệt là những công nghệ áp dụng quyền truy cập đúng lúc. Cũng là yếu tố chính tạo nên môi trường Zero-Trust an toàn.

Củng cố hệ thống

- Loại bỏ chương trình, tài khoản và dịch vụ không cần thiết để giảm bề mặt tấn công.

- Đóng các cổng tường lửa không cần thiết để giới hạn quyền truy cập.

- Tăng cường hệ thống giúp cải thiện bảo mật, giảm độ phức tạp và đơn giản hóa môi trường.

Kết luận

Việc triển khai hiệu quả đặc quyền tối thiểu sẽ liên quan đến các chính sách, thủ tục, công nghệ và cấu hình phù hợp của các công nghệ đó. Việc chính thức hóa chính sách cũng sẽ giúp bạn xử lý tốt hơn về nơi lưu trữ dữ liệu nhạy cảm của bạn và ai có thể truy cập dữ liệu.

Rất có thể, các khía cạnh khác nhau của đặc quyền tối thiểu sẽ cần được thực hiện theo từng giai đoạn. Thay vì triển khai tất cả cùng một lúc. Con đường tốt nhất phía trước cho bất kỳ tổ chức nào sẽ luôn được điều chỉnh phù hợp với nhu cầu và nguồn lực riêng của tổ chức đó.

Việc triển khai chính sách đặc quyền tối thiểu càng hoàn thiện. Thì tổ chức sẽ càng thu gọn bề mặt tấn công hiệu quả hơn. Giảm thiểu các cửa sổ đe dọa, giảm thiểu tác động của các cuộc tấn công (bởi tin tặc/phần mềm độc hại/nội bộ). Nâng cao hiệu suất hoạt động, giảm thiểu rủi ro và tác động từ lỗi người dùng. Ngay cả khi bề mặt mối đe dọa phát triển nhanh chóng do những tiến bộ trong tự động hóa, AI tổng hợp, v.v.,. Lợi ích của quyền truy cập đặc quyền tối thiểu vẫn cần thiết trong bất kỳ bối cảnh nào.