Các phương pháp tối ưu nhất để quản lý Quyền truy cập đặc quyền

Trong phần 1, chúng ta đã biết Quản lý Quyền truy cập đặc quyền – PAM là gì, đóng vai trò quan trọng trong việc ngăn chặn việc sử dụng trái phép các tài khoản và thông tin quan trọng ra sao, thì trong phần này, chúng ta sẽ xem xét chi tiết về các phương pháp và chiến lược cụ thể để triển khai hiệu quả Quản lý quyền truy cập đặc quyền.

Các phương pháp tối ưu trong PAM

1. Thiết lập và thực thi chính sách quản lý quyền truy cập toàn diện

Chính sách này nên quy định cách cấp/thu hồi quyền truy cập đặc quyền cũng như tài khoản đặc quyền, giải quyết việc kiểm kê và phân loại các danh tính và tài khoản có quyền truy cập đặc quyền, đồng thời thực thi các nguyên tắc tối ưu về bảo mật và quản lý.

2. Xác định và quản lý tất cả các tài khoản – truy cập đặc quyền

Việc khám phá tài khoản có quyền truy cập đặc quyền nên bao gồm tất cả tài khoản người dùng và cục bộ, tài khoản ứng dụng và dịch vụ, tài khoản cơ sở dữ liệu, tài khoản đám mây và mạng xã hội, khóa SSH, mật khẩu mặc định và được mã hóa cứng, và các thông tin đăng nhập có quyền truy cập đặc quyền khác – bao gồm cả thông tin đăng nhập được sử dụng bởi bên thứ ba/nhà cung cấp. Việc khám phá cũng nên bao gồm các nền tảng (ví dụ: Windows, Unix, Linux, Cloud, tại chỗ,…), thư mục, thiết bị phần cứng, ứng dụng, dịch vụ/daemons, tường lửa, bộ định tuyến,…

Quản lý đặc quyền cho Windows & Mac

3. Áp dụng nguyên tắc đặc quyền tối thiểu cho người dùng cuối và endpoint

Thực hiện bằng cách loại bỏ đặc quyền và sử dụng công nghệ để tăng quyền khi cần thiết, sau đó thu hồi quyền khi hoạt động kết thúc. Đảm bảo nguyên tắc đặc quyền tối thiểu không chỉ hạn chế quyền truy cập mà còn quy định thời gian truy cập, sử dụng Just Enough Access – JEA và quyền truy cập Just In Time – JIT.

Chia nhỏ theo cấp độ chiến thuật, việc thực thi đặc quyền tối thiểu phải bao gồm những điều sau:

- Gỡ bỏ quyền quản trị trên các điểm kết nối.

- Xóa tất cả quyền truy cập root và admin trên máy chủ và chuyển mọi người dùng về trạng thái người dùng tiêu chuẩn.

- Loại bỏ các đặc quyền không cần thiết.

- Hạn chế tối đa các đặc quyền thường trực (luôn được kích hoạt) nếu có thể.

- Giới hạn số lượng người dùng có tài khoản đặc quyền ở mức thấp nhất có thể.

- Giảm thiểu số lượng quyền cho mỗi tài khoản đặc quyền.

4. Thực thi phân tách quyền truy cập và phân tách nhiệm vụ

Tách đặc quyền bao gồm chia nhỏ chức năng của tài khoản quản trị, tách khả năng kiểm soát/ghi nhật ký, và tách chức năng hệ thống như đọc, chỉnh sửa, ghi, thực thi. Áp dụng nguyên tắc đặc quyền tối thiểu và tách đặc quyền giúp xác định rõ nhiệm vụ cho từng tài khoản đặc quyền, tránh sự trùng lặp chức năng.

Với biện pháp bảo mật này, người quản trị IT có thể sử dụng tài khoản tiêu chuẩn cho công việc hàng ngày và chỉ sử dụng tài khoản quản trị khi cần thực hiện các nhiệm vụ được phê duyệt, với quyền truy cập cao chỉ khi thực hiện các công việc cụ thể được ủy quyền.

5. Phân đoạn hệ thống và mạng

Phương pháp này nhằm tách biệt người dùng và quy trình dựa trên các cấp độ tin cậy, nhu cầu và tập quyền khác nhau.

Các hệ thống và mạng yêu cầu mức độ tin cậy cao hơn cần triển khai các biện pháp kiểm soát bảo mật mạnh mẽ hơn. Càng phân đoạn mạng và hệ thống thì càng dễ dàng ngăn chặn bất kỳ vi phạm tiềm ẩn nào lan rộng ngoài phân đoạn của riêng nó. Ngoài ra, hãy triển khai phân đoạn vi mô, một chiến lược quan trọng của mô hình Zero Trust, để cô lập các tài nguyên bằng cách tạo các vùng riêng biệt. Phân đoạn vi mô giúp hạn chế tầm nhìn và quyền truy cập đối với ứng dụng, bảo vệ khỏi các hành động di chuyển ngang.

6. Thực hiện các nguyên tắc tối ưu về bảo mật mật khẩu

- Lưu trữ trung tâm bảo mật và quản lý của tất cả thông tin đăng nhập (ví dụ: mật khẩu tài khoản có đặc quyền, khóa SSH, mật khẩu ứng dụng,…) trong một nơi an toàn không thể can thiệp. Triển khai quy trình làm việc trong đó mật khẩu đặc quyền chỉ có thể được sử dụng cho các hoạt động được ủy quyền và sau khi hoạt động đó hoàn thành, mật khẩu sẽ được trả lại và quyền truy cập đặc quyền bị thu hồi.

- Đảm bảo mật khẩu mạnh mẽ có thể chống lại các loại tấn công phổ biến (ví dụ: brute force, dựa trên từ điển,…) bằng cách sử dụng một số nguyên tắc, chẳng hạn như độ dài tối thiểu là 8 ký tự, sử dụng các ký tự chữ và số, cũng như các ký tự đặc biệt, tránh sử dụng các thông tin cá nhân dễ đoán.

- Thường xuyên thay đổi mật khẩu có đặc quyền, giảm khoảng thời gian giữa các lần thay đổi theo mức độ nhạy cảm của mật khẩu: Đối với quyền truy cập và tài khoản đặc quyền quan trọng nhất, triển khai mật khẩu một lần (OTP), mật khẩu sẽ hết hạn ngay sau khi sử dụng. Trong quy trình làm việc của DevOps, triển khai mật khẩu động, loại mật khẩu ngắn hạn/OTP được tạo ra khi cần cho một máy khách duy nhất.

- Ngăn chặn việc chia sẻ mật khẩu: mỗi tài khoản nên có thông tin đăng nhập duy nhất để đảm bảo cho việc giám sát rõ ràng và dấu vết kiểm tra sạch sẽ.

- Không bao giờ tiết lộ mật khẩu: triển khai xác thực đăng nhập một lần (SSO) để che giấu mật khẩu khỏi cả người dùng và quy trình. Trình quản lý mật khẩu có thể tự động chèn mật khẩu khi cần thiết.

- Loại bỏ thông tin đăng nhập được nhúng/mã hoá cứng và đưa vào quản lý tập trung: Thường cần một giải pháp bên thứ ba để tách mật khẩu khỏi mã nguồn và thay thế nó bằng một API cho phép truy xuất mật khẩu từ một kho an toàn mật khẩu tập trung.

Đọc thêm: Tại sao bảo mật mật khẩu là khuyến nghị quan trọng nhất trong an toàn thông tin?

7. Kiểm soát chặt chẽ quyền truy cập cơ sở hạ tầng

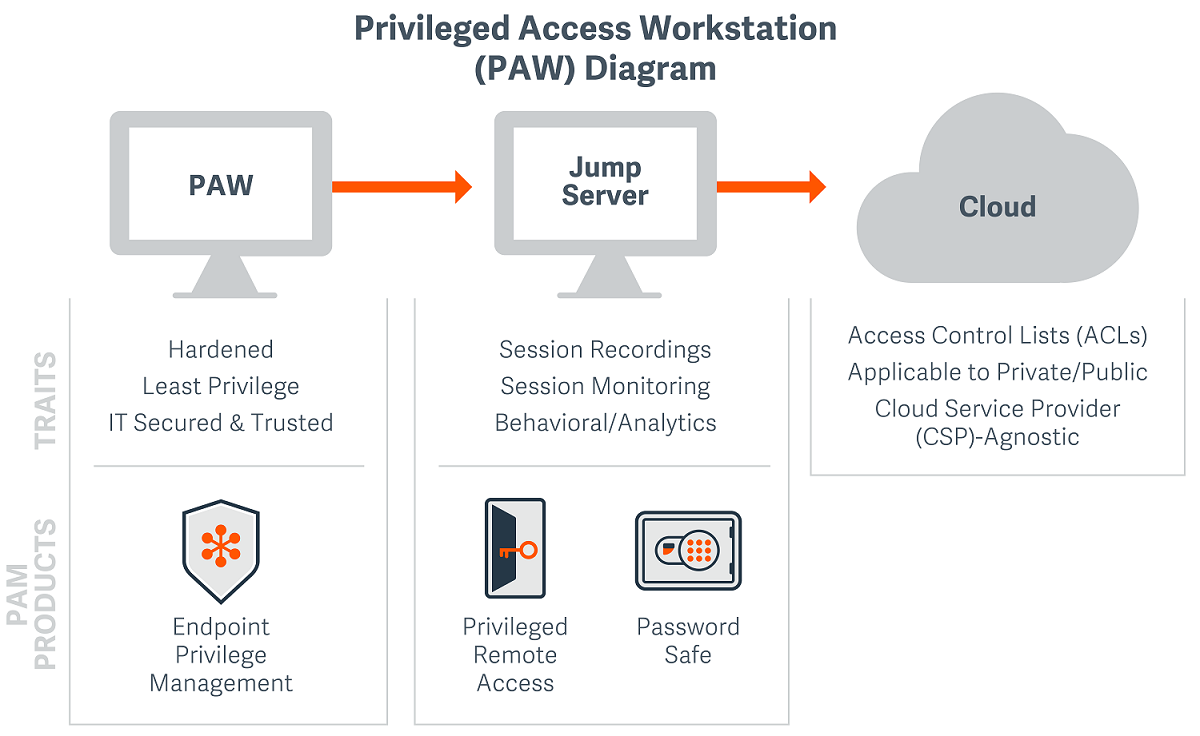

Mở rộng nguyên tắc PAM, các nguyên tắc quản lý truy cập đặc quyền (PAM) nên được áp dụng cho toàn bộ cơ sở hạ, bao gồm cả môi trường on-premise, cloud và công nghiệp (OT). Điều này có thể bao gồm việc triển khai một trạm làm việc truy cập đặc quyền (Privileged Access Workstation – PAW), là thiết bị chuyên dụng, được gia cố để thực hiện các tác vụ cần quyền cao. Nguyên tắc đặc quyền tối thiểu chỉ cấp cho người dùng quyền truy cập cần thiết để thực hiện công việc của họ.

Sử dụng máy trạm truy cập đặc quyền (PAW) để bảo vệ đám mây

8. Theo dõi và kiểm tra tất cả hoạt động có đặc quyền

Điều này có thể được thực hiện thông qua các ID người dùng cũng như các công cụ kiểm tra và đánh giá khác. Triển khai quản lý và giám sát phiên đặc quyền (Privileged Session Management and Monitoring – PSM) để phát hiện các hoạt động đáng ngờ và điều tra một cách hiệu quả các phiên đặc quyền có rủi ro kịch tính một cách kịp thời, bao gồm việc theo dõi, ghi lại, và kiểm soát các phiên đặc quyền.

Các khả năng theo dõi và quản lý phiên đặc quyền cũng rất cần thiết cho việc tuân thủ. SOX, HIPAA, GLBA, PCI DSS, FDCC, FISMA và các quy định khác yêu cầu các tổ chức không chỉ bảo mật và bảo vệ dữ liệu, mà còn có khả năng chứng minh hiệu quả của các biện pháp đó.

9. Thực hiện quyền truy cập linh hoạt dựa trên ngữ cảnh

Quyền truy cập linh hoạt dựa trên ngữ cảnh là một nguyên tắc quan trọng của mô hình Zero Trust. Nguyên tắc này cho phép người dùng hoặc thiết bị chỉ được cấp quyền truy cập cần thiết để thực hiện một tác vụ cụ thể tại một thời điểm cụ thể.

Quyền truy cập được xác định dựa trên nhiều yếu tố, chẳng hạn như:

- Người dùng hoặc thiết bị đang truy cập là ai?

- Tài sản hoặc dữ liệu đang được truy cập là gì?

- Môi trường hiện tại là gì?

- Các mối đe dọa và lỗ hổng hiện tại là gì?

Áp dụng dữ liệu về mối đe dọa và lỗ hổng theo thời gian thực về người dùng hoặc tài sản để đưa ra các quyết định truy cập dựa trên rủi ro linh hoạt. Ví dụ, tính năng này có thể tự động hạn chế đặc quyền và ngăn chặn các hoạt động không an toàn khi có mối đe dọa đã biết hoặc có khả năng bị xâm phạm đối với người dùng, tài sản, hoặc hệ thống.

10. Bảo vệ quy trình tự động đặc quyền (Privileged Task Automation – PTA)

Quy trình tự hóa động đặc quyền liên quan đến việc tự động hóa các nhiệm vụ và quy trình – chẳng hạn như tự động hóa quy trình bằng robot (Robotic Process Automation – RPA) – sử dụng thông tin đăng nhập đặc quyền và quyền truy cập nâng cao. Những quy trình làm việc phức tạp này ngày càng được tích hợp trong môi trường IT hiện đại và đòi hỏi sự linh hoạt – đôi khi là tạm thời – cần được tích hợp và quản lý một cách mượt mà để đảm bảo quyền truy cập đặc quyền.

11. Triển khai phân tích đặc quyền/người dùng đối với mối đe dọa

Thiết lập các cơ sở dữ liệu cho hoạt động hành vi của người dùng đặc quyền (Privileged User Behavioral Activity – PUBA) và quyền truy cập đặc quyền. Theo dõi và cảnh báo về mọi mức chệch khỏi cơ sở dữ liệu cơ bản phù hợp với ngưỡng rủi ro được xác định. Ngoài ra, hãy kết hợp các dữ liệu rủi ro khác để có cái nhìn đa chiều hơn về rủi ro đặc quyền. Việc “thu thập càng nhiều dữ liệu” không nhất đưa vào giải pháp. Điều quan trọng nhất là bạn có dữ liệu mà bạn cần ở dạng cho phép bạn đưa ra quyết định nhanh chóng và chính xác để đưa doanh nghiệp của bạn đến kết quả an ninh mạng tối ưu.

Phân tích mối đe dọa đặc quyền: tổng hợp, tương quan và báo cáo

Các giải pháp chính triển khai PAM

Những tổ chức với quy trình PAM chưa phát triển, đặc biệt là quy trình thủ công, thường gặp khó khăn trong việc kiểm soát rủi ro đặc quyền.

Giải pháp PAM tự động, chuyên nghiệp có thể:

- Mở rộng trên hàng triệu tài khoản đặc quyền, người dùng và tài sản để cải thiện an ninh và tuân thủ.

- Càng tự động và phát triển mạnh quá trình quản lý đặc quyền, tổ chức sẽ càng hiệu quả trong việc thu nhỏ bề mặt tấn công, giảm thiểu tác động của các cuộc tấn công (từ hacker, phần mềm độc hại)

- Cải thiện hiệu suất vận hành và giảm thiểu rủi ro từ sai sót của người dùng.

Mặc dù các giải pháp PAM có thể được tích hợp hoàn toàn trong một nền tảng duy nhất và quản lý toàn bộ vòng đời truy cập đặc quyền, hoặc được cung cấp bởi các giải pháp tùy chọn theo hàng chục chức năng sử dụng riêng biệt, nhưng chúng thường được tổ chức theo các lĩnh vực chính sau:

Quản lý tài khoản và phiên có đặc quyền (Privileged Account and Session Management – PASM)

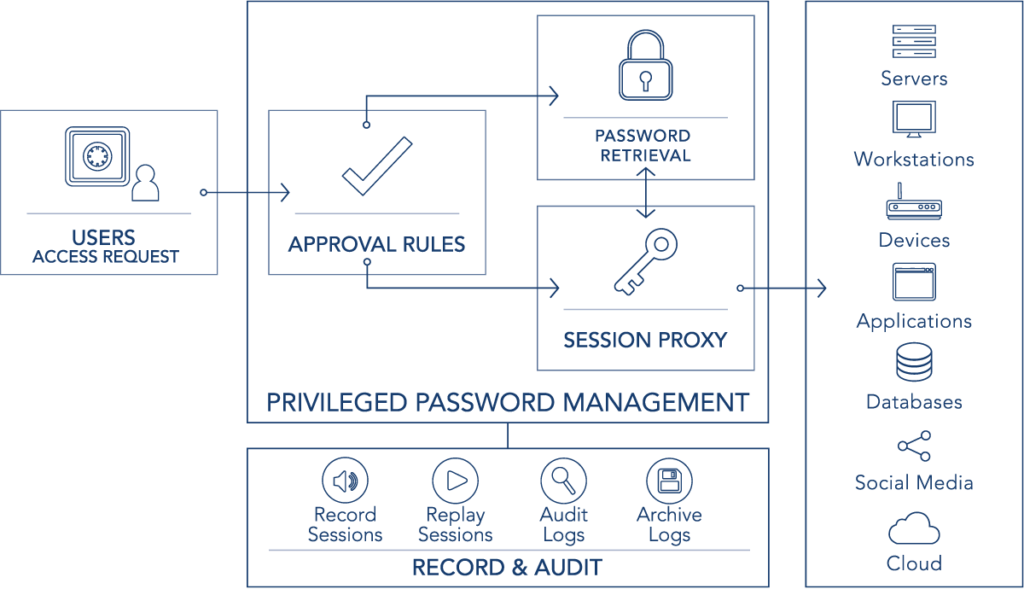

PASM là giải pháp bảo mật đa chiều, bao gồm quản lý mật khẩu đặc biệt và quản lý phiên đặc quyền.

Quản lý mật khẩu đặc quyền tập trung bảo vệ tài khoản và thông tin đăng nhập đặc quyền, trong khi quản lý phiên đặc quyền giám sát và quản lý các phiên cho người dùng và hệ thống. Các tính năng quản lý mật khẩu ứng dụng và quản lý bí mật cũng có thể được tích hợp. PSM không chỉ là công cụ giám sát mà còn giúp bảo vệ môi trường khỏi các mối đe dọa và duy trì thông tin pháp lý quan trọng.

Quy trình quản lý mật khẩu đặc quyền

Quản lý nâng cao và phân quyền đặc quyền (Privilege Elevation and Delegation Management – PEDM)

Khác với PASM vốn kiểm soát quyền truy cập cho các tài khoản luôn có quyền cao, PEDM là một thành phần cốt yếu của bảo mật điểm cuối, áp dụng các biện pháp kiểm soát nâng cao quyền hạn chi tiết hơn cho từng trường hợp cụ thể. PEDM cũng có thể được gọi là Quản lý quyền hạn điểm cuối (Endpoint Privilege Management – EPM).

Các giải pháp EPM hoàn chỉnh nên cung cấp quản lý tập trung và giám sát sâu, báo cáo khả năng truy cập đặc quyền trên bất kỳ thiết bị nào. Các tính năng của EPM có thể được kết hợp hoặc tách thành các công cụ riêng biệt, thường bao gồm các khả năng cho:

- Quản lý đặc quyền tối thiểu cho điểm dùng cuối (Endpoint least privilege management): Thực thi quyền hạn tối thiểu, bao gồm nâng cấp và ủy quyền quyền hạn, trên các điểm cuối Windows và Mac.

- Quản lý đặc quyền máy chủ và cơ sở hạ tầng (Server and infrastructure privilege management): Xác định chi tiết ai có thể truy cập vào máy chủ Unix, Linux và Windows và họ có thể làm gì với quyền truy cập đó. Các giải pháp này cũng có thể bao gồm khả năng mở rộng quản lý quyền hạn cho các thiết bị mạng và hệ thống OT / SCADA.

- Kiểm soát ứng dụng (Application Control): Kiểm soát bao quát và chi tiết về việc ứng dụng nào được phép chạy và trong ngữ cảnh nào.

- Kết nối Active Directory (AD): Tích hợp các nền tảng Unix, Linux và Mac vào Windows, cho phép quản lý và đăng nhập một lần duy nhất.

Đọc thêm: 10 giải pháp tăng cường bảo mật máy chủ Unix & Linux.

Phần mềm truy cập từ xa an toàn (Secure Remote Access – SRA)

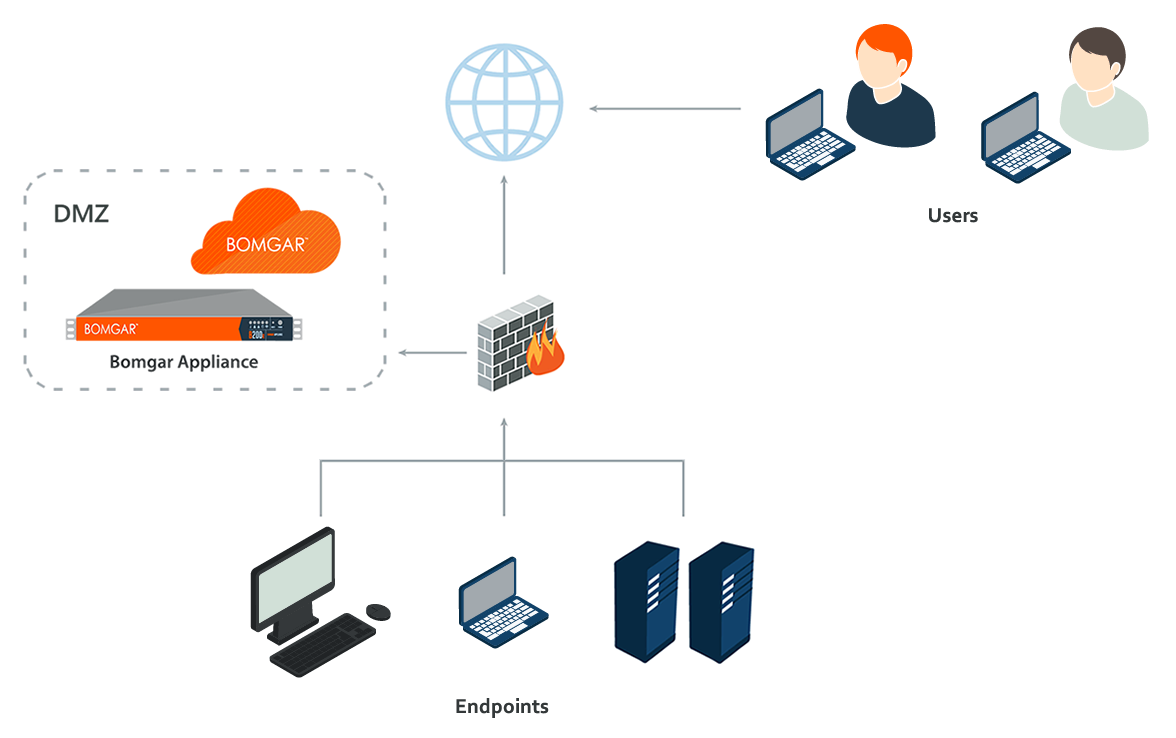

Kẻ tấn công mạng thường nhắm vào các điểm truy cập từ xa vì chúng thường có lỗ hổng bảo mật dễ khai thác. Các giải pháp SRA này cũng rất quan trọng trong việc đảm bảo việc truy cập cơ sở hạ tầng an toàn và được kiểm tra kỹ càng.

Bảo mật truy cập từ xa đặc quyền (on-premises)

Bảo mật truy cập từ xa đặc quyền (on-premises) là việc quản lý quyền truy cập của nhà cung cấp (Vendor Privileged Access Management – VPAM), được sử dụng để quản lý quyền truy cập nhạy cảm trong các môi trường hiện đại, bao gồm cả điện toán biên. Việc quản lý quyền truy cập vào cơ sở hạ tầng đám mây ngày càng trở nên phổ biến trong lĩnh vực công nghệ SRA.

Quản lý quyền cấp phép cơ sở hạ tầng đám mây (Cloud Infrastructure Entitlements Management – CIEM)

CIEM là một loại sản phẩm mới tập trung vào việc điều chỉnh quyền truy cập chính xác trong môi trường đám mây. Nó có thể hoạt động trên nhiều nền tảng khác nhau để đơn giản hóa việc áp dụng nguyên tắc quyền tối thiểu và tự động phát hiện các quyền truy cập không cần thiết, giảm thiểu rủi ro.

Ngoài ra, PAM cũng đóng vai trò cốt yếu trong lĩnh vực đang nổi lên là Phát hiện và Phản ứng Mối đe dọa Danh tính (Identity Threat Detection and Response – ITDR). PAM hiện đại không chỉ tập trung vào ngăn chặn mà còn phát hiện các mối đe dọa để phản ứng hiệu quả hơn

Hướng đi tối ưu để nâng cao Kiểm soát Bảo mật Quyền Truy cập Đặc quyền

Nhiều tổ chức cải thiện dần dần mức độ an toàn quyền truy cập đặc quyền, ưu tiên những giải pháp dễ thực hiện và xử lý những rủi ro lớn trước. Sau đó, họ sẽ cải thiện các biện pháp kiểm soát bảo mật đặc quyền trên toàn doanh nghiệp. Gần đây, yêu cầu triển khai PAM từ các công ty bảo hiểm trở nên phổ biến hơn, bao gồm các biện pháp PAM cụ thể như thu hồi quyền quản trị và giám sát người dùng đặc quyền.

Tuy nhiên, cách tiếp cận PAM tối ưu cho hầu hết tổ chức sẽ được xác định tốt nhất sau khi thực hiện một đợt kiểm tra toàn diện về rủi ro quyền truy cập đặc quyền, sau đó đặt ra kế hoạch các bước cần thực hiện để đạt được chính sách bảo mật quyền truy cập tối ưu.

Để được tư vấn thêm thông tin về sản phẩm Quản lý Truy cập Đặc quyền của BeyondTrust, hãy liên hệ ngay với nhà phân phối Mi2 theo thông tin:

Công ty Cổ phần Tin học Mi Mi (Mi2 JSC)

🌎 Website: www.mi2.com.vn

📩 Email: [email protected]

- Văn Phòng Hà Nội

Add: 7th Floor, Sannam Building, 78 Duy Tan Str., Dich Vong Hau Ward, Cau Giay Dist., Hanoi, Vietnam.

Tel: +84-24-3938 0390 | Fax: +84-24-3775 9550

- Văn phòng Hồ Chí Minh

Add: 5th &6th Floor, Nam Viet Building, 307D Nguyen Van Troi Str., Ward 1, Tan Binh Dist., Ho Chi Minh City, Vietnam.

Tel: +84-28-3845 1542 | Fax: +84-28-3844 6448