Nếu doanh nghiệp đang tìm hiểu xu hướng chuyển sang DevSecOps để đạt được hiệu quả bảo mật tốt hơn, đừng bỏ qua bài viết dưới đây!

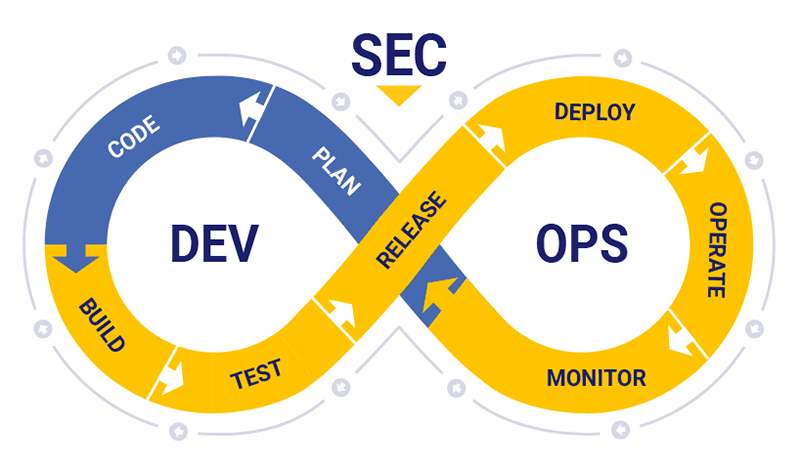

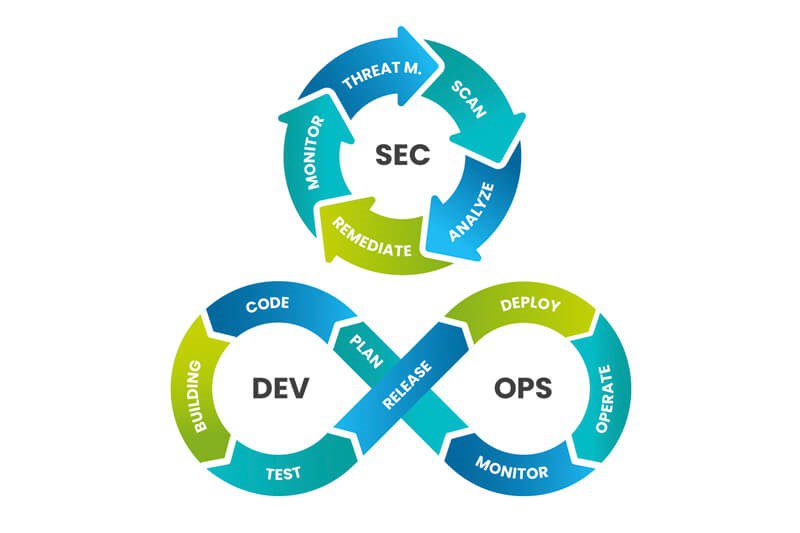

Bảo mật ứng dụng trong doanh nghiệp là trách nhiệm của ai? Đây là câu hỏi thường gây tranh cãi, đổ lỗi lẫn nhau giữa bộ phận Develop (phát triển), Operations (vận hành) và thậm chí là đội ngũ bảo mật riêng. Dù là lỗi của ai, vấn đề bảo mật web, an toàn thông tin chỉ có thể được đảm bảo khi có sự kết hợp các nhóm, các khâu lại với nhau. Tuy vậy, trên thực tế, các đội này gần như làm việc độc lập. Chính vì thế, xu hướng DevSecOps ra đời. Với DevSecOps, quá trình bảo mật được tích hợp và thực hiện song song trong quá trình phát triển (Development) và vận hành (Operations). Điều này cho phép doanh nghiệp bảo mật sớm và xuyên suốt toàn bộ hoạt động.

Xu hướng đổi mới doanh nghiệp khi kết hợp DevOps và Security

Kết hợp đội nhóm DevOps và Security khi bắt đầu một dự án là xu hướng doanh nghiệp nên nắm bắt. Nếu như DevOps thiết lập mối quan hệ hợp tác giữa các lập trình viên và quản trị viên hệ thống trong quá trình phát triển phần mềm, thì vẫn còn tồn tại những rào cản giữa DevOps và đội ngũ Security. Điều này có thể dẫn đến việc trao đổi thông tin sai lệch, hiểu sai, ảnh hưởng đến việc bảo mật ứng dụng.

Giờ đây, khi Developers, Operators với các nhóm Security (nhóm bảo mật) hợp tác sẽ giảm bớt những xung đột nhận thức và xác định một quy trình làm việc hiệu quả ở cấp độ vĩ mô. Hơn nữa, khi triển khai, sẽ ít có sai sót xảy ra hơn.

Bên cạnh đó, kết hợp giữa DevOps và Security không chỉ thúc đẩy sự đổi mới cho các thành viên trong nhóm mà doanh nghiệp cũng có thể xây dựng (Build) và cung cấp nhiều sản phẩm, giải pháp hơn. Việc đẩy nhanh tốc độ xây dựng và tốc độ triển khai sẽ không gặp quá nhiều rủi ro.

Sự khác nhau giữa Devops và DevSecOps

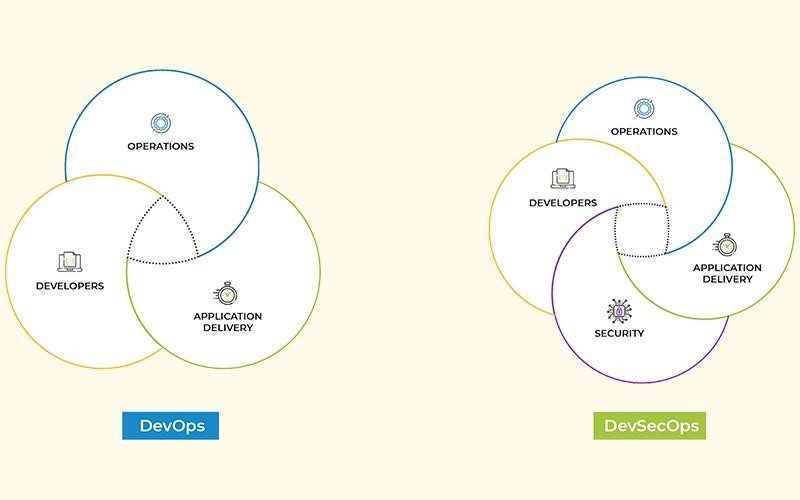

Trong quá trình tìm hiểu cách thức hiện đại để phát triển ứng dụng, DevOps và DevSecOps không còn xa lạ với nhiều người. Mặc dù cả hai nghe có vẻ giống nhau, nhưng giữa chúng có những khác biệt quan trọng, ảnh hưởng đến quy trình phát triển ứng dụng.

DevOps tập trung vào sự hợp tác giữa các nhóm trong suốt quá trình triển khai và phát triển ứng dụng. Các nhóm phát triển và vận hành làm việc cùng nhau, chia sẻ các công cụ. Mục tiêu của cách tiếp cận DevOps là nâng cao tần suất triển khai trong khi vẫn đảm bảo khả năng dự đoán và hiệu quả của ứng dụng.

Bằng cách tập trung rất nhiều vào việc tối ưu hóa tốc độ phân phối, các nhóm DevOps không phải lúc nào cũng ưu tiên việc ngăn chặn các mối đe dọa bảo mật. Điều này có thể dẫn đến các lỗ hổng gây nguy hiểm cho ứng dụng, dữ liệu người dùng cuối và quyền sở hữu tài sản của công ty.

DevSecOps phát triển từ DevOps khi các đội nhóm bắt đầu nhận ra mô hình DevOps không giải quyết đầy đủ những mối quan tâm về bảo mật. Thay vì trang bị thêm giải pháp bảo mật, DevSecOps nổi lên như một cách để tích hợp quản lý bảo mật sớm trong suốt quá trình phát triển. Thông qua phương pháp này, bảo mật ứng dụng bắt đầu ở đầu quá trình xây dựng, thay vì ở cuối quá trình phát triển. Với cách tiếp cận mới, một kỹ sư DevSecOps sẽ cố gắng đảm bảo ứng dụng được bảo mật trước các cuộc tấn công mạng trước khi cung cấp cho người dùng, đồng thời liên tục được bảo mật trong quá trình cập nhật ứng dụng.

Các xu hướng bảo mật tốt nhất dành cho môi trường Devops của doanh nghiệp

Bảo mật nên được tích hợp vào toàn bộ vòng đời của DevOps. Nhưng làm cách nào để doanh nghiệp có thể thực hiện điều này mà không cản trở tốc độ, sự nhanh nhẹn và các nguyên lý DevOps cần thiết khác? Để thắt chặt bảo mật DevOps, đồng thời đảm bảo các yêu cầu trên, hãy cân nhắc thực hiện theo 9 Best Practices (thực hành tốt nhất) dưới đây:

- Nắm bắt mô hình DevSecOps: DevSecOps sẽ bao gồm việc tích hợp các chức năng an ninh mạng và quản trị như quản lý danh tính và truy cập (IAM), quản lý đặc quyền, tường lửa, quản lý mối đe dọa thống nhất, Code Review, quản lý cấu hình và quản lý lỗ hổng trong suốt quy trình làm việc của DevOps.

- Chính sách và quản trị (Policy & Governance): Tạo các chính sách và quy trình an ninh mạng minh bạch để Developers và các thành viên khác trong nhóm dễ hiểu, thống nhất với nhau. Điều này cũng sẽ giúp đội phát triển Code đáp ứng các yêu cầu bảo mật.

- Tự động hóa các công cụ và quy trình bảo mật DevOps: Nếu không có các công cụ bảo mật tự động để phân tích mã (Code Analysis), quản lý cấu hình, vá lỗi và quản lý lỗ hổng bảo mật,… bạn sẽ không có cơ hội mở rộng bảo mật cho các quy trình DevOps. Tự động hóa bảo mật cũng giúp giảm thiểu rủi ro phát sinh do lỗi của con người, thời gian Downtime hoặc lỗ hổng bảo mật liên quan.

- Khám phá toàn diện: Ưu tiên phát hiện, xác thực liên tục các thiết bị, công cụ, tài khoản, Cloud/Virtual Instances, Containers và thông tin đăng nhập. Đồng thời đảm bảo chúng được quản lý bảo mật theo chính sách của bạn.

- Quản lý lỗ hổng bảo mật: Các lỗ hổng phải nên được quét, đánh giá và khắc phục trong môi trường tích hợp và môi trường phát triển, kể cả trong các Containers, trước khi triển khai bước tiếp theo. Khi sản phẩm được đưa vào môi trường Operational, hệ thống bảo mật DevOps có thể chạy các bài kiểm tra, các công cụ để xác định và vá lỗi tấn công Exploit.

- Quản lý cấu hình: Bất kỳ lỗi cấu hình nào cũng có thể được sao chép và nhân lên nhanh chóng nếu không được phát hiện, khắc phục kịp thời. Do vậy nên thực hiện việc quét để xác định và sửa chữa các cấu hình sai, các lỗi tiềm ẩn.

- Quản lý bí mật DevOps (Secrets Manager): Đội ngũ DevOps có thể sử dụng hàng rất nhiều công cụ: Chef, Puppet, Ansible, Salt,… Tất cả đều yêu cầu quản lý bí mật. DevOps Secrets có thể bao gồm thông tin đăng nhập tài khoản đặc quyền, khóa SSH, API Tokens,… Thông thường, bí mật/thông tin xác thực đặc quyền được nhúng trong mã, tập lệnh, tệp và tài khoản dịch vụ. Việc quản lý an toàn các thông tin đăng nhập này yêu cầu giải pháp quản lý mật khẩu đặc quyền có thể loại bỏ thông tin đăng nhập được nhúng (Embedded) khỏi mã và lưu trữ, quản lý chúng một cách an toàn.

- Quản lý truy cập đặc quyền (PAM): Các nhóm DevOps thường cho phép nhiều cá nhân truy cập gần như không hạn chế vào các tài khoản đặc quyền (Root, Admin,…). Quyền truy cập đặc quyền quá mức sẽ khiến bề mặt mối đe dọa gia tăng. Để hạn chế rủi ro truy cập đặc quyền, hãy thực hiện nguyên tắc đặc quyền ít nhất. Việc thực thi quyền truy cập đặc quyền ít nhất sẽ làm giảm cơ hội cho những kẻ tấn công bên trong hoặc bên ngoài nâng cấp đặc quyền của người dùng/ khai thác Code xấu. Ngoài ra, các giải pháp quản lý truy cập đặc quyền (PAM) của doanh nghiệp nên có thể tự động hóa việc kiểm soát, giám sát và kiểm tra quyền truy cập đặc quyền.

- Phân đoạn mạng (Segment Networks): Việc phân đoạn mạng làm giảm khả năng truy cập của Hacker. Gộp các tài sản, bao gồm máy chủ ứng dụng và máy chủ tài nguyên thành các đơn vị Logic không tin cậy lẫn nhau. Trong trường hợp truy cập cần vượt qua các vùng tin cậy, hãy triển khai Jump Server với xác thực đa yếu tố, ủy quyền truy cập thích ứng và sử dụng giám sát phiên.

Kết luận

Trong bối cảnh công nghệ phát triển với nhịp độ nhanh như hiện nay, các doanh nghiệp phải đối mặt với nguy cơ tấn công mạng ngày càng tăng, đe dọa xâm phạm tính bảo mật của ứng dụng. Các tổ chức không thể bỏ qua vấn đề bảo mật. Đó là lý do tại sao điều quan trọng bây giờ là phải bắt đầu tích hợp phương pháp DevSecOps vào phát triển ứng dụng.