Vừa qua, Forescout Vedere Labs đã xác định 21 lỗ hổng mới ảnh hưởng đến bộ định tuyến di động Sierra Wireless AirLink. Và một số thành phần nguồn mở OT/IoT của nó như TinyXML và OpenNDS. Được sử dụng trong nhiều loại sản phẩm khác nhau.

Nghiên cứu mới này xác nhận một số xu hướng:

- Các lỗ hổng trên bộ định tuyến và cơ sở hạ tầng mạng đang gia tăng! Chúng luôn được xếp hạng là một trong số những lỗ hổng được khai thác nhiều nhất kể từ năm 2020.

- Các lỗ hổng trong thiết bị OT/IoT thường phát sinh từ các lỗi thiết kế. Chẳng hạn như việc sử dụng thông tin xác thực và chứng chỉ được mã hóa cứng trong OT:ICEFALL. Hoặc các vấn đề khi phân tích cú pháp các gói không đúng định dạng. Những lỗ hổng sau này dễ bị khai thác hơn trong các thiết bị OT/IoT. Do thiếu các biện pháp giảm thiểu khai thác hiệu quả.

- Các thành phần của chuỗi cung ứng. Chẳng hạn như phần mềm nguồn mở do bên thứ ba cung cấp. Có thể rất rủi ro và làm tăng bề mặt tấn công của các thiết bị quan trọng. Dẫn đến các lỗ hổng mà chủ sở hữu tài sản khó theo dõi và xử lý chúng.

Đọc thêm: IoT Security – Bảo mật thiết bị IoT

Việc tìm thấy rất nhiều lỗ hổng mới trên các thành phần phần mềm của một thiết bị. Cho thấy những nhà sản xuất thiết bị và chủ sở hữu tài sản. Cần đặc biệt chú ý đến các rủi ro xuất phát. Từ chuỗi cung ứng phần mềm, các thành phần nguồn mở và nguồn đóng.

Cuối cùng, chủ sở hữu tài sản là những người có thể bị tấn công do các thiết bị không an toàn trên mạng của họ. Và hiện tại, họ phải phụ thuộc vào nhà sản xuất thiết bị. Để giải quyết thỏa đáng các lỗ hổng trong chuỗi cung ứng. Hoặc thực hiện các chiến lược giảm thiểu rủi ro của riêng họ!

Trong bài viết hôm nay, Mi2 sẽ tóm tắt các kết quả nghiên cứu. Và thảo luận về các lựa chọn giảm thiểu cho các tổ chức bị ảnh hưởng.

Tầm quan trọng của bộ định tuyến OT/IoT

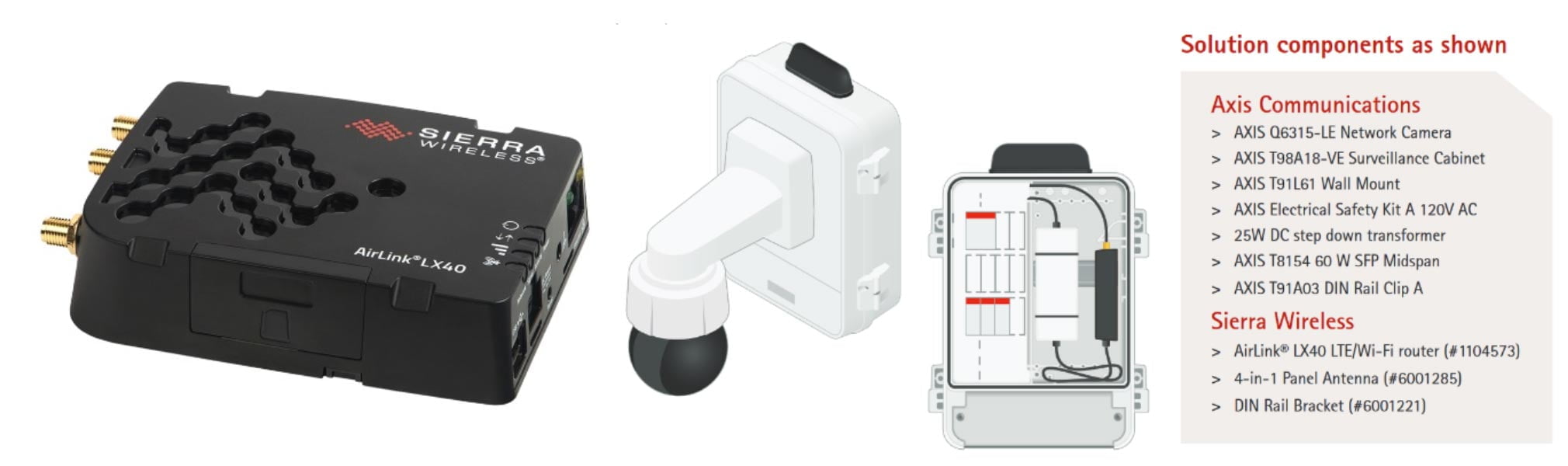

Bộ định tuyến OT/IoT được sử dụng để kết nối các mạng cục bộ quan trọng với Internet. Thông qua kết nối di động như 3G và 4G. Hình dưới đây cho thấy. Một trong những bộ định tuyến này kết nối với camera giám sát từ xa để truyền phát video.

Những thiết bị này được tìm thấy trong nhiều lĩnh vực cơ sở hạ tầng quan trọng. Chẳng hạn như các cơ sở chính phủ và thương mại, dịch vụ khẩn cấp, năng lượng, giao thông, hệ thống nước và nước thải, sản xuất và chăm sóc sức khỏe. Sierra Wireless là nhà cung cấp phổ biến nhất các loại thiết bị này.

Tóm tắt kết quả

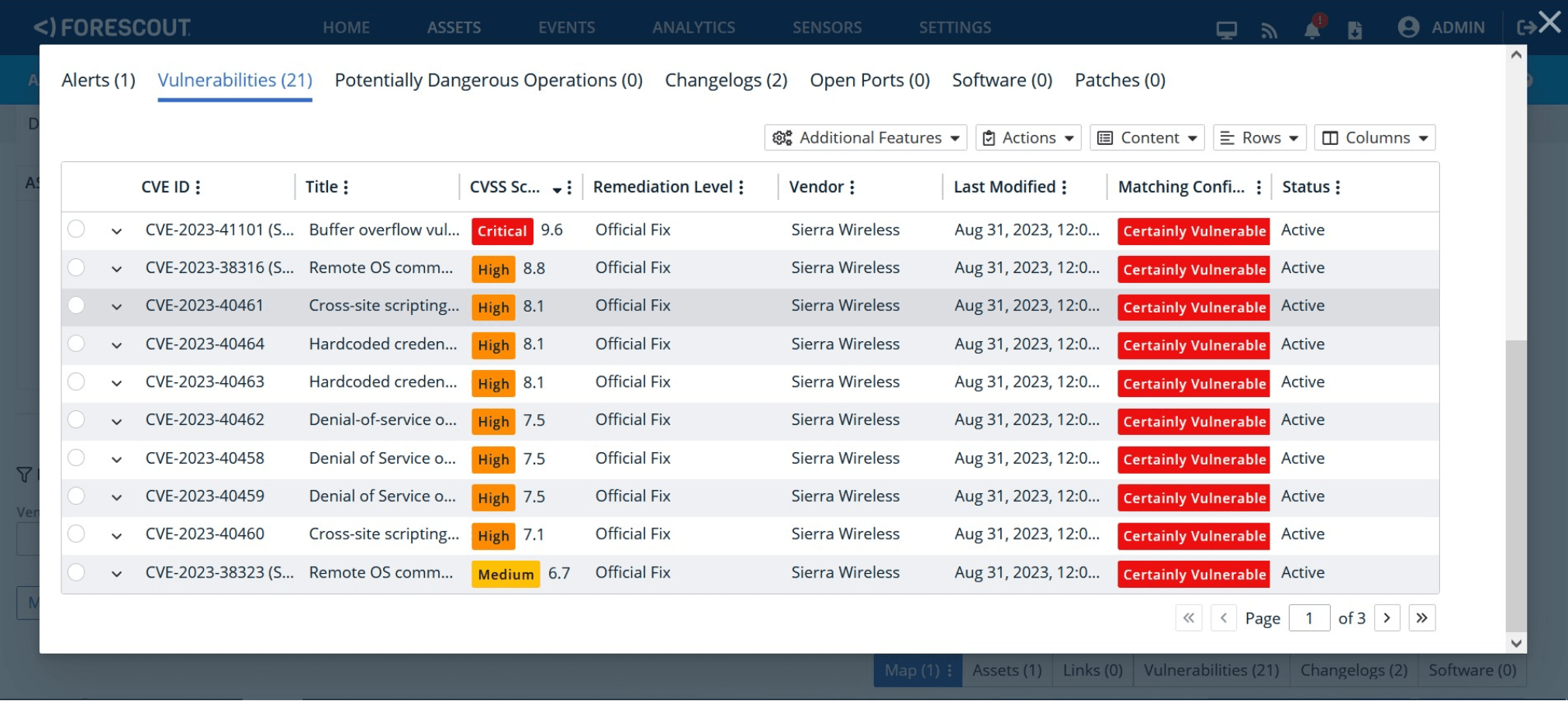

ForeScout đã tìm thấy 21 lỗ hổng mới ảnh hưởng đến bộ định tuyến OT/IoT: 01 ở mức độ nghiêm trọng (điểm CVSS 9,6), 09 có mức độ nghiêm trọng cao và 11 có mức độ nghiêm trọng trung bình. Những lỗ hổng này có thể cho phép kẻ tấn công đánh cắp thông tin đăng nhập. Chiếm quyền kiểm soát bộ định tuyến. Bằng cách tiêm mã độc, hack thiết bị. Và sử dụng nó làm điểm truy cập ban đầu vào các mạng quan trọng. Các lỗ hổng được phân loại thành 5 loại chính như sau:

Thực thi mã từ xa (Remote Code Execution – RCE)

Cho phép kẻ tấn công chiếm toàn quyền kiểm soát thiết bị bằng cách tiêm mã độc.

Các lỗ hổng kịch bản chéo trang (Cross site scripting – XSS)

Có thể được sử dụng để tiêm mã độc vào máy khách duyệt ứng dụng quản lý. Do đó có khả năng đánh cắp thông tin xác thực.

Các lỗ hổng từ chối dịch vụ (Denial of service – DoS)

Có thể được sử dụng để làm hỏng việc quản lý vì nhiều lý do. Từ phá hoại đơn giản đến các cuộc tấn công nhiều giai đoạn phức tạp hơn.

Truy cập trái phép (Unauthorized access)

Thông qua các lỗi thiết kế, chẳng hạn như thông tin xác thực được mã hóa cứng, khóa và chứng chỉ riêng tư. Có thể được sử dụng để thực hiện các cuộc tấn công trung gian. Hoặc để khôi phục mật khẩu của những kẻ tấn công có năng lực.

Bỏ qua xác thực (Authentication bypasses)

Cho phép kẻ tấn công bỏ qua dịch vụ xác thực của dịch vụ cổng bị khóa và kết nối trực tiếp với mạng WiFi được bảo vệ.

Chi tiết báo cáo về các lỗ hổng mới: Tại đây

Mức độ tác động từ các lỗ hổng

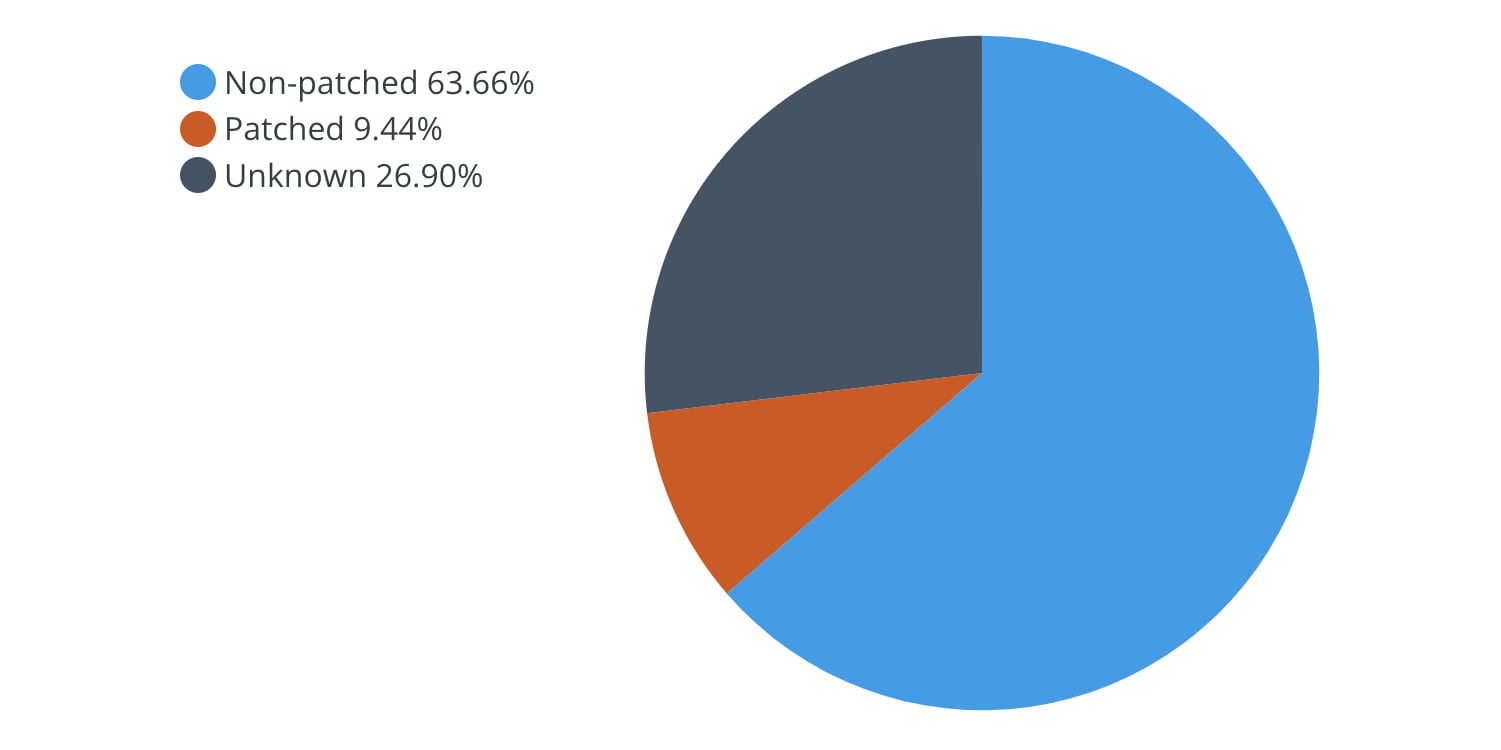

Chúng tôi đã tìm thấy hơn 86.000 bộ định tuyến này được hiển thị trực tuyến trong các tổ chức. Như phân phối điện, hệ thống y tế quốc gia, quản lý chất thải, bán lẻ và theo dõi phương tiện. Chưa đến 10% trong tổng số bộ định tuyến bị lộ được xác nhận. Là đã được vá các lỗ hổng đã biết trước đó được tìm thấy kể từ năm 2019. Đối với các thiết bị có giao diện quản lý cụ thể (lệnh AT qua Telnet). Chúng tôi thấy rằng 90% đã hết tuổi thọ, có nghĩa là chúng không thể được vá lỗi nữa.

Số lượng thiết bị bị lộ chạy ACEmanager so với trạng thái bản vá bảo mật của các phiên bản ALEOS cơ bản

Hơn 22.000 thiết bị bị lộ sử dụng chứng chỉ SSL mặc định (một trong những lỗ hổng mà chúng tôi đã xác định – CVE-2023-40464). Cho phép các cuộc tấn công trung gian chiếm quyền điều khiển. Hoặc giả mạo dữ liệu truyền đến và đi từ bộ định tuyến.

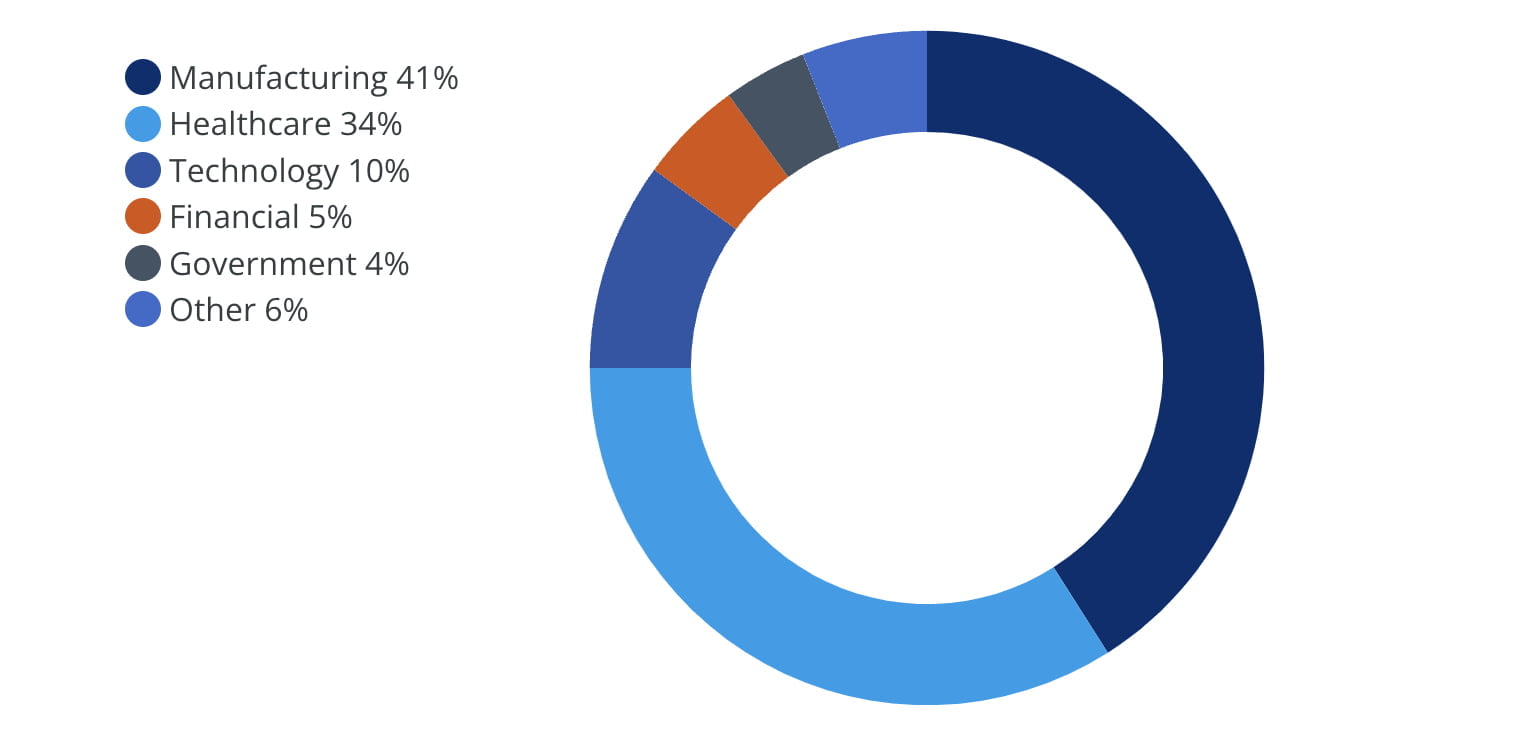

Trên Forescout Device Cloud, ngành Sản xuất và Y tế – Chăm sóc sức khỏe. Là những ngành bị ảnh hưởng nhiều nhất!

Phân phối bộ định tuyến Sierra Wireless theo ngành được thấy trên Đám mây thiết bị ForeScout

Những kẻ tấn công có thể tận dụng một số lỗ hổng mới. Để giành toàn quyền kiểm soát bộ định tuyến OT/IoT trong cơ sở hạ tầng quan trọng. Và đạt được các mục tiêu khác nhau như gián đoạn mạng, gián điệp, di chuyển ngang. Và triển khai phần mềm độc hại hơn nữa.

Chẳng hạn, kẻ tấn công có thể kiểm soát bộ định tuyến trong cơ sở chăm sóc sức khỏe. Để tấn công thiết bị của bệnh nhân, khách hoặc nhân viên và phát tán thêm phần mềm độc hại. Trong kịch bản sản xuất, kẻ tấn công có thể kiểm soát bộ định tuyến trong nhà máy. Để tấn công thiết bị công nghiệp.

Ngoài những kẻ tấn công là con người, những lỗ hổng này cũng có thể được các botnet sử dụng. Để tự động lan truyền, liên lạc với các máy chủ ra lệnh. Và kiểm soát cũng như khởi động các cuộc tấn công DoS. Trên thực tế, các botnet trước đây như IoTroop/Reaper đã nhắm mục tiêu. Vào các bộ định tuyến Sierra Wireless bị lộ thông qua thông tin xác thực mặc định và zero-day.

Khuyến nghị giảm thiểu

Việc bảo vệ hoàn toàn khỏi các lỗ hổng mới yêu cầu phải vá các thiết bị chạy phần mềm bị ảnh hưởng. Dự án OpenNDS đã phát hành OpenNDS 10.1.3, chứa các bản sửa lỗi cho tất cả các lỗ hổng được báo cáo. TinyXML là một dự án nguồn mở bị bỏ hoang. Vì vậy các lỗ hổng ở thượng nguồn sẽ không được khắc phục. Và phải được các nhà cung cấp bị ảnh hưởng giải quyết ở hạ nguồn.

Sierra Wireless đã phát hành các phiên bản ALEOS sau để giải quyết các lỗ hổng mới:

- ALEOS 4.17.0 chứa các bản sửa lỗi cho tất cả các lỗ hổng liên quan.

- ALEOS 4.9.9 chứa các bản sửa lỗi có thể áp dụng. Ngoại trừ các vấn đề về OpenNDS vì phiên bản đó không bao gồm OpenNDS.

Ngoài việc vá lỗi, một số hành động mà các tổ chức có thể thực hiện như sau:

- Thay đổi chứng chỉ SSL mặc định cho bộ định tuyến Sierra Wireless và bất kỳ thiết bị nào khác trong mạng của bạn. Dựa trên chứng chỉ mặc định.

- Vô hiệu hóa các cổng bị khóa và các dịch vụ khác như Telnet và SSH nếu không cần thiết. Hoặc hạn chế quyền truy cập vào các dịch vụ đó nếu cần.

- Cân nhắc triển khai tường lửa ứng dụng web trước bộ định tuyến OT/IoT. Để ngăn chặn việc khai thác các lỗ hổng dựa trên web. Chẳng hạn như nhiều lỗ hổng XSS, tính năng chèn lệnh vào DoS được tìm thấy trong nghiên cứu này.

- Triển khai hệ thống phát hiện xâm nhập nhận biết OT/IoT (IDS). Để giám sát cả kết nối giữa mạng bên ngoài và bộ định tuyến. Cũng như kết nối giữa bộ định tuyến và thiết bị phía sau chúng. Điều này giúp phát hiện các dấu hiệu truy cập ban đầu tận dụng bộ định tuyến. Cũng như các dấu hiệu của những kẻ tấn công sử dụng bộ định tuyến. Để khai thác thêm các thiết bị quan trọng.

Đối với các lỗ hổng trước đây trên các sản phẩm Sierra Wireless. Nhà cung cấp và CISA đã khuyến nghị những điều sau. Điều này cũng nên áp dụng cho các lỗ hổng mới:

- Luôn sử dụng thông tin xác thực mạnh. Đặc biệt và ngẫu nhiên cho thiết bị. Nếu Telnet hoặc SSH được bật, hãy đảm bảo đặt mật khẩu mạnh cho tài khoản bảng điều khiển.

- Vô hiệu hóa quyền truy cập vào ACEManager trên mạng diện rộng (WAN). Và sử dụng Hệ thống quản lý đường hàng không không dây Sierra (ALMS). Hoặc nền tảng quản lý thiết bị thay thế để quản lý từ xa các thiết bị ALEOS.

- Nếu ACEManager vẫn phải có thể truy cập được qua WAN. Hãy hạn chế quyền truy cập bằng các biện pháp như APN riêng, VPN. Hoặc tính năng IP đáng tin cậy của ALEOS (hạn chế quyền truy cập vào các máy chủ cụ thể).

- Khi kết nối với ACEManager, chỉ sử dụng HTTPS.

- Xác định vị trí mạng hệ thống điều khiển và các thiết bị từ xa phía sau bộ định tuyến. Và cách ly chúng khỏi mạng doanh nghiệp.

Đọc thêm: Đánh giá các mối đe dọa trong năm 2023

ForeScout có thể trợ giúp như thế nào?

Tính năng so khớp lỗ hổng thụ động, cho phép đưa ra quyết định phân đoạn và đánh giá rủi ro. Đã được thêm vào cơ sở dữ liệu CVE cho các giải pháp Forescout EyeInspect và Forescout Risk and Exposure.

Khách hàng của Forescout EyeInspect có thể tải xuống gói lỗ hổng mới nhất. Và cài đặt cục bộ để phát hiện các thiết bị dễ bị tấn công trên mạng của họ. Khách hàng của Forescout EyeInspect và Forescout Risk được hưởng lợi từ việc triển khai nội dung. Theo thời gian thực trên đám mây. Do đó họ có thể phát hiện các thiết bị dễ bị tấn công. Chỉ bằng cách tìm kiếm CVE cụ thể trên bảng điều khiển của họ.

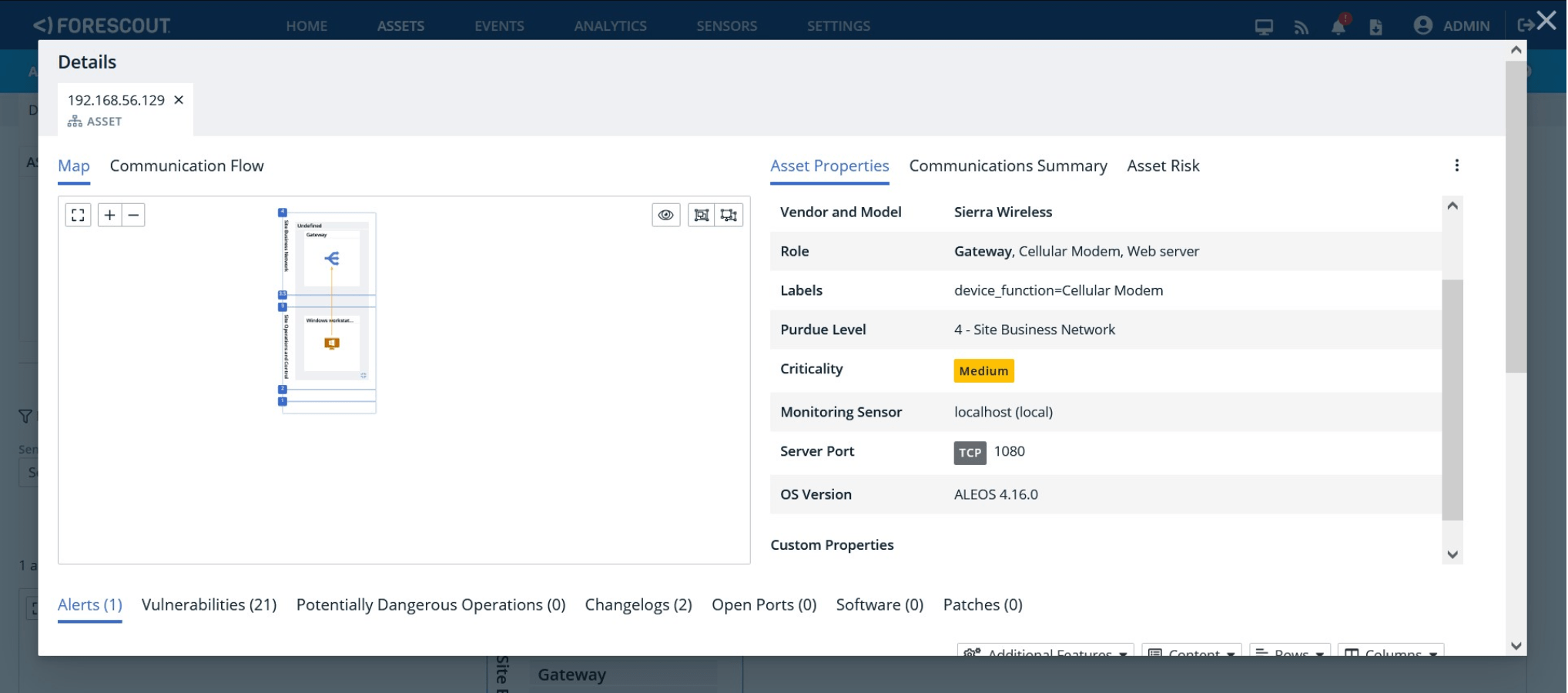

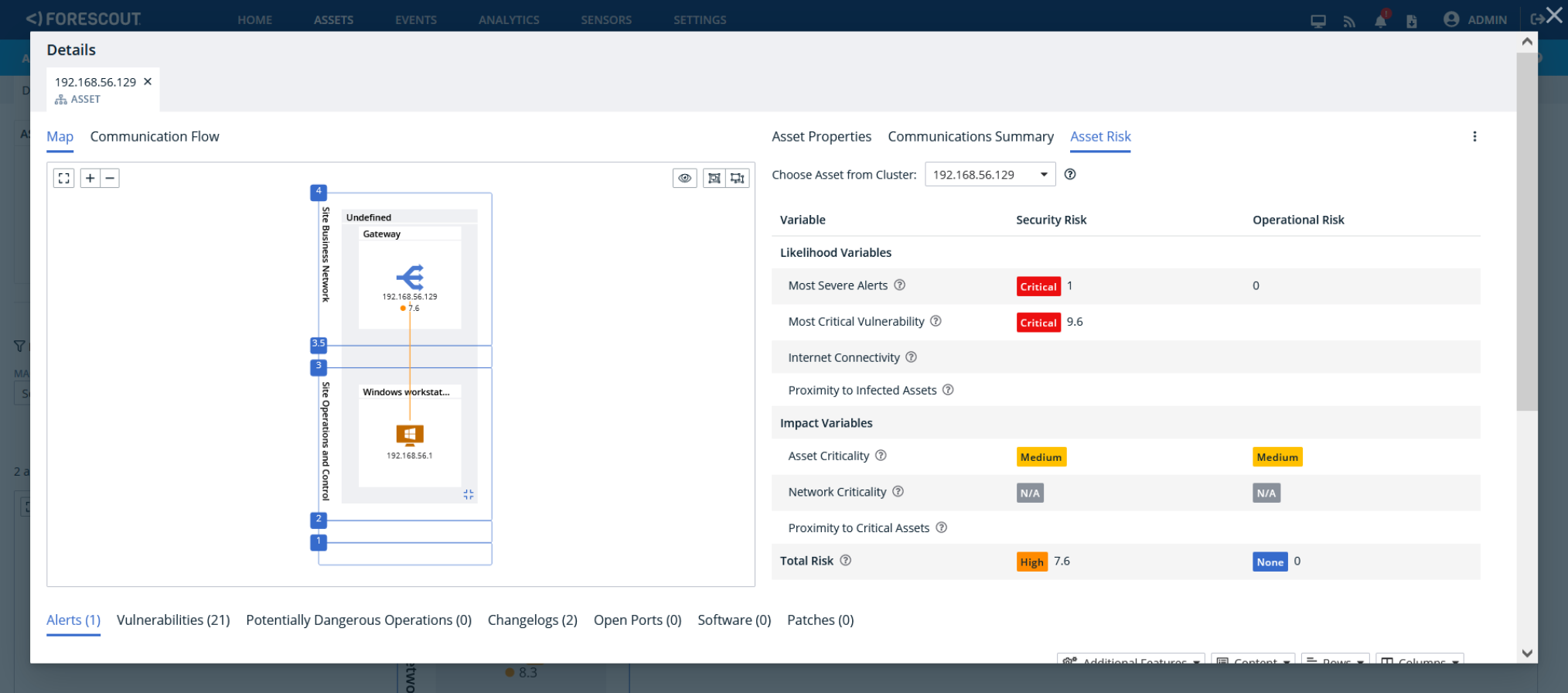

Các hình bên dưới hiển thị bộ định tuyến Sierra Wireless có các lỗ hổng phù hợp. Và giá trị rủi ro bảo mật liên quan trên EyeInspect:

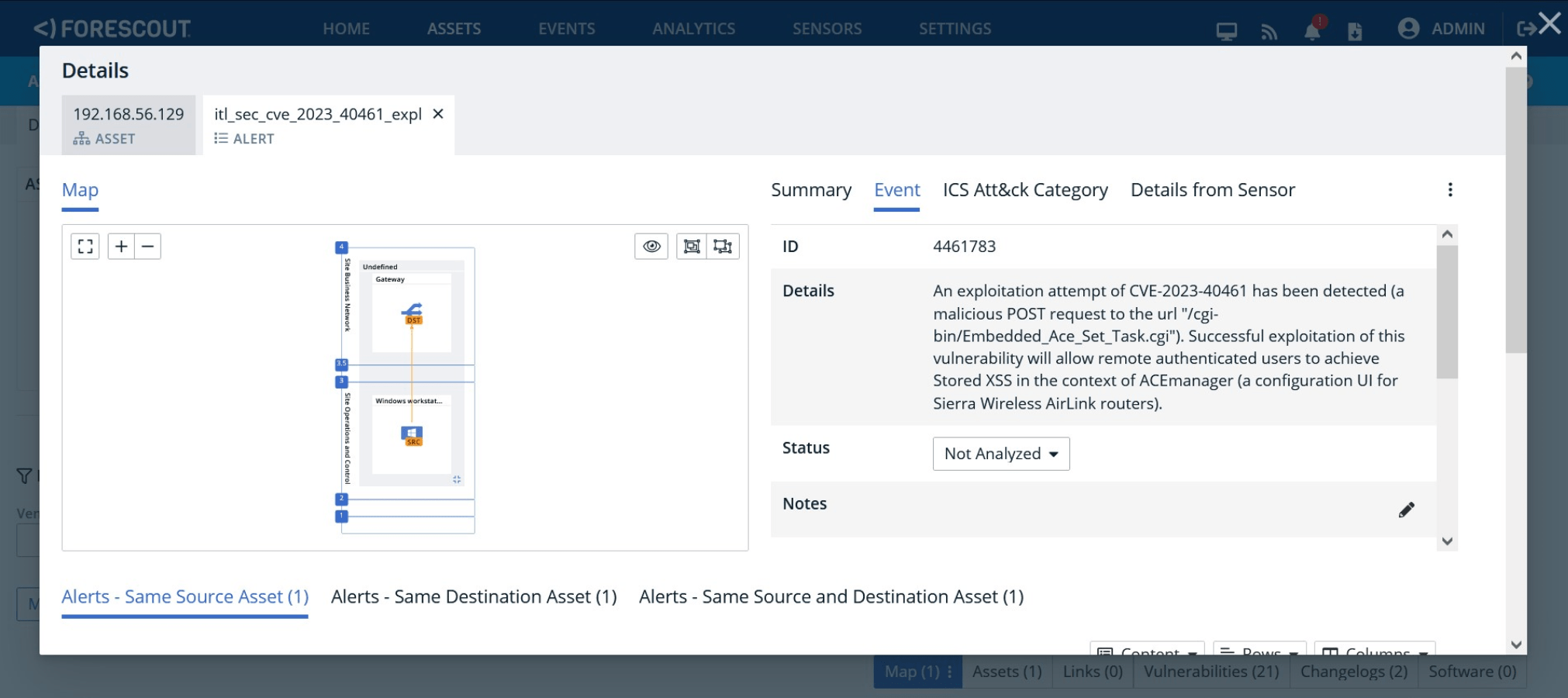

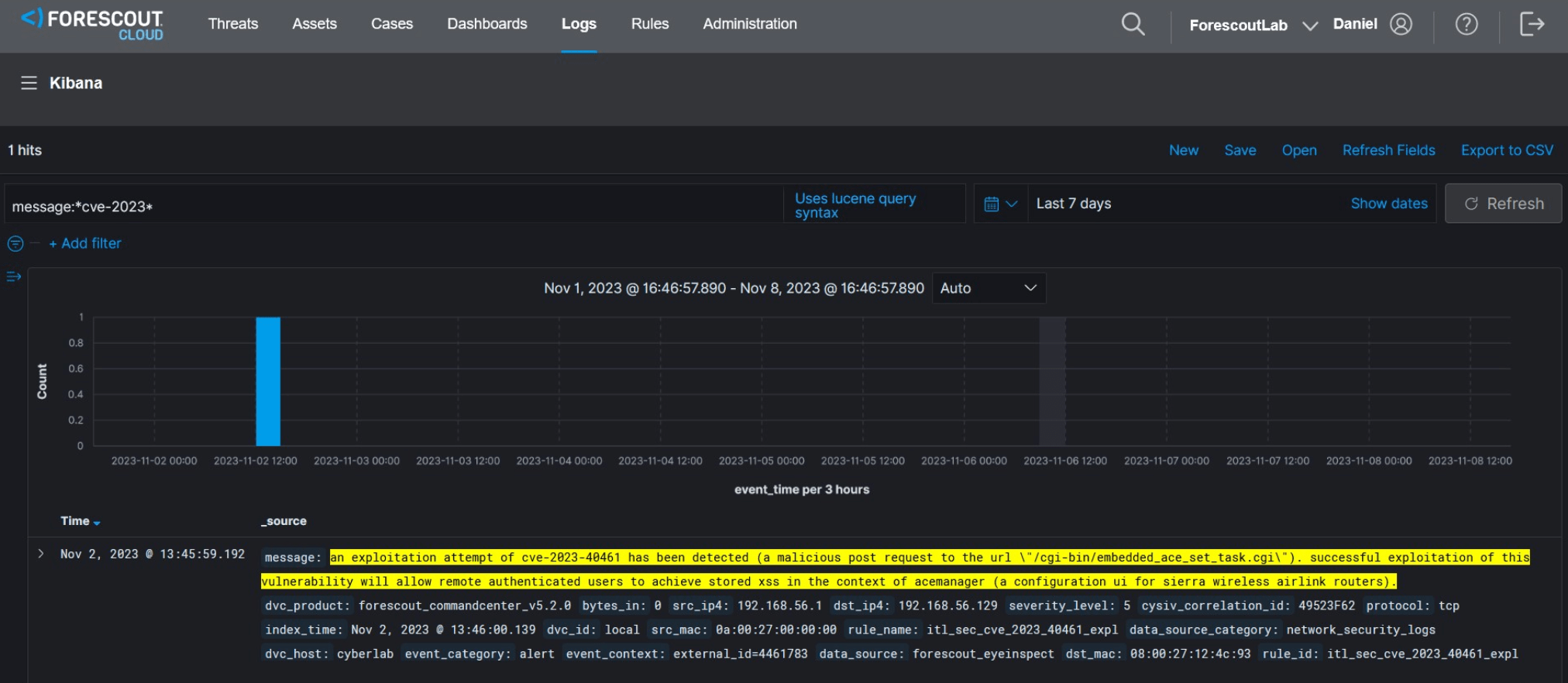

Forescout EyeInspect cũng có thể phát hiện các nỗ lực khai thác đối với các thiết bị Sierra Wireless. Bằng cách sử dụng tập lệnh ACEmanager Monitor mới. Tập lệnh này phải được tải xuống và cài đặt cục bộ.

Hình bên dưới hiển thị cảnh báo do EyeInspect đưa ra khi phát hiện nỗ lực khai thác CVE-2023-40461. Đối với bộ định tuyến Sierra Wireless:

Các phát hiện của EyeInspect có thể được chuyển tiếp tới Forescout XDR. Nơi chúng có thể được tự động tương quan với phép đo từ xa và nhật ký. Từ nhiều nguồn như công cụ bảo mật, ứng dụng, cơ sở hạ tầng, đám mây và các nguồn làm giàu khác. Để tạo ra các mối đe dọa có độ chính xác cao cho hoạt động điều tra của nhà phân tích.

Hình bên dưới hiển thị cảnh báo EyeInspect như được thấy trên giao diện Forescout XDR:

Cuối cùng, các phát hiện XDR có thể được gửi đến Forescout eyeControl. Thông qua plugin “Trao đổi dữ liệu đám mây” để eyeControl có thể tự động khắc phục. Hoặc hạn chế các ac5ons dựa trên các chính sách do người dùng xác định.

Chi tiết báo cáo về các lỗ hổng mới: Tại đây