Rapid7 Labs là một nhóm chuyên nghiên cứu về các mối đe dọa an ninh mạng, đặc biệt là các nhóm tấn công sử dụng ransomware, họ đang theo dõi sát sao những nhóm tấn công mới nổi lên. Trong Báo cáo Ransomware Radar, Rapid7 Labs đã chia sẻ rằng trong 6 tháng đầu năm 2024, đã xuất hiện 21 nhóm ransomware mới hoặc được làm mới tên tuổi xuất hiện. Những nhóm này không phải lúc nào cũng sử dụng những lỗ hổng mới hoặc gây chú ý bằng cách phát tán dữ liệu bị đánh cắp ngay lập tức.

Rapid7 Labs luôn cam kết giúp các tổ chức giảm thiểu rủi ro từ ransomware. Trong bài viết này, chúng ta sẽ tập trung vào nhóm tấn công mới nhất, có tên là Lynx.

Giới thiệu về nhóm Lynx

Nhóm ransomware Lynx được xác định vào tháng 7 năm 2024 và đến nay đã tấn công hơn 20 nạn nhân trong nhiều lĩnh vực công nghiệp khác nhau. Nhóm này đang sử dụng cả hai kỹ thuật tống tiền đơn và kép đối với các nạn nhân của mình. Tuy nhiên, theo thông cáo báo chí vào ngày 24 tháng 7, họ tuyên bố rằng mình là một nhóm “có đạo đức” khi chọn nạn nhân:

“Động cơ cốt lõi của Lynx Ransomware dựa trên các lợi ích tài chính, với ý định rõ ràng là tránh gây tổn hại không đáng có cho các tổ chức. Chúng tôi nhận thức được tầm quan trọng của các yếu tố về mặt đạo đức trong việc theo đuổi lợi ích tài chính và duy trì một chính sách nghiêm ngặt không nhắm mục tiêu vào các tổ chức chính phủ, bệnh viện hoặc tổ chức phi lợi nhuận, vì những lĩnh vực này đóng vai trò quan trọng trong xã hội.”

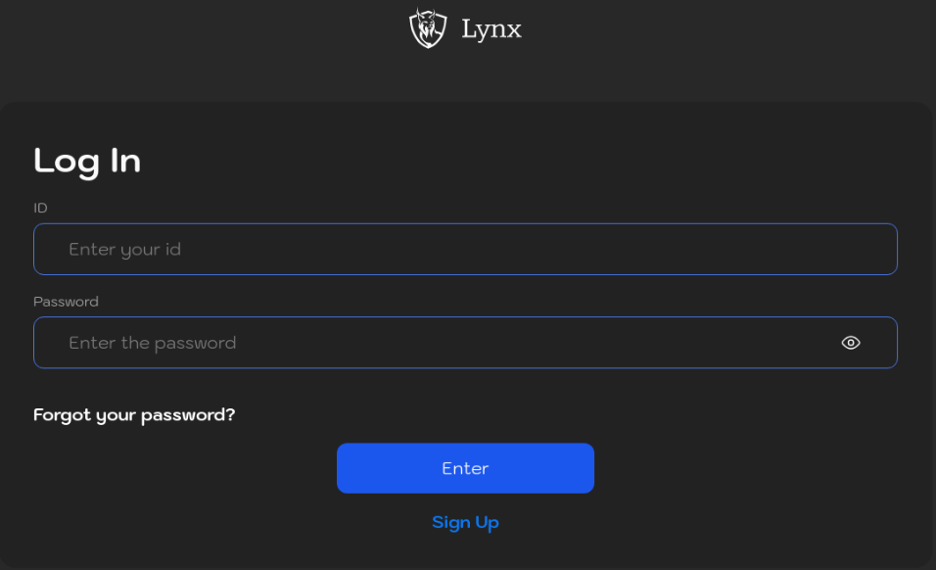

Khi nạn nhân bị tấn công, tệp readme.txt nổi tiếng sẽ xuất hiện trên màn hình và chứa liên kết đến trang Tor của Lynx cùng với ID cần thiết để truy cập vào cổng thông tin đó:

Ngoài việc cung cấp trang đăng nhập cho nạn nhân, nhóm Lynx còn có một blog công khai và một trang rò rỉ dữ liệu. Trên các trang này, họ công khai thông tin của những nạn nhân không chịu trả tiền để gây áp lực buộc họ phải thanh toán.

Phân tích phần mềm tống tiền Lynx

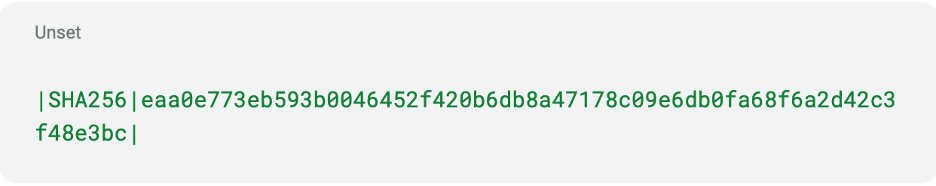

Để tiến hành phân tích, Rapid7 Labs đã sử dụng một mẫu ransomware được phát hiện vào tháng 8 năm 2024.

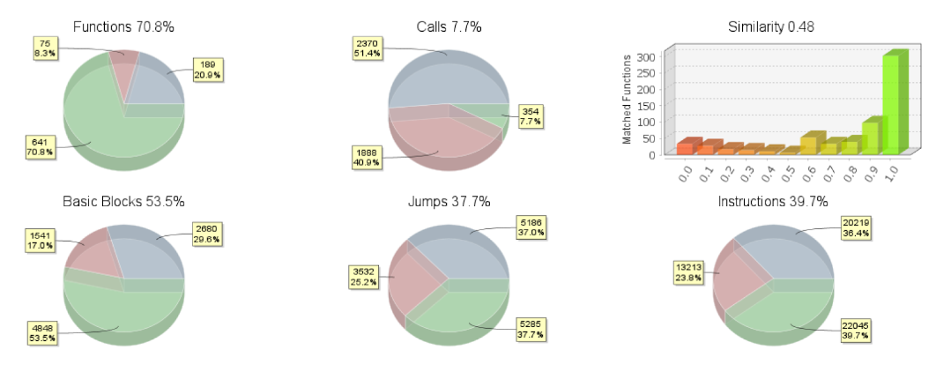

Có tin đồn ngầm cho rằng nhóm Lynx đã mua mã nguồn từ một nhóm khác mà Rapid7 theo dõi: Nhóm ransomware INC. Khi tiến hành phân tích mã nhị phân giữa mẫu ransomware của Lynx và INC, kết quả chung cho thấy điểm tương đồng của chúng là 48%, trong đó các chức năng có điểm tương đồng là 70,8%:

Dựa trên việc so sánh mã nhị phân và một số đối chiếu khác mà Rapid7 Labs thực hiện, có sự trùng lặp trong các chức năng và tham số, nhưng theo ý kiến của nhóm, điều này chưa đủ để chứng minh hoàn toàn rằng ransomware Lynx được phát triển từ mã nguồn của ransomware INC.

Khi xem xét mẫu ransomware Lynx ban đầu, nhóm thấy rằng trong mã, có ba URL nổi bật trỏ đến các trang web đáng ngờ:

- hxxp://lynxblog[.]net/

- hxxp://lynxch2k5xi35j7hlbmwl7d6u2oz4vp2wqp6qkwol624cod3d6iqiyqd[.]onion/login

- hxxp://lynxbllrfr5262yvbgtqoyq76s7mpztcqkv6tjjxgpilpma7nyoeohyd[.]onion/disclosures

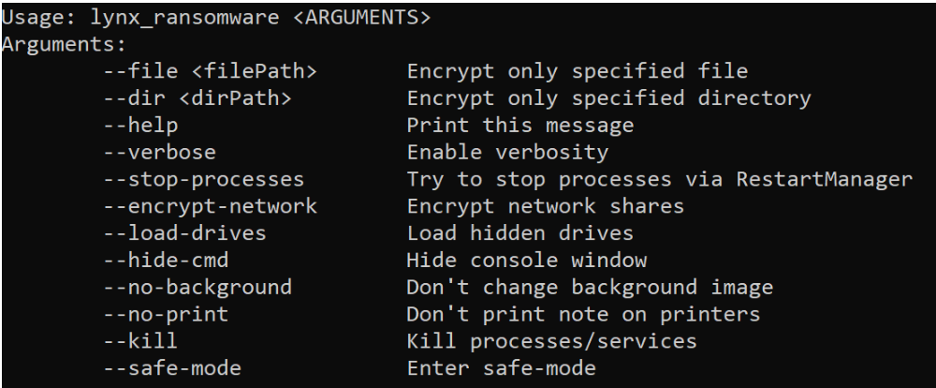

Ngoài ra, ransomware này có một số tùy chọn dòng lệnh để chạy:

Bên trong ransomware,tệp readme.txt — hay còn gọi là thông báo ransomware — được ẩn bằng cách sử dụng mã hóa Base64 để giải mã thông điệp. ID để đăng nhập vào cổng thông tin sẽ được tạo, nhưng nhìn chung, ghi chú này tương tự như các ghi chú ransomware khác:

- Dữ liệu của bạn bị đánh cắp và mã hóa

- Tải xuống TOR Browser để liên hệ với chúng tôi.

- ID

- ~ %id%

Trang chat:

- Mạng TOR: http://lynxchatly4zludmhmi75jrwhycnoqvkxb4prohxmyzf4euf5gjxroad.onion/login

- Gương TOR #1: http://lynxchatfw4rgsclp4567i4llkqjr2kltaumwwobxdik3qa2oorrknad.onion/login

- Gương TOR #2: http://lynxchatohmppv6au67lloc2vs6chy7nya7dsu2hhs55mcjxp2joglad.onion/login ~ Gương TOR #3: http://lynxchatbykq2vycvyrtjqb3yuj4ze2wvdubzr2u6b632trwvdbsgmyd.onion/login

Đọc thêm: Phishing vẫn là phương thức chính của các cuộc tấn công Ransomware

Các mục tiêu chính mà các nhóm ransomware đang thực hiện:

- Quản lý quy trình và dịch vụ:

Phần mềm tống tiền cố gắng tiêu diệt nhiều quy trình và dịch vụ hệ thống bằng các phương pháp như sử dụng RestartManager. Nó nhắm mục tiêu cụ thể vào các dịch vụ có thể cản trở quá trình mã hóa, chẳng hạn như các dịch vụ liên quan đến sao lưu.

Nó liệt kê và dừng các dịch vụ và quy trình phụ thuộc, sử dụng các API hệ thống như EnumDependentServicesW và ControlService.

- Xóa bản sao ẩn:

Mục tiêu chính của phần mềm tống tiền này là xóa các bản sao ẩn của ổ đĩa, vốn thường được sử dụng để khôi phục dữ liệu. Chuỗi ký tự “Đã xóa thành công các bản sao ẩn khỏi %c:” cho thấy việc sử dụng các lệnh vssadmin hoặc các lệnh tương tự khác để đảm bảo xóa các tệp sao lưu.

- Mã hóa tệp:

Ransomware mã hóa các tệp trên toàn hệ thống, bao gồm các chia sẻ mạng và ổ đĩa (Mã hóa các chia sẻ mạng, Tải các ổ đĩa ẩn). Việc sử dụng các thuật ngữ như “Đang mã hóa tệp: %s” và “Chỉ mã hóa thư mục được chỉ định” cho thấy ransomware này có thể tập trung vào các thư mục hoặc loại tệp cụ thể, giúp tăng độ chính xác của nó.

Nó còn có khả năng mã hóa chỉ các tệp, thư mục hoặc chia sẻ mạng đã chọn dựa trên cấu hình (–file, –dir <dirPath>, –encrypt-network).

Tìm hiểu thêm Lừa đảo tuyển dụng tiếp tục nhắm vào người tìm việc thông qua các lời mời việc làm giả mạo

Nhóm ransomware Lynx: Những đối tượng cần theo dõi

Mặc dù nhóm ransomware Lynx tuyên bố họ có lập trường “đạo đức”, nhưng không có tình huống nào mà việc tấn công và tống tiền nạn nhân có thể được xem theo cách đó. Việc nhắm mục tiêu hung hăng và sử dụng chiến thuật tống tiền kép của Lynx khiến chúng trở thành mối đe dọa cần theo dõi. Với những tương đồng về chức năng giữa ransomware Lynx và INC, khả năng chia sẻ mã nguồn và sự phát triển giữa các nhóm ransomware vẫn là mối lo ngại lớn đối với những người bảo vệ an ninh.

Khi các tổ chức ứng phó với các mối đe dọa này, điều quan trọng là phải luôn cảnh giác, đầu tư vào các biện pháp bảo mật mạnh mẽ và sẵn sàng ứng phó nhanh chóng với các sự cố ransomware. Rapid7 Labs sẽ tiếp tục theo dõi và phân tích các hoạt động của các nhóm như Lynx để cung cấp thông tin chi tiết kịp thời và thông tin tình báo có thể hành động cho cộng đồng.