Mối đe dọa nội bộ ngày càng nguy hiểm, đặc biệt khi người dùng có quyền truy cập đặc quyền cao dễ dàng lạm dụng hệ thống. Quản lý đặc quyền endpoint giúp kiểm soát quyền trên máy trạm, thực thi nguyên tắc “đặc quyền tối thiểu” và bảo vệ doanh nghiệp trước rủi ro từ bên trong tổ chức.

Bài viết này sẽ tìm hiểu cách Quản lý đặc quyền endpoint (Endpoint privilege management) giúp doanh nghiệp phòng chống insider threat, cùng các bước triển khai thực tế để xây dựng nền tảng bảo mật vững chắc.

Kiểm soát mối đe dọa nội bộ với Quản lý đặc quyền Endpoint

Insider threat là rủi ro xuất phát từ người trong tổ chức có quyền truy cập hợp pháp. Họ có thể vô tình hoặc cố ý gây ra sự cố an ninh.

- Vô tình (unintentional insider): xảy ra do sai sót, thiếu kiến thức, ví dụ bấm vào email lừa đảo hoặc gửi nhầm dữ liệu.

- Cố ý (malicious insider): khi người dùng cố tình đánh cắp dữ liệu, phá hoại hệ thống, hoặc sao chép dữ liệu trước khi rời công ty.

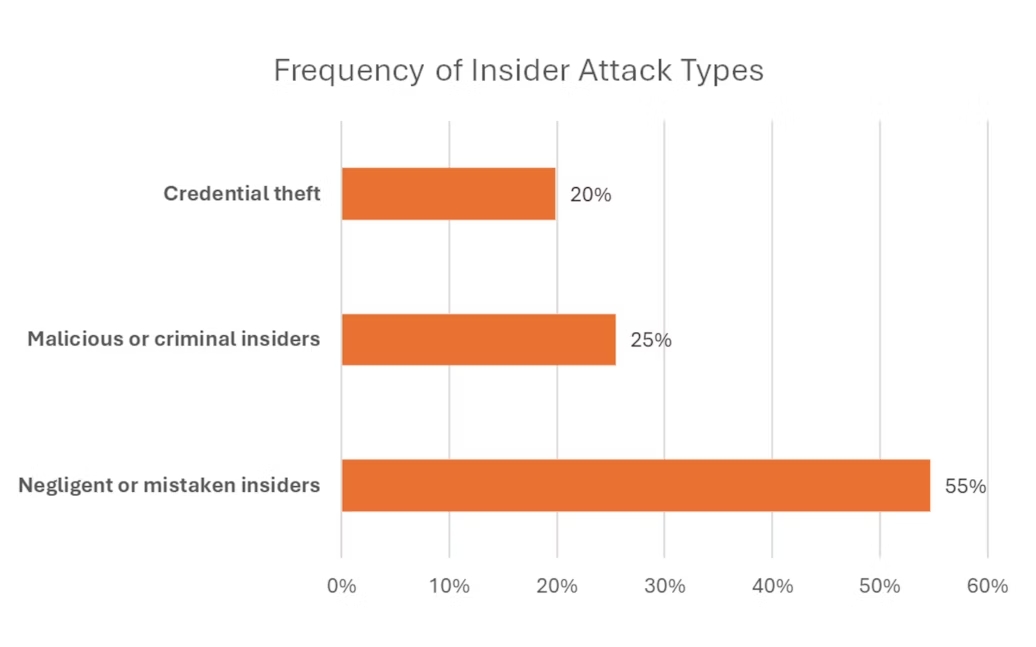

Tỷ lệ các hình thức tấn công nội bộ được ghi nhận qua hơn 7.300 sự cố trong năm 2023. Nguồn: BeyondTrust

Tỷ lệ các hình thức tấn công nội bộ được ghi nhận qua hơn 7.300 sự cố trong năm 2023. Nguồn: BeyondTrust

Giải pháp Quản lý đặc quyền Endpoint (EPM) giúp giảm thiểu mối đe dọa này bằng cách xóa bỏ đặc quyền tồn tại lâu dài (standing privileges) và chỉ nâng quyền tạm thời khi cần thiết.

Nhờ đó, tổ chức có thể kiểm soát chặt chẽ hành vi người dùng hợp pháp, giảm bề mặt tấn công và ngăn chặn rủi ro nội bộ trước khi chúng gây ra thiệt hại nghiêm trọng.

Tại sao Endpoint là điểm yếu bảo mật quan trọng trong doanh nghiệp

Endpoint bao gồm máy trạm, máy tính cá nhân, máy chủ nội bộ là nơi người dùng thực hiện thao tác hàng ngày. Khi người dùng có quyền cao như admin hoặc root:

- Họ có thể cài đặt phần mềm, thay đổi cấu hình hệ thống dễ dàng

- Nếu một máy trạm bị xâm nhập, malware có thể lan truyền sâu vào mạng nội bộ

- Kẻ xấu có thể lợi dụng quyền thường trực (standing privilege) để hành động mà không bị phát hiện

Ngoài ra, nhiều cuộc tấn công hiện nay khai thác chính các công cụ hợp pháp trong hệ thống còn gọi là kỹ thuật living-off-the-land. Tin tặc có thể sử dụng PowerShell, PsExec, WMI hoặc các tiện ích quản trị khác để di chuyển ngang trong mạng nội bộ (lateral movement) mà không cần cài phần mềm độc hại mới.

Việc giới hạn đặc quyền và giám sát hành vi trên các công cụ hợp pháp này giúp phát hiện sớm và chặn đứng tấn công từ bên trong.

Dấu hiệu cảnh báo mối đe dọa nội bộ trên Endpoint

Doanh nghiệp có thể nhận diện mối đe dọa nội bộ qua những dấu hiệu sau:

- Sao chép file nhạy cảm ra ngoài qua USB hoặc cloud

- Truy cập vào dữ liệu không liên quan công việc

- Hoạt động truy cập tại thời điểm bất thường hoặc từ vị trí địa lý lạ

- Sử dụng công cụ hệ thống hợp pháp để thực hiện tấn công (living-off-the-land)

Việc phát hiện sớm các chỉ số này, kết hợp với hệ thống SIEM hoặc UEBA, giúp phản ứng kịp thời và giảm thiểu tổn thất.

Giải pháp Quản lý đặc quyền Endpoint (EPM) – Nguyên lý và cách bảo vệ doanh nghiệp

Quản lý đặc quyền endpoint là giải pháp kiểm soát việc sử dụng quyền truy cập nâng cao trên máy trạm. Người dùng chỉ được cấp quyền tạm thời khi cần, thay vì nắm quyền admin liên tục.

EPM giúp thực thi nguyên tắc least privilege: mỗi người chỉ có đúng quyền cần thiết để hoàn thành công việc. Sau khi hoàn tất, quyền được thu hồi.

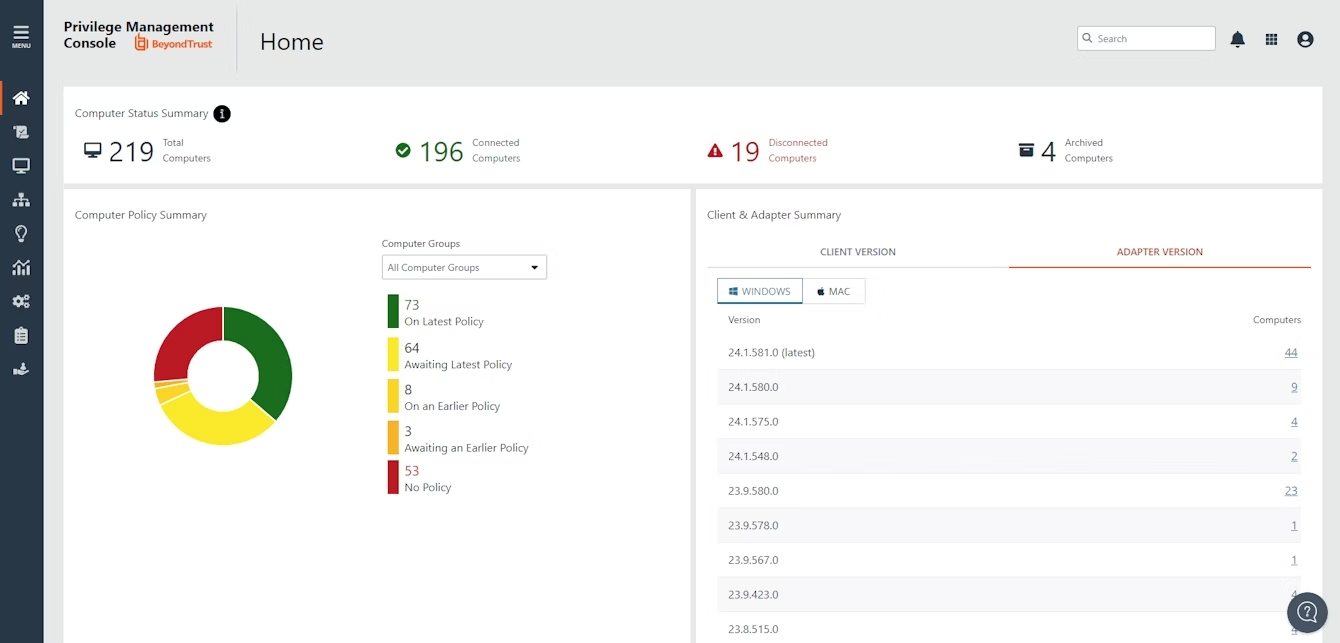

Giao diện BeyondTrust Privilege Management Console – giám sát và kiểm soát đặc quyền truy cập hệ thống

Giao diện BeyondTrust Privilege Management Console – giám sát và kiểm soát đặc quyền truy cập hệ thống

Cơ chế hoạt động của Quản lý đặc quyền endpoint

Một giải pháp EPM hiệu quả thường bao gồm:

- Phần mềm giám sát trên thiết bị đầu cuối: cài trên máy trạm để thực thi chính sách đặc quyền.

- Máy chủ quản lý: nơi thiết lập và phân phối chính sách cấp quyền cho từng tài khoản hoặc nhóm người dùng.

- Quy trình kiểm soát nâng quyền: yêu cầu được gửi và phê duyệt theo quy định.

- Nhật ký & audit tập trung: ghi nhận mọi hoạt động đặc quyền, giúp giám sát và kiểm toán.

- Tích hợp hệ thống khác: như IAM, PAM hoặc SIEM để tăng khả năng quản trị và giám sát.

Triển khai Quản lý đặc quyền điểm cuối trên nhiều hệ điều hành

- Windows: cấp quyền admin tạm thời khi cài đặt phần mềm, thay đổi cấu hình.

- MacOS/Linux: quản lý việc sử dụng lệnh sudo hoặc lệnh đặc quyền.

- Linux server: thay thế việc quản lý sudo phân tán bằng chính sách tập trung, kiểm soát lệnh và ghi nhật ký rõ ràng.

FAQ – Giải đáp về quản lý đặc quyền endpoint & insider threat

Quản lý đặc quyền endpoint có làm chậm máy không?

Không nếu cấu hình đúng. Vì quyền nâng chỉ kích hoạt khi cần. Trong hoạt động bình thường, người dùng vẫn dùng máy như bình thường.

EPM và PAM khác nhau thế nào?

PAM quản lý tài khoản đặc quyền (central privileged accounts), còn EPM kiểm soát quyền trên endpoint – hai giải pháp bổ trợ cho nhau.

Doanh nghiệp nhỏ có cần EPM không?

Có. Nếu tổ chức có nhiều máy trạm, cần kiểm soát người dùng nội bộ, EPM giúp giảm rủi ro hiệu quả ngay cả với quy mô nhỏ.

Chi phí triển khai EPM như thế nào?

Tùy theo số lượng endpoint, độ phức tạp policy và tích hợp hệ thống. Thường nên bắt đầu pilot để ước lượng.

Làm sao phát hiện nếu người dùng cố vượt policy?

Kết hợp log từ EPM + hệ thống UEBA/SIEM để phát hiện hoạt động bất thường (copy dữ liệu lớn, tài khoản truy cập lạ, thời gian truy cập lạ).

EPM hỗ trợ tuân thủ tiêu chuẩn bảo mật nào?

EPM giúp doanh nghiệp đáp ứng các tiêu chuẩn như ISO 27001, NIST hay PDPA bằng cách chứng minh khả năng kiểm soát và giám sát quyền truy cập đặc quyền.

Quản lý quyền trong EPM là tự động hay thủ công?

Cả hai. EPM cho phép thiết lập quy trình tự động cấp quyền tạm thời khi người dùng chạy tác vụ hợp lệ, đồng thời hỗ trợ phê duyệt thủ công cho các yêu cầu đặc biệt hoặc vượt quyền. Nhờ vậy, tổ chức có thể linh hoạt giữa bảo mật chặt chẽ và hiệu suất làm việc cao.

Kết luận

Quản lý đặc quyền endpoint là giải pháp then chốt trong chiến lược bảo mật nội bộ, giúp doanh nghiệp ngăn chặn lạm dụng quyền, giảm bề mặt tấn công và nâng cao khả năng giám sát. Để triển khai hiệu quả, hãy bắt đầu với một pilot nhỏ để đánh giá tác động, sau đó mở rộng dần trên toàn hệ thống.

👉 Là nhà phân phối chính thức của BeyondTrust tại Việt Nam, Mi2 sẵn sàng tư vấn giải pháp EPM giúp doanh nghiệp bảo vệ người dùng nội bộ và dữ liệu quan trọng.