LỖ HỔNG NGÀY CÀNG TĂNG

Các cuộc tấn công mạng ngày càng tăng ở tất cả các ngành công nghiệp và tội phạm mạng ngày càng nguy hiểm. Tuy số lượng lỗ hổng CNTT giảm, nhưng số lượng lỗ hỏng nghiêm trọng lại có xu hướng tăng – và số lượng khai thác bảo mật thực tế cũng vậy. Các công việc kinh doanh có nguy cơ bị gián đoạn, gây thiệt hại nặng về tài chính và danh tiếng.

Ngoài ra, cập nhật điểm cuối ngày càng phức tạp và đầy thách thức do số lượng lớn điện thoại thông minh, máy tính bảng và các thiết bị khác. Chương trình sử dụng thiết bị di động cá nhân giải quyết công việc (BYOD) và công nghệ IoT ngày càng phức tạp hóa các quá trình xử lý. Mỗi thiết bị kết nối với hệ thống đều làm tăng số lượng các mối đe dọa từ phần mềm độc hại và vi rút.

ĐIỀU NÀY ẢNH HƯỞNG ĐẾN BẠN NHƯ THẾ NÀO?

- Bạn cần nỗ lực và tốn thời gian hơn để bảo vệ hệ thống điểm cuối khỏi các cuộc tấn công độc hại và không chủ ý.

- Quản lý và cập nhật hệ thống trở nên phức tạp và nhiều thử thách.

- Phải đối mặt với thời gian ngừng hoạt động của hệ thống thường xuyên hơn, cùng với việc hao hụt năng suất và dữ liệu.

- Duy trì tuân thủ các quy định bảo mật ngày càng phức tạp và các khoản phạt ngày càng tăng.

Bạn cần có một chiến lược bảo mật điểm cuối cho phép hiển thị tất cả các thiết bị kết nối với mạng lưới của bạn.

Bạn cần giải pháp tự động hóa bản vá và triển khai phần mềm để đảm bảo rằng tất cả các điểm cuối được bảo vệ cho người dùng làm việc tại chỗ và từ xa. Bảo vệ điểm cuối khỏi nhiều mối đe dọa, bao gồm hệ điều hành và ứng dụng chưa được vá lỗi, phần mềm lỗi thời và cấu hình bảo mật không phù hợp.

Bạn cần đảm bảo rằng các quy định tuân thủ bảo mật đang được đáp ứng trên mọi phương diện.

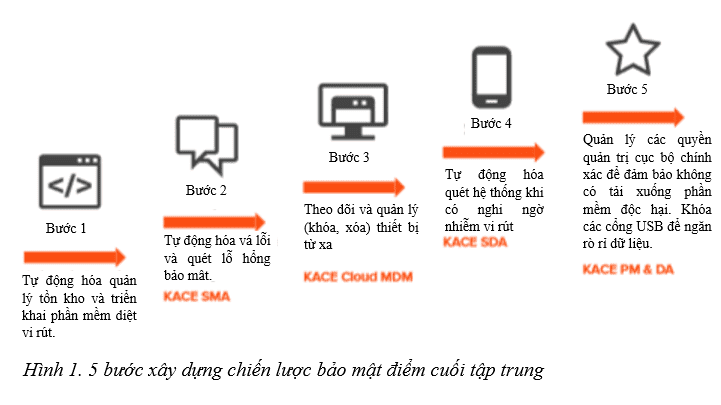

5 BƯỚC XÂY DỰNG CHIẾN LƯỢC BẢO MẬT ĐIỂM CUỐI TẬP TRUNG

Bảo mật tất cả các điểm cuối nhờ giải pháp quản lý điểm cuối tập trung (UEM) Quest® được hỗ trợ bởi danh mục sản phẩm của KACE® và bạn sẽ đi trước tội phạm mạng năm bước. Bạn có thể tự tin rằng mình sẽ không trở thành nạn nhân của phần mềm độc hại, vi rút và các mối đe dọa bảo mật khác.

Bước 1: Tự động hóa quản lý hàng tồn kho và triển khai phần mềm diệt vi rút

Quản lý lỗ hổng – Khả năng hiển thị đóng vai trò quan trọng. Bạn không thể quản lý khi bạn không biết chính xác những thiết bị kết nối với hệ thống. Với sự gia tăng của các chương trình BYOD và công nghệ IoT, khả năng hiển thị toàn bộ mạng lưới ngày càng quan trọng.

Từ máy tính và máy chủ đến bộ định tuyến, máy in…, Công cụ Quản lý Hệ thống (SMA) KACE phát hiện và hỗ trợ quản lý tất cả phần cứng và phần mềm cài đặt trên hệ thống mạng của bạn. SMA KACE cung cấp khả năng quản lý tồn kho CNTT tự động liên tục, quản lý tài sản CNTT (ITAM) và quản lý tài sản phần mềm (SAM).

Với báo cáo và cảnh báo mạnh mẽ hỗ trợ hầu hết các nền tảng, bạn có thể nhanh chóng kiểm tra tất cả tài sản và phần cứng trên mạng của mình để lập kế hoạch làm mới hoặc chuẩn bị cho cuộc kiểm toán. Cho dù bạn đang sử dụng Windows, Mac OS X, Linux, UNIX hay Chrome, SMA KACE cung cấp khả năng giám sát chi tiết toàn bộ hệ thống từ một bảng điều khiển duy nhất.

Triển khai phần mềm chống vi rút – Sau khi bạn đã nắm rõ hệ thống của mình, bạn có thể xác định các hệ thống cần phần mềm chống vi rút. SMA KACE giảm bớt áp lực cho nhân viên CNTT bằng cách tự động thực hiện phân phối phần mềm và nâng cấp phần mềm trên nhiều vị trí. Khả dụng dưới dạng thiết bị ảo hoặc được lưu trữ, SMA KACE dễ dàng tích hợp với Active Directory hoặc LDAP để điều chỉnh hiệu quả triển khai phần mềm với cấu trúc của tổ chức và lịch trình của người dùng. Các tính năng bổ sung như khả năng nhắm mục tiêu triển khai dựa trên các nhóm động, nhân rộng trang từ xa, và Wake-on-LAN giúp bạn tiết kiệm thời gian và tài nguyên.

Bước 2: Tự động hóa quản lý bản vá và quét lỗ hổng

Quản lý bản vá – Trải nghiệm bảo mật mạnh mẽ với SMA KACE. Tự động hóa quản lý bản vá và triển khai các bản vá từ một trong những thư viện bản vá lớn nhất trong ngành. Đảm bảo an toàn bằng cách vá và cập nhật các nền tảng Windows và Mac cũng như các ứng dụng bên thứ ba có khả năng bị tấn công như Adobe Reader hoặc Oracle Java. Có khả năng quản trị mạnh mẽ bao gồm lên kế hoạch vá lỗi tùy chỉnh và tự động dựa trên lọc động, theo dõi và báo cáo chi tiết về trạng thái của các bản vá.

Tự động quét lỗ hổng bảo mật – Ứng dụng SMA KACE đánh giá bảo mật CNTT để nhanh chóng phát hiện ra các lỗ hổng trong hệ thống và xác định các hệ thống không tuân thủ các chính sách cấu hình và bảo mật. Sử dụng tính năng quét Ngôn ngữ đánh giá lỗ hổng bảo mật (OVAL) cho tất cả các hệ thống Windows thuộc quản lý của tổ chức. Quản lý cấu hình bảo mật điểm cuối chung đồng thời xác nhận sự tuân thủ của tổ chức với tính năng lập kế hoạch và báo cáo chi tiết về Giao thức Tự động hóa Nội dung Bảo mật (SCAP) tự động và dễ sử dụng. Nhờ hiệu quả của khả năng bảo mật chuyên sâu, dễ sử dụng bằng giao diện trực quan, cùng với tập lệnh mạnh mẽ, báo cáo có thể tùy chỉnh và tự động hóa tác vụ thông thường.

Bước 3: Theo dõi và quản lý tài sản di động từ xa

Trình quản lý thiết bị di động đám mây (MDM) KACE đơn giản hóa quá trình quản lý điểm cuối di động, vì vậy bạn có thể bảo vệ khoản đầu tư của tổ chức mình trên thiết bị di động Android và iOS mà vẫn đơn giản hóa được quá trình cấu hình và triển khai thiết bị. Quản lý hiệu quả các chương trình BYOD của tổ chức hoặc thiết bị di động thuộc sở hữu của công ty từ một giải pháp duy nhất, đồng thời xác định, kiểm kê từ xa, bảo mật và kiểm soát tất cả các thiết bị truy cập vào mạng của bạn.

Nếu thiết bị di động bị mất, bạn có thể khóa thiết bị đó và xóa hết dữ liệu của thiết bị đó để đảm bảo an toàn thông tin dữ liệu của doanh nghiệp. Gửi các lệnh nhất định đến bất kỳ thiết bị di động nào đã được đăng ký – và kiểm kê, khóa, mở khóa, xóa hoặc khôi phục cài đặt gốc cho thiết bị hoặc mật khẩu của thiết bị từ xa.

Khi được tích hợp với SMA KACE, MDM KACE giúp hợp lý hóa quá trình chuyển đổi sang quản lý điểm cuối tập trung, cho phép bạn nắm rõ kiểm kê tài sản truyền thống và thiết bị di động từ cùng một giao diện.

Bước 4: Phản ứng nhanh nhằm quét hệ thống trong trường hợp có nghi ngờ nguy hại tại các điểm cuối.

Trong trường hợp bạn nghi ngờ rằng một điểm cuối bị nhiễm vi rút, hãy cẩn trọng – quét thiết bị. Đơn giản hóa khắc phục hệ thống và triển khai phần mềm với Công cụ Triển khai Hệ thống (SDA) KACE. Loại bỏ các quy trình thủ công để xây dựng và duy trì các hình ảnh chính cho mục dích quét và triển khai OS đa nền tảng. Giúp triển khai tự động, lưu trữ và quản lý hình ảnh dễ dàng hơn với quyền truy cập vào thư viện triển khai tập trung. Tất cả các tài sản triển khai hệ thống và phần mềm, bao gồm hình ảnh, cài đặt theo tập lệnh, trình điều khiển, ứng dụng và tập lệnh, đều có sẵn trong thư viện triển khai. Tất cả hình ảnh được chụp và lưu trữ giúp bạn có thể nắm chính xác và toàn diện, loại bỏ nhu cầu về phương tiện tháo lắp được, như CD và DVD.

Bước 5: Quản lý quyền truy cập thích hợp bằng cách hạn chế quyền truy cập của người dùng và quyền truy cập USB.

Hạn chế quyền truy cập của người dùng – Để tránh vi phạm bảo mật, cần chỉ định quyền truy cập vào các hệ thống chứa dữ liệu nhạy cảm của công ty phù hợp cho người dùng. Quản trị viên không thể theo dõi các hệ thống mà người dùng truy cập nếu không nắm rõ được các điểm cuối kết nối với hệ thống mạng. Giải pháp quản lý tài khoản đặc quyền KACE giải quyết vấn đề bằng cách cấp cho người dùng các quyền quản trị cục bộ khác nhau trên máy Windows của họ. Theo mặc định, người dùng có ít đặc quyền truy cập vào hệ thống cần thiết và chỉ một số người dùng được cấp quyền quản trị. Điều này ngăn người dùng truy cập trái phép vào dữ liệu nhạy cảm và có thể phát tán phần mềm độc hại có thể lây nhiễm vào dữ liệu đó.

Hạn chế quyền truy cập USB – Điểm cuối cũng bao gồm máy in, máy ảnh, ổ đĩa ngoài và các thiết bị khác có cổng USB ở nhiều vị trí khác nhau. Nếu không quản lý, bất kỳ cổng USB nào trong các thiết bị này đều có thể bị lợi dụng để đưa phần mềm độc hại vào hệ thống. Ngoài ra, cũng có nguy cơ rò rỉ thông tin quan trọng của doanh nghiệp. Quản trị viên có thể hạn chế quyền truy cập vào các cổng USB với Quyền truy cập KACE, hỗ trợ bảo vệ các thiết bị điểm cuối được trang bị USB. Với các tiếp cận ít đặc quyền, quản trị viên có thể kiểm soát những người truy cập vào cổng USB và vị trí chặn phần mềm độc hại và ngăn chặn việc đánh cắp dữ liệu. Duy trì sự cân bằng giữa bảo mật và hiệu quả của người dùng nhưng vẫn tiết kiệm tài nguyên CNTT.

KẾT LUẬN

Nắm rõ và kiểm soát toàn bộ các điểm cuối trong hệ thống. Duy trì an ninh mạng và đảm bảo các thiết bị không tuân thủ không gây ra các mối nguy hại. Phân bổ các bản vá tới thiết bị cần thiết tại thời điểm phù hợp và kiểm tra để đảm bảo toàn bộ thiết bị tuân thủ các chính sách bảo mật và tuân thủ.

Triển khai, quản lý và theo dõi phần mềm chống vi rút để đảm bảo rằng mọi thiết bị đều được bảo vệ. Phản ứng nhanh khi nghi ngờ nhiễm phần mềm độc hại bằng cách quét toàn bộ hệ thống có nguy cơ.

Thực thi các chính sách bảo mật và tuân thủ trên tất cả các thiết bị thuộc sở hữu công ty và cá nhân.

Khi thiết bị di động bị mất, khóa hệ thống đó và xóa sạch dữ liệu để đảm bảo an toàn cho dữ liệu của công ty. Cấp quyền quản trị cho những người dùng nhất định và ngăn chặn những người dùng khác vô tình cài đặt phần mềm độc hại. Kiểm soát chi tiết việc cá nhân, thiết bị và vị trí sử dụng để ngăn chặn sự xâm nhập của vi rút và đánh cắp dữ liệu.

Sau khi bạn thực hiện 5 bước chống lại tội phạm mạng tại các điểm cuối với KACE, bạn có thể yên tâm rằng các điểm cuối của mình đã được bảo vệ. Ngoài ra, hiệu suất của người dùng cuối sẽ tăng lên vì họ sẽ không còn phải lo lắng về việc gián đoạn cập nhật bản vá bảo mật. Với KACE, bạn sẽ cân bằng được hạn chế truy cập và cấp quyền cho người dùng. Chiến lược năm bước này giúp đảm bảo rằng các điểm cuối và mạng của bạn được bảo vệ khỏi các cuộc tấn công mạng. Bạn sẽ không còn phải lo lắng về thiệt hại tài chính, hoạt động hoặc danh tiếng do vi phạm. Và bạn sẽ có giám sát chi tiết các hoạt động điểm cuối trong hệ thống của mình.