Định nghĩa xác thực đa yếu tố

Xác thực đa yếu tố (Multi-Factor Authentication – MFA) là một hình thức xác thực người dùng bằng cách yêu cầu họ cung cấp ít nhất hai hoặc nhiều yếu tố xác thực khác nhau để chứng minh danh tính của mình trước khi truy cập vào hệ thống hoặc tài khoản. Các yếu tố xác thực này bao gồm thông tin mật khẩu, mã xác thực tạm thời (OTP), dấu vân tay, xác nhận khuôn mặt và nhiều yếu tố khác. Khi kết hợp các yếu tố này, MFA mang lại một tầng bảo mật cao hơn, giúp ngăn chặn hiệu quả các cuộc tấn công đánh cắp thông tin hay tài khoản trái phép.

Bối cảnh của xác thực đa yếu tố

Trong hàng thập kỷ, những cuộc tấn công thành công chống lại các phương pháp xác thực đơn yếu tố, như tên đăng nhập và mật khẩu, đang thúc đẩy một phong trào lớn và ngày càng gia tăng đối với các giải pháp xác thực đa yếu tố để đảm bảo an toàn hơn, trong doanh nghiệp và trên khắp các trang web.

Xu hướng này được minh chứng bởi việc trong vài năm gần đây, các trang web và dịch vụ phổ biến nhất (bao gồm những trang web thuộc Google, Microsoft, Facebook và Twitter,…) đã cung cấp các giải pháp MFA cho khách hàng của họ. Nhiều trang web và dịch vụ internet hiện đã cung cấp cả giải pháp đăng nhập truyền thống bằng tên đăng nhập/mật khẩu kèm các tùy chọn MFA an toàn hơn.

Trước đây, xác thực đa yếu tố (MFA) chủ yếu được sử dụng cho các tổ chức và trang web cần độ bảo mật cao. Tuy nhiên, ngày nay, các mã MFA đang được cung cấp hoặc sử dụng bởi các tổ chức và trang web thông thường, và chúng có thể được mua với giá rẻ chỉ vài đô-la mỗi thiết bị. Nhiều người tiêu dùng tin tưởng vào tính an toàn của các giải pháp MFA đến mức họ mua và sử dụng MFA trên tất cả các trang web và dịch vụ có thể sử dụng.

Sự ứng dụng rộng rãi của xác thực đa yếu tố là một điều tích cực trong việc bảo vệ hệ thống máy tính. Khiến cho việc xâm nhập và tấn công vào hệ thống trở nên khó khăn hơn, giúp đánh bại nhiều mối đe dọa bảo mật. Mọi quản trị viên và người dùng nên cân nhắc và sử dụng các giải pháp MFA thay vì các giải pháp xác thực đơn yếu tố để bảo vệ dữ liệu nhạy cảm.

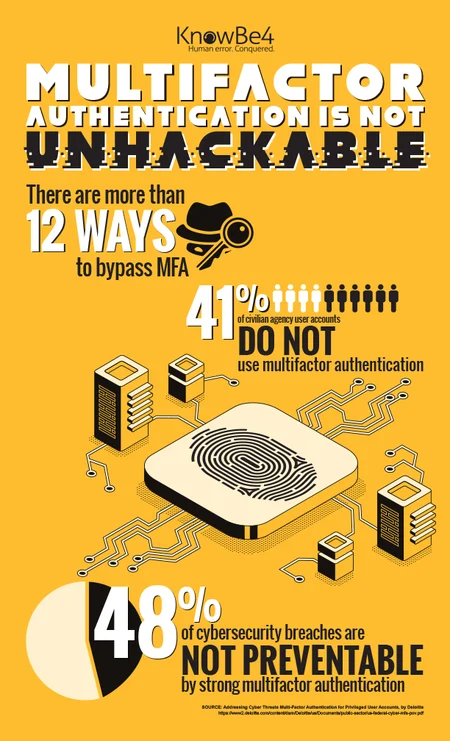

Khả năng của xác thực đa yếu tố trong việc giảm thiểu rủi ro bảo mật máy tính đã được nhiều nhà cung cấp đề cao, dẫn đến một hiểu lầm rằng việc áp dụng MFA sẽ ngăn chặn được những cuộc tấn công thành công với xác thực đơn yếu tố. Ví dụ, nhiều quản trị viên và người dùng sử dụng MFA tin rằng email lừa đảo không còn là mối đe dọa vì người dùng không thể bị lừa mất thông tin đăng nhập. Điều này là không đúng.

Đúng là MFA giúp giảm thiểu rủi ro và trong một số trường hợp, giảm đáng kể các rủi ro bảo mật máy tính cụ thể, nhưng hầu hết các cuộc tấn công có thể thành công với xác thực đơn yếu tố cũng có thể thành công với các giải pháp MFA. Có hơn một tá cách tấn công khác nhau vào các giải pháp MFA. Và thông thường, một giải pháp MFA duy nhất cũng có thể dễ dàng bị tấn công thông qua nhiều phương pháp khác nhau.

MFA không phải là không thể xâm nhập

Xác thực đa yếu tố hoạt động như thế nào?

Xác thực là quá trình mà một chủ thể (ví dụ: người dùng, thiết bị, nhóm, dịch vụ, v.v.) chứng minh việc sở hữu một danh tính cụ thể.

Danh tính

Một danh tính là một nhãn duy nhất xác định một chủ thể cụ thể. Một danh tính thường được hiển thị bằng một tên đăng nhập (ví dụ: johnd), địa chỉ email (ví dụ: [email protected]) hoặc một chuỗi ký tự, nhưng cần đảm bảo rằng danh tính này là duy nhất.

Không gian tên (namespace) giúp tổ chức các đối tượng và thuộc tính một cách duy nhất và không xung đột, ví dụ như Hệ thống định tên miền (DNS), Active Directory và LDAP. Mỗi không gian tên chứa nhiều nhãn danh tính cho một chủ thể, nhưng mỗi nhãn phải là duy nhất và chỉ đại diện cho một chủ thể duy nhất.

Trong quá trình xác thực và kiểm soát truy cập, chúng ta cần “danh tính” để nhận biết người dùng hoặc chủ thể. Để xác thực, chúng ta sử dụng một “nhãn danh tính” để định danh duy nhất chủ thể đó. Để thực hiện xác thực, danh tính cần được tạo ra trước đó. Danh tính này phải khác với thông tin được cung cấp để chứng minh việc sở hữu của nó.

Ví dụ, trong hệ điều hành Microsoft Windows, người dùng có thể sử dụng dấu vân tay để chứng minh việc sở hữu của danh tính, nhưng nhãn danh tính thực tế sẽ là tên đăng nhập, UPN hoặc địa chỉ email của họ. Nhãn danh tính là một phần rất quan trọng trong việc xác thực và kiểm soát truy cập vào hệ thống.

Xác thực

Xác thực là quá trình mà một chủ thể chứng minh được sự sở hữu duy nhất của một danh tính trong một không gian tên (namespace) nhất định, nhằm cho phép danh tính và các quyền, thành viên và quyền hạn liên quan được sử dụng trong các hoạt động kiểm soát truy cập liên quan đến không gian tên đó.

Danh tính và chứng minh sở hữu của danh tính phải được lưu trữ trước đó, với mục tiêu là được lưu trữ một cách an toàn, ở ít nhất một nơi (ví dụ: bảng, cơ sở dữ liệu, mục nhập đăng ký,…), để được sử dụng trong các xác thực trong tương lai.

Thông thường, việc lưu trữ các chứng minh xác thực không được thực hiện trực tiếp trên máy chủ/dịch vụ/trang web liên quan đến xác thực, mà thay vào đó, nó được lưu trữ trên máy chủ/dịch vụ/trang web của bên thứ ba tham gia trong quá trình xác thực, và cả hai bên (máy chủ và khách hàng) đều tin tưởng vào việc lưu trữ này.

Mỗi nơi lưu trữ thông tin xác thực là một điểm mà kẻ tấn công có thể đe dọa sự xác thực. Vì vậy bảo mật thông tin xác thực nên hạn chế truy cập, chỉ cho một số ít quản trị viên cần thiết và cần được giám sát, kiểm tra chặt chẽ. Nếu thông tin xác thực bị rò rỉ hoặc bị đánh cắp, quá trình xác thực không còn đáng tin cậy nữa.

Mã thông báo kiểm soát truy cập

Sau khi xác thực thành công, trong hầu hết các trường hợp, quá trình kiểm soát truy cập gán một đối tượng kiểm soát truy cập (ví dụ: mã thông báo, vé,…) cho danh tính đã được xác thực. Nội dung của mã thông báo kiểm soát truy cập này sẽ thay đổi tùy thuộc vào hệ thống và giao thức sử dụng.

Trong một số hệ thống, mã thông báo có thể chỉ chứa một định danh duy nhất, chẳng hạn như một loạt số hoặc ký tự. Một vài hệ thống khác có thể chứa một danh sách các nhóm thành viên, quyền hạn, đặc quyền và thông tin cần thiết khác.

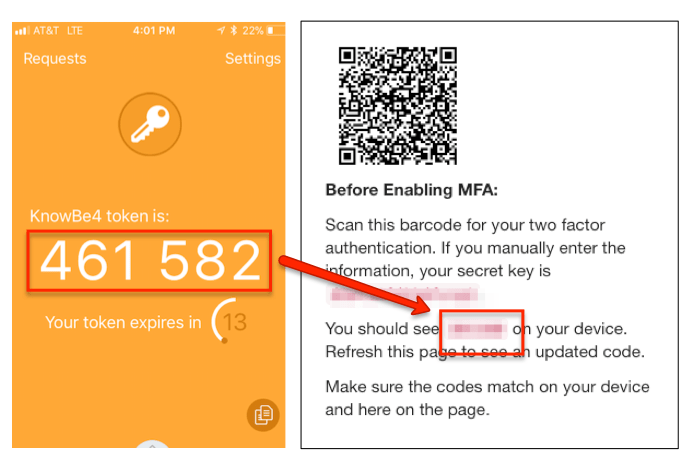

Hình minh hoạ cho mã thông báo bằng một loạt số

Mã thông báo (token) có thể được định sẵn một thời gian tối đa. Khi hết hạn, chủ thể sẽ buộc phải xác thực lại để tiếp tục phiên hoạt động. Trong Microsoft Windows, mã thông báo kiểm soát truy cập có thể xuất hiện dưới dạng một Kerberos ticket hoặc một mã thông báo NTLM hoặc LM. Trên các trang web và dịch vụ, hầu hết các mã thông báo kiểm soát truy cập được biểu diễn bằng một cookie HTML, một tập tin văn bản đơn giản.

Ủy quyền

Uỷ quyền là quá trình kiểm tra quyền truy cập đã được xác thực của chủ thể. Sau khi xác thực thành công và nhận mã thông báo kiểm soát truy cập, chủ thể có thể ủy quyền và truy cập vào tài nguyên được cấp quyền trước đó mà không cần xác thực lại.

Mã thông báo kiểm soát truy cập chứa thông tin về quyền truy cập và quyền hạn của chủ thể đã được cấp trước đó, và việc sở hữu mã thông báo kiểm soát truy cập là bằng chứng cho việc xác thực thành công.

ĐIỂM ĐẶC BIỆT QUAN TRỌNG!

Dù sử dụng phương thức xác thực nào, có thể là mật khẩu đơn giản, sinh trắc học, hoặc mã thông báo xác thực đa yếu tố, sau khi quá trình xác thực thành công, họ sẽ nhận được một mã thông báo xác thực. Điều quan trọng là mã thông báo xác thực này thường giống nhau trong tất cả các phương thức xác thực và khó so sánh với phương thức xác thực cụ thể đã sử dụng.

Giả sử một chủ thể sử dụng dấu vân tay của mình để đăng nhập vào Windows và Active Directory bằng cách sử dụng máy tính xách tay của mình và có tích hợp máy quét dấu vân tay. Quá trình xác thực dấu vân tay được thực hiện trên máy tính xách tay của người dùng mà không cần gửi thông tin dấu vân tay qua mạng hay sao chép nó đến máy tính khác. Sau khi xác thực thành công, người dùng có thể truy cập vào tệp và thư mục như bình thường.

Sau khi người dùng xác thực thành công bằng dấu vân tay (hoặc phương thức xác thực khác), hệ điều hành Windows sẽ cấp cho họ một Kerberos ticket hoặc mã thông báo NTLM hoặc LM. Chính Kerberos ticket hoặc mã thông báo này sau đó được người dùng (hoặc chính xác hơn, các tiến trình hoặc chương trình hoạt động thay mặt người dùng) sử dụng cho tất cả các quyền kiểm soát truy cập.

Và nếu kẻ tấn công có trong tay mã thông báo kiểm soát truy cập, thì họ không quan tâm bạn đã xác thực bằng cách nào. Trong quá trình ủy quyền, việc sở hữu mã thông báo thường được xem xét như là việc người dùng đã xác thực thành công và có quyền truy cập.

Xác thực một chiều so với hai chiều

Hoạt động xác thực thường xuyên diễn ra giữa hai bên trong môi trường truyền thông. Hai bên chính là máy chủ và máy khách. Quá trình xác thực có thể theo hướng một chiều hoặc hai chiều. Nhiều đối tượng xác thực có thể hoạt động như một máy chủ hoặc máy khách tùy thuộc vào lý do xác thực.

Điều này có nghĩa là một máy chủ vật lý không phải lúc nào cũng hoạt động như một máy chủ, và ngược lại. Có thể có nhiều máy chủ bổ sung tham gia trong quá trình xác thực. Trong quá trình xác thực Kerberos, có hai bên tham gia: máy khách và máy chủ Kerberos.

Máy khách xác thực với máy chủ Kerberos để nhận được “Kerberos ticket”. Sau đó, máy khách sử dụng Kerberos ticket này để xác thực với máy chủ dự định khi muốn truy cập vào dịch vụ. Quá trình này cho phép xảy ra nhiều xác thực trong một sự kiện xác thực duy nhất.

Hầu hết quá trình xác thực là một chiều, có nghĩa là chỉ một bên xác thực với bên kia. Ví dụ điển hình là khi máy khách kết nối với máy chủ web qua HTTPS. Trong trường hợp này, máy chủ web chứng minh danh tính của mình bằng cách gửi chứng chỉ số HTTPS cho máy khách. Máy khách nhận chứng chỉ này và xác minh tính đáng tin cậy của nó. Tuy nhiên, máy khách không cần chứng minh danh tính của mình cho máy chủ trong quá trình này.

Với xác thực hai chiều, hay còn gọi là “xác thực tương hỗ,” cả máy khách và máy chủ đều xác thực cho nhau như một phần của cùng quá trình xác thực. Nếu một bên không xác thực thành công, thì bên kia tự động thất bại.

Các loại yếu tố xác thực

Bằng chứng về quyền sở hữu danh tính được thực hiện thông qua việc chủ thể cung cấp danh tính và một hoặc nhiều yếu tố xác thực. Yếu tố xác thực là thông tin mà chỉ chủ thể biết hoặc có thể cung cấp, và thông qua đó, chứng minh quyền sở hữu duy nhất đối với danh tính đã được xác thực. Nói chung, chỉ có ba loại yếu tố xác thực cơ bản, được biết đến rộng rãi là:

- Điều bạn biết (Something you know): mật khẩu, mã PIN, kết nối các điểm (thường dùng trong việc đặt mật khẩu bằng cách kết nối các điểm trên một hình hình vuông hoặc hình tròn),…

- Điều bạn có (something you have): USB, thẻ thông minh, bộ phát RFID, Bộ chuyển đổi USB,…

- Something You Are: Sinh trắc học, dấu vân tay, quét võng mạc, khứu giác,…

Đôi khi bạn sẽ nghe về các giải pháp MFA có nhiều hơn ba yếu tố (ví dụ năm yếu tố), nhưng những giải pháp này thực chất là phiên bản khác nhiều hơn của ba yếu tố.

Xác thực trong dải thông tin và ngoài dải thông tin

- Xác thực trong dải thông tin: có nghĩa là yếu tố xác thực được sử dụng được thực hiện qua cùng kênh truyền thông như phương pháp đăng nhập chính.

- Xác thực ngoài dải thông tin: là khi yếu tố xác thực được gửi qua một kênh truyền thông khác với kênh đăng nhập chính.

Ví dụ, nếu bạn cố gắng đăng nhập vào một ứng dụng dịch vụ internet, bạn được yêu cầu nhập mật khẩu và câu trả lời phục hồi mật khẩu trong cùng một trình duyệt, điều này được coi là hai phiên bản của cùng một yếu tố, và cả hai đều là xác thực trong dải thông tin (In-Band). Tuy nhiên, nếu bạn được yêu cầu nhập mật khẩu trên máy tính và cũng mã PIN thứ hai đã được gửi đến điện thoại di động, yếu tố thứ hai được coi là xác thực ngoài dải thông tin (Out-of-Band).

Nếu bạn được yêu cầu phản hồi vào hai yếu tố xác thực riêng biệt chỉ trong các kênh đó và chúng không “bắt chéo” với nhau (tức là yếu tố xác thực gửi đến bạn ngoài dải thông tin chỉ có thể được phản hồi trong cùng một dải thông tin như yếu tố xác thực khác), thì điều này cung cấp đáng tin cậy bảo mật hơn. Những yếu tố xác thực được gửi trên cùng một thiết bị, ngay cả khi nằm trên các dải thông tin khác nhau, không được coi là bảo mật như những phương pháp xác thực sử dụng các dải thông tin khác nhau trên các thiết bị khác nhau.

Trong hầu hết các tình huống, việc sử dụng giải pháp MFA chỉ có thể cải thiện bảo mật và MFA nên được sử dụng vào thời điểm và ở nơi nào mà được cho phép. Tuy nhiên, không phải tất cả các tình huống xác thực đều cho phép sử dụng MFA. Hiện tại, người dùng vẫn phải sử dụng phương pháp xác thực đơn yếu tố trong nhiều tình huống.

Mặc dù MFA được sử dụng, nó vẫn có thể bị hack, đôi khi còn dễ dàng hơn cả giải pháp xác thực đơn yếu tố. MFA là một giải pháp tốt để tăng cường bảo mật, nhưng không nên coi nó như giải pháp bảo mật hoàn hảo. Cần phải hiểu được sự khác biệt giữa việc MFA cải thiện bảo mật và việc MFA không thể bị hack. Điều này rất quan trọng đối với tất cả các tổ chức và quản trị viên bảo mật dựa vào các giải pháp MFA.

Những nguyên nhân phổ biến nhất gây ra việc bị xâm nhập (chẳng hạn như tấn công phi kỹ thuật, tấn công từ phía người dùng, phần mềm chưa được vá, và lỗi mã hóa) không được giảm thiểu hoàn toàn bằng MFA.

Bản thân MFA không thể làm cho một công ty trở nên “bất khả xâm phạm”.

Một số cách thức hackers thường sử dụng để xâm nhập vào hệ thống MFA

Có hàng chục cách để xâm nhập vào các giải pháp xác thực đa yếu tố. MFA là một phương pháp bảo mật có khả năng chống lại xâm nhập. Tuy nhiên, MFA ngày càng dễ sử dụng hơn. Bảo mật luôn phải cân nhắc giữa tính sử dụng dễ dàng và độ bảo mật cao, và MFA cũng vậy.

Đọc thêm: Phishing là gì? Làm thế nào để phòng chống tấn công Phishing hiệu quả?

Khi nói về cách xâm nhập MFA, thường có 4 cách: Tấn công phi kỹ thuật, Kỹ thuật, Tấn công vật lý và Kết hợp.

- Tấn công phi kỹ thuật – Social Engineering: Tận dụng yếu tố con người trong việc sử dụng giải pháp MFA một cách không cẩn thận, dẫn đến việc vượt qua hoặc lạm dụng nó.

Hình minh hoạ cho Tấn công phi kỹ thuật

- Thao tác kỹ thuật – Technical Manipulation: Các phương pháp tận dụng và thao túng hệ thống, không đòi hỏi sự can thiệp hoặc sai lầm từ người dùng.

- Tấn công vật lý – Physical Attacks: Sao chép dấu vân tay và truy cập trực tiếp vào các khóa bí mật trên một thiết bị bằng cách sử dụng kính hiển vi điện tử.

- Kết hợp – Mix: Nhiều phương pháp hack MFA đòi hỏi sự kết hợp của hai hoặc nhiều phương thức, mặc dù phần lớn đều yêu cầu tấn công phi kỹ thuật kết hợp với tấn công kỹ thuật.

Làm thế nào để bảo vệ chống lại các cuộc tấn công MFA

Social Defenses

- Nhận thức rằng không có gì, kể cả giải pháp MFA, là hoàn toàn an toàn và không thể bị hack.

- Tích hợp nhận thức về việc xâm nhập MFA vào quá trình đào tạo về bảo mật của bạn.

- Chia sẻ thông tin này với đồng nghiệp và quản lý.

- Không để mình bị lừa bằng cách nhấp vào các liên kết giả mạo.

- Hạn chế các liên kết giả mạo càng nhiều càng tốt.

- Đảm bảo người dùng biết rõ một URL là chính xác trước khi nhấp vào

Đọc thêm: Đào tạo nhận thức An toàn thông tin là gì?

Technical Defenses

- BẮT BUỘC kích hoạt MFA mỗi khi có thể.

- Tránh sử dụng MFA dựa trên SMS.

- Sử dụng giải pháp MFA “1:1”, yêu cầu máy khách (người dùng) phải được đăng ký trước với máy chủ (hệ thống xác thực).

- Sử dụng/yêu cầu xác thực hai chiều, tương hỗ hai chiều mỗi khi có thể (ví dụ như Kênh hoặc Token Binding của FIDO U2F).

- MFA của bạn có chống lại việc đánh cắp mã thông báo phiên (session token) hoặc tấn công phá hoại không?

- Hỗ trợ từ nhà cung cấp giải pháp MFA của bạn có thể bị tấn công phi kỹ thuật không?

- Đảm bảo nhà cung cấp giải pháp MFA sử dụng quy trình phát triển an toàn (Secure Development Lifecycle – SDL) trong lập trình của họ.

- Đảm bảo MFA có chức năng “bad attempt throttling” hoặc “account lockout” (đánh giá xấu và khoá tài khoản) được kích hoạt.

- Phân bổ các yếu tố xác thực MFA qua các kênh khác nhau (in-band/out-band).

- Bảo vệ và kiểm tra lại các thuộc tính danh tính được sử dụng bởi MFA để định danh duy nhất cho các lần đăng nhập MFA.

- Không trả lời câu hỏi đặt lại mật khẩu bằng các câu trả lời trung thực.

- Khuyến khích và sử dụng các trang web và dịch vụ sử dụng xác thực động (yêu cầu người dùng cung cấp các yếu tố xác thực khác nhau trong các lần đăng nhập hoặc giao dịch khác nhau), nơi yêu cầu các yếu tố xác thực bổ sung trong các trường hợp có nguy cơ cao.

- Hiểu rõ các rủi ro của các hệ thống mã bí mật chung (shared secret).

- Đối với xác thực dựa trên giao dịch, cần gửi cho người dùng tất cả các chi tiết quan trọng thông qua kênh giao tiếp ngoài kênh chính trước khi yêu cầu xác nhận/giải quyết.

… và hãy nhớ

- MFA không phải là không xâm nhập được

- MFA là một phương pháp tốt để bảo vệ thông tin cá nhân. Mọi người nên sử dụng nó khi có thể, tuy nhiên, cần nhớ rằng MFA không ngăn chặn được hoàn toàn việc phishing hoặc social engineering

- Nếu bạn sử dụng hoặc đang xem xét sử dụng MFA, việc đào tạo nhận thức về bảo mật vẫn là một phần quan trọng trong chiến lược bảo vệ tổng thể của bạn.