Mã độc tống tiền (ransomware) là một trong những mối đe dọa an ninh mạng lớn nhất mà thế giới đang phải đối mặt. Từ trước đến nay, ransomware đã tấn công hàng chục nghìn tổ chức từ nhỏ đến rất lớn, đánh sập hệ thống mạng của bệnh viện, trường học, tập đoàn sản xuất thực phẩm, đồn cảnh sát và thậm chí là toàn bộ thành phố. Mã độc tống tiền được các chuyên gia bảo mật trên toàn cầu liệt kê là mối lo ngại hàng đầu cần đặc biệt chú ý ngăn chặn hơn bao giờ hết.

Tình hình chung về ransomware

Emsisoft cho biết, chỉ riêng trong năm 2020, 18 tỷ USD tiền chuộc đã được trả trên toàn cầu và tổng chi phí lên tới hàng trăm tỷ USD. Cybersecurity Ventures cho biết, ransomware đã tiêu tốn 20 tỷ USD vào năm 2021 và ước tính thiệt hại sẽ tăng lên 265 tỷ USD vào năm 2031.

Ransomware không phải là vấn đề. Nhưng đó là kết quả của những vấn đề mà tổ chức đang gặp phải. Làm thế nào ransomware có được quyền truy cập ban đầu vào môi trường của bạn? Nếu không có quyền truy cập ban đầu, ransomware không thể khai thác thành công môi trường của tổ chức, làm gián đoạn hoạt động và gây ra nhiều thiệt hại lớn.

Vì vậy, chìa khóa để giảm thiểu mã độc tống tiền là hãy xác định cách nó khai thác thiết bị của tổ chức, sau đó tập trung giảm thiểu rủi ro liên quan đến lỗ hổng ấy. Nếu bạn giải quyết các lỗ hổng có thể cho phép phần mềm tống tiền xâm nhập vào môi trường của mình, thì bạn sẽ giảm được nguy cơ không chỉ ransomware mà còn rất nhiều mối đe dọa mạng khác với lỗ hổng tương tự.

Hãy cùng Mi2 JSC và KnowBe4 thảo luận về nguyên nhân gốc rễ của ransomware và phương pháp khai thác lỗ hổng phổ biến nhất được tin tặc sử dụng để truy cập vào hầu hết môi trường của tổ chức/doanh nghiệp, từ đó đưa ra hướng giải quyết phù hợp ở bài viết bên dưới nhé!

Ransomware không phải vấn đề nhưng là kết quả của những vấn đề mà tổ chức đang gặp phải

Cách thức cốt lõi mà tin tặc sử dụng trong các cuộc tấn công ransomware

Về cơ bản, có 09 cách thức mà bất kỳ chương trình phần mềm độc hại hoặc hacker độc hại nào cũng có thể sử dụng để khai thác thiết bị hoặc môi trường dễ bị tấn công. Bao gồm:

- Lỗi lập trình (có hoặc không có bản vá)

- Tấn công phi kỹ thuật

- Tấn công xác thực

- Human error/Cấu hình sai

- Nghe lén/Tấn công xen giữa (Man in the middle – MitM)

- Sự cố về lưu lượng dữ liệu/mạng

- Tấn công nội bộ

- Bên thứ ba (chuỗi cung ứng/nhà cung cấp/đối tác/khách hàng…)

- Tấn công vật lý

Để chống lại chúng, đội bảo vệ an ninh mạng cần theo dõi và tập trung khắc phục các lỗ hổng có nhiều khả năng được tin tặc tận dụng nhất. Mọi tổ chức, trừ khi có kinh nghiệm và kỳ vọng thể hiện điều ngược lại, đều có thể được hưởng lợi bằng cách tập trung tốt hơn vào việc loại bỏ các lỗ hổng từ những cách thức trên, đồng thời vá lỗi môi trường mạng tốt hơn. Làm như vậy sẽ giảm thiểu rủi ro an ninh mạng tổng thể một cách hiệu quả nhất.

Chi tiết hơn, theo thống kê có 02 cách thức căn nguyên đã gây ra phần lớn vi phạm đối với hầu hết thiết bị và tổ chức: Tấn công phi kỹ thuật (social engineering) và phần mềm chưa được vá (unpatched software). Có nhiều phần mềm độc hại và phương pháp tấn công khác đã trở nên rất phổ biến trong một vài năm gần đây (chẳng hạn như boot viruses, lây nhiễm khóa USB,…), nhưng tấn công phi kỹ thuật và phần mềm chưa được vá là 02 phương pháp khai thác phổ biến số một đối với hacker trong hầu hết những năm trong ba thập kỷ qua. Cùng tìm hiểu các con số thống kê ở phần tiếp theo nhé!

Tấn công phi kỹ thuật và phần mềm chưa được vá có phải lý do của ransomware?

Bài viết này và nghiên cứu liên quan được tạo ra để kiểm tra liệu tấn công phi kỹ thuật và phần mềm chưa được vá có phải là lý do chính dẫn đến hầu hết các cuộc tấn công ransomware thành công đối với tất cả các loại tin tặc độc hại và phần mềm độc hại không?

KnowBe4 không thể khảo sát cơ sở khách hàng của mình để tìm câu trả lời, bởi vì khách hàng của KnowBe4 có khả năng tốt để giảm thiểu các cuộc tấn công lừa đảo qua mạng. Điều đó sẽ làm sai lệch kết quả (tức là khách hàng của KnowBe4 ít bị tổn hại bởi tấn công lừa đảo qua mạng hơn so với dân số nói chung).

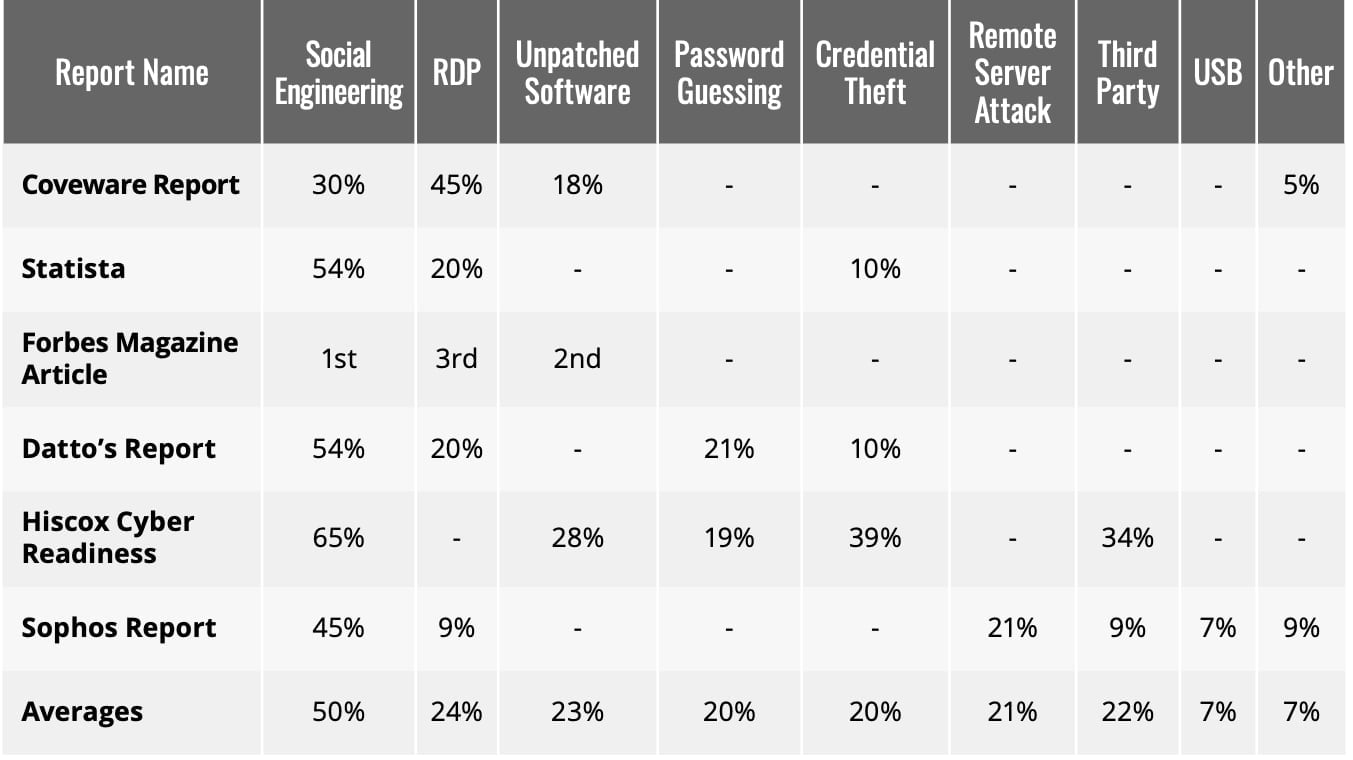

Thay vào đó, để xác định nguyên nhân gốc rễ phổ biến nhất của các cuộc tấn công bằng ransomware, KnowBe4 đã xem xét nhiều báo cáo, bài báo và blog về ransomware của các nhà cung cấp bên ngoài. Sau đó, xem xét tỷ lệ phần trăm của từng loại khai thác nguyên nhân gốc có thể được sử dụng trong một cuộc tấn công ransomware thành công. Trong nghiên cứu kéo dài hơn 3 tháng, KnowBe4 liệt kê các nguồn bên dưới hiển thị tỷ lệ phần trăm hoặc thậm chí thứ hạng chính xác:

- Báo cáo blog của Coveware

- Statista

- Bài viết trên tạp chí Forbes

- Báo cáo về tình trạng phần mềm tống tiền trên kênh toàn cầu của Datto

- Báo cáo mức độ sẵn sàng của mạng Hiscox năm 2021

- Báo cáo về tình trạng ransomware năm 2020 của Sophos

Hầu hết các nguồn khác chỉ nêu nguyên nhân gốc rễ hàng đầu của việc khai thác ransomware, nhưng không đưa ra tỷ lệ phần trăm chính xác hoặc hoàn toàn không thảo luận về số liệu. Hầu hết tất cả các báo cáo đều liệt kê các vấn đề về tấn công phi kỹ thuật, phần mềm chưa được vá và lỗi mật khẩu là nguyên nhân hàng đầu dẫn đến việc khai thác ransomware.

Tóm tắt kết quả khảo sát

Dưới đây là số liệu được lấy từ 06 báo cáo đã liệt kê tỷ lệ phần trăm nguyên nhân gốc rễ của ransomware hoặc thứ hạng cụ thể như sau:

Social Engineering chiếm tỉ lệ phần trăm cao nhất

Khai thác vector theo quy mô của tổ chức?

Báo cáo của Coveware có một phân tích thú vị: các tổ chức nhỏ hơn có nhiều khả năng bị khai thác hơn do lỗ hổng phần mềm và tấn công phi kỹ thuật vì khả năng RDP tham gia tăng lên khi quy mô của tổ chức tăng lên. Đối với các tổ chức khổng lồ, tấn công phi kỹ thuật biến mất (hoàn toàn không được báo cáo) và RDP chiếm hơn 65% các cuộc tấn công và các lỗ hổng phần mềm liên quan đến khoảng 30% các cuộc tấn công.

Đây là dữ liệu rất thú vị và không phải là thứ được tìm thấy trong bất kỳ báo cáo nào khác. Các báo cáo khác đã đưa ra nhiều số liệu thống kê về ransomware ở các tổ chức có quy mô khác nhau, nhưng chỉ Coveware mới làm điều này vì những nguyên nhân cốt lõi.

Báo cáo của Coveware cũng là báo cáo duy nhất cho thấy RDP là nguyên nhân gốc rễ hàng đầu, mặc dù tấn công phi kỹ thuật đôi khi là số một (hoặc số hai). Không có báo cáo nào khác cho thấy RDP là nguyên nhân hàng đầu. Đây có thể là số liệu thống kê trực tiếp về cơ sở khách hàng của Coveware và cách họ bị ransomware xâm phạm. Dù bằng cách nào, Coveware có một số dữ liệu chi tiết và thú vị nhất về ransomware trong tất cả các nhà cung cấp, ngay cả khi một số dữ liệu đó xuất hiện dưới dạng ngoại lệ.

Đọc thêm: Đào tạo theo thời gian thực giúp giảm thiểu đe dọa tấn công phi kỹ thuật

Kết luận

Nhìn vào tất cả các báo cáo, có thể nói rằng social engineering là nguyên nhân lớn nhất của các cuộc tấn công ransomware, ngoại trừ báo cáo Coveware. Nhưng ngay cả báo cáo đó cũng cho thấy tấn công phi kỹ thuật thường là một trong những nguyên nhân hàng đầu tại một số khoảng thời gian nhất định. Do hầu hết các báo cáo đều kết hợp các kết quả và nguyên nhân gốc rễ, nên có khả năng tỷ lệ phần trăm của tấn công phi kỹ thuật thậm chí còn cao hơn so với báo cáo trực tiếp. Điều này sẽ phù hợp với tất cả các cuộc tấn công của tin tặc độc hại và phần mềm độc hại.

Tuy nhiên, phần mềm chưa được vá, vốn là nguyên nhân khai thác nguyên nhân gốc rễ phổ biến thứ hai đối với tất cả các tin tặc độc hại và phần mềm độc hại, giảm xuống vị trí thứ ba (hoặc thậm chí thấp hơn). Điều này có thể là do sự tham gia nhiều hơn bình thường của một số dòng ransomware trong RDP của Microsoft.

Rõ ràng, tất cả các tổ chức mong muốn giảm thiểu rủi ro an ninh mạng một cách tốt nhất nên giảm thiểu social engineering và phần mềm chưa được vá lỗi. Các tổ chức muốn giảm thiểu ransomware một cách cụ thể nên tập trung vào hai biện pháp giảm thiểu đó và bổ sung các biện pháp giảm thiểu chống lại các cuộc tấn công RDP và đoán mật khẩu.

10 cách biến tổ chức của bạn thành mục tiêu khó tiếp cận của Social Engineering

1. Trong trường hợp bị nhiễm ransomware, tiêu diệt máy tính bị nhiễm từ xa và khôi phục dữ liệu từ máy tính chủ.

2. Sử dụng cổng email bảo mật và cổng web có khả năng lọc địa chỉ URL và đảm bảo chúng được điều chỉnh đúng cách.

3. Đảm bảo thiết bị đầu cuối cuối được vá một cách thường xuyên, bao gồm cả hệ điều hành và ứng dụng của bên thứ 3.

4. Đảm bảo thiết bị đầu cuối và cổng web của tổ chức được trang bị các lớp bảo mật mới nhất và được cập nhật thường xuyên (trong vài giờ hoặc ngắn hơn), nhưng không nên hoàn toàn phụ thuộc vào chúng.

5. Xác định người dùng xử lý thông tin nhạy cảm và thực thi xác thực đa yếu tố cho họ.

6. Xem xét các chính sách và thủ tục bảo mật nội bộ của bạn, đặc biệt liên quan đến các giao dịch tài chính để ngăn chặn CEO fraud (giả danh giám đốc điều hành để lừa đảo).

7. Kiểm tra cấu hình tường lửa của tổ chức và đảm bảo không có lưu lượng mạng tội phạm nào được phép truy cập vào máy chủ C&C.

8. Tận dụng chương trình đào tạo nâng cao nhận thức về bảo mật cho nhân viên, bao gồm các bài kiểm tra tấn công phi kỹ thuật thường xuyên bằng nhiều kênh chứ không chỉ qua email.

Đọc thêm: Đào tạo nhân thức an toàn thông tin cho nhân viên là gì?

9. Bạn cần phải có bản sao lưu chất lượng cao.

10. Dựa trên ngân sách bảo mật được cho phép để lựa chọn phương pháp giảm thiểu rủi ro phù hợp và có thể đo lường được.