Thiết bị tường lửa giúp nâng cao tính bảo mật. Chống lại sự truy cập trái phép từ xa, chặn nội dung xấu. Và giúp máy tính của bạn an toàn hơn.

Không thể phủ nhận lợi ích to lớn mà Internet mang lại cho cuộc sống. Nhưng cũng không loại trừ những tiêu cực mà nó mang lại. Nhằm ngăn chặn những phần mềm độc hại xâm nhập vào hệ thống nội bộ. Việc sử dụng bảo mật dữ liệu bằng thiết bị Tường lửa (Firewall) là giải pháp vô cùng hiệu quả và phổ biến.

Firewall là gì?

Firewall (tường lửa) là một thiết bị an ninh mạng. Nó như một màn chắn và bộ lọc giúp kiểm soát lưu lượng truy cập vào và ra. Về cơ bản, Firewall là rào chắn giữa mạng nội bộ riêng và mạng Internet công cộng. Tác dụng chính của Firewall là cho phép Traffic (lưu lượng) an toàn được truy cập và ngăn chặn Traffic nguy hiểm.

Tường lửa là một hệ thống có khả năng nâng cao bảo mật mạng nội bộ doanh. Bằng cách kiểm soát tất cả cả luồng truy cập vào trong vô cùng chi tiết và chặt chẽ. Với việc sử dụng “Wall Of Code“, Tường lửa sẽ xác định những dữ liệu nào được phép đi qua.

Đây là giải pháp bảo mật không thể không có trong một Security Framework của Doanh nghiệp.

Lịch sử tường lửa

Tường lửa ra đời từ cuối những năm 1980. Và bắt đầu dưới dạng Packet Filter (lọc gói tin). Được thiết lập để kiểm tra các gói hoặc Byte truyền giữa các máy tính. Mặc dù cho đến ngày nay Firewall Packet Filter vẫn đang được sử dụng. Tuy nhiên công nghệ tường lửa đã trải qua một chặng đường phát triển dài hơi suốt nhiều thập kỷ.

Thế hệ 1 – Virus

Thế hệ 1 xuất hiện từ cuối năm 1980. Lúc này các cuộc tấn công của Virus vào ổ cứng PC độc lập. Đã gây ảnh hưởng đến tất cả các doanh nghiệp. Và điều này đã làm thúc đẩy sự phát triển của các sản phẩm chống Virus.

Thế hệ 2 – Networks

Thế hệ 2 xuất hiện từ giữa những năm 1990. Các cuộc tấn công của Internet đã làm ảnh hưởng đến mọi hoạt động kinh doanh. Và thúc đẩy việc tạo ra tường lửa.

Thế hệ 3 – Ứng dụng

Thế hệ 3 xuất hiện từ đầu những năm 2000. Lúc này, khai thác các lỗ hổng trong những ứng dụng làm ảnh hưởng đến hầu hết các doanh nghiệp. Và thúc đẩy các Hệ thống Ngăn chặn Xâm nhập (IPS).

Thế hệ 4 – Payload

Thế hệ 4 xuất hiện vào năm 2010. Sự gia tăng của các cuộc tấn công có mục tiêu, không xác định, né tránh, đa hình. Ảnh hưởng đến hầu hết các doanh nghiệp và thúc đẩy các sản phẩm chống Bot và Sandbox.

Thế hệ 5 – Mega

Thế hệ 5 ra đời vào khoảng năm 2017. Các cuộc tấn công quy mô lớn, đa chiều làm thúc đẩy các giải pháp ngăn chặn các cuộc tấn công trước đây.

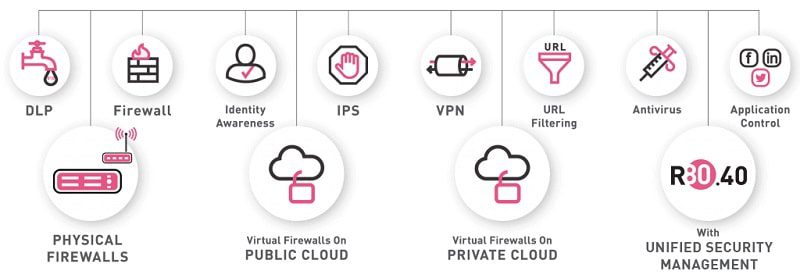

Trở lại năm 1993, Giám đốc điều hành của Check Point. Ông Gil Shwed đã giới thiệu tường lửa đầu tiên FireWall-1. Trở lại 27 năm trước, tường lửa vẫn là tuyến phòng thủ đầu tiên của tổ chức chống các cuộc tấn công mạng. Ở hiện tại, tường lửa bao gồm Tường lửa Thế hệ Tiếp theo và Tường lửa Mạng. Hỗ trợ nhiều chức năng và tích hợp nhiều chức năng khác nhau, bao gồm:

- Phòng chống các cuộc tấn công mạng

- Kiểm soát người dùng và ứng dụng

- Hỗ trợ Hybrid Cloud

- Có khả năng mở rộng hiệu suất

Tại sao chúng ta cần bảo mật dữ liệu bằng tường lửa?

Tường lửa, đặc biệt là Tường lửa thế hệ kế tiếp. Tập trung vào việc ngăn chặn phần mềm độc hại và các cuộc tấn công tầng ứng dụng. Cùng với hệ thống ngăn chặn xâm nhập (IPS), các Tường lửa thế hệ kế tiếp có thể phản ứng nhanh chóng và liên tiếp. Giúp phát hiện và chống lại các cuộc tấn công mạng.

Tường lửa có thể hoạt động dựa trên các quy tắc đã được thiết lập trước đó để bảo vệ mạng nội bộ. Đồng thời thực hiện các đánh giá nhanh giúp phát hiện các tấn công và hoạt động đáng ngờ. Chẳng hạn như phần mềm độc hại và loại bỏ nó.

Bằng cách bảo mật dữ liệu bằng tường lửa cho cơ sở hạ tầng của mình. Bạn đang kiểm soát hiệu quả việc cho phép hay ngăn chặn các lưu lượng truy cập đến và đi.

Các loại tường lửa

- Packet Filtering: Một lượng nhỏ dữ liệu được phân tích và phân phối theo tiêu chuẩn của bộ lọc.

- Proxy Service: Hệ thống an ninh mạng này hoạt động bằng cách lọc các gói tin ở tầng ứng dụng.

- Stateful Inspection: Kiểm soát các kết nối đang hoạt động, nhằm xác định kết nối nào được phép thông qua tường lửa.

- Next Generation Firewall (NGFW): Tường lửa thế hệ tiếp theo giúp kiểm tra sâu gói tin, kiểm tra và ngăn chặn ở tầng ứng dụng.

Tường lửa thế hệ tiếp theo (Next-Gen Firewall) là gì?

Một Tường lửa thế hệ kế tiếp bao gồm các tính năng:

- Kiểm soát người dùng và ứng dụng

- Tích hợp hệ thống phòng chống xâm nhập

- Sử dụng Sandbox phát hiện phần mềm độc hại nâng cao

- Tận dụng nguồn cấp dữ liệu tình báo về những mối đe dọa

Các tính năng của NGFW ở trên bổ sung cho các tính năng thường thấy trong tường lửa mạng. Như NAT, hỗ trợ giao thức định tuyến động và khả năng sẵn sàng cao. Sự phân biệt giữa tường lửa thế hệ kế tiếp và giải pháp bảo mật toàn diện (UTM) không được rõ ràng. Các thiết bị UTM được thiết kế cho các doanh nghiệp vừa và nhỏ (SMB). Nơi cần giải pháp bảo mật toàn diện, chìa khóa trao tay.

Ngược lại, các doanh nghiệp lớn nên sử dụng Next-Gen Firewall để quản lý mạnh mẽ hơn. Kiểm tra các đường dẫn được mã hóa HTTPS. Tích hợp với các nhà cung cấp thứ ba và xác định rõ các API để cung cấp và điều phối chính sách bảo mật. Các ví dụ tích hợp với bên thứ ba bao gồm xác thực người dùng giúp chống mạo danh. Như Microsoft Active Directory và xuất nhật ký bảo mật cho các nhà giám sát an ninh mạng (SIEM).

Lợi ích chính của Next-Gen Firewall là gì?

Lợi ích chính của NGFW là sử dụng các ứng dụng Internet một cách an toàn. Làm việc hiệu quả hơn và chặn các ứng dụng không mong muốn. Nó thực hiện điều này bằng cách kiểm tra sâu gói tin để xác định và kiểm soát các ứng dụng. Bất kể cổng IP được ứng dụng sử dụng.

Chính sách bảo mật điển hình của tường lửa được triển khai bằng cách chặn các kết nối đến. Và cho phép các kết nối đi. Mặc dù có một số giới hạn được áp dụng, nhưng lưu lượng truy cập Web gửi đi thường được cho phép. Sử dụng các cổng có sẵn như như cổng 80 để mang đến trải nghiệm truy cập Internet mượt mà hơn cho người dùng. Điều này được thể hiện rõ với các ứng dụng giúp nhân viên làm việc hiệu quả hơn và các ứng dụng ít mang lại tác dụng cho Công ty.

Tường lửa thế hệ tiếp theo cung cấp cho các công ty khả năng hiển thị rõ ràng hơn về những ứng dụng mà nhân viên của họ đang sử dụng và kiểm soát việc sử dụng ứng dụng của họ.

Làm thế nào để Tường lửa Thế hệ Tiếp theo triển khai Kiểm soát Người dùng?

Ở mức tối thiểu, quy tắc bảo mật của tường lửa có thể cho bạn biết kết nối từ nguồn đến đích này được cho phép hay bị cấm. Nguồn và đích ở đây chính là địa chỉ IP được gán cho máy tính xách tay hoặc là địa chỉ mạng lớn hơn. Bao gồm nhiều người dùng và máy chủ. Địa chỉ IP vừa khó đọc lại cũng không giúp ích nhiều cho việc thiết lập chính sách bảo mật. Khi người dùng di chuyển trong công ty hoặc ra ngoài làm việc.

Các nhà cung cấp tường lửa thế hệ tiếp theo giải quyết vấn đề này. Bằng cách tích hợp với các thư mục người dùng của bên thứ ba như Microsoft Active Directory. Quy tắc động này dựa trên danh tính sau đó cung cấp khả năng hiển thị và kiểm soát chi tiết người dùng. Quy tắc này rõ ràng dễ quản lý hơn hẳn quy tắc tĩnh dựa trên IP.

Trong một bảng điều khiển duy nhất, quản trị viên xác định các đối tượng một lần. Khi tường lửa phát hiện kết nối lần đầu tiên. IP được ánh xạ tới người dùng và nhóm bằng cách truy vấn thư mục người dùng của bên thứ ba. Ánh xạ từ người dùng động tới IP này giúp quản trị viên không cần cập nhật liên tục chính sách bảo mật.

Tầm quan trọng của NAT và VPN

Tường lửa cũng thực hiện các chức năng cấp mạng cơ bản như Network Address Translation (NAT) và Mạng riêng ảo (Virtual Private Network-VPN). NAT chuyển các địa chỉ IP nội bộ sang địa chỉ IP công cộng. Nhấp vào địa chỉ của các thiết bị được bảo vệ giúp bảo toàn số lượng địa chỉ IPv4 hạn chế. Và là một biện pháp bảo vệ chống lại việc do thám mạng bởi lúc này địa chỉ IP đã bị ẩn trên mạng Internet.

Tương tự, mạng riêng ảo (VPN) cho phép người dùng thiết lập mạng riêng ảo với một mạng khác trên Internet trong một đường dẫn. Thường được mã hóa nơi nội dung của các gói được bảo vệ khi truyền qua Internet. Điều này cho phép người dùng gửi và nhận dữ liệu một cách an toàn trên các mạng chia sẻ hoặc công cộng.

Sự khác biệt giữa IDS và IPS là gì?

Công nghệ ban đầu đã được triển khai ở chế độ phát hiện trên các thiết bị bảo mật chuyên dụng. Khi công nghệ đã hoàn thiện và được chuyển sang các thiết bị UTM hoặc tích hợp tường lửa Thế hệ Tiếp theo, mặc định chúng được đặt để ngăn chặn các truy cập độc hại.

Trong một số trường hợp, phát hiện sau đó quyết định chấp nhận hoặc ngăn chặn truy cập dựa trên độ tin cậy của IPS (Hệ thống phát hiện xâm nhập). Khi IPS có độ tin cậy thấp, thì khả năng dương tính giả sẽ cao hơn. Dương tính giả xảy ra khi IDS (giám sát mạng và phát hiện các hoạt động không phù hợp, không chính xác hoặc bất thường) xác định một truy cập là bất thường nhưng hoạt động đó là hành vi có thể chấp nhận được.

Vì lý do này, nhiều công nghệ IPS có khả năng nắm bắt các chuỗi gói tin từ các cuộc tấn công hơn. Sau đó, chúng có thể được phân tích để xác định xem có mối đe dọa thực sự hay không và nhằm cải thiện khả năng bảo vệ IPS hơn nữa.

Trên đây là những kiến thức về bảo mật dữ liệu bằng thiết bị tường lửa. Có thể nói đây là thiết bị không thể thiếu nếu bạn muốn bảo vệ máy tính và dữ liệu của mình.