Trong bối cảnh ngày nay, sự phát triển nhanh chóng của công nghệ và môi trường làm việc ngày càng linh hoạt đặt ra những thách thức mới đối với an ninh mạng. Từ sự gia tăng của mô hình làm việc từ xa đến việc chuyển đổi từ mô hình on-premises sang mô hình đám mây , đến các mối đe dọa ngày càng tinh vi từ cả bên ngoài và bên trong tổ chức đã tạo ra nhu cầu ngày càng lớn về một chiến lược bảo mật mạng mạnh mẽ và linh hoạt.

Zero Trust Network Access (ZTNA) trở thành một giải pháp giúp tổ chức kiểm soát chặt chẽ quyền truy cập, ngay cả khi người dùng kết nối từ bất kỳ đâu. ZTNA thực hiện các chính sách chi tiết, linh hoạt và nhận biết theo ngữ cảnh để cung cấp quyền truy cập an toàn và liền mạch theo hình thái “không tin cậy – Zero Trust” đến các ứng dụng riêng tư được lưu trữ trên đám mây hoặc trung tâm dữ liệu của doanh nghiệp và từ bất kỳ vị trí và thiết bị từ xa nào. Từ đó có thể là sự kết hợp giữa việc định danh người dùng, vị trí của người dùng hoặc dịch vụ, thời điểm trong ngày, loại dịch vụ và tình trạng bảo mật của thiết bị.

ZTNA là gì?

Khi đánh giá về định danh của người dùng của thiết bị và cả các yếu tố ngữ cảnh khác, ZTNA cho phép truy cập “giảm thiểu đặc quyền” vào các ứng dụng cụ thể chứ không phải cho toàn bộ hệ thống mạng cơ sở đối với bất kỳ người dùng nào có khóa đăng nhập hợp lệ. Từ đó giảm rủi ro tấn công và ngăn chặn các mối đe dọa di chuyển từ tài khoản hoặc thiết bị đã bị xâm nhập.

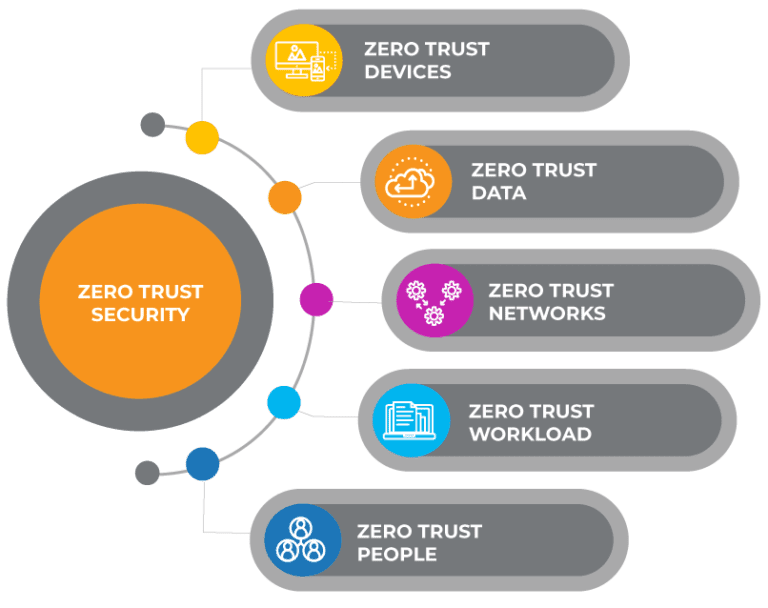

ZTNA xây dựng dựa trên khái niệm “Zero Trust”, khái niệm này khẳng định rằng các tổ chức không nên tin tưởng bất kỳ đối tượng nào, dù ở trong hay ngoài phạm vi bảo mật. Thay vào đó, phải xác minh mỗi người dùng hoặc thiết bị trước khi cấp cho họ quyền truy cập vào các tài nguyên nhạy cảm, đảm bảo an toàn và tính toàn vẹn của dữ liệu.

ZTNA đóng vai trò là yếu tố hỗ trợ chính cho Secure Service Edge (SSE), chuyển đổi ý tưởng về bảo mật từ hình thái đơn tĩnh (như các trung tâm dữ liệu lớn) sang một hình thái bên linh hoạt hơn, cấu trúc chính sách,được phân phối thông qua nền tảng đám mây, để từ đó hỗ trợ các yêu cầu truy cập của lực lượng nhân viên làm việc từ xa

Các trường hợp sử dụng ZTNA phổ biến

1. Đảm bảo quyền truy cập từ xa vào các ứng dụng cá nhân

Khi các tổ chức di chuyển các ứng dụng kinh doanh quan trọng của mình qua nhiều môi trường đám mây để có sự hợp tác liền mạch, họ gặp khó khăn trong việc giám sát từng thiết bị kết nối để bảo đảm quyền truy cập ứng dụng và ngăn chặn việc đánh cắp dữ liệu.

ZTNA cho phép truy cập linh hoạt, nhận biết theo ngữ cảnh vào các ứng dụng cá nhân từ bất kỳ vị trí và thiết bị nào. Quyền truy cập vào các ứng dụng mặc định sẽ bị từ chối, trừ khi được cho phép rõ ràng. Bối cảnh truy cập ứng dụng có thể bao gồm danh tính người dùng, loại thiết bị, vị trí người dùng, trạng thái bảo mật thiết bị, v.v.

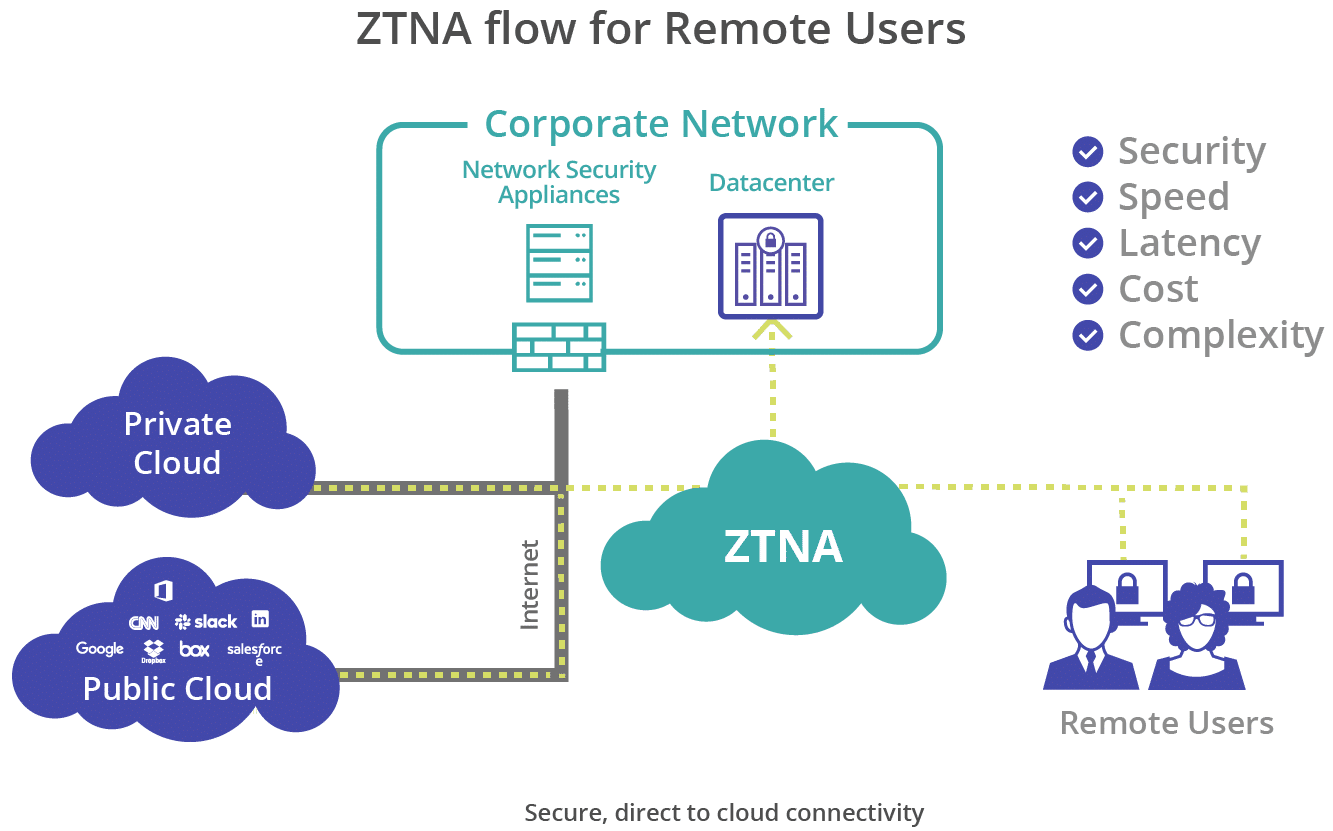

2. Thay thế cho các kiến trúc kết nối VPN và MPLS

Kiến trúc VPN chậm và không hiệu quả khi triển khai trên nền tảng đám mây. Việc bảo mật mỗi truy cập người dùng từ xa thông qua VPN tốn kém về vốn đầu tư và chi phí băng thông. ZTNA cung cấp quyền truy cập nhanh, trực tiếp vào dữ liệu đám mây của doanh nghiệp, giảm độ phức tạp, chi phí và độ trễ của mạng, đồng thời cải thiện đáng kể hiệu suất để hỗ trợ làm việc từ xa.

3. Giới hạn quyền truy cập của người dùng

Các giải pháp bảo mật truyền thống dựa trên việc bảo mật các thiết bị vành đai cho phép bất kỳ người dùng nào có khóa đăng nhập hợp lệ có thể truy cập toàn bộ hệ thống mạng, làm tăng khả năng bị đánh cắp dữ liệu nhạy cảm của doanh nghiệp từ các tài khoản tin tặc giành quyền truy cập và các mối đe dọa nội bộ. Những kẻ tấn công có quyền truy cập vào toàn bộ mạng cơ bản có thể di chuyển tự do qua các hệ thống nội bộ mà không bị phát hiện.

ZTNA triển khai việc kiểm soát quyền truy cập ít đặc quyền nhất, hạn chế quyền truy cập của người dùng vào các ứng dụng cụ thể một cách nghiêm ngặt trên cơ sở “cần biết”. Tất cả các yêu cầu kết nối đều được xác minh trước khi cấp quyền truy cập vào nguồn tài nguyên nội bộ.

Vận hành Zero Trust

Đọc thêm: Security Service Edge (SSE) là gì?

Lợi ích của ZTNA

Tạo ra các phân đoạn mạng nhỏ (Micro-Segmentation)

Công nghệ ZTNA cho phép các tổ chức thiết lập các vành đai bằng phần mềm và phân tách hệ thống mạng của tổ chức thành nhiều phân đoạn mạng nhỏ, ngăn chặn các mối đe dọa di chuyển theo chiều ngang (lateral movement) và giảm phạm vi tấn công trong trường hợp bị xâm phạm.

Làm cho ứng dụng trở nên khó nhận diện trên Internet

Công nghệ ZTNA tạo ra một không gian mạng tối ảo (virtual darknet – là nơi không thể sử dụng các công cụ tìm kiếm) và ngăn chặn việc phát hiện ứng dụng trên internet công cộng, bảo vệ các tổ chức không bị lộ dữ liệu trên internet, phần mềm độc hại và các cuộc tấn công DDoS.

Đảm bảo quyền truy cập vào các ứng dụng cũ

Công nghệ ZTNA còn có thể mở rộng tính hữu dụng của công nghệ này đến các trường hợp sử dụng các ứng dụng cũ được lưu trữ trong các trung tâm dữ liệu riêng. Tạo điều kiện kết nối an toàn và đem đến các ưu điểm về bảo mật tương tự như các ứng dụng web.

Nâng cao trải nghiệm người dùng

Công nghệ ZTNA cho phép truy cập trực tiếp vào đám mây một cách an toàn, nhanh chóng, không bị gián đoạn vào các ứng dụng riêng, mang lại trải nghiệm nhất quán cho người dùng từ xa khi truy cập cả SaaS và ứng dụng riêng.

Đọc thêm: Tuân thủ đám mây là gì?

Sự khác biệt giữa VPN và ZTNA là gì?

Quyền truy cập cấp mạng so với quyền truy cập cấp ứng dụng:

– VPN cho phép bất kỳ người dùng nào có khóa đăng nhập hợp lệ truy cập toàn bộ vào mạng riêng.

– ZTNA hạn chế quyền truy cập của người dùng vào các ứng dụng cụ thể, hạn chế việc rò rỉ dữ liệu và sự di chuyển ngang của các mối đe dọa trong trường hợp bị tấn công mạng.

Khả năng hiển thị sâu hơn về hoạt động của người dùng:

– VPN thiếu các biện pháp kiểm soát cấp ứng dụng và không có khả năng nhận diện các hành động của người dùng khi họ ở trong mạng riêng.

– ZTNA ghi lại mọi hành động của người dùng và cung cấp khả năng hiển thị cũng như giám sát sâu hơn về hành vi cũng như rủi ro của người dùng để thiết lập các biện pháp kiểm soát tập trung vào dữ liệu nhằm bảo vệ nội dung nhạy cảm trong các ứng dụng. Các bản ghi có thể được cung cấp cho các công cụ SIEM để theo dõi và đánh giá hoạt động của người dùng theo thời gian thực. ZTNA có thể được tích hợp thêm với giải pháp bảo mật điểm cuối để cho phép truy cập linh hoạt dựa trên đánh giá liên tục về tình trạng bảo mật của thiết bị.

Đánh giá tình trạng bảo mật liên tục:

– Kết nối VPN không tính đến rủi ro từ thiết bị của người dùng cuối gây ra. Thiết bị đầu cuối khi bị xâm nhập hoặc bị nhiễm phần mềm độc hại có thể dễ dàng kết nối với máy chủ và có quyền truy cập vào tài nguyên nội bộ.

– ZTNA thực hiện đánh giá liên tục các thiết bị kết nối bằng cách xác nhận tình trạng bảo mật của chúng và cho phép quyền truy cập dựa trên độ tin cậy của thiết bị được yêu cầu tại thời điểm đó. Kết nối sẽ bị chấm dứt ngay lập tức khi phát hiện rủi ro.

Trải nghiệm người dùng:

– Kiến trúc VPN không được thiết kế để xử lý tình trạng gia tăng của lực lượng nhân viên làm việc từ xa. Việc phục hồi lại mọi kết nối của người dùng thông qua các trung tâm VPN tập trung sẽ tạo ra các vấn đề về băng thông và hiệu suất, đồng thời dẫn đến trải nghiệm người dùng dưới mức trung bình.

– Với ZTNA, người dùng có thể thiết lập kết nối trực tiếp đến ứng dụng, cho phép truy cập nhanh chóng và an toàn vào các tài nguyên của doanh nghiệp được lưu trữ trong môi trường IaaS hoặc trung tâm dữ liệu riêng, đồng thời tạo điều kiện cho triển khai linh hoạt và mở rộng môi trường đám mây.

Tiết kiệm chi phí:

– ZTNA loại bỏ nhu cầu mua phần cứng VPN đắt tiền và quản lý việc thiết lập cơ sở hạ tầng phức tạp tại mỗi trung tâm dữ liệu. Ngoài ra, người dùng từ xa không cần thêm một ứng dụng VPN tốn nhiều tài nguyên để thiết lập kết nối an toàn.

Tìm hiểu thêm: Zero Trust Security là gì?

ZTNA hoạt động như thế nào?

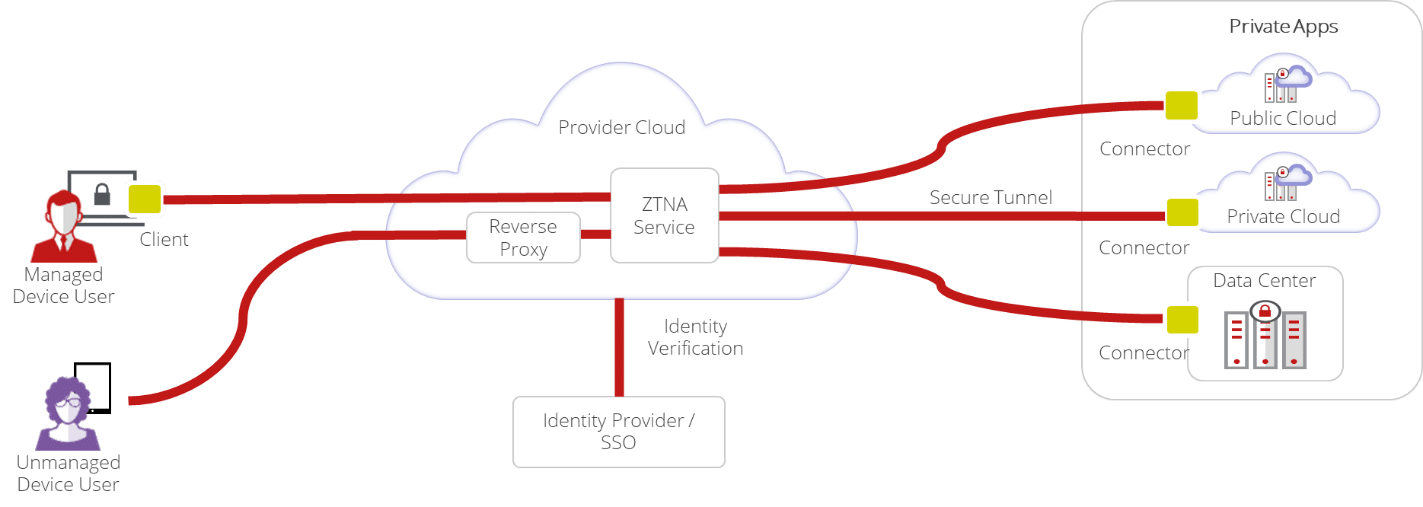

Phần mềm kết nối được cài đặt trong mạng của khách hàng với ứng dụng riêng sẽ thiết lập kết nối gửi đi tới dịch vụ (hoặc trung gian) được lưu trữ trên đám mây thông qua một kết nối được mã hóa và an toàn. Dịch vụ này là điểm đầu ra cho lưu lượng truy cập riêng vào mạng khách hàng và chịu trách nhiệm chính về:

– Xác minh người dùng kết nối và xác thực danh tính của họ thông qua một nhà cung cấp danh tính.

– Xác nhận tình trạng bảo mật của thiết bị người dùng.

– Cung cấp quyền truy cập vào các ứng dụng cụ thể thông qua kết nối an toàn.

Do các kết nối ra ngoài hoặc “từ trong ra ngoài” với dịch vụ ZTNA, các tổ chức không cần mở bất kỳ cổng tường lửa nào để truy cập ứng dụng, giúp bảo vệ chúng khỏi tiếp xúc trực tiếp với Internet công cộng, bảo vệ chúng khỏi DDoS, phần mềm độc hại và các cuộc tấn công trực tuyến khác.

ZTNA có thể phục vụ cho cả thiết bị được quản lý và không được quản lý. Các thiết bị được quản lý tuân theo một tiêu chuẩn đó là thiết bị của tổ chức. Nghĩa là, các thiết bị đó là thuộc sở hữu của tổ chức hoặc được cài đặt phần mềm máy trạm trên thiết bị đó. . Phần mềm máy trạm có chức năng lấy thông tin về thiết bị và chia sẻ thông tin chi tiết với dịch vụ ZTNA. Kết nối được thiết lập với các ứng dụng khi xác minh danh tính người dùng và trạng thái bảo mật thiết bị.

Các thiết bị không được quản lý tuân theo tiêu chuẩn dựa trên clientless hoặc reverse-proxy. Thiết bị kết nối với dịch vụ ZTNA thông qua các phiên do trình duyệt khởi tạo. Điều đó để xác thực và truy cập ứng dụng. Mặc dù điều này khiến nó trở nên hấp dẫn đối với người dùng bên thứ ba. Đối tác và nhân viên kết nối thông qua thiết bị cá nhân hoặc thiết bị BYOD. Việc triển khai ZTNA bị giới hạn ở các giao thức ứng dụng không được trình duyệt web hỗ trợ, chẳng hạn như RDP, SSH, VNC và HTTP.

Đôi nét về Skyhigh Private Access

Với sản phẩm Skyhigh Quyền truy cập riêng tư do Mi2 JSC hiện đang phân phối, là giải pháp nhận biết dữ liệu đầu tiên trong ngành cho phép quyền truy cập “Zero Trust” chi tiết vào các ứng dụng riêng, từ mọi vị trí và thiết bị và cung cấp khả năng ngăn ngừa mất dữ liệu (DLP) tích hợp để đảm bảo cộng tác dữ liệu qua ZTNA.