.Nếu bạn đã từng nghiên cứu những trận chiến nổi tiếng trong lịch sử, bạn sẽ biết rằng không có trận nào giống hệt nhau. Nhưng có những chiến lược/chiến thuật mà theo thời gian đã được chứng minh là có hiệu quả. Tương tự, khi một tên tội phạm mạng đang cố gắng tấn công mạng một tổ chức, chúng sẽ không thử điều gì đó mới lạ trừ khi thực sự cần thiết. Chúng dựa trên các kỹ thuật tấn công phổ biến và có hiệu quả cao, chẳng hạn như malware, phishing hoặc tấn công cross-site scripting (XSS).

Do đó, việc hiểu được các hướng tấn công khác nhau sẽ có thể giúp ích cho tổ chức bạn. Trong bài viết hôm nay, chúng ta cùng nhìn qua 07 loại tấn công mạng phổ biến hiện nay và phương cách đối phó với những loại tấn công ấy cùng Mi2 nhé!

Đầu tiên, tấn công mạng được hiểu như thế nào?

Tấn công mạng (Cybersecurity Attacks) là bất kỳ hình thức hoạt động độc hại nào nhắm vào hệ thống CNTT và/hoặc những người sử dụng chúng để có quyền truy cập trái phép vào hệ thống và dữ liệu trong đó. Tội phạm mạng thường tìm cách thực hiện một cuộc tấn công để thu lợi tài chính, nhưng trong các trường hợp khác, mục đích là làm gián đoạn hệ thống bằng cách vô hiệu hóa quyền truy cập vào hệ thống CNTT của tổ chức.

Các tác nhân đe dọa có thể là bất kỳ ai, từ một người cố gắng lấy thông tin đăng nhập bị đánh cắp và giữ chúng để đòi tiền chuộc cho đến một nhóm do nhà nước tài trợ đang tìm cách làm gián đoạn các hoạt động trên đất nước khác. Dù động cơ là gì thì hầu hết các mạng CNTT và những người duy trì chúng – đều sẽ gặp phải một số kiểu tấn công nào đó trong suốt cuộc đời của mình và chúng ta cần chuẩn bị sẵn sàng để đối phó với chúng bất kỳ lúc nào.

07 loại tấn công mạng phổ biến

Malware

Malware (hay còn gọi là phần mềm độc hại) đề cập đến nhiều dạng phần mềm có hại khác nhau, chẳng hạn như vi-rút và ransomware (phần mềm tống tiền). Khi malware xâm nhập vào máy tính của bạn, nó có thể gây ra nhiều thế loại tàn phá: từ chiếm quyền kiểm soát máy, giám sát hành động, thực hiện thao tác gõ phím, đến âm thầm gửi tất cả các loại dữ liệu bí mật từ máy tính hoặc mạng của bạn đến trụ sở chính của kẻ tấn công.

Những kẻ tấn công sẽ sử dụng nhiều phương pháp khác nhau để đưa phần mềm độc hại vào máy tính của bạn. Nhưng ở một số giai đoạn, chúng thường yêu cầu người dùng thực hiện một vài hành động, ví dụ như nhấp vào liên kết để tải xuống tệp, hoặc mở tệp đính kèm email có thể trông vô hại (như DOC hoặc PDF) nhưng thực tế lại chứa trình cài đặt phần mềm độc hại ẩn.

Hãy thận trọng trước khi nhấp vào các liên kết!

Phishing

Trong một cuộc tấn công phishing, kẻ tấn công thường gửi cho bạn một email có vẻ như được gửi từ người mà bạn tin tưởng, chẳng hạn như sếp của bạn hoặc công ty mà bạn hợp tác kinh doanh. Những email này nhìn lướt qua rất giống thật và một vài trường hợp khẩn cấp (ví dụ: phát hiện hoạt động gian lận trên tài khoản của bạn). Trong email, có thể có tệp đính kèm để mở hoặc liên kết để nhấp vào.

Khi mở tệp đính kèm trong 1 email phishing, bạn sẽ vô tình cài đặt phần mềm độc hại vào máy tính của mình. Nếu bạn nhấp vào liên kết, nó có thể đưa bạn đến một trang web có giao diện hợp pháp, yêu cầu bạn đăng nhập để truy cập một tệp quan trọng – ngoại trừ trang web thực sự là một cái bẫy được sử dụng để lấy thông tin xác thực của bạn. Để chống lại một cuộc tấn công phishing, bạn cần hiểu tầm quan trọng của việc xác minh người gửi email cũng như các tệp đính kèm hoặc liên kết.

SQL Injection Attack

Cuộc tấn công SQL Injection Attack hay SQLi sẽ đặc biệt nhắm vào các máy chủ lưu trữ dữ liệu quan trọng và trang web dịch vụ bằng cách sử dụng mã độc để khiến máy chủ tiết lộ thông tin mà bình thường nó không làm. SQL (ngôn ngữ truy vấn có cấu trúc) là ngôn ngữ lập trình được sử dụng để giao tiếp với cơ sở dữ liệu và có thể được sử dụng để lưu trữ thông tin cá nhân của khách hàng như số thẻ tín dụng, tên người dùng và mật khẩu (thông tin xác thực) hoặc thông tin nhận dạng cá nhân khác (PII) – tất cả đều là mục tiêu hấp dẫn và có thể sinh lợi cho kẻ tấn công.

Cuộc tấn công SQL injection hoạt động bằng cách khai thác một trong những lỗ hổng SQL đã biết nào đó, cho phép máy chủ SQL chạy mã độc hại. Ví dụ, nếu một máy chủ SQL dễ bị tấn công tiêm nhiễm, kẻ tấn công có thể truy cập vào hộp tìm kiếm của trang web và nhập mã để buộc máy chủ SQL của trang web đó tiết lộ tất cả các tên người dùng và mật khẩu đã lưu trữ.

Cross-Site Scripting (XSS)

Cuộc tấn công Cross-site scripting (XSS) cũng liên quan đến việc chèn mã độc hại vào một trang web, nhưng trong trường hợp này, trang web chính không bị tấn công. Thay vào đó, mã độc hại chỉ chạy trong trình duyệt của người dùng khi họ truy cập trang web bị tấn công, nơi nó trực tiếp nhắm đến người truy cập.

Một trong những cách phổ biến nhất mà một kẻ tấn công có thể triển khai cuộc tấn công XSS là chèn mã độc hại vào một bình luận hoặc một tập lệnh có thể tự động chạy. Ví dụ, chúng có thể nhúng một liên kết đến một đoạn mã JavaScript độc hại trong một bình luận trên một blog. Các cuộc tấn công Cross-site scripting có thể gây thiệt hại đáng kể đến uy tín của một trang web bằng cách đặt thông tin của người dùng vào rủi ro mà không có bất kỳ dấu hiệu nào về sự kiện độc hại đã xảy ra.

Denial-of-Service (DoS)

Cuộc tấn công mạng DoS (cuộc tấn công từ chối dịch vụ) làm tràn một trang web với lưu lượng truy cập nhiều hơn so với khả năng xử lý của nó, do đó làm quá tải máy chủ của trang web và khiến việc cung cấp nội dung cho khách truy cập gần như không thể. Cuộc tấn công từ chối dịch vụ có thể xảy ra vì những lý do không độc hại. Ví dụ: nếu một tin hot được đăng tải và trang tin tức ấy bị quá tải do lưu lượng truy cập từ những người đang tò mò về câu chuyện ấy.

Tuy nhiên, thông thường, loại tình trạng quá tải lưu lượng truy cập này là nguy hiểm vì kẻ tấn công làm tràn ngập một trang web với lượng truy cập quá lớn để về cơ bản khiến tất cả người dùng phải tắt trang web đó. Trong một số trường hợp, các cuộc tấn công DoS này được thực hiện bởi nhiều máy tính cùng lúc. Kịch bản tấn công này được gọi là tấn công từ chối dịch vụ phân tán (DDoS).

Session Hijacking

Cuộc tấn công Session Hijacking xảy ra khi kẻ tấn công chiếm lấy phiên truy cập internet của bạn. Sau khi chiếm được quyền truy cập kẻ tấn công Session Hijacking có thể làm bất cứ điều gì bạn có thể làm trên trang web. Nếu mọi thứ diễn ra như dự kiến của chúng trong bất kỳ phiên internet nào, máy chủ web sẽ đáp ứng các yêu cầu khác nhau của chúng bằng cách cung cấp thông tin mà chúng đang cố gắng truy cập.

Tuy nhiên, có nhiều phương pháp mà một kẻ tấn công có thể sử dụng để đánh cắp ID phiên, như một cuộc tấn công cross-site scripting được sử dụng để chiếm đoạt ID phiên. Kẻ tấn công cũng có thể chọn chiếm đoạt điều khiển phiên để chèn vào giữa máy tính yêu cầu máy chủ từ xa. Điều này cho phép chúng chặn thông tin ở cả hai hướng và thường được gọi là cuộc tấn công man-in-the-middle (MITM).

Cuộc tấn công mạng Credential Reuse

Cuộc tấn công Credential Reuse sẽ xảy ra khi người dùng sử dụng thông tin đăng nhập giống nhau trên nhiều trang web. Điều này có thể khiến việc đăng nhập trở nên dễ dàng hơn, nhưng có thể sẽ là mối đe dọa đối với người sử dụng trong tương lai. Mặc dù các phương pháp bảo mật tốt nhất thường khuyến nghị mỗi ứng dụng và trang web cần có một mật khẩu khác nhau, tuy nhiên nhiều người vẫn tái sử dụng mật khẩu của họ – một thực tế mà những kẻ tấn công sẽ dễ dàng lợi dụng.

Khi những kẻ tấn công có một list thông tin đăng nhập bị xâm phạm từ một trang web hoặc dịch vụ (có thể dễ dàng có được trên nhiều trang web chợ đen trên internet), chúng biết có khả năng lớn chúng sẽ có thể sử dụng những thông tin đăng nhập đó ở một nơi nào đó trên internet. Khi nói đến thông tin đăng nhập, sự đa dạng khi tạo mật khẩu là rất quan trọng. Trình quản lý mật khẩu có sẵn có thể hữu ích khi bạn tạo và quản lý mật khẩu duy nhất cho mỗi nơi trên Internet.

Đọc thêm: Đánh giá các mối đe dọa trong năm 2023

Làm thế nào để ngăn chặn các cuộc tấn công mạng?

Chúng ta có thể đề cập đến hàng nghìn chiến thuật và mẹo để ngăn chặn các cuộc tấn công mạng trên quy mô lớn, nhưng hãy cùng xem xét một số phương cách điển hình:

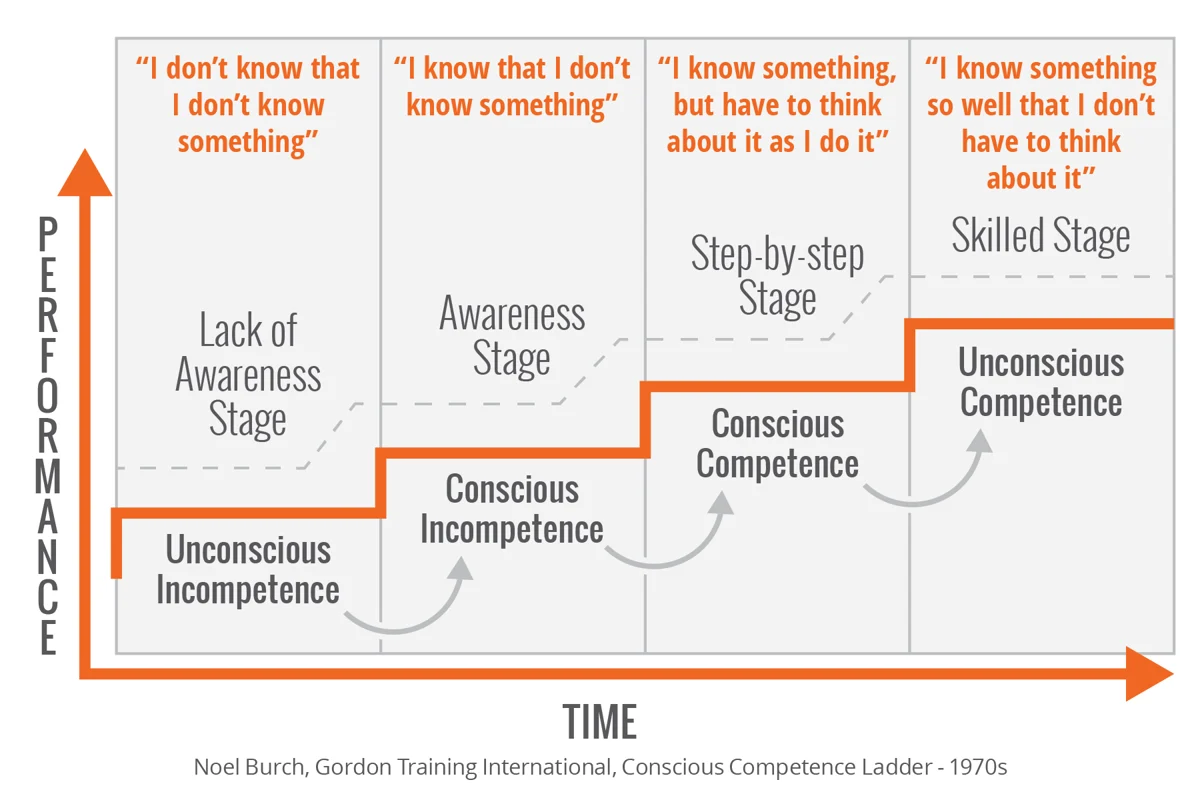

Đào tạo nâng cao nhận thức về Phishing cho nhân viên

Giáo dục nhân viên về tác hại của Phishing và trang bị họ khả năng phát hiện và báo cáo các cuộc tấn công Phishing.

Bằng cách thực hiện các chiến dịch mô phỏng lừa đảo qua email để đánh giá và cải thiện nhận thức của nhân viên. Sau đó, giám sát kết quả, củng cố đào tạo, và cải thiện kết quả mô phỏng.

Bốn giai đoạn đào tạo và mô phỏng liên tục để nuôi dưỡng việc cải thiện hành vi của nhân viên

Phát hiện thông tin xác thực bị xâm phạm

Tận dụng phân tích hành vi người dùng (UBA) để tạo một cơ sở dữ liệu cho hoạt động bình thường trên mạng của bạn. Theo truyền thống, phân tích hành vi người dùng được thêm vào dưới dạng Giám sát an ninh mạng tập trung (Security information & Event Management – SIEM) hiện có.

Theo dõi cách tài khoản quản trị và dịch vụ đang được sử dụng, xác định người dùng nào đang chia sẻ thông tin đăng nhập một cách không phù hợp, và xác định xem có kẻ tấn công nào đang mở rộng từ sự xâm phạm ban đầu trên mạng của bạn hay không.

Phòng chống ransomware

Tạo kế hoạch “ba điểm” để ngăn chặn các cuộc tấn công của ransomware. Bao gồm:

- Giảm thiểu bề mặt tấn công

- Giảm thiểu tác động tiềm ẩn sau khi phát hiện vấn đề bất thường

- Thảo luận để xác định các lỗ hổng trong kế hoạch hiện có

Từ đó, các nhóm có thể xây dựng lại hệ thống, cách ly điểm cuối, thay đổi thông tin xác thực và khóa các tài khoản bị xâm phạm.

Mi2 hiện đang phân phối giải pháp quản lý rủi ro về lỗ hổng bảo mật hàng đầu trong ngành — InsightVM — cũng như phát hiện và ứng phó sự cố — Insight IDR — có thể giúp tổ chức hiểu và giảm thiểu bề mặt tấn công, xác định rủi ro, phát hiện phần mềm tống tiền và diệt trừ nó trong mạng của bạn một cách nhanh chóng và sạch sẽ nhất có thể.

Mi2 hiện đang phân phối giải pháp quản lý rủi ro lỗ hổng bảo mật hàng đầu trong ngành

Phòng chống tấn công mạng XSS

Thiết lập chính sách lọc mà dữ liệu bên ngoài sẽ đi qua. Điều này sẽ giúp phát hiện các tập lệnh độc hại trước khi chúng có thể trở thành vấn đề. Tiếp theo đó, tạo ra một chính sách bảo mật nội dung rộng hơn có thể tận dụng danh sách các nguồn đáng tin cậy có thể truy cập các ứng dụng web của bạn.

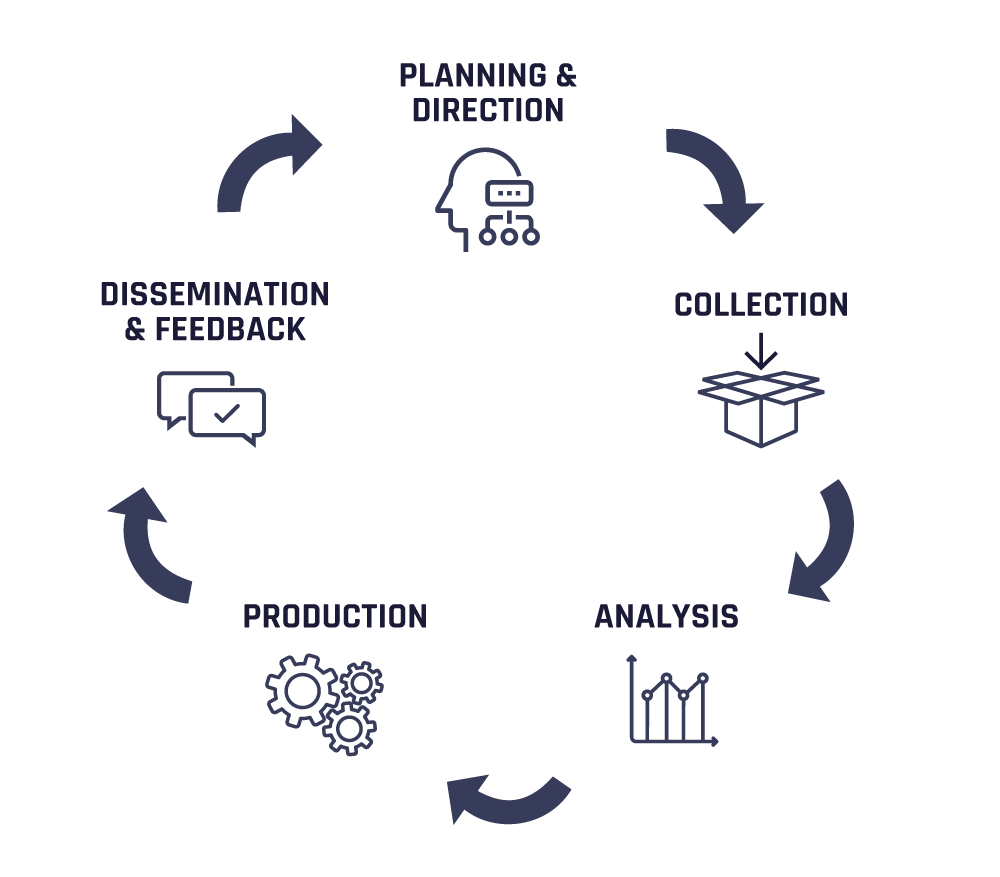

Chương trình thông tin về mối đe dọa

Tạo một trung tâm tập trung cung cấp thông tin và dữ liệu cho tất cả các chức năng của tổ chức bảo mật về các mối đe dọa có mức độ ưu tiên cao nhất.

Các tổ chức dựa vào tự động hóa để giúp mở rộng chương trình thu thập thông tin về mối đe dọa bằng cách liên tục cung cấp dữ liệu vào các thiết bị và quy trình bảo mật mà không cần sự can thiệp của con người.

Mi2 hiện đang cung cấp giải pháp Cyber Threat Intelligence chuyên dụng, cung cấp khả năng truy xuất thông tin threat intelligence, giám sát, phát hiện, cảnh báo và thực hiện takedown các trường hợp sử dụng bất hợp pháp thương hiệu, nhãn hiệu của tổ chức/doanh nghiệp, các trường hợp hệ thống bị thất thoát dữ liệu, bị thỏa hiệp cũng như tích hợp với hệ thống bảo mật để chủ động giám sát, phát hiện và ngăn chặn các đe dọa an ninh mới nhất, các tấn công có chủ đích tới hệ thống của tổ chức/doanh nghiệp.

Quy trình thực hiện giải pháp Cyber Threat Intelligence