Quản lý truy cập đặc quyền là gì?

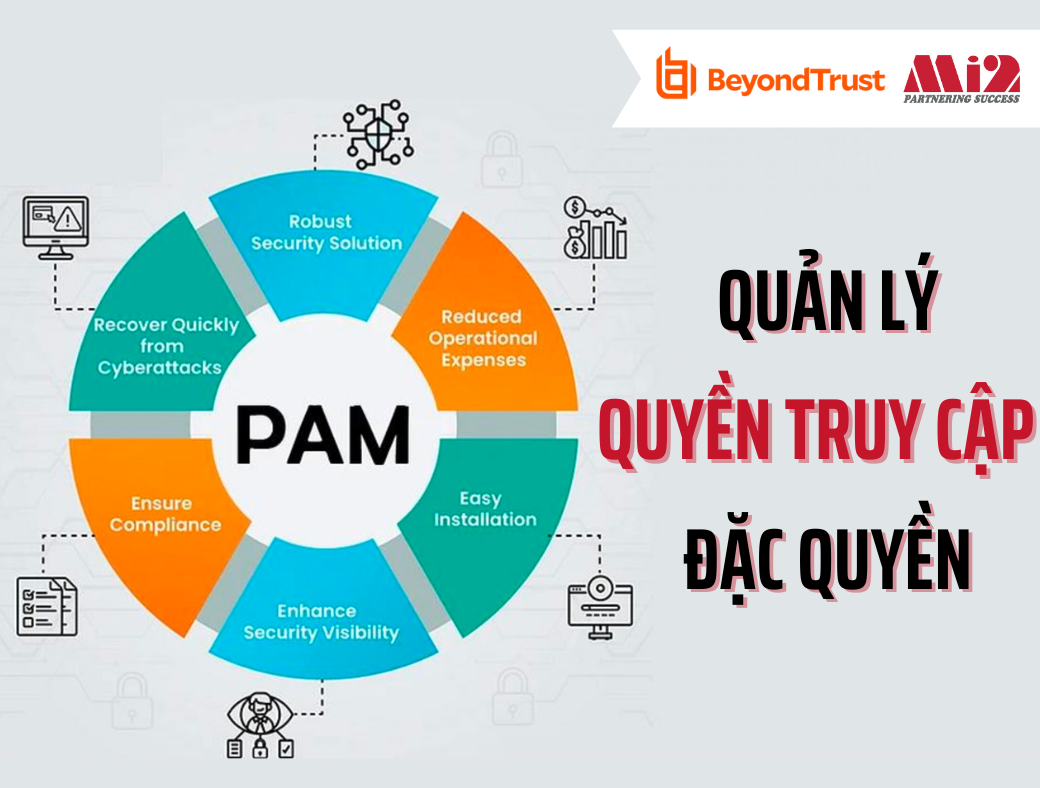

Quản lý quyền truy cập đặc quyền (PAM) là một tập hợp chiến lược và công nghệ an ninh mạng giúp kiểm soát và quản lý quyền truy cập đặc quyền đối với người dùng, tài khoản, quy trình và hệ thống có đặc quyền trong môi trường Công nghệ thông tin (IT). Mục tiêu chính của PAM là giới hạn quyền truy cập sao cho chỉ có người dùng và thực thể có đặc quyền cần thiết mới được phép truy cập, đồng thời giảm thiểu rủi ro từ các cuộc tấn công và sơ suất bên trong nội bộ tổ chức.

PAM được các nhà phân tích và nhà công nghệ coi là một trong những dự án bảo mật quan trọng nhất để giảm rủi ro mạng và đạt được ROI bảo mật cao.

PAM là một phần quan trọng của bảo mật mạng, tập trung vào việc kiểm soát quyền truy cập đặc quyền vào tài khoản và hệ thống quan trọng. Nó cung cấp khả năng quản lý và theo dõi chi tiết đối với các hoạt động có đặc quyền, đồng thời đảm bảo tính bảo mật và bảo vệ tài sản của tổ chức.

Đặc quyền là gì và chúng được tạo ra như thế nào?

Trong lĩnh vực công nghệ thông tin, “đặc quyền” đề cập đến quyền đặc biệt mà một tài khoản hoặc một quy trình cụ thể có trong hệ thống máy tính hoặc mạng. Những quyền đặc biệt này cho phép họ thực hiện các hành động đặc biệt mà người thông thường không thể thực hiện được. Ví dụ, điều này có thể bao gồm việc tắt máy tính, cấu hình các kết nối mạng, tạo ra các tài khoản người dùng mới và thực hiện nhiều tác vụ đặc biệt khác.

Các đặc quyền trong hệ thống máy tính và mạng cho phép người dùng, ứng dụng và các quy trình truy cập vào một số tài nguyên nhất định và hoàn thành các nhiệm vụ liên quan đến công việc. Tuy nhiên, nếu sử dụng sai hoặc lạm dụng đặc quyền này có thể gây ra nguy cơ bảo mật lớn cho tổ chức từ cả bên trong và bên ngoài.

Tùy thuộc vào hệ thống, việc giao quyền cho người dùng có thể dựa trên các yếu tố như vai trò công việc (ví dụ: bộ phận tiếp thị, nhân sự hoặc công nghệ thông tin) và nhiều yếu tố khác như cấp bậc, thời gian làm việc hoặc các trường hợp đặc biệt.

Tài khoản đặc quyền là gì?

Tài khoản đặc quyền được coi là bất kỳ tài khoản nào cung cấp quyền truy cập và đặc quyền ngoài các tài khoản thông thường. Người dùng đặc quyền là bất kỳ người dùng nào hiện đang sử dụng quyền truy cập đặc quyền, chẳng hạn thông qua một tài khoản đặc quyền. Tuy nhiên do có khả năng và quyền truy cập nhiều hơn, người dùng và tài khoản đặc quyền cũng mang lại rủi ro lớn hơn.

Các tài khoản đặc quyền đặc biệt, thường được gọi là tài khoản siêu người dùng, được quản lý và sử dụng bởi các chuyên gia Công nghệ thông tin để kiểm soát hệ thống. Những tài khoản này có quyền gần như không giới hạn, cho phép họ thực hiện các thao tác và thay đổi trên hệ thống máy tính. Trong Unix/Linux, họ được gọi là “Root,” và trong hệ thống Windows là “Administrator”.

Trong hệ thống Windows, mỗi máy tính có ít nhất một tài khoản quản trị viên. Tài khoản này cho phép người dùng thực hiện các hoạt động như cài đặt phần mềm, hoặc thay đổi cấu hình và cài đặt cục bộ.

Mặt khác, macOS có cấu trúc giống Unix, nhưng không phải lúc nào cũng được sử dụng như một máy chủ. Người dùng Mac thường có quyền truy cập root mặc định.

Những tài khoản không có đặc quyền, còn được gọi là tài khoản ít đặc quyền, thường bao gồm hai loại chính sau:

- Tài khoản người dùng tiêu chuẩn: quyền bị giới hạn, ví dụ như duyệt web, truy cập vào một số loại ứng dụng cụ thể (ví dụ: MS Office,…) và các tài nguyên hạn chế.

- Tài khoản người dùng khách: có ít quyền hạn hơn so với tài khoản người dùng tiêu chuẩn, thường chỉ có thể truy cập vào ứng dụng cơ bản và trình duyệt web.

Các loại tài khoản đặc quyền

Một vài ví dụ về các tài khoản đặc quyền thường xuất hiện trong một tổ chức bao gồm:

- Tài khoản quản trị cục bộ (Local administrative accounts): Các tài khoản không phải cá nhân, cung cấp quyền truy cập quản trị vào máy chủ hoặc phiên bản cục bộ.

- Tài khoản quản trị miền (Domain administrative accounts): Quyền truy cập quản trị đặc quyền trên tất cả các máy tính và máy chủ trong miền (domain).

- Tài khoản khẩn cấp (Break glass accounts): Tài khoản mà người dùng không có đặc quyền nhưng có quyền truy cập quản trị vào hệ thống an toàn trong trường hợp khẩn cấp.

- Tài khoản dịch vụ (Service accounts): Tài khoản miền hoặc cục bộ đặc quyền được ứng dụng hoặc dịch vụ sử dụng để tương tác với hệ điều hành.

- Tài khoản dịch vụ Active Directory hoặc miền (Active Directory or domain service accounts): Cho phép thay đổi mật khẩu đối với tài khoản,…

- Tài khoản ứng dụng (Application accounts): Được sử dụng bởi các ứng dụng để truy cập cơ sở dữ liệu, chạy các tác vụ hàng loạt hoặc tập lệnh, hoặc cung cấp quyền truy cập cho các ứng dụng khác.

Ngày càng nhiều các tài khoản đặc quyền liên quan đến danh tính máy tính. Sự tăng cường này, ví dụ như trong RPA và các quy trình làm việc tự động khác, đặt ra những thách thức bảo mật quan trọng và làm tăng sự quan trọng của hệ thống PAM.

Thông tin xác thực đặc quyền là gì?

Thông tin xác thực đặc quyền, thường được gọi là mật khẩu đặc quyền, là một loại thông tin bí mật được sử dụng để truy cập các tài khoản, ứng dụng hoặc hệ thống có quyền truy cập và quyền nâng cao. Ví dụ, khóa SSH là một loại thông tin xác thực đặc quyền thường được dùng để truy cập vào các máy chủ và tài sản quan trọng.

Trong trường hợp của các mật khẩu siêu người dùng, chúng cung cấp quyền truy cập gần như không giới hạn vào các hệ thống và dữ liệu quan trọng của tổ chức. Tuy nhiên, với quyền lực lớn như vậy, chúng cũng dễ bị lạm dụng bởi những người bên trong tổ chức hoặc bị tấn công từ phía hacker. Theo Forrester Research, 80% các vi phạm bảo mật liên quan đến thông tin xác thực đặc quyền.

Rủi ro & Mối đe dọa đặc quyền – Tại sao cần có PAM?

Một số rủi ro và thách thức hàng đầu liên quan đến đặc quyền bao gồm:

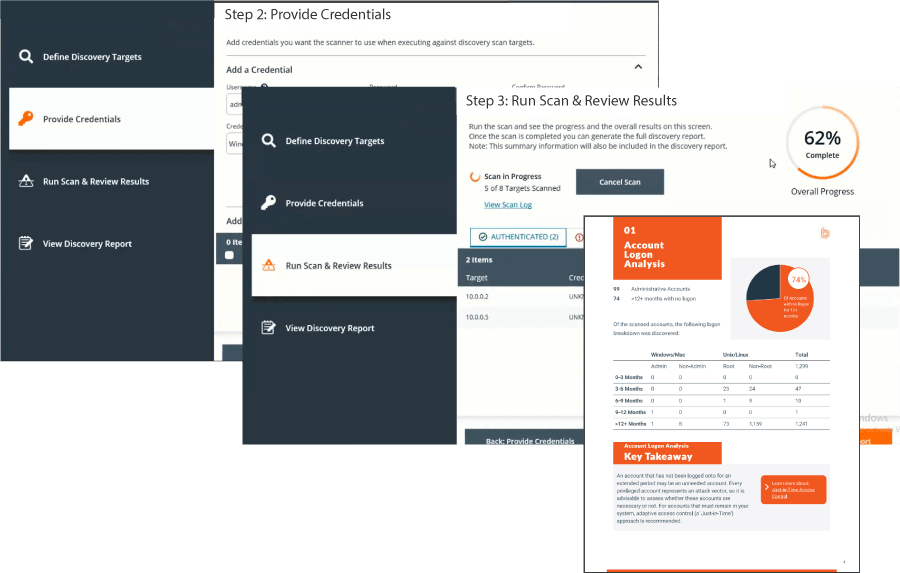

- Thiếu sự nhận thức và hiểu biết về người dùng, tài khoản, tài sản và thông tin xác thực đặc quyền: Các tài khoản đặc quyền đã bị lãng quên từ lâu thường nằm rải rác khắp các tổ chức. Những tài khoản bị bỏ rơi này có thể lên đến hàng triệu, và tạo ra các lỗ hổng nguy hiểm cho kẻ tấn công, bao gồm cả những nhân viên cũ đã rời công ty nhưng vẫn giữ quyền truy cập.

- Cung cấp quá nhiều đặc quyền: Nếu quyền truy cập bị hạn chế quá mức thì có thể ảnh hưởng đến hiệu suất làm việc của người dùng. Vì người dùng thường không phản đối về việc có quá nhiều đặc quyền, nên các quản trị viên Công nghệ thông tin thường cung cấp cho họ nhiều quyền đặc quyền hơn cần thiết.

- Tài khoản và mật khẩu được chia sẻ: Các nhóm CNTT thường dùng chung quyền truy cập như Root, Quản trị viên Windows, và nhiều thông tin đặc quyền khác để thuận tiện cho việc chia sẻ công việc. Tuy nhiên, việc chia sẻ mật khẩu này có thể gây khó khăn trong việc theo dõi và kiểm tra các hoạt động cụ thể của từng người, tạo ra vấn đề về bảo mật và tuân thủ.

- Quản lý thông tin xác thực thủ công và/hoặc phi tập trung: Trong các tổ chức lớn – nơi mà có hàng nghìn hoặc thậm chí hàng triệu tài khoản và thông tin xác thực đặc quyền, việc quản lý và bảo vệ các tài khoản và thông tin xác thực đặc quyền là tương đối phức tạp. Vì vậy, việc quản lý chúng theo phương pháp thủ công là không khả thi và có thể dẫn đến việc sử dụng lại thông tin xác thực trên nhiều tài khoản và tài sản khác nhau. Nếu một tài khoản bị xâm nhập, thì tất cả các tài khoản khác có thể bị đe dọa bởi thông tin xác thực đó.

Các mối đe dọa đặc quyền

Có hai loại mối đe dọa đặc quyền chính: từ bên ngoài và từ bên trong.

- Từ bên ngoài: Các kẻ tấn công bên ngoài, bao gồm hacker và phần mềm độc hại, luôn tìm cách xâm nhập vào hệ thống bằng cách tìm kiếm thông tin xác thực đặc quyền. Khi họ có được thông tin này, họ có thể truy cập các hệ thống quan trọng và dữ liệu nhạy cảm của tổ chức. Điều này đặt ra một mối đe dọa lớn, vì họ có thể giả mạo trở thành “người bên trong” và lẩn trốn khỏi việc bị phát hiện.

- Từ bên trong: Các mối đe dọa từ bên trong xuất phát từ những người có quyền truy cập hệ thống và thông tin đặc quyền. Những người này thường khó phát hiện do họ đã bên trong tổ chức và có kiến thức về cách hoạt động của hệ thống. Mối đe dọa từ bên trong thường kéo dài lâu và có thể gây ra thiệt hại lớn, đặc biệt nếu không phát hiện kịp thời.

Cả hai loại đe dọa này đều cần phải được xem xét và đối phó để bảo vệ tính bảo mật của tổ chức.

Lợi ích của quản lý quyền truy cập đặc quyền

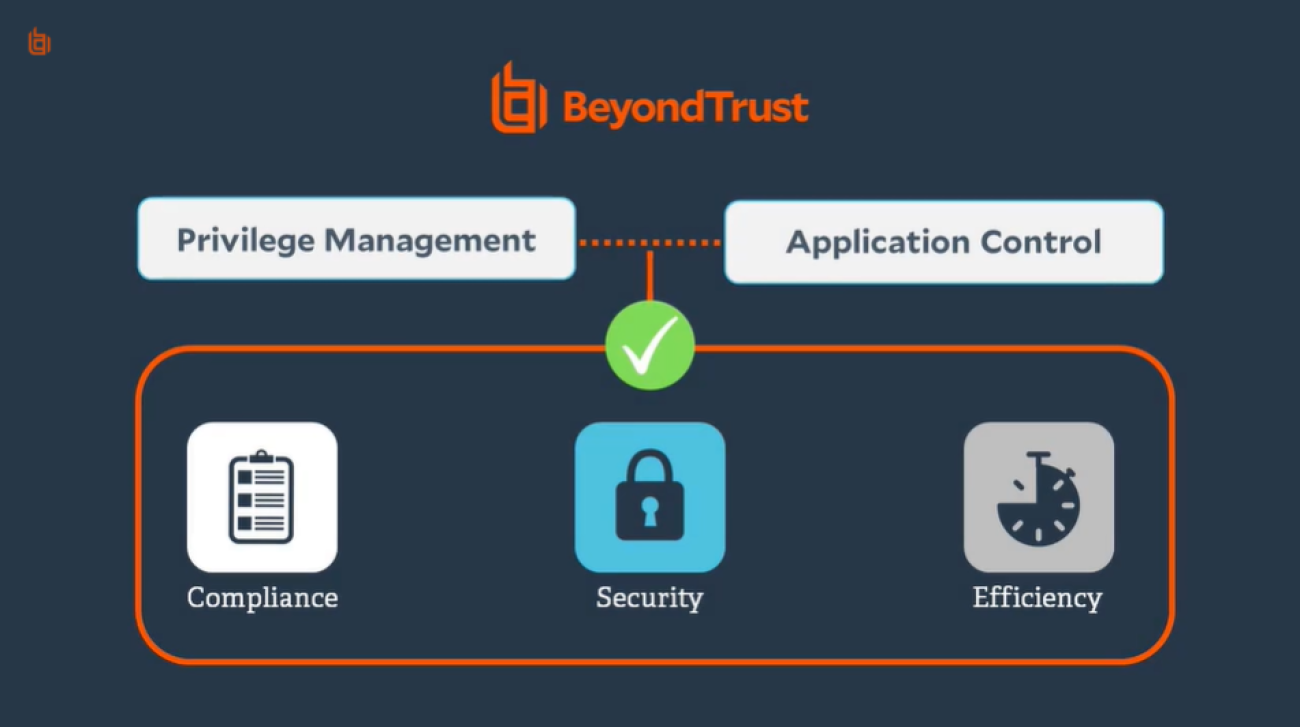

Triển khai quản lý đặc quyền giúp giảm nguy cơ bị lạm dụng và xảy ra lỗi khi quyền truy cập đặc quyền tích lũy quá nhiều. Điều này không chỉ đảm bảo an ninh của hệ thống mà còn giới hạn phạm vi của các cuộc tấn công trong trường hợp chúng diễn ra. PAM thực hiện các biện pháp tốt nhất như loại bỏ quyền quản trị không cần thiết, thiết lập quyền tối thiểu và loại bỏ thông tin xác thực mặc định. Điều này góp phần vào việc tăng cường bảo mật trong môi trường Công nghệ thông tin của doanh nghiệp.

Điểm đặc biệt của PAM so với các giải pháp bảo mật khác là khả năng ngăn chặn nhiều giai đoạn trong chuỗi tấn công mạng, đảm bảo bảo vệ chống lại cả các cuộc tấn công từ bên ngoài lẫn từ bên trong mạng và hệ thống.

PAM mang lại nhiều lợi ích quan trọng:

- Thu gọn bề mặt tấn công: PAM giới hạn quyền đặc quyền cho người dùng, quy trình và ứng dụng, giúp giảm các lối vào cho các cuộc tấn công từ cả bên trong và bên ngoài.

- Ngăn chặn malware và sự lan truyền: Bằng cách loại bỏ quyền đặc quyền thừa thải, PAM ngăn chặn malware từ việc xâm nhập hoặc giảm thiểu sự lan truyền của nó nếu nó đã xâm nhập vào hệ thống.

- Tăng cường hiệu suất hoạt động: PAM hạn chế quyền đặc quyền cho phạm vi tối thiểu cần thiết, giúp tránh xung đột giữa các ứng dụng hoặc hệ thống và cải thiện hiệu suất hoạt động.

- Dễ dàng đáp ứng yêu cầu tuân thủ: PAM giúp tạo ra một môi trường quản lý đặc quyền ít phức tạp hơn, dễ kiểm toán và tuân thủ hơn.

- Hỗ trợ cho bảo hiểm mạng: PAM giúp giảm thiểu rủi ro và ngăn chặn các cuộc tấn công, làm cho tổ chức trở nên hấp dẫn hơn trong mắt các công ty bảo hiểm mạng, và có thể là yêu cầu để mua bảo hiểm trách nhiệm mạng.

Nhiều quy định tuân thủ (ví dụ: HIPAA, PCI DSS, FDDC, Government Connect, FISMA, và SOX) yêu cầu tổ chức thiết lập chính sách truy cập tối thiểu để bảo vệ dữ liệu và hệ thống. Ví dụ, quy định FDCC của chính phủ Hoa Kỳ yêu cầu nhân viên đăng nhập vào máy tính với quyền người dùng tiêu chuẩn. Hướng dẫn từ NIST cũng đặc biệt nhấn mạnh vai trò quan trọng của PAM.

Kết luận

Trong thế giới kỹ thuật số ngày nay, quản lý truy cập đặc quyền (PAM) đóng một vai trò quan trọng trong bảo vệ tính bảo mật của tổ chức. Điều này trở nên ngày càng cần thiết trước sự gia tăng của các cuộc tấn công từ bên ngoài và mối đe dọa từ bên trong. PAM giúp giới hạn quyền truy cập đặc quyền, ngăn chặn lạm dụng, và cung cấp khả năng quản lý chi tiết đối với các hoạt động có đặc quyền. Bằng cách triển khai PAM hiệu quả, tổ chức có thể giảm nguy cơ, củng cố an ninh hệ thống, cải thiện hiệu suất làm việc và tuân thủ các quy định về bảo mật. Chúng ta không thể bỏ qua tầm quan trọng của PAM trong việc bảo vệ dữ liệu và tài sản của tổ chức trong môi trường kỹ thuật số ngày nay.