Ngày càng có nhiều hãng bảo mật nghiên cứu và áp dụng phương pháp Zero Trust Security. Thay cho mô hình bảo mật truyền thống đã lỗi thời, kém hiệu quả.

Môi trường CNTT ngày càng phát triển đi kèm với đó là sự gia tăng các mối đe dọa. Điều này khiến cho cơ sở hạ tầng an ninh kế thừa trở nên kém hiệu quả. Dựa trên giả định lỗi thời rằng bất cứ thứ gì trong vành đai bảo mật đều có thể tin cậy. Chính điều này đặt nhiều tổ chức vào tình thế dễ phải chịu các cuộc tấn công mạng. Bằng chứng là trong năm 2018, 34% các cuộc tấn công mạng là do cá nhân trong nội bộ gây ra. Chính vì vậy các chuyên gia bảo mật đang thiết kế. Và áp dụng hướng tiếp khác có tên Zero Trust Security. Check Point – công ty bảo mật hàng đầu thế giới. Đã nhanh chóng triển khai Zero Trust với Check Point Infinity.

Vậy cụ thể Zero Trust Security là gì? Giải pháp của Check Point có gì nổi bật? Cùng Mi2 tìm hiểu trong bài viết này!

Zero Trust Security là gì?

Zero Trust Security là mô hình bảo mật dựa trên nguyên tắc không tin tưởng bất kỳ điều gì. Không có thiết bị, người dùng, Workload hoặc hệ thống nào được tin cậy theo mặc định. Không phân biệt vị trí mà nó đang hoạt động, bên trong hay bên ngoài vành đai bảo mật.

Việc áp dụng mô hình Zero Trust được đánh giá là giải pháp hiệu quả trong đối phó với những thách thức an ninh mạng mới. Bởi ngày nay trước những tiến bộ của công nghệ. Ngày càng có nhiều tổ chức giao tiếp với nhau. Thông qua các thiết bị di động và phần mềm đám mây.

Chính sự phát triển này đặt ra tình thế tiến thoái lưỡng nan về an ninh mạng. Vành đai bảo mật không còn giới hạn trong các bức tường của một tòa nhà văn phòng. Dữ liệu kinh doanh có giá trị. Được truyền liên tục giữa các ứng dụng SaaS, IaaS, trung tâm dữ liệu, người dùng từ xa, thiết bị IoT,… Điều này đồng nghĩa với việc tội phạm mạng có quyền truy cập vào các bề mặt tấn công. Rộng hơn và nhiều điểm xâm nhập hơn. Bên cạnh đó mô hình bảo mật truyền thống cũng bộc lộ nhiều điểm yếu. Để giải quyết vấn đề này, đã đến lúc phải thay thế bằng mô hình bảo mật mạng mới. Mang tên Zero Trust.

Các nguyên tắc Zero Trust với Check Point Infinity

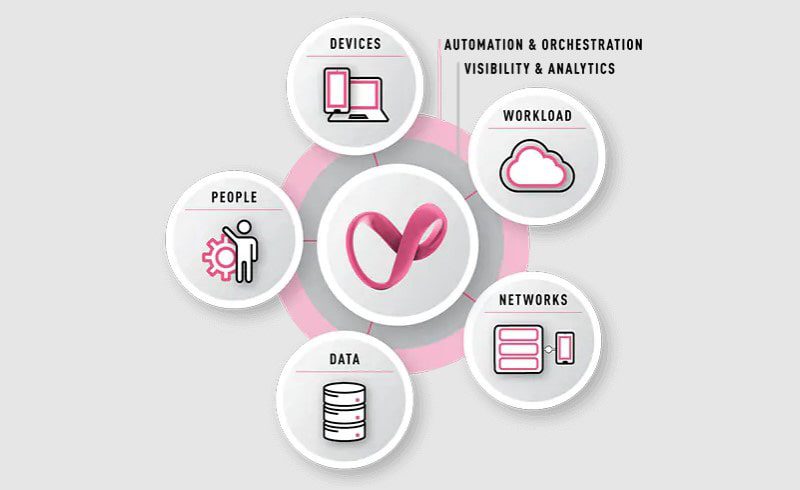

Mô hình Zero Trust Extended Security, được giới thiệu bởi các nhà phân tích của Forrester. Đưa ra bảy nguyên tắc triển khai chính mà các tổ chức nên tập trung khi chuyển sang mô hình bảo mật này. Với Check Point Infinity cho phép bạn thực hiện hiệu quả tất cả bảy nguyên tắc này.

Zero Trust Networks

Khi chuyển sang Zero Trust Security, điều quan trọng là tổ chức phải “Divide and Rule” (phân chia và quản trị) mạng của mình. Để hạn chế rủi ro chuyển động bên (Lateral Movement).

Check Point Security Gateways. Cho phép bạn tạo phân đoạn mạng hạt (Granular Network Segmentation) trên các môi trường mạng LAN. Và đám mây công cộng/đám mây riêng. Với khả năng hiển thị chi tiết về người dùng, nhóm, ứng dụng, thiết bị và loại kết nối trên mạng của tổ chức. Bạn có thể thiết lập và thực thi chính sách truy cập “Least Privileged” (Đặc quyền tối thiểu). Nhờ vậy, chỉ những người dùng và thiết bị phù hợp. Mới có thể truy cập vào tài sản được bảo vệ.

Zero Trust People

Có đến 81% các vụ vi phạm dữ liệu liên quan đến thông tin đăng nhập bị đánh cắp. Bởi vậy rõ ràng tên đăng nhập và mật khẩu không còn chứng minh được danh tính của người dùng. Danh tính rất dễ bị xâm phạm. Điều này đặt ra yêu cầu việc kiểm soát truy cập vào tài sản giá trị của tổ chức phải được tăng cường.

Check Point Identity Awareness đảm bảo quyền truy cập vào dữ liệu của bạn. Chỉ được cấp cho những người dùng được ủy quyền. Và chỉ sau khi danh tính của họ đã được xác thực nghiêm ngặt. Sử dụng xác thực Single Sign-On (đăng nhập một lần), xác thực đa yếu tố, các chính sách nhận biết ngữ cảnh (ví dụ: thời gian và vị trí địa lý của kết nối). Và phát hiện bất thường.

Zero Trust Devices

Các giải pháp Check Point cho phép bạn chặn các thiết bị nhiễm độc truy cập vào dữ liệu và tài sản của công ty. Bao gồm thiết bị di động của nhân viên, máy trạm, thiết bị iOT và Industrial Control Systems (hệ thống điều khiển công nghiệp)

Ngoài ra, Check Point Advanced Threat Prevention for Endpoints bảo vệ thiết bị của nhân viên mọi lúc. Và duy trì chính sách bảo mật của công ty trên các mạng không đáng tin cậy.

Zero Trust Workloads

Bảo mật khối lượng công việc, đặc biệt là Workloads của những người đang chạy trên đám mây công cộng là điều cần thiết. Bởi các tài sản đám mây này (ví dụ: Containers (vật chứa), Functions và máy ảo). Là mục tiêu dễ bị tấn công và thu hút những kẻ tấn công.

Check Point CloudGuard IaaS và CloudGuard Dome 9 bảo vệ Workload. Đặc biệt là những Workload đang chạy trên đám mây công cộng. Tích hợp liền mạch với bất kỳ cơ sở hạ tầng đám mây công cộng hoặc đám mây riêng tư. Cung cấp khả năng hiển thị và kiểm soát đầy đủ đối với những các môi trường luôn thay đổi. Bao gồm AWS, GCP, Microsoft Azure, Oracle Cloud, IBM Cloud, Alibaba Cloud, NSX, Cisco ACI, Cisco ISE, OpenStack,…

Zero Trust Data

Zero Trust là tất cả về bảo vệ dữ liệu. Trong khi nó được chia sẻ liên tục giữa các máy trạm, thiết bị di động, máy chủ ứng dụng, cơ sở dữ liệu, ứng dụng SaaS. Trên các mạng công ty và công cộng.

Check Point Infinity cung cấp khả năng bảo vệ dữ liệu nhiều lớp. Nhờ vậy bảo vệ dữ liệu khỏi hành vi trộm cắp, sửa đổi và mất mát (không cố )ý, dù ở bất kỳ đâu.

- Data Encryption (mã hóa dữ liệu): Check Point Full Disk Encryption, Check Point Media Encryption và Check Point IPsec

- Data Loss Prevention (chống thất thoát dữ liệu) – Check Point Data Loss Prevention.

- Data Management Categorization and Classification – Capsules Docs, and Capsules Workspace.

Visibility & Analytics

Bạn không thể bảo vệ những gì bạn không nhìn thấy hoặc hiểu được. Mô hình Zero Trust Security liên tục theo dõi, ghi nhật ký. Tương quan và phân tích mọi hoạt động trên mạng của bạn.

Check Point Infinity được quản lý thông qua R80 Centralized Security Management. Cung cấp cho các đội bảo mật khả năng hiển thị đầy đủ. Về toàn bộ tình trạng an ninh của tổ chức. Từ đó có thể nhanh chóng phát hiện và giảm thiểu các mối đe dọa trong thời gian thực.

Automation & Orchestration

Cơ sở hạ tầng Zero Trust Security nên hỗ trợ tích hợp tự động với môi trường CNTT rộng lớn hơn của tổ chức. Để cho phép tốc độ và sự nhanh nhạy, cải thiện ứng phó sự cố, độ chính xác của chính sách và các ủy quyền nhiệm vụ.

Check Point Infinity bao gồm một bộ API phong phú hỗ trợ các mục tiêu này. Các API này được các đối tác công nghệ của Check Point sử dụng. Để phát triển các giải pháp tích hợp.

Kiến trúc Zero Trust Security

Kiến trúc Zero Trust Security được thiết kế để giảm rủi ro an ninh mạng. Bằng cách loại bỏ sự tin tưởng ngầm bên trong cơ sở hạ tầng CNTT của tổ chức. Với mô hình Zero Trust Security, truy cập vào tài nguyên công ty được cấp. Hoặc từ chối dựa trên quyền truy cập và chỉ định quyền cho một người dùng cụ thể. Theo vai trò của họ trong tổ chức.

Thực hiện phương pháp “Tin cậy nhưng vẫn phải xác minh”

Mô hình Zero Trust Security được thiết kế. Để loại bỏ các rủi ro bảo mật liên quan đến mô hình dựa trên vành đai bảo mật. Thay vì tin tưởng một cách mù quáng vào bất kỳ ai trong phạm vi. Các yêu cầu truy cập được cấp theo từng trường hợp. Các quyết định này dựa trên kiểm soát truy cập dựa trên vai trò. Trong đó các quyền của người dùng hoặc ứng dụng. Bắt nguồn từ vai trò và trách nhiệm của họ trong tổ chức.

Công nghệ đằng sau kiến trúc Zero Trust

Chiến lược Zero Trust Security chia quá trình quản lý quyền truy cập của người dùng thành hai giai đoạn:

- Xác thực người dùng: Kiến trúc Zero Trust được xây dựng dựa trên ý tưởng xác minh danh tính người dùng mạnh mẽ. Kiểm soát truy cập dựa trên vai trò gắn liền với danh tính người dùng. Vì vậy việc xác minh rõ ràng danh tính của người dùng là điều tối quan trọng.

- Quản lý quyền truy cập: Sau khi danh tính của người dùng đã được xác minh. Cần đảm bảo người dùng được phép truy cập tài nguyên. Điều này bao gồm việc đảm bảo rằng các kiểm soát truy cập không thể bị bỏ qua. Nếu bỏ qua điều này sẽ cho phép truy cập trái phép vào tài nguyên.

Việc triển khai kiến trúc Zero Trust yêu cầu một số công nghệ

- Quản lý danh tính và truy cập (IAM): Các giải pháp IAM được thiết kế. Để xác định và quản lý các quyền được liên kết với tài khoản người dùng trong mạng doanh nghiệp. Các giải pháp IAM đưa ra quyết định cho phép hay từ chối một yêu cầu truy cập trong kiến trúc Zero Trust.

- Xác thực đa yếu tố (MFA): Xác thực dựa trên mật khẩu không an toàn do việc sử dụng phổ biến các mật khẩu yếu. Hoặc mật khẩu được sử dụng lại và xác suất cao của việc thỏa hiệp thông tin xác thực (Credential Compromise). Xác thực người dùng mạnh mẽ trong kiến trúc Zero Trust. Yêu cầu MFA phải đảm bảo danh tính người dùng.

- Bảo vệ điểm cuối: Một điểm cuối bị xâm phạm có thể cho phép kẻ tấn công sử dụng phiên của người dùng được ủy quyền. Để truy cập vào các tài nguyên được bảo vệ. Bảo mật điểm cuối mạnh mẽ là điều cần thiết. Để bảo vệ khỏi các tài khoản bị xâm phạm.

- Truy cập mạng Zero Trust (ZTNA): Làm việc từ xa ngày càng trở nên phổ biến, do đó cần thiết để triển khai Zero Trust. Như một phần để truy cập từ xa an toàn. Công nghệ ZTNA cho phép giám sát liên tục. Và áp dụng các nguyên tắc của kiến trúc Zero Trust cho các kết nối từ xa.

- Phân đoạn vi mô: Vành đai mạng dựa trên tường lửa không đủ để triển khai Zero Trust Security. Việc phân đoạn mạng nội bộ là điều cần thiết. Để thực thi các chính sách không tin cậy trong mạng doanh nghiệp.

- Khả năng hiển thị và phân tích: Kiến trúc Zero Trust bao gồm nhiều thành phần được liên tục giám sát, tương quan và phân tích nhật ký. Để tìm các dấu hiệu xâm phạm. Chẳng hạn như tấn công lừa đảo, thông tin đăng nhập bị xâm phạm,…

Lợi ích chính của bảo mật Zero Trust

Zero Trust Security được thiết kế để hạn chế truy cập trái phép vào tài nguyên của công ty. Bằng cách thực thi các chính sách kiểm soát truy cập dựa trên vai trò, phân đoạn vi mô và giám sát. Điều này mang lại một số lợi ích cho tổ chức, bao gồm:

- Giảm rủi ro an ninh mạng: Tội phạm mạng hiếm khi có được quyền truy cập ngay lập tức vào mục tiêu của chúng. Thay vào đó, phải di chuyển bên qua mạng (chuyển động bên). Từ điểm vào ban đầu đến mục tiêu của chúng. Zero Trust Security làm cho việc di chuyển bên này trở nên khó khăn hơn. Bằng cách hạn chế quyền truy cập của bất kỳ tài khoản nào vào tài nguyên trên mạng. Điều này làm cho một cuộc tấn công dễ bị phát hiện hơn. Và giảm xác suất thành công.

- Cải thiện khả năng hiển thị của mạng: Với mô hình bảo mật vành đai tập trung có khả năng hiển thị lưu lượng mạng ở vành đai mạng. Với kiến trúc Zero Trust được thực thi bởi phân đoạn vi mô. Nó có thể đạt được mức độ hiển thị chi tiết hơn nhiều. Điều này vừa cải thiện khả năng phát hiện các cuộc tấn công mạng. Vừa có thể giúp tối ưu hóa mạng (Network Optimization.)

- Đơn giản hóa tuân thủ quy định: Các quy định chung về bảo vệ dữ liệu thường yêu cầu các tổ chức chứng minh. Rằng quyền truy cập vào dữ liệu nhạy cảm bị hạn chế dựa trên những điều cần biết. Với kiến trúc Zero Trust, tổ chức có thể dễ dàng thực thi các biện pháp kiểm soát truy cập này. Và chứng minh sự tuân thủ với các cơ quan quản lý.

Triển khai bảo mật Zero Trust

Việc triển khai Zero Trust Security có thể làm giảm đáng kể rủi ro mạng trong tổ chức. Ngoài ra, mô hình này có thể giúp cải thiện khả năng phát hiện mối đe dọa. Và tăng khả năng hiển thị vào mạng nội bộ của tổ chức.

Tham khảo: Tìm hiểu chi tiết về những giải pháp bảo mật của Check Point

Tuy nhiên, thiết kế và triển khai một kiến trúc Zero Trust hiệu quả là một quá trình nhiều giai đoạn. Để tìm hiểu thêm về cách triển khai Zero Trust, bạn có thể liên hệ Mi2 để được giải đáp. Chúng tôi sẵn sàng giải đáp cho khách hàng giải pháp Check Point Infinity giúp triển khai kiến trúc Zero Trust trong tổ chức dễ dàng và hiệu quả.