Vào ngày 04 và 05 tháng 04 năm 2023, một đội ngũ thực hiện nhiệm vụ chống tội phạm mạng đến từ 13 quốc gia của các cơ quan chức năng bao gồm FBI, Europol và Cảnh sát Hà Lan, đã tiêu diệt một thị trường cookie trình duyệt nổi tiếng mang tên Genesis Market và tiếp cận khoảng 700 người dùng hàng đầu của thị trường này. Dựa trên thông tin thu thập được, những người dùng có hành vi tội phạm đã bị tiếp cận hoặc thậm chí bắt giữ để có cuộc trò chuyện truy vấn sâu.

Genesis Market đã hoạt động từ năm 2018. Đây là sàn giao dịch ngầm lớn nhất bán các thông tin đăng nhập, dấu vân tay trình duyệt và cookie trình duyệt.

Browser fingerprints là gì?

Dấu vân tay trình duyệt (browser fingerprints) là các dấu vết của kỹ thuật số được tạo ra bởi trình duyệt web. Chúng dựa trên nhiều yếu tố như loại web và phiên bản trình duyệt, các plugin đã cài đặt, độ phân giải màn hình và các thiết lập khác. Những dấu vết này có thể bị kẻ xấu sử dụng để theo dõi hoạt động trực tuyến của người dùng. Sau đó đánh cắp danh tính hoặc có các mục đích xấu khác.

Trong bài viết này, chúng ta sẽ tập trung vào cách các nhà phân tích bảo mật có thể thu thập thông tin liên quan về các cuộc tấn công lấy cắp thông tin đăng nhập và cụ thể là phát hiện cookie bị đánh cắp và trình duyệt được sử dụng để xâm nhập vào máy tính người dùng thông qua nền tảng Trellix XDR và phòng thủ Genesis Cookie. Nội dung chi tiết của bài viết được dựa trên sự hỗ trợ của Trellix trong hoạt động của cơ quan chức năng toàn cầu này.

Thu thập thông tin tình báo với Trellix Insights

Trellix Insights được thiết kế để cung cấp khả năng nhìn thấy các mối đe dọa và đưa ra các biện pháp phòng tránh. Trellix Insights cũng cho biết những điểm yếu của hệ thống khi đối diện với các cuộc tấn công và đưa ra các đề xuất về cách tăng cường bảo mật. Dưới đây là thông tin về mức độ phổ biến toàn cầu của chiến dịch XDR và phòng thủ Genesis Cookie này và các kỹ thuật MITRE ATT&CK được liên kết với chiến dịch này.

Kỹ thuật MITRE ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge) là một hệ thống phân loại và phân tích về các kỹ thuật mà các tấn công nguy hiểm thường sử dụng để xâm nhập vào hệ thống máy tính và mạng. Nó được phát triển bởi MITRE Corporation, một tổ chức nghiên cứu và phát triển phi lợi nhuận.

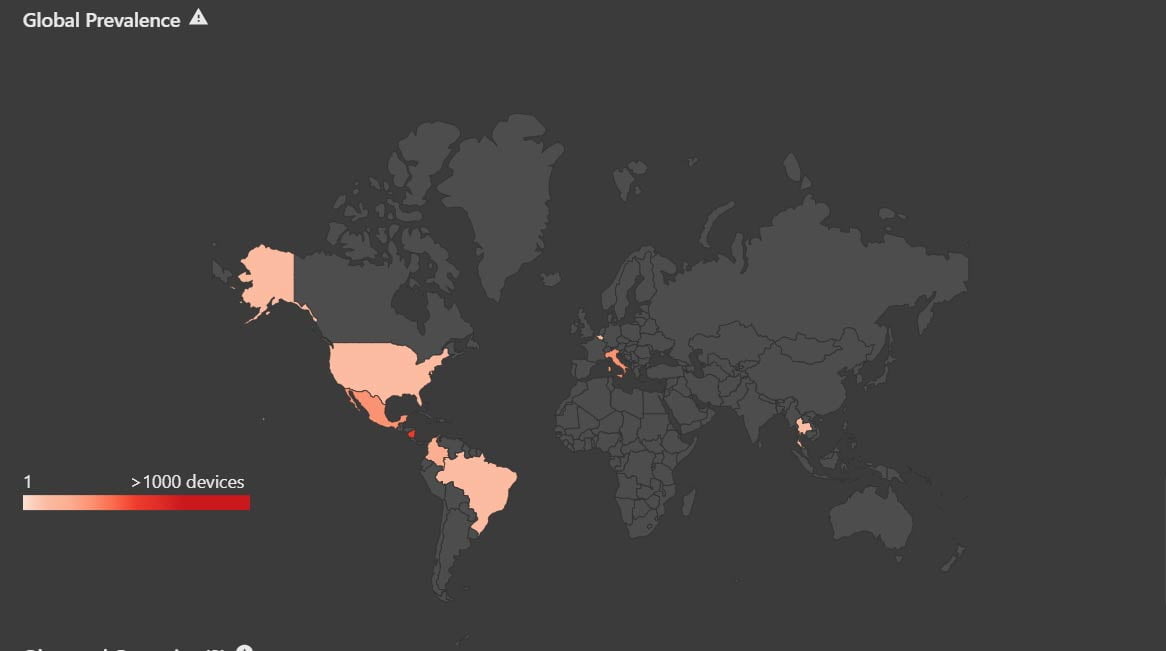

Mức độ phổ biến toàn cầu của phần mềm độc hại được liên kết với Genesis Market trong 07 ngày

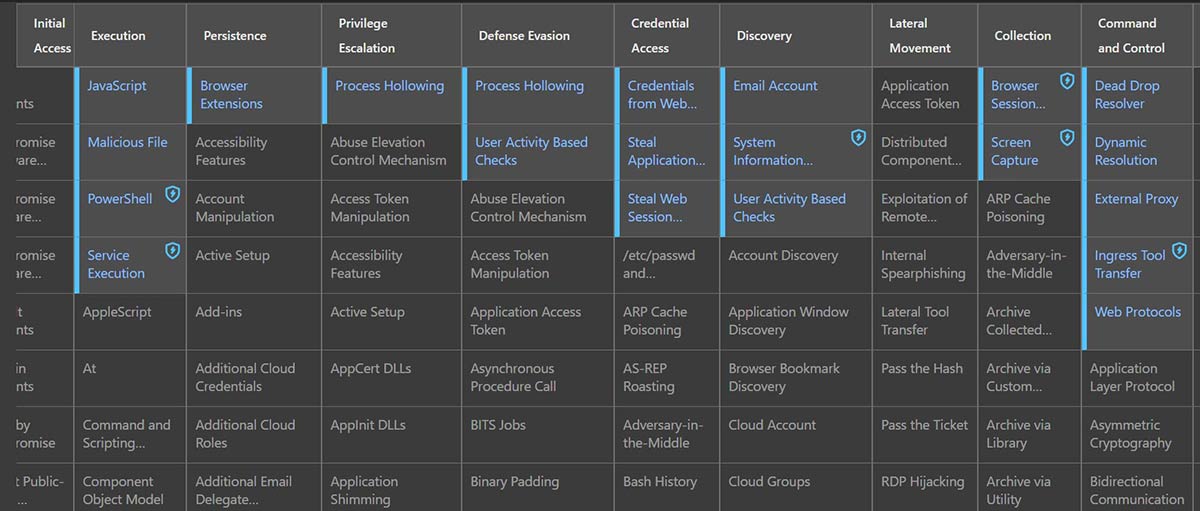

Tổng quan về các kỹ thuật MITRE được sử dụng bởi phần mềm độc hại được liên kết với Genesis Market.

Bất kể loại độc hại cụ thể nào được sử dụng bởi Genesis Market và được kết hợp trong thông tin tình báo về mối đe dọa, việc đánh cắp và lạm dụng “vân tay trực tuyến” là một rủi ro mà mọi tổ chức nên nhận thức và đề phòng.

Phát hiện hoạt động đáng ngờ thông qua Trellix XDR

Trellix XDR thu thập và phân tích dữ liệu nhật ký từ nhiều nguồn khác nhau, bao gồm các nguồn như: thiết bị đầu cuối, hệ thống phát hiện và phản hồi mối đe doạ điểm cuối (Endpoint Detection and Response – EDR), hệ thống quản lý định danh và quyền truy cập, nhật ký ứng dụng web và nhật ký lưu lượng mạng.

Trellix XDR và phòng thủ Genesis Cookie có thể phát hiện các mẫu hoạt động đáng ngờ, cho thấy có thể kẻ tấn công đang sử dụng cookie bị đánh cắp hoặc dấu vân tay trình duyệt giả mạo. Sau đó, bạn có thể thực hiện các biện pháp thích hợp để giảm thiểu rủi ro của các cuộc tấn công. Việc theo dõi, phân tích lưu lượng và nhật ký ứng dụng web một cách đều đặn là rất quan trọng, giúp ứng phó được với các mối đe dọa tiềm tàng.

Trellix XDR có thể phát hiện quá trình với các đối số trỏ đến các tệp tin trình duyệt đã biết lưu trữ thông tin như mật khẩu và cookie. Đồng thời, nó cũng có khả năng phát hiện các hoạt động đăng nhập không bình thường.

Các bước phát hiện

- Thu thập dữ liệu: Cấu hình Trellix XDR thu thập nhật ký hoạt động và dữ liệu từ tất cả các thiết bị đầu cuối trong hệ thống mạng, bao gồm các máy chủ web, máy trạm, hệ thống quản lý danh tính và quyền truy cập. Dữ liệu bao gồm thông tin về người dùng, trình duyệt của họ và các tương tác của họ với ứng dụng web.

- Giám sát và phân tích: Trellix XDR giám sát dữ liệu đã thu thập theo thời gian thực và phân tích để phát hiện ra nếu có hoạt động đáng ngờ. Khi một sự kiện xảy ra khớp với một trong các quy tắc, Trellix XDR sẽ kích hoạt cảnh báo để đội bảo mật có thể điều tra vấn đề.

- Phản ứng và khắc phục: Khi cảnh báo được kích hoạt, đội bảo mật sẽ phản ứng và khắc phục vấn đề. Ví dụ, nếu phát hiện hoạt động đăng nhập bất thường, đội bảo mật có thể cần đặt lại cài đặt trình duyệt của người dùng, yêu cầu thay đổi mật khẩu và thu hồi hoặc hạn chế quyền truy cập vào mạng.

- Cập nhật các quy tắc: Cuối cùng, thường xuyên cập nhật các quy tắc và kịch bản dựa trên các mối đe dọa mới và các thay đổi trong môi trường tổ chức của bạn. Điều này sẽ giúp bạn luôn đi trước những kẻ tấn công và cải thiện khả năng của Trellix XDR trong việc phát hiện dấu vân tay trình duyệt và cookie bị đánh cắp và các cuộc tấn công khác.

Đọc thêm: Extended Detection and Response (XDR) là gì?

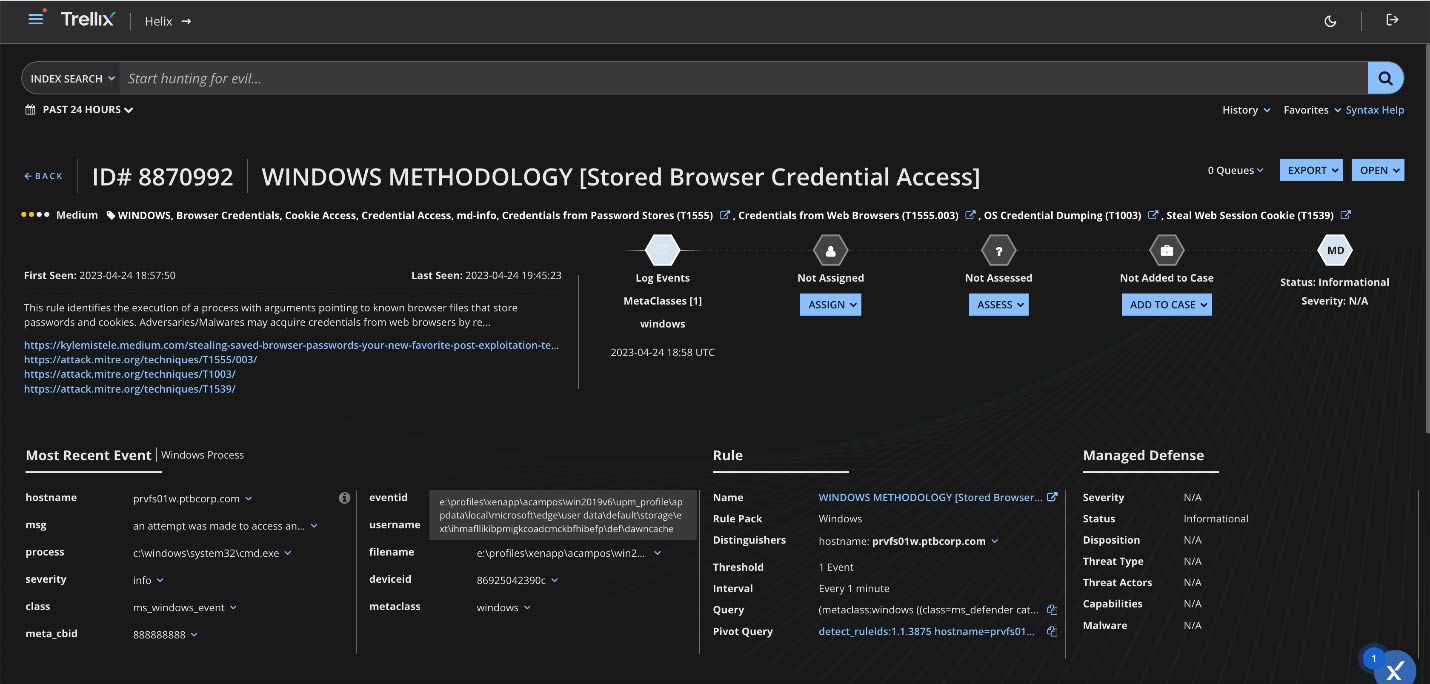

Ví dụ về quy tắc phát hiện dấu vân tay trình duyệt bị đánh cắp của Trellix XDR và phòng thủ Genesis Cookie

Tình huống giả định: Dấu vân tay trình duyệt bị đánh cắp.

Mô tả: Quy tắc này phát hiện những thay đổi trong dấu vân tay trình duyệt của người dùng, có thể cho thấy dấu vân tay đó đã bị đánh cắp hoặc bị chỉnh sửa.

Điều kiện:

- Nguồn sử dụng: Các tệp ghi lại hoạt động và sự kiện trên các thiết bị điểm cuối (Endpoint Logs).

- Tình huống: Dấu vân tay trình duyệt đã thay đổi.

- Loại thay đổi: Thay đổi đáng kể.

- Thời gian: Trong vòng 24 giờ gần đây.

- Dấu vân tay trình duyệt: Không khớp với các giá trị trước đó.

Hành động:

- Tạo một cảnh báo ưu tiên cao.

- Gửi thông báo qua email cho đội bảo mật.

Phản hồi được đề xuất:

- Tiến hành điều tra trên thiết bị đầu cuối nơi mà sự thay đổi đã được phát hiện.

- Kiểm tra xem có bất kỳ dấu hiệu nào về phần mềm độc hại hoặc hoạt động đáng ngờ.

- Cài đặt lại trình duyệt của người dùng nếu cần thiết.

- Xem xét các chính sách kiểm soát truy cập và thu hồi quyền truy cập nếu cần thiết.

Có một số mã sự kiện trong Windows Event Viewer có thể chỉ ra một dấu vân tay trình duyệt bị đánh cắp. Dưới đây là một số ví dụ:

- Mã sự kiện 4656: Sự kiện này chỉ ra rằng đã có yêu cầu được truy cập vào một số đối tượng cho một đối tượng. Đối tượng có thể là hệ thống tệp, nhân hệ điều hành hoặc đối tượng registry hoặc một đối tượng hệ thống tệp trên thiết bị lưu trữ di động hoặc một thiết bị. Nếu việc truy cập bị từ chối, sẽ tạo ra một sự kiện thất bại (Failure event).

- Mã 4663: Sự kiện này chỉ được tạo ra nếu SACL (Security Access Control List – Danh sách kiểm soát quyền truy cập hệ thống) của đối tượng có yêu cầu ACE (Access Control Entry – Mục kiểm soát quyền truy cập) để xử lý việc sử dụng quyền.

Điều quan trọng cần lưu ý: không phải tất cả các trường hợp của các sự kiện này đều tạo ra dấu vân tay trình duyệt bị đánh cắp, vì các mẫu sử dụng hợp lệ cũng có thể kích hoạt chúng. Do đó, điều quan trọng là phải điều tra từng sự kiện trong từng ngữ cảnh và tìm kiếm các dấu hiệu khác của hoạt động đáng ngờ trước khi đưa ra kết luận.

Cách thức giám sát của Trellix XDR và phòng thủ Genesis Cookie

Ví dụ về cảnh báo đáng ngờ của trình duyệt liên quan đến hành vi trộm cắp cookie có thể xảy ra

Tích hợp nền tảng định dạng với Trellix XDR và phòng thủ Genesis Cookie.

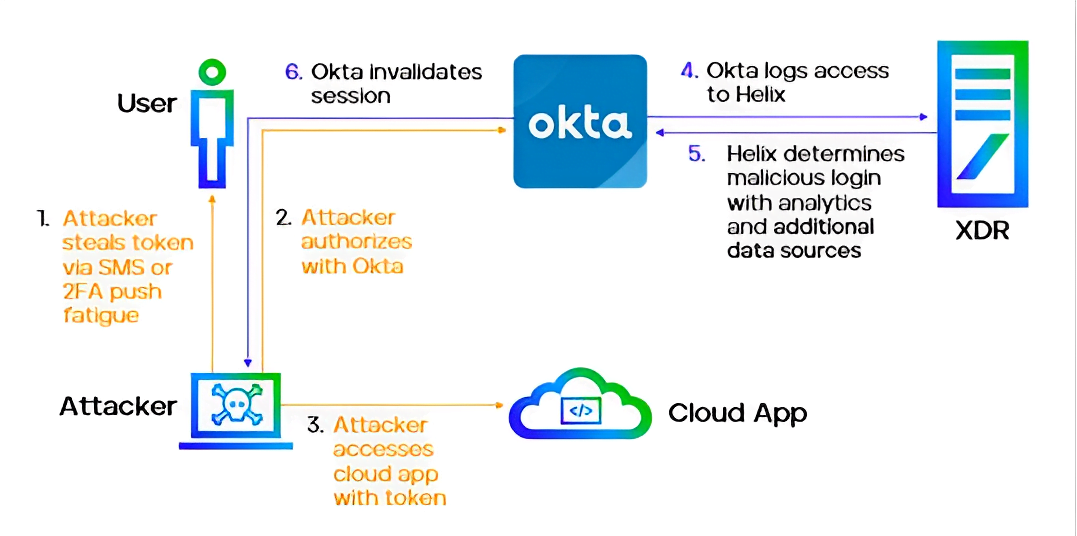

Dưới đây là giới thiệu một tích hợp quan trọng với Okta vào nền tảng Trellix XDR, giúp người dùng liên kết với các công cụ chứng thực như Okta để phát hiện truy cập trái phép vào mạng của họ, chúng làm việc cùng nhau để mở khả năng toàn diện của các khoản đầu tư hiện có của tổ chức bạn toàn bộ các tiềm năng cho những khoản đầu tư hiện tại người dùng.

Trellix XDR có thể thu thập dữ liệu về danh tính từ Okta và có khả năng phân tích các sự kiện để tìm các sự bất thường, đồng thời liên kết chúng với nhiều thông tin khác – chẳng hạn như cách ứng dụng hoạt động và vai trò của người dùng trong tổ chức.

Từ góc nhìn của những người bảo vệ mạng, việc hiểu được ngữ cảnh là rất quan trọng để phòng ngừa và đối phó với các mối đe dọa. Tích hợp XDR với Okta là nền tảng để xây dựng hệ thống đánh giá rủi ro dựa trên xác định danh tính trong Trellix XDR.

Quy trình tích hợp và hoạt động của Okta với Trellix XDR và phòng thủ Genesis Cookie

Quy trình tích hợp Okta vào nền tảng Trellix XDR

Hình ảnh trên mô phỏng quy trình tích hợp Okta vào nền tảng Trellix XDR, với mục đích:

- Hiểu rõ các cấp độ ủy quyền của ứng dụng cho một người dùng cụ thể.

- Theo dõi cách thức người dùng đăng nhập, cung cấp cơ sở cho việc săn lùng mối đe dọa.

Dưới đây là một số hình ảnh minh họa về những gì Trellix XDR sẽ hiển thị khi tích hợp với Okta.

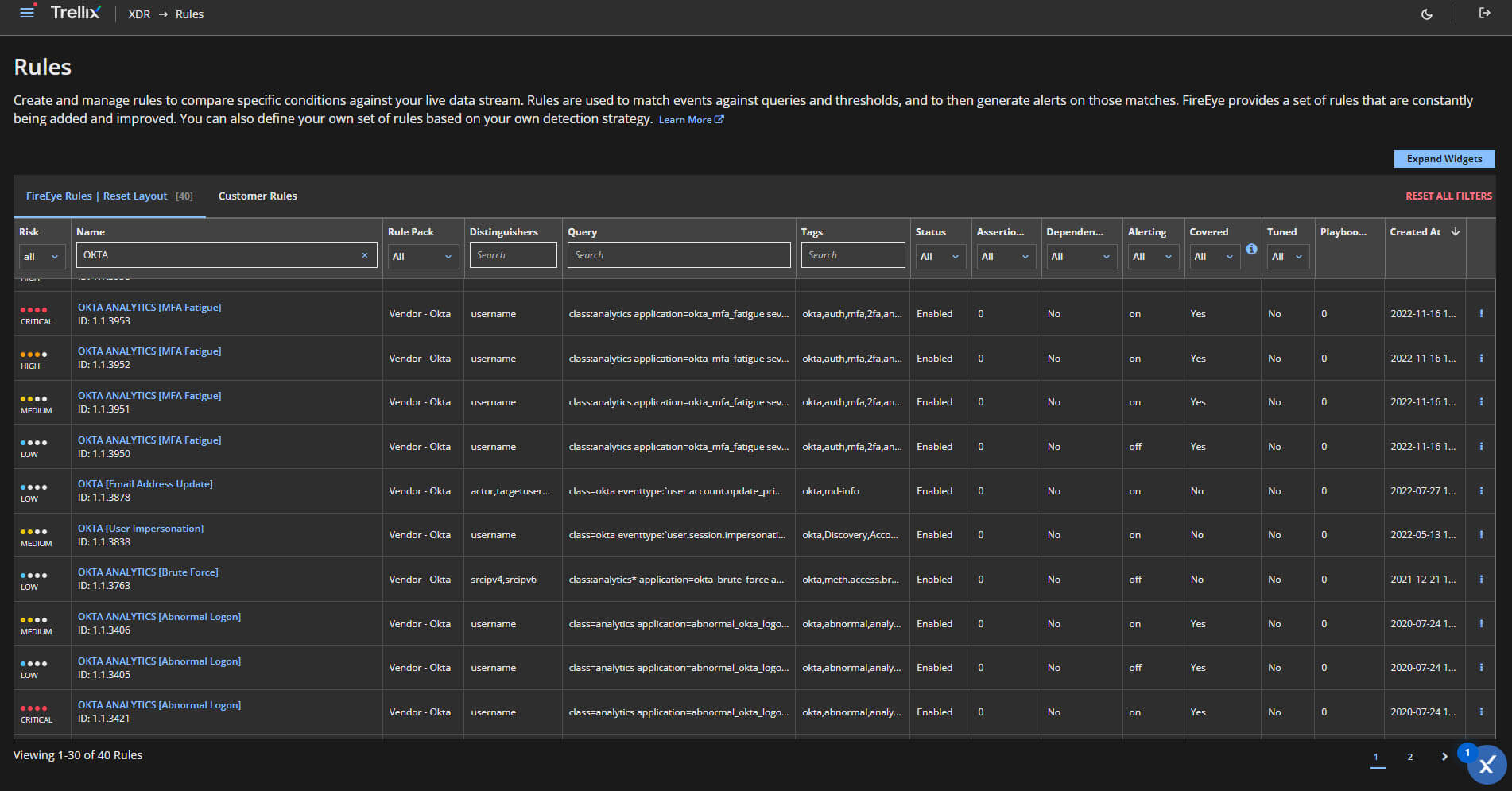

Các quy tắc Trellix XDR được liên kết với Okta

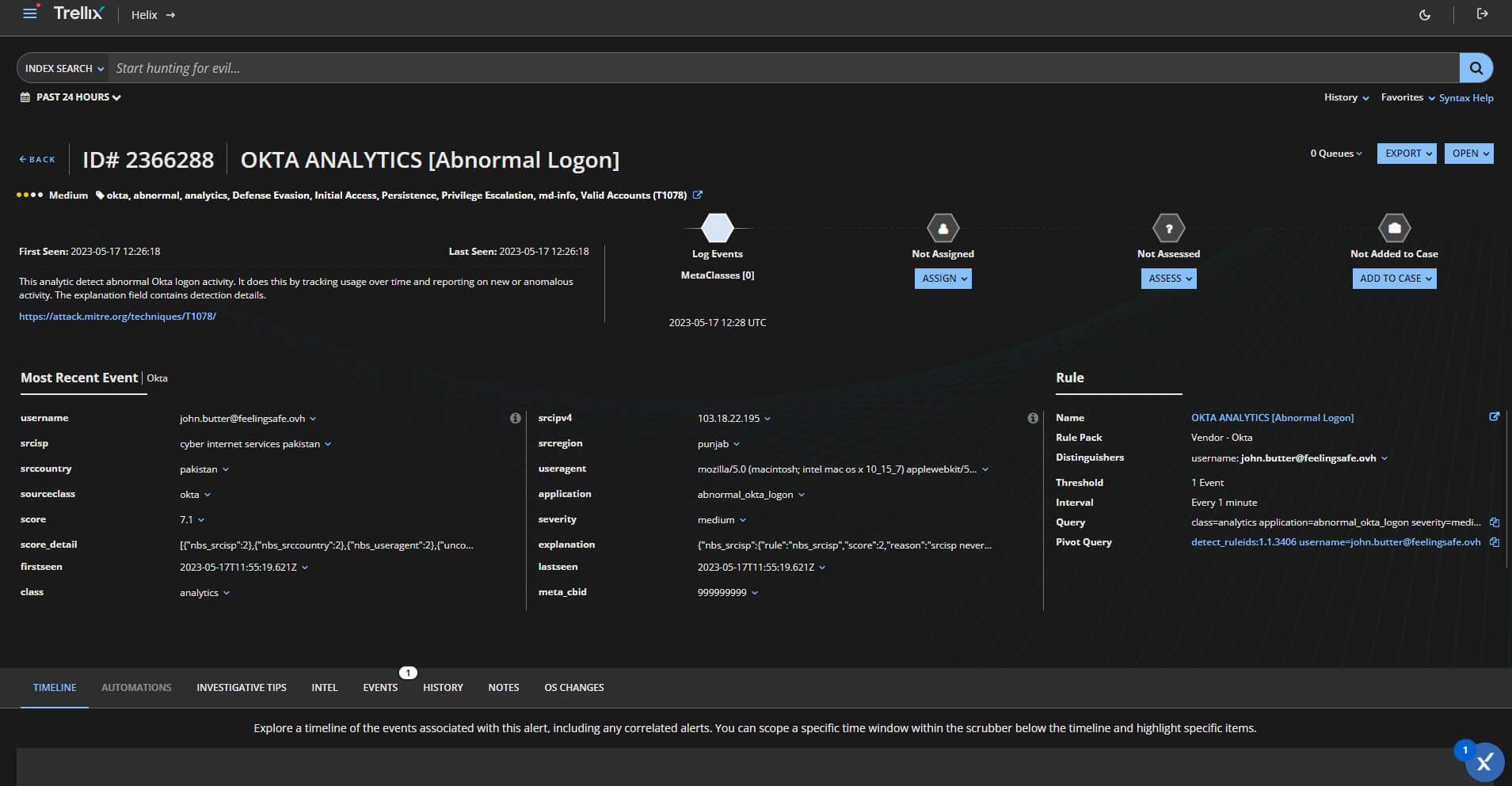

Trellix XDR phản ánh các sự kiện được liên kết với đăng nhập bất thường Okta

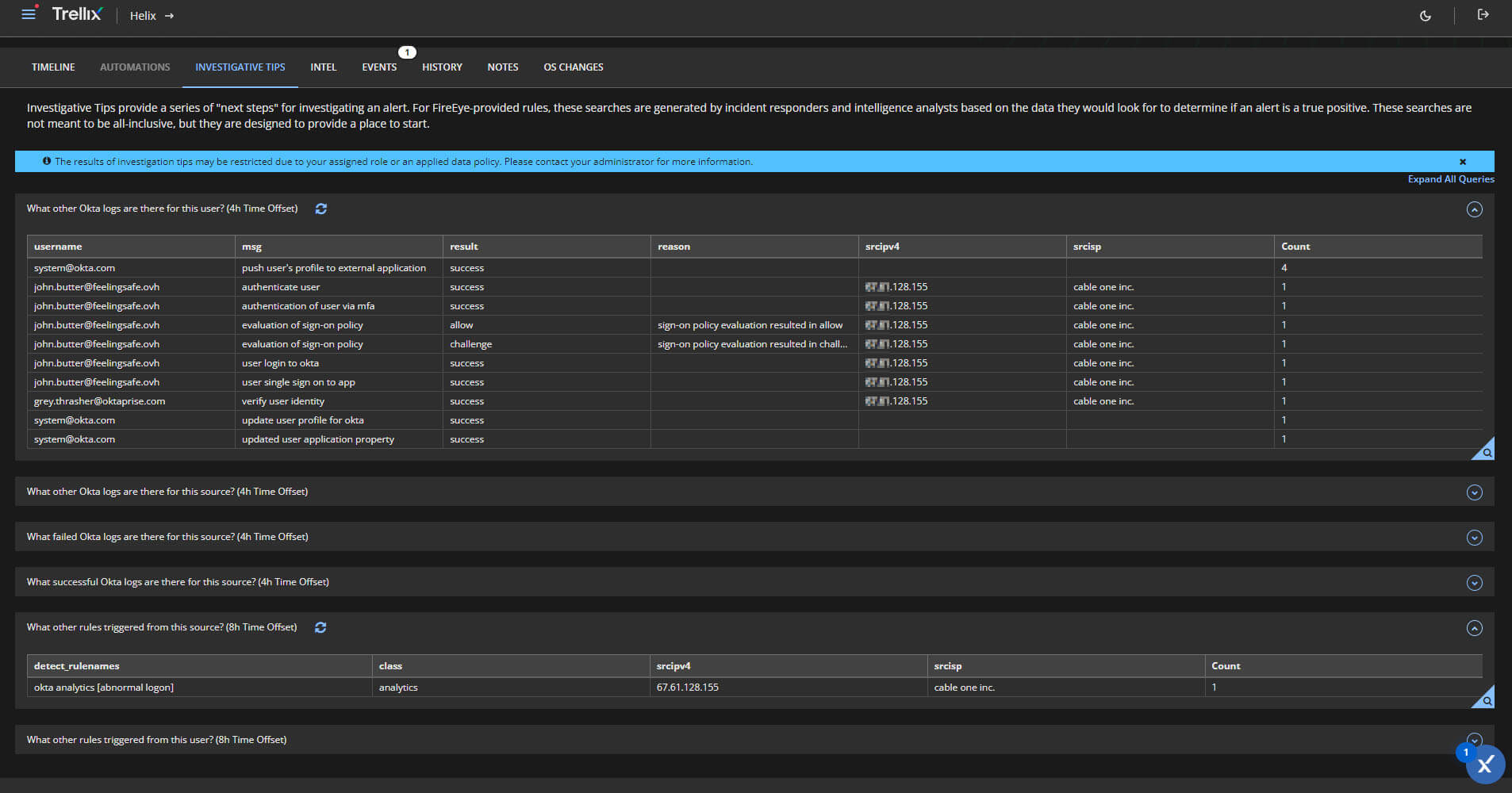

Mẹo điều tra Trellix XDR cho cảnh báo đăng nhập bất thường

Giảm tấn công bề mặt để ngăn chặn các cuộc tấn công

Đối với người dùng

Một điều nên làm là quản lý các tiện ích mở rộng mà người dùng cố gắng cài đặt vào trình duyệt.

- Đối với Microsoft Edge hoặc Firefox: Sử dụng chính sách nhóm để quản lý các tiện ích mở rộng Microsoft Edge hoặc Microsoft Learn Firefox.

- Hãy truy cập link bên sau đây để được hướng dẫn sử dụng chính sách nhóm đối với trình duyệt Google Chrome: Thiết lập chính sách trình duyệt Chrome trên các máy tính được quản lý – Chrome Enterprise and Education Help (google.com).

Bên cạnh đó, triển khai chính sách hạn chế đăng nhập: Trong hệ điều hành Windows, bạn có thể kích hoạt các chính sách hạn chế đăng nhập cho người dùng, từ đó giảm thiểu thời gian và số lần đăng nhập không thành công của kẻ tấn công. Điều này cũng giảm nguy cơ bị tấn công cho nhiều khách hàng.

Đối với các tổ chức

Các tổ chức nên tuân thủ các biện pháp dưới đây để phòng ngừa, quản lý danh tính và quyền truy cập:

- Đào tạo/ Nâng cao nhận thức cho người dùng về phishing và cách phát hiện phishing là rất quan trọng

Đào tạo định kỳ với các email tấn công giả mạo, đưa người dùng vào các tình huống tấn công để nâng cao sự hiểu biết về lừa đảo phishing qua email. Người dùng phải cảnh giác khi xem xét các liên kết và tệp đính kèm.

-

- Cẩn thận với các tệp lưu trữ có mật khẩu, vì chúng sẽ vượt qua hầu hết các công cụ quét thư điện tử và proxy web.

- Kiểm tra phần mở rộng của tệp: JPG, PDF hoặc Tài liệu có thể không giống với biểu tượng mà nó đang thể hiện ra! Nó có thể là một tệp thực thi ngụy trang bằng biểu tượng của nó.

- Triển khai kiểm soát trang web và chặn truy cập vào bất kỳ trang web không rõ hoặc không được phân loại.

- Ngăn chặn hoặc báo cáo bất kỳ ứng dụng không rõ nào đang tiếp cận đến / từ Internet bằng các giải pháp tường lửa (như Trellix Endpoint Security – ENS).

- Triển khai ATP (Adaptive Threat Protection) và cấu hình DAC (Dynamic Application Containment) cho các tiến trình không xác định, giới hạn những gì chúng có thể thực hiện.

- ATP là một cơ chế bảo mật được thiết kế để bảo vệ hệ thống và mạng khỏi các mối đe dọa. Thường bao gồm việc theo dõi và phân tích hành vi của các ứng dụng và tiến trình để phát hiện hoạt động bất thường hoặc đáng ngờ.

- DAC là một kỹ thuật bảo mật giới hạn ứng dụng hoặc tiến trình không xác định hoặc có thể độc hại vào các tài nguyên quan trọng của hệ thống, hạn chế khả năng và ảnh hưởng tiềm năng của chúng.

- Kích hoạt tính năng chống khai thác Exploit Prevention và bật chữ ký cho “Thực thi phần mở rộng tập tin kép đáng nghi ngờ” (Signature 413).

- Bảo vệ cookie bằng cách sử dụng quy tắc của Exploit Prevention Expert.

- Triển khai các quy tắc cao cấp (Expert rules) để kích hoạt bất kỳ quy trình PowerShell hoặc các quy trình không rõ hoặc bị giới hạn truy cập vào “cookie Session” của bạn trong các vị trí sau:

- C:\Users*\AppData\Local\Google\Chrome\User Data\Default\Network**.*

- C:\Users*\AppData\Roaming\Mozilla\Firefox\Profiles**.*

- C:\Users*\AppData\Local\Microsoft\Edge\User Data\Default\Network**.*

- Triển khai Endpoint Detection and Response – EDR, liên quan đến thiết lập một hệ thống để giám sát và phản ứng đối với các mối đe dọa bảo mật tiềm tàng trên các điểm cuối (thiết bị như máy tính và máy chủ).

- Triển khai việc dò quét email một cách mạnh mẽ và chi tiết. Cũng tương tự với webgate và ngoài ra cần chặn các trang web không được phân loại, đồng thời có quy trình nhanh chóng và đáng tin cậy để thêm các trang web mới nếu cần thiết.

- Áp dụng giải pháp quản lý truy cập và định danh (Identity and Access Management – IAM) được đề xuất bởi CISA (Cơ quan An ninh Kỹ thuật và Cơ sở hạ tầng).

- Xem xét về khả năng hiển thị và phát hiện đối với việc đánh cắp thông tin xác thực và lạm dụng đặc quyền.

Đọc thêm: 3 bước phân tích để xác định 1 email lừa đảo

Phía trên là những chia sẻ về khả năng phát hiện mối đe dọa từ Genesis Market, chúng ta có thể thấy rõ tầm quan trọng của giải pháp bảo mật Trellix XDR. Khả năng kết hợp phân tích thông tin, giám sát liên tục và khả năng phản ứng nhanh đã giúp ngăn chặn một cuộc tấn công tiềm tàng đầy nguy hiểm.

Điều này đặc biệt quan trọng trong bối cảnh ngày nay, khi các mối đe dọa an ninh ngày càng tinh vi và phức tạp hơn. Việc đầu tư vào các giải pháp bảo mật tiên tiến như Trellix Insights và XDR không chỉ bảo vệ dữ liệu và danh tính của chúng ta một cách hiệu quả, mà còn mang lại sự yên tâm và đáng tin cậy trong việc vận hành môi trường kỹ thuật số ngày càng phức tạp của chúng ta.