+

05 lý do vì sao giải pháp công nghệ XDR cần thiết với CISOs

Ban đầu, XDR có vẻ chỉ là một từ ngữ thời mốt trong ngành, nhưng nó đã phát triển thành một giải pháp thực tế và hiệu quả. Nó đã từ một ý tưởng ban đầu thành một công cụ thực sự giúp cải thiện hoạt động bảo mật. Trong quá khứ, CISOs thường phải dựa vào công việc thủ công, chẳng hạn như thuê các nhóm nhà phát triển và chuyên gia phân tích, để giải quyết các thách thức bảo mật trong Trung tâm điều hành An ninh mạng (SOC) của họ. XDR mang lại tính tự động hóa cho những quy trình này, giảm bớt nhu cầu thuê nhân sự và tăng cường hiệu suất.

Giải pháp XDR cho phép tích hợp thông tin đe dọa và bổ sung dữ liệu tự động, giúp SOC hiểu rõ hơn về các mối đe dọa và tình hình an ninh mạng hiện tại. XDR có khả năng tự động phát hiện các mối đe dọa và khám phá những sự cố tiềm ẩn trong hệ thống. Điều này giúp SOC phản ứng nhanh chóng và hiệu quả hơn trước các tấn công.

Như vậy, XDR không chỉ là một khái niệm,...

Read more >

+

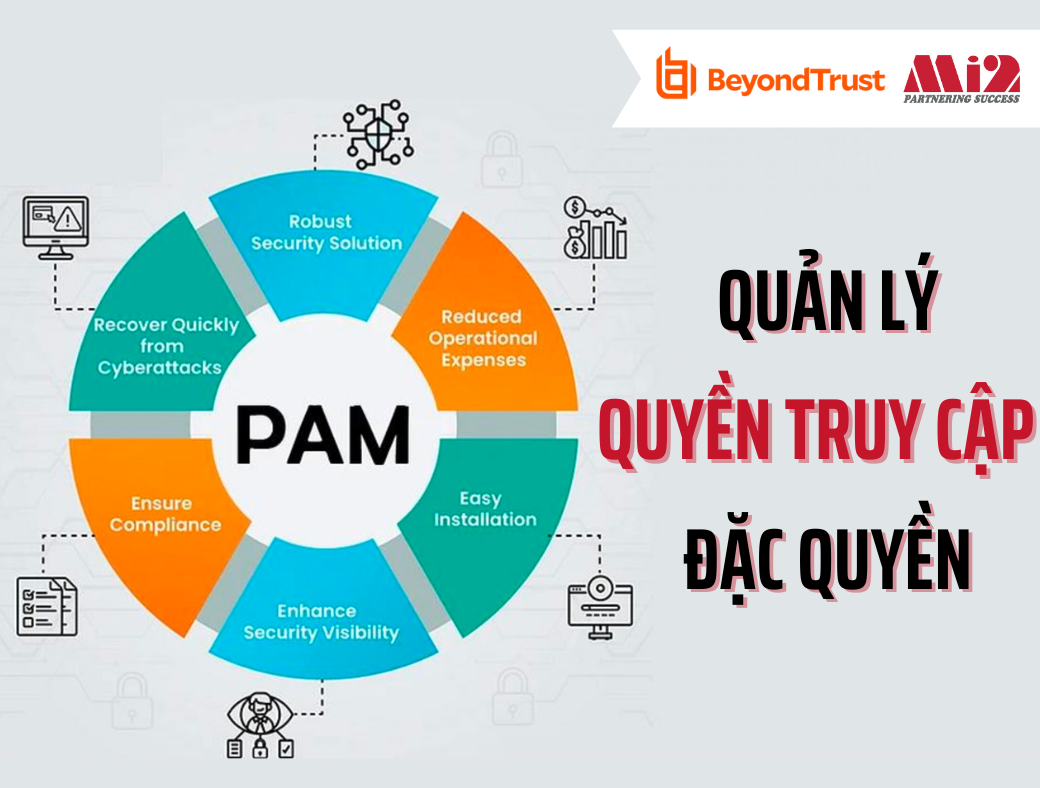

Quản lý truy cập đặc quyền là gì?

Quản lý truy cập đặc quyền là gì?

Quản lý quyền truy cập đặc quyền (PAM) là một tập hợp chiến lược và công nghệ an ninh mạng giúp kiểm soát và quản lý quyền truy cập đặc quyền đối với người dùng, tài khoản, quy trình và hệ thống có đặc quyền trong môi trường Công nghệ thông tin (IT). Mục tiêu chính của PAM là giới hạn quyền truy cập sao cho chỉ có người dùng và thực thể có đặc quyền cần thiết mới được phép truy cập, đồng thời giảm thiểu rủi ro từ các cuộc tấn công và sơ suất bên trong nội bộ tổ chức.

PAM được các nhà phân tích và nhà công nghệ coi là một trong những dự án bảo mật quan trọng nhất để giảm rủi ro mạng và đạt được ROI bảo mật cao.

PAM là một phần quan trọng của bảo mật mạng, tập trung vào việc kiểm soát quyền truy cập đặc quyền vào tài khoản và hệ thống quan trọng. Nó cung cấp khả năng quản lý và theo dõi chi tiết đối với các hoạt động có đặc quyền, đồng thời đảm bảo tính bảo mật và bảo...

Read more >

+

MITRE ATT&CK Framework là gì? Lợi ích của khung làm việc mang lại

Mô tả chung về MITRE ATT&CK Framework

MITRE ATT&CK® là viết tắt của MITRE Adversarial Tactics, Techniques, and Common Knowledge (ATT&CK). MITRE ATT&CK là một cơ sở kiến thức và mô hình được tạo ra để nắm bắt hành vi của kẻ tấn công mạng, phản ánh các giai đoạn khác nhau trong chu kỳ tấn công của kẻ tấn công và các nền tảng mà chúng đã biết đến. Các chiến thuật và kỹ thuật trong mô hình cung cấp một bảng phân loại chung về các hành động cụ thể của kẻ tấn công được hiểu bởi cả bên trong lĩnh vực bảo mật mạng, bên tấn công và bên phòng thủ. Nó cũng cung cấp một mức độ phân loại phù hợp cho hành động của kẻ tấn công và cách cụ thể để phòng ngừa chúng.

Mô hình hành vi được trình bày bởi ATT&CK bao gồm các thành phần cốt lõi sau đây:

Chiến thuật (Tactics): Đề cập đến các mục tiêu tấn công ngắn hạn và chiến thuật của kẻ tấn công trong suốt cuộc tấn công (được mô tả theo cột)

Kỹ thuật (Techniques): Mô tả các phương tiện mà kẻ tấn công sử dụng...

Read more >

+

5 Thiết bị kết nối mạng có rủi ro cao nhất năm 2023

Từ năm 2020 trở đi, Forescout Research – Vedere Labs đã tổ chức việc theo dõi và nghiên cứu về những thiết bị mạng của các tổ chức để xác định những thiết bị có nguy cơ rủi ro cao nhất. Nhờ vào kết quả nghiên cứu này, đội ngũ của Forescout đã phát hành báo cáo đầu tiên về Bảo mật thông tin vạn vật của Doanh nghiệp (Enterprise of Things Security Report) trong cùng năm 2020. Và hai năm sau đó họ đã tung ra báo cáo về "Các thiết bị kết nối có rủi ro nhất trong mạng doanh nghiệp".

Vậy kết quả các thiết bị có rủi ro cao nhất trong mạng doanh nghiệp cho năm 2023 là những thiết bị nào? Hãy cùng Mi2 tìm hiểu sâu hơn qua bài phân tích báo cáo dưới đây.

Thông tin của bài viết được tiếp cận bằng cách dựa vào dữ liệu thông qua việc phân tích hàng triệu thiết bị trong Forescout's Device Cloud sử dụng phương pháp đánh giá rủi ro đa yếu tố của Forescout.

Cơ sở nghiên cứu

Báo cáo dựa trên thông tin được thu thập trực tiếp từ các thiết bị đã kết nối vào...

Read more >

+

Đẩy mạnh an ninh ứng dụng đám mây: 04 biện pháp bảo vệ khỏi các thiết bị không được quản lý

Trong thế giới làm việc từ xa sau đại dịch Covid, các nhóm bảo mật doanh nghiệp vẫn luôn tìm cách mở rộng biện pháp bảo mật qua nhiều hướng khác nhau. Một trong số ấy đang nhận được nhiều sự quan tâm liên quan đến các thiết bị không được quản lý: Khả năng kiểm soát các loại thiết bị truy cập vào tài nguyên dữ liệu của công ty!

Phần lớn thiết bị truy cập vào tài sản số của tổ chức là các thiết bị được quản lý như máy tính/ điện thoại/ máy tính bảng do tổ chức cung cấp và kiểm soát. Các thiết bị được quản lý tuân thủ các chính sách và tiêu chuẩn của tổ chức, cho phép quản lý tập trung, kiểm soát bảo mật và cập nhật phần mềm. Từ đó đảm bảo mức độ bảo mật cao hơn. Nhưng trong những năm gần đây, tỷ lệ lưu lượng truy cập đến từ các thiết bị không được quản lý đang tăng lên đều đặn, làm dấy lên mối lo ngại về bảo mật hơn bao giờ hết.

Tình hình thực tế

Nghiên cứu gần đây chỉ ra rằng việc mang theo thiết...

Read more >

+

“Xếp hạng” Bảo hiểm phần mềm có thể hưởng lợi từ Xếp hạng Bảo mật

Vào ngày 12 tháng 5 năm 2021, Tổng thống Biden đã ban hành một sắc lệnh hành pháp (EO) nhằm tăng cường tính minh bạch trong chuỗi cung ứng phần mềm thông qua các phương pháp tốt nhất được đề xuất và một chương trình thí điểm ghi nhãn sản phẩm phần mềm dành cho tiêu dùng nhằm cải thiện đảm bảo về phần mềm. Sau khi các hacker tấn công vào hệ thống mạng của Colonial Pipene, bao gồm cả ransomware, có một sự lo ngại rất lớn về sự an toàn của phần mềm hỗ trợ cơ sở hạ tầng quan trọng của các tổ chức. Đã đến lúc, Tổng thống phải đưa ra hành động.

Executive Order (EO) chủ yếu tập trung vào việc cải thiện tính bảo mật của phần mềm được sử dụng bởi chính phủ liên bang. Mặt khác, nó cũng chỉ đạo cơ quan quản lý phát triển một tập hợp các phương pháp tốt nhất trong việc phát triển mã nguồn. Thông qua công ty SecurityScorecard – chuyên về xếp hạng bảo mật hàng đầu thế giới – chúng tôi biết rằng để thành công, chính phủ cần phải tập trung vào việc...

Read more >

+

KHÁM PHÁ: Chương trình kiểm tra bảo mật ứng dụng có gì hay?

Chương trình kiểm tra bảo mật ứng dụng là gì?

"Chương trình kiểm tra bảo mật ứng dụng" là một quy trình nhằm phát hiện và xử lý các rủi ro bảo mật đối với mỗi ứng dụng máy tính trong tổ chức. Điều này bao gồm việc xác định và giải quyết mối đe dọa, sự cố và những vấn đề ảnh hưởng đến ứng dụng nội bộ cũng như bên ngoài tổ chức, và các giao diện lập trình ứng dụng (API).

Trong bối cảnh các vụ vi phạm bảo mật ngày càng nhiều và các cơ quan chính phủ đặt ra những quy định đối vấn đề này, nhiều tổ chức đã quyết định triển khai "Chương trình kiểm tra bảo mật ứng dụng" để có cái nhìn chi tiết hơn về các rủi ro có thể đang tồn tại.

Bảo mật ứng dụng đòi hỏi sự hợp tác chặt chẽ giữa các bộ phận trong công ty, từ các nhóm bảo mật, phát triển phần mềm, đến người làm kiểm toán, quản lý cấp cao và các bộ phận kinh doanh khác. Để đạt được kết quả tốt nhất, tổ chức nên tích hợp bảo mật ứng dụng từ...

Read more >

+

Những khó khăn khi tích hợp AppSec cho DevOps │ Đâu là giải pháp?

Trong bối cảnh các phần mềm đang phát triển ngày càng nhanh chóng, DevOps đã trở thành lựa chọn hàng đầu khi các tổ chức muốn tăng tốc quá trình triển khai ứng dụng của họ. Việc tích hợp Bảo mật ứng dụng (AppSec) cho DevOps là vô cùng quan trọng nhằm thiết lập các tiêu chuẩn an ninh đồng nhất và có kiểm soát, tối ưu hoá khả năng tự động và đảm bảo hỗ trợ tốt nhất cho các nhóm bảo mật. Tuy nhiên, để đảm bảo tính bảo mật của các ứng dụng trong môi trường DevOps không phải là điều dễ dàng.

Trong bài viết này, hãy cùng Mi2 JSC tìm hiểu những khó khăn khi tích hợp AppSec cho DevOps, cũng như các giải pháp tiềm năng để giải quyết chúng một cách hiệu quả!

Những khó khăn khi tích hợp AppSec cho DevOps

Quy trình và luồng làm việc của DevOps rất đa dạng và phức tạp

Một trong những thách thức khi tích hợp AppSec cho DevOps là tính đa dạng và phức tạp của các quy trình và luồng làm việc (pipeline) trong DevOps. Các ứng dụng khác nhau có các yêu cầu khác nhau, tất...

Read more >

+

Chìa khoá tạo nên Văn Hoá Bảo Mật mạnh mẽ trong tổ chức

Khái niệm văn hóa bảo mật đang ngày càng phổ biến trong các tổ chức, thường xuất hiện trong các cuộc trò chuyện giữa những chuyên gia về an ninh và trên các phương tiện truyền thông đại chúng. Tuy nhiên định nghĩa của thuật ngữ này chưa thực sự rõ ràng và còn thiếu những hướng dẫn cụ thể về cách bắt đầu xây dựng một văn hóa bảo mật tích cực. Các tổ chức chỉ mới chớm những ý tưởng mơ hồ về mức độ văn hóa bảo mật mà họ cần và cách thức thực hiện nó. Bài viết này cung cấp cái nhìn tổng quan về cách bắt đầu xây dựng văn hóa bảo mật tích cực trong tổ chức của bạn.

Bạn biết không, sự thay đổi văn hóa không xảy ra chỉ sau một đêm, bởi điều này đòi hỏi sự tập trung và kiên nhẫn. Và một khi văn hóa an toàn thông tin được thiết lập vững chắc, thì công tác duy trì sẽ dễ dàng hơn, các nhân viên mới sẽ hòa nhập và gắn bó với nó nhanh hơn.

Chúng ta thường có thói quen học hỏi các hành vi từ môi...

Read more >

+

Danh tính kỹ thuật số là gì – Làm thế nào để bảo vệ danh tính kỹ thuật số?

Theo báo cáo “Xu hướng bảo mật danh tính kỹ thuật số năm 2022 của IDSA”: 98% chuyên gia bảo mật đã báo cáo sự gia tăng đột biến số lượng danh tính mà họ quản lý, chủ yếu do việc áp dụng đám mây, mối quan hệ với bên thứ ba và danh tính máy mới. Danh tính kỹ thuật số là phương tiện cần thiết để truy cập phần mềm dưới dạng dịch vụ (SaaS) và các ứng dụng được lưu trữ trên đám mây. Hiện nay, việc sử dụng các dịch vụ như Google, Microsoft, Apple hoặc Facebook để đăng ký và xác thực danh tính kỹ thuật số vào tài nguyên của bên thứ ba là vô cùng phổ biến. Tuy nhiên, điều đó cũng khiến cho nguy cơ các cuộc tấn công ngày càng tăng và nhiều rủi ro tiềm tàng khác. Hãy cùng Mi2 và BeyondTrust tìm hiểu sâu hơn về danh tính kỹ thuật số và những phương pháp hay nhất để bảo vệ chúng nhé!

Danh tính kỹ thuật số là gì?

Danh tính kỹ thuật số (Digital Identity) thường được định nghĩa là mối quan hệ một - một giữa người dùng và...

Read more >