Những mối đe dọa nội bộ ảnh hưởng đến an ninh thiết bị đầu cuối

Trong thời đại kỹ thuật số ngày nay, an ninh mạng đã trở thành một vấn đề quan trọng không chỉ cho các tổ chức mà còn cho cá nhân. Tuy nhiên, nhiều người thường tập trung vào các mối đe dọa từ bên ngoài, trong khi mối đe dọa nội bộ cũng là một vấn đề nghiêm trọng cần được chú ý.

Mối đe dọa nội bộ, còn được gọi là “insider threats”, là những mối đe dọa đến an ninh mạng mà xuất phát từ bên trong tổ chức. Điều này có thể bao gồm nhân viên, nhà cung cấp hoặc bất kỳ ai có quyền truy cập vào hệ thống và dữ liệu của tổ chức. Mối đe dọa nội bộ có thể gây ảnh hưởng đáng kể đến an ninh thiết bị đầu cuối trong mạng nội bộ.

Mối đe dọa nội bộ có nhiều hình thức khác nhau. Ngay cả những người không có quyền truy cập vào mạng nội bộ cũng có thể tạo ra mối đe dọa nội bộ, có thể chỉ do vô tình (rơi vào một cuộc tấn công lừa đảo qua email) hoặc cố tình (thu thập bí mật thương mại để sử dụng trong tương lai).

Dù mối đe dọa nội bộ có nguồn gốc như thế nào, chúng đều ảnh hưởng đến an ninh thiết bị đầu cuối, bởi chúng phá vỡ mối quan hệ đáng tin cậy giữa thiết bị đầu cuối (máy tính, máy tính bảng, điện thoại thông minh) và phần còn lại của mạng. Bằng cách xem xét các loại mối đe dọa nội bộ được đề cập dưới đây, bạn có thể nhận ra những đặc điểm chung và tăng cường an ninh của mình để chống lại chúng.

Nhân viên sử dụng internet ảnh hưởng đến an ninh đầu cuối

Khi càng có nhiều nhân viên làm việc từ xa hoặc tại nhà thì các mối đe dọa nội bộ tăng lên hay giảm đi?

Trong thời đại công nghệ số hiện nay, việc cho phép nhân viên của bạn truy cập internet luôn kèm theo nguy cơ là người ngoài có thể xâm nhập vào mạng của bạn và làm bất cứ điều gì.

Khi bạn cho phép nhân viên của bạn truy cập từ xa một cách an toàn, những công nghệ cần thiết có thể giúp ích hơn cho tổ chức của bạn. Xác thực đa yếu tố (multi-factor authentication – MFA) là một bước quan trọng, nhưng bạn không nên hoàn toàn phụ thuộc vào nó.

Hãy tưởng tượng việc bảo vệ chống lại các mối đe dọa nội bộ giống như một chiếc bánh kẹp, với nhiều thành phần được xếp chồng xen kẽ với nhau: Khi một lớp bảo vệ bị xâm phạm, một lớp bảo vệ khác sẽ xuất hiện ngay sau đó. Đó là lý do tại sao chúng ta cần các sản phẩm phức tạp hơn để kiểm tra vị trí, thiết bị và hành vi của người dùng khi đăng nhập.

Chúng xây dựng một “dấu vân tay kỹ thuật số” xung quanh người dùng đăng nhập, bao gồm thông tin: ai, cái gì, khi nào, ở đâu và như thế nào. Mỗi khi có sự bất thường xảy ra, ví dụ như có một đăng nhập đột ngột từ một múi giờ hoặc quốc gia xa xôi, chúng sẽ cảnh báo và đánh giá mức độ nguy hiểm hoặc khả năng xâm nhập.

Những hoạt động bạn thiết lập cho việc truy cập từ xa giúp cho mạng của bạn an toàn hơn, ngay cả từ bên trong.

Sai cấu hình

Trong mọi tổ chức, số lượng thiết bị đầu cuối (endpoints) nhiều hơn hàng trăm hoặc hàng nghìn lần so với số lượng máy chủ và dịch vụ. Điều này tạo điều kiện cho các mối đe dọa bên trong tập trung chủ yếu vào việc cấu hình sai ở các thiết bị đầu cuối thay vì cấu hình sai trên các ứng dụng web và thư mục SharePoint.

Vấn đề chính ở đây nằm ở việc cung cấp quá nhiều quyền. Bộ phận Công nghệ thông tin thường cấp quyền truy cập nhiều hơn hoặc cao hơn so với những gì một nhóm người dùng thực sự cần để thực hiện công việc của họ mặc dù có thể chỉ cần chia sẻ hoặc cấp một số quyền nhỏ. Cho nên khi áp dụng cho hàng ngàn tài khoản người dùng và có thể truy cập từ hàng ngàn thiết bị đầu cuối, điều này trở thành một điểm yếu, một cánh cửa mà kẻ xấu có thể tận dụng.

Thay vào đó, bạn có thể chỉ cung cấp cho nhân viên làm việc từ xa và làm việc ở nhà các dịch vụ cần thiết thông qua Office 365 hoặc Azure, thay vì cung cấp quyền truy cập qua VPN.

Microsoft đã đơn giản hóa quá trình bằng cách cung cấp các biểu mẫu mà bạn có thể sử dụng để tạo giao diện web hoặc giao diện SharePoint dễ sử dụng cho người dùng. Bằng cách giữ cho người dùng không truy cập vào máy chủ nội bộ, bạn sẽ giảm thiểu rủi ro sai cấu hình hơn so với việc bạn mở các cổng và phải cấu hình tường lửa một cách hoàn hảo.

Đọc thêm: 4 mẹo bảo vệ Office 365 không nên bỏ qua

Mối đe dọa nội bộ/hành vi người dùng vô tình

Ngoài việc triển khai các biện pháp để hạn chế tổn hại từ mối đe dọa bên trong, hãy lưu ý cả những gì bạn không triển khai để giới hạn mối đe dọa đó.

Khi cấp quyền, bộ phận IT phải cân nhắc thực hiện một cách tinh tế. Càng giảm mức hạn chế, việc xâm nhập vào hệ thống mạng của bạn càng dễ dàng. Nhưng nếu nâng mức hạn chế quá cao và không cấp đủ quyền truy cập cho người dùng, họ sẽ tìm cách khác để chia sẻ tệp tin và hoàn thành công việc của mình. Đây là một loại mối đe dọa nội bộ không cố ý do hành vi người dùng.

Mối đe dọa nội bộ/hành vi người dùng vô tình

Vấn đề thường xảy ra khi liên quan đến việc chia sẻ tài nguyên. Bạn có thể tình cờ phát hiện một tệp tin liệt kê lương nhân viên trong một thư mục chia sẻ trên mạng. Trường hợp này có thể được giải thích là: “Tôi muốn chia sẻ điều này với Louise, nhưng cô ấy làm việc từ xa và không thể truy cập vào thư mục này, vì vậy tôi chỉ tạo một chia sẻ từ hệ thống của mình.”

Nếu bạn khiến công việc trở nên khó khăn với mọi người, họ sẽ tìm cách khác (thường là ít an toàn hơn) để hoàn thành công việc. Cách duy nhất để thực sự đối phó với mối đe dọa từ công nghệ là đảm bảo người dùng của bạn không có lý do nào để lựa chọn con đường đó. Điều này sẽ rất khó khăn, đặc biệt khi bạn phải xem xét cả yếu tố an ninh.

Các thiết bị đầu cuối/phần mềm chưa được vá lỗi

Sau khi bạn đã giải quyết vấn đề truy cập, kết nối và chia sẻ, bạn có thể tập trung vào đảm bảo rằng tất cả các thiết bị đầu cuối của bạn đều được cập nhật bản vá lỗi và an toàn. Một phần quan trọng trong quá trình này là biết những phần mềm nào đang chạy trên các thiết bị đầu cuối đó.

Khi một mối đe dọa zero-day xuất hiện, điều quan trọng đầu tiên là xác định liệu nó có ảnh hưởng đến an ninh thiết bị đầu cuối hay không. Ví dụ, khi phát hiện lỗi trong thư viện ghi nhật ký Apache Log4j, bạn cần nhanh chóng biết liệu mạng nội bộ của bạn có bị ảnh hưởng hay không, và đâu là các máy chủ đang chạy Log4j. Tuy nhiên, việc trả lời những câu hỏi này trở nên khó khăn hơn khi một số lượng lớn người dùng của bạn làm việc từ xa hoặc làm việc tại nhà.

Đó là lúc một công cụ quản lý an ninh thiết bị đầu cuối hợp nhất có thể giúp ích cho bạn.

Công cụ này lưu trữ danh sách các thiết bị (máy tính, máy tính bảng, điện thoại thông minh) kết nối vào mạng của bạn. Bạn có thể dễ dàng xem chúng đang ở đâu, phần mềm nào đang chạy trên chúng và phiên bản của phần mềm đó. Nếu bạn xác định rằng mối đe dọa chỉ ảnh hưởng đến một khu vực cụ thể, bạn có thể thông báo cho nhóm vận hành và để họ quyết định liệu có cần cách ly khu vực đó hay không.

Đọc thêm: Nâng cao bảo mật an ninh thiết bị đầu cuối bảo vệ hệ thống mạng

Phần mềm lỗi thời

Bên cạnh phần mềm chưa được vá lỗi, phần mềm lỗi thời cũng là vấn đề đáng chú ý. Tổ chức và bảo mật của tổ chức có thể gặp nguy hiểm nếu phụ thuộc vào phần mềm không được cập nhật.

Hệ điều hành là mục tiêu tương đối phổ biến, bởi vì không có nhiều hệ điều hành, nên chúng trở thành mục tiêu hấp dẫn cho kẻ xấu. Ví dụ, nếu bạn vẫn đang sử dụng Windows Server 2008 ở nơi nào đó trên mạng của bạn, thì bạn đang cũng đang có nguy cơ bị tấn công. Tất cả những gì bạn có thể làm là tăng cường tường lửa, và bạn nên thực hiện điều đó.

Duy trì vận hành các ứng dụng lỗi thời là một ý tưởng tồi. Việc chỉ bảo vệ hệ điều hành sẽ chẳng có nghĩa lý gì nếu hệ thống ERP với tất cả dữ liệu tài chính của bạn đã 15 năm tuổi và dễ bị tấn công. Bạn không nên sử dụng một ứng dụng mà không đầu tư thời gian để duy trì nó. Việc xem xét bảo trì như một phần của chi phí tổng thể.

Bạn cần phải giám sát và kiểm soát tất cả hoạt động của mọi người trong công ty, nếu không vào một lúc muộn màng nào đó bạn mới nhận ra rằng mình đã quá bất cẩn trong việc này.

Việc cài đặt phần mềm không được giám sát

Có hai loại giám sát hành vi quan trọng trong lĩnh vực an ninh hiện đại. Thứ nhất, giám sát sử dụng danh tính và đăng nhập duy nhất (single sign-on – SSO) để theo dõi các hoạt động đăng nhập. Thứ hai, các hệ thống phát hiện và phản ứng trên thiết bị đầu cuối (endpoint detection and response – EDR) giám sát các nỗ lực cài đặt phần mềm độc hại hoặc vi phạm bản quyền.

Có thể hình dung ví dụ về ransomware, một loại phần mềm được tạo ra để mã hóa các tệp trên máy tính.

Hệ thống EDR

Hệ thống EDR giám sát tất cả hoạt động trong hệ thống và đột nhiên phát hiện một quy trình mà nó chưa từng thấy trước đây. Sau đó, các API mã hóa được kích hoạt và nhận ra sự tấn công của ransomware.

Nếu hệ thống EDR nhận thấy bạn đang chỉnh sửa một tài liệu trên máy tính, sau đó bạn chuyển sang mã hóa tệp tin và bạn bắt đầu sideloading một DLL khác, nó biết rằng điều này có vấn đề. Hoặc nếu bạn là nhân viên của phòng kế toán và thường chỉ truy cập vào một số hệ thống cụ thể, và bạn cố gắng truy cập vào các hệ thống không liên quan đến công việc của bạn, EDR sẽ coi đó là một hành vi bất thường.

EDR giúp tự động phát hiện và cảnh báo về hành vi bất thường một cách nhanh chóng và hiệu quả. Nếu bạn nghĩ rằng một hệ thống có thể đang bị tấn công, bạn có thể nhanh chóng chặn tường lửa hệ thống đó khỏi mọi thứ ngoại trừ Defender và các công cụ Office. Điều này ngăn chặn nó truy cập internet nhưng vẫn cho phép giao tiếp để bạn xử lý tình huống. Bạn có thể tự động hóa EDR để cách ly các hệ thống có hành vi bất thường ngay cả vào ban đêm.

Viết mã (scripting) là một công cụ hữu ích khác trong việc đối phó với mối đe dọa nội bộ và đảm bảo an ninh thiết bị đầu cuối. Bạn có thể viết mã để tìm kiếm và loại bỏ các chỉ số báo hiệu vi phạm cụ thể trên mạng của bạn, như một hoạt động săn lùng mối đe dọa.

Vô hiệu hóa tường lửa trên máy chủ

Điều quan trọng nhất mà bạn có thể làm để bảo vệ hệ thống trong trụ sở là kích hoạt tường lửa – thậm chí là Tường lửa Windows – trên các máy chủ của bạn và chỉ mở các cổng cần thiết. Rất nhiều người trong lĩnh vực IT bỏ qua bước này và chạy các máy chủ mà không kích hoạt tường lửa.

Ví dụ, điều đầu tiên mà hầu hết các kỹ thuật viên làm khi xây dựng một máy chủ là tắt tường lửa. Bạn nên ghi chú lại cho từng máy chủ bạn đã triển khai trong trạng thái hoạt động, bao gồm việc ghi lại các cổng dịch vụ cần thiết cho hoạt động của bạn. Sau đó, bạn nên kích hoạt tường lửa và loại trừ các cổng đó. Hãy cố gắng biến mỗi máy chủ trở thành một “hòn đảo” riêng biệt nếu có thể.

Nếu bạn chạy Internet Information Services (IIS), hãy tiếp cận nó chỉ thông qua các proxy, như Microsoft Azure AD Proxy.

Lợi ích của các máy chủ Proxy:

- Thứ nhất, chúng bỏ qua tường lửa của bạn, điều mà người dùng VPN của bạn sẽ đánh giá cao. Bạn không cần phải mở các cổng tường lửa đặc biệt để cho phép truy cập vào dịch vụ IIS từ bên ngoài mạng nội bộ.

- Thứ hai, các proxy server này cung cấp tính năng xác thực đa yếu tố (MFA) cho ứng dụng web của bạn. Có nghĩa là ngay cả những ứng dụng web không hỗ trợ MFA trước đây cũng có thể sử dụng tính năng này thông qua proxy. Khi người dùng truy cập vào ứng dụng web qua proxy, họ sẽ được yêu cầu xác thực bằng nhiều yếu tố, chẳng hạn như mật khẩu và mã xác nhận gửi qua tin nhắn hoặc ứng dụng di động.

Sau đó, việc bật tường lửa là một cách xác định rằng chỉ proxy mới có thể truy cập vào máy chủ web.

Tư duy và chính sách mật khẩu lỗi thời

Mật khẩu tương tự như email: Nhiều tổ chức đều thừa nhận rằng mật khẩu gây phiền hà, nhưng không ai muốn loại bỏ chúng hoàn toàn và ngay lập tức.

Giả sử bạn quyết định áp dụng chính sách yêu cầu người dùng thường xuyên thay đổi mật khẩu. Tuy nhiên, vì hầu hết người dùng sẽ tự chọn mật khẩu của họ, nhiều người sẽ lựa chọn mật khẩu dễ đoán. Một cách phổ biến là chọn mật khẩu gốc dễ nhớ, thường bắt đầu bằng một chữ cái viết hoa và kết thúc bằng số 1 (ví dụ: “Password1”). Khi đến lúc thay đổi, họ đơn giản tăng số lượng (“Password2”). Hoặc họ sử dụng một mật khẩu dễ nhớ dựa trên mùa hoặc năm và dấu chấm than (“Winter2023!”), vì thông báo thay đổi mật khẩu thường xuất hiện sau khoảng 90 ngày.

Những kẻ tấn công thông thường biết những thủ thuật này và sử dụng chúng để thử đoán mật khẩu của bạn. Thậm chí chúng có công cụ để tự động thay đổi chữ viết hoa, viết thường và thêm số vào mật khẩu. Điều này làm cho việc tấn công từ bên ngoài và khai thác mối đe dọa nội bộ dễ dàng hơn đối với kẻ xấu.

Thực tế là ngay cả Microsoft cũng đã xác nhận không có lý do gì để thường xuyên thay đổi mật khẩu. Thay đổi mật khẩu thường tạo ra rắc rối và tăng nguy cơ cho mạng hơn là giữ nguyên một mật khẩu mạnh.

Một vài ý tưởng về mật khẩu đang được phát triển và áp dụng trong doanh nghiệp:

- Mật khẩu không bao giờ hết hạn: Mật khẩu được giữ nguyên vẹn và không đòi hỏi người dùng thay đổi thường xuyên. Thay vào đó, mật khẩu chỉ cần đủ dài và không cần chứa các yêu cầu phức tạp như chữ in hoa, ký tự đặc biệt hay số.

- Cụm từ mật khẩu (passphrase): Sử dụng mật khẩu dài hơn và dễ nhớ hơn. Ví dụ, “I live at your address” hoặc “banana gracious slipper” có hiệu quả hơn từ quan điểm của người dùng.

- Xác thực mật khẩu: Thiết lập xác thực mật khẩu thời gian thực và so sánh mật khẩu được đề xuất bởi người dùng với danh sách mật khẩu trên dark web. Điều này từ chối các mật khẩu dễ bị tấn công và tăng cường bảo mật.

- Kho mật khẩu: Sử dụng các sản phẩm lưu trữ mật khẩu an toàn như Bitwarden hoặc LastPass thay vì ghi chú dán trên màn hình hoặc trong ngăn kéo.

Bài học ở đây là các kẻ tấn công không ngừng tiến hóa để đánh bại bạn. Nếu bạn không liên tục cập nhật chính sách và thực hành bảo mật, bạn có thể trở thành mục tiêu của họ. Bạn cần phải liên tục suy nghĩ và điều chỉnh cách tiếp cận bảo mật, đặc biệt là mật khẩu.

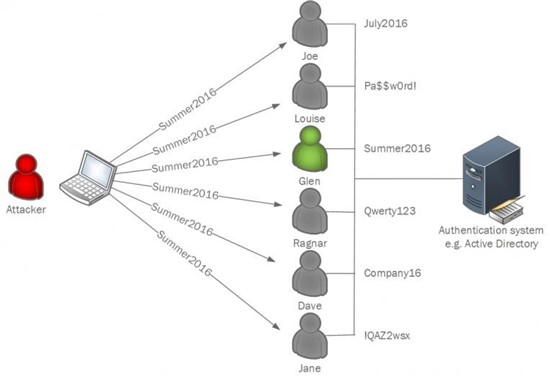

Cuộc tấn công bằng “password spray”

Trong khi suy nghĩ và chính sách mật khẩu cũ lỗi thời là mối đe dọa nội bộ, chúng ta cũng cần quan tâm đến mối đe dọa lớn từ bên ngoài – tấn công bằng phương pháp “password spray”. Kẻ tấn công sẽ gửi một danh sách đầy đủ các mật khẩu khác nhau với mục tiêu là tìm ra ít nhất một mật khẩu được chấp nhận bởi hệ thống. Các công cụ như Hydra cho phép tự động hóa quá trình đoán mật khẩu bằng cách gửi chúng trong số lượng lớn.

Ví dụ về cách thức hoạt động của tấn công bằng password spray

Nguy hiểm lớn nhất đến từ việc các kẻ tấn công đã thu thập các mật khẩu từ các danh sách đã bị xâm nhập từ các trang web và công ty khác. Họ phân tích danh sách này để tìm ra những mật khẩu phổ biến nhất và giảm số lượng chúng xuống.

Chẳng hạn như một trăm mật khẩu phổ biến đã được sử dụng lặp đi lặp lại bởi hàng ngàn người dùng. Sau đó, họ sử dụng danh sách tên người dùng của công ty bạn và thử mật khẩu phổ biến đó cho từng người dùng trên mạng của bạn. Khả năng là ít nhất một trong số người dùng của bạn đã sử dụng một trong những mật khẩu phổ biến đó.

Phần lớn hệ thống không được thiết lập để giám sát và cảnh báo về loại hành vi này. Đây là lúc phương pháp “bánh kẹp” trở nên quan trọng, bởi vì trong đó có một trong những lớp bảo vệ dự phòng là công cụ xác thực của bạn. Nếu công cụ này phát hiện rằng có nỗ lực đăng nhập không thành công liên tiếp từ cùng một nguồn, nó có thể chặn địa chỉ IP đó.

Kết luận:

Mối đe dọa nội bộ có thể gây ra những hậu quả nghiêm trọng cho tổ chức, bao gồm mất dữ liệu quan trọng, thiệt hại về danh tiếng và mất khách hàng. Điều này đặc biệt đáng lo ngại trong các ngành công nghiệp nhạy cảm như tài chính, y tế và chính phủ.

Vì vậy, để đối phó với mối đe dọa nội bộ, các tổ chức cần triển khai các biện pháp bảo mật an ninh thiết bị đầu cuối hiệu quả. Điều này bao gồm việc sử dụng các công cụ giám sát và phát hiện mối đe dọa, thiết lập chính sách và quy trình nghiêm ngặt, và đào tạo nhân viên về bảo mật thông tin.

Ngoài ra, việc sử dụng các giải pháp bảo mật tiên tiến như giám sát hành vi người dùng, kiểm soát quyền truy cập và mã hóa dữ liệu cũng rất quan trọng. Đồng thời, việc duy trì và cập nhật hệ thống và ứng dụng định kỳ cũng có thể giúp giảm thiểu nguy cơ từ mối đe dọa nội bộ.

Tóm lại, mối đe dọa nội bộ đang trở thành một vấn đề nghiêm trọng trong việc bảo vệ bảo mật an ninh thiết bị đầu cuối. Để đảm bảo an toàn cho hệ thống CNTT của tổ chức, cần thiết phải triển khai các biện pháp bảo mật hiệu quả và duy trì sự nhạy bén trong việc giám sát và phát hiện mối đe dọa nội bộ.

Để được tư vấn thêm thông tin về các sản phẩm, hãy liên hệ ngay với nhà phân phối Mi2 theo thông tin liên hệ:

Công ty Cổ phần Tin học Mi Mi (Mi2 JSC)

🌎 Website: www.mi2.com.vn

📩 Email: [email protected]

Văn Phòng Hà Nội

Add: 7th Floor, Sannam Building, 78 Duy Tan Str., Dich Vong Hau Ward, Cau Giay Dist., Hanoi, Vietnam.

Tel: +84-24-3938 0390 | Fax: +84-24-3775 9550

Văn phòng Hồ Chí Minh

Add: 5th &6th Floor, Nam Viet Building, 307D Nguyen Van Troi Str., Ward 1, Tan Binh Dist., Ho Chi Minh City, Vietnam.

Tel: +84-28-3845 1542 | Fax: +84-28-3844 6448